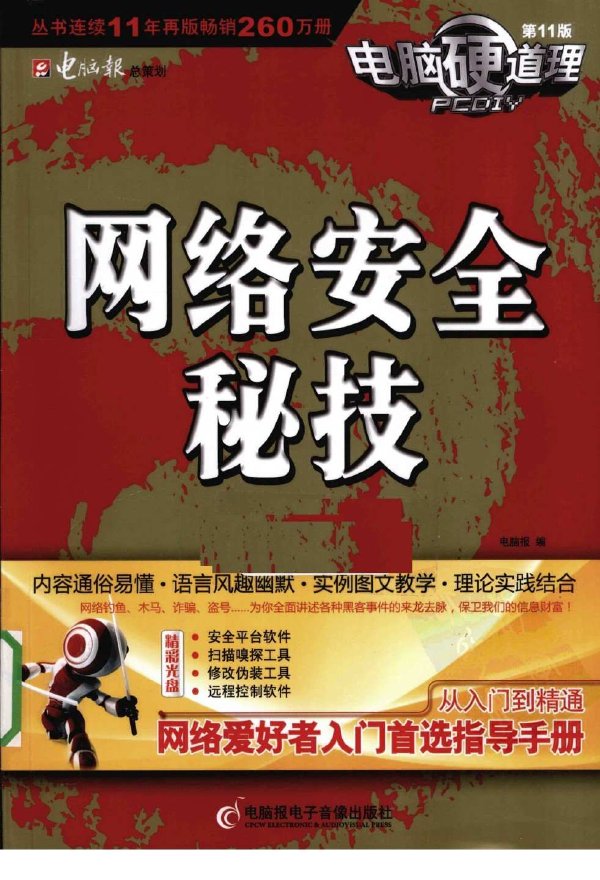

《電腦硬道理:網絡安全秘技(第11版)》掃描版[PDF] 簡介: 中文名 : 電腦硬道理:網絡安全秘技(第11版) 作者 : 電腦報 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 電腦報電子音像出版社 書號 : 9787894763280 發行時間 : 2010年05月01日 地區 : 大陸 語言 : 簡體中文 簡介 : 內容介紹: 網上聊天、

"《電腦硬道理:網絡安全秘技(第11版)》掃描版[PDF]"介紹

中文名: 電腦硬道理:網絡安全秘技(第11版)

作者: 電腦報

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 電腦報電子音像出版社

書號: 9787894763280

發行時間: 2010年05月01日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

網上聊天、網絡游戲、網上購物……我們已經越來越習慣各式各樣的網上生活了,不過伴隨而來的網絡安全問題也變得日趨嚴重,那些不懷好意的黑客可以盜取你的銀行賬號,偷窺你的照片,甚至把你的電腦當作跳板來攻擊他人。為什麼他們可以這樣無法無天呢?看來我們還是有必要了解一些黑客的知識。本手冊正是一本了解黑客人侵,保衛信息財富的安全攻略,我們將常見的黑客人侵分為4個部分來講解:第一篇主要介紹操作系統和局域網中容易被人忽視的安全問題;第二篇主要研究木馬的本質並幫助你揪出電腦中的“內鬼”;第三篇涉及到網站服務器的一些攻防,作為網管員應該了解並做好安全防范;第四篇屬於綜合案例篇,該篇融合了前面各部分基礎內容,綜合地揭露黑客的各種花招。本手冊幾乎涵蓋了網絡安全的各個領域,詳盡地為你揭露黑客神秘面紗,適合網絡愛好者及網絡管理員參考。

內容截圖:

電腦報-電腦硬道理:網絡安全秘技(第11版).pdf

我的圖書館(長期更新各類IT類圖書)

目錄:

網絡安全基礎篇

第1章 防黑防毒的認知與觀念

1.1 Internet世界的基本原理

1.1.1 電腦的身份證——IP地址

1.1.2 動態的IP地址

1.1.3 端口扮演的角色與功能

1.1.4 如何決定端口號碼

1.1.5 你的電腦打開了哪些端口

1.2 黑客入侵電腦的目的

1.2.1 個人電腦對黑客的利用價值

1.2.2 黑客對網站或服務器的威脅

1.2.3 小心你的通信被黑客截取

1.3 黑客入侵電腦的方式

1.3.1 入侵方式與防范

1.3.2 黑客入侵的大致流程

第2章 搭建安全測試環境

2.1 開辟一塊免殺區

2.1.1 優化殺毒軟件的配置

2.1.2 還原殺毒軟件隔離的程序

2.1.3 注意自身系統安全

2.1.4 放行測試程序

2.2 虛擬黑客攻防環境

2.2.1 配置虛擬機環境

2.2.2 安裝虛擬操作系統

2.2.3 訪問本機資源

2.2.4.VMware也能“Ghost”

2.2.5 組建一個虛擬網絡

2.2.6 用VMware組建虛擬網絡環境

2.3 搭建虛擬機網站平台

2.3.1 搭建ASP網站平台

2.3.2 搭建PHP腳本運行環境

2.4 影子系統讓本機更安全

2.4.1 影子系統的介紹

2.4.2 影子系統的操作

2.5 安裝配置沙盤軟件

2.5.1 Sandboxie的保護方式

2.5.2 讓Sanddboxie保護我們系統

2.5.3 Sandboxie的其他設置

第3章 踩點與偵查目標

3.1 IP地址的掃描與防范

3.1.1 容易被IP入侵的目標

3.1.2 通過IP查找地理位置

3.2 掃描網絡資源

3.2.1 搜索目標的掃描器

3.2.2 搜索局域網中的活動主機

3.2.3 查找局域網中的共享資源

3.2.4 掃描目標主機開啟的端口

3.3 系統端口掃描利器——SuperScan

3.3.1 獲取目標IP地址

3.3.2 使用SuperScarl的Ping功能

3.3.3 利用SuperScarl檢測端口

3.4 掃描系統漏洞的X-Scan

3.4.1 如何設定X.Scan的選項

3.4.2 掃描及結果分析

3.5 擁有密碼破解功能的流光

3.5.1 使用流光掃描目標主機

3.5.2 分析掃描報告

3.5.3 字典文件的密碼破解

3.6 防范黑客掃描

3.6.1 關閉閒置和有潛在危險的端口

3.6.2 用好防火牆

第4章 Windows系統漏洞之攻防

4.1 端口139——黑客入侵Windows的重要通道

4.1.1 端口139的安全隱患

4.1.2入侵端口139流程

4.1.3 空連接漏洞

4.1.4 防范端口139入侵

4.2 警惕你的系統有後門

4.2.1 不為人知的隱藏共享

4.2.2 掃描出漏洞主機和賬號

4.2.3 連接漏洞主機

4.2.4 留下後門賬號

4.2.5 IPC$連接WindowsXP

4.2.6 關閉通道防范黑客入侵

4.3 控制——黑客入侵的最高境界

4.3.1 系統自帶的遠程利器

4.3.2 登錄遠程電腦

4.3.3 遠程控制對方電腦

4.3.4 防范黑客遠程控制

4.4 緩沖區溢出漏洞攻防

4.4.1 什麼是緩沖區溢出漏洞

4.4.2 分析MS08.067遠程溢出漏洞

4.4.3 MS08.067遠程溢出漏洞攻防

4.4.4 MS04011緩沖區溢出實例

4.4.5 通用批量溢出工具

4.4.6 Wirldows藍屏漏洞揭秘

第5章 盜取局域網信息的嗅揬器

5.1 嗅探器如何截取信息

5.1.1 嗅探器應用范圍

5.1.2 嗅探的前提條件

5.1.3 共享式竊聽

5.1.4 交換式竊聽

5.2 嗅探器的類型

5.2.1 嗅探器的特性的特性

5.2.2 嗅探器分類

5.3 小巧易用的Iris嗅探器

5.3.1 s的特點

5.3.2 設置與使用Iris

5.3.3 利用s捕獲郵箱密碼

5.3.4 利用s捕獲relrlet會話密碼

5.4 網絡間諜SpyNetSniffer

5.4.1 SpyNetSrrifler設置

5.4.2 使用SpyNetSniffer

5.5 艾菲網頁偵探

5.5.1 艾菲網頁偵探設置

5.5.2 使用艾菲網頁偵探

木馬攻防篇

第6章 走進木馬世界

6.1 了解形形色色的木馬

6.1.1 什麼是木馬

6.1.2 木馬與病毒不同之處

6.1.3 不同類型的木馬

6.2 C/S型木馬的鼻祖——冰河

6.2 11冰河的服務端配置

6.2.2 遠程控制服務端

6.2.3 對冰河入侵的反擊

6.3 C/S型木馬的經典——灰鴿子

6.3.1 什麼是反彈式木馬

6.3.2 反彈式木馬灰鴿子的配置

6.3.3 灰鴿子木馬的強大破壞力

6.3.4 FTP反彈式連接

6.3.5 域名反彈連接

6.3.6 客戶端位於內網的配置方案

6.4 用lE就能遠控的B/S型木馬——rmtsvc

6.4.1 rmtsvc服務端的配置

6.4.2 用浏覽器控制遠程電腦

6.5 攜帶木馬的下載者

6.5.1 下載者木馬的演示

6.5.2 下載者使用的技巧

6.5.3 短小精干的“一句話木馬”

第7章 火眼晶晶識木馬

7.1 小心下載文件有木馬

7.1.1 普通的文件****

7.1.2 ****到壓縮文件中

7.1.3 將木馬植入到文件內部

7.1.4 Ghost也可能****入木馬

7.2 偽裝文件的屬性

7.2.1 偽裝屬性信息

7.2.2 偽裝簽名信息

7.2.3 自定義簽名

7.3 文件圖標的偽裝

7.3.1 生成圖標

7.3.2 替換圖標

7.4 通過網頁夾帶木馬

7.4.1 制作網頁木馬

7.4.2 網站系統漏洞掛馬法

7.4.3 IIS寫權限掛馬法

7.4.4 電子郵件掛馬法

7.5 視頻文件掛馬

7.5.1 RM文件的偽裝利用

7.5.2 WMV文件的偽裝利用

7.6 Windows端口入侵掛馬

7.6.1 利用系統服務掛馬

7.6.2 利用網路服務掛馬

7.7 緩沖區溢出漏洞掛馬

7.7.1 黑客為何鐘情數據溢出

7.7.2專業工具入侵

7.7.3 手工批量入侵

7.7.4 工具批量入侵

第8章 網頁掛馬與欺騙

8.1 木馬借框架網頁隱身

8.1.1 網頁掛馬的由來

8.1.2 什麼是IFRAME框架掛馬

8.1.3 IFRAME框架掛馬實例分析

8.2 借JS腳本偷偷掛木馬

8.2.1 JS掛馬溯源

8.2.2 JS掛馬實例

8.2.3 防范JS掛馬

8.3 為何信任網站有木馬

8.3.1 CSS掛馬現象

8.3.2 為什麼會有CSS掛馬

8.3.3 CSS掛馬實例

8.3.4 防范CSS被掛馬

8.4 網頁圖片中潛伏的木馬

8.4.1 備受黑客青睐的圖片掛馬

8.4.2 圖片掛馬攻防實例

8.5 播放Flash招來木馬

8.5.1 SWF掛馬優勢

8.5.2 SWF掛馬攻防實例

8.6 網頁木馬加密避追殺

8.6.1 網頁木馬為什麼要加密

8.6.2 加密網頁木馬加密

8.6.3 防范網頁木馬加密

8.7 貓撲網的欺騙漏洞實例

8.7.1 未過濾外部網址

8.7.2釣魚攻擊演示

8.7.3 網頁掛馬演示

8.7.4 漏洞修補之法

8.8 博客大巴網頁漏洞引木馬實例

8.8.1 外部鏈接過濾不嚴

8.8.2 博客大巴掛馬揭秘

8.8.3 再現跨站攻擊

第9章 木馬與殺毒軟件的角逐

9.1 殺毒軟件如何殺毒

9.1.1 殺毒的原理

9.1.2 基於文件掃描的技術

9.1.3 認識了解PE文件結構

9.1.4 認識並了解匯編語言

9.2 修改特征碼瞞騙殺毒軟件

9.2.1 設置MYCCL.復合特征碼定位器

9.2.2 劃分特征碼范圍

9.2.3 縮小特征碼范圍

9.2.4 修改特征碼內容

9.2.5 特征碼防殺總結

9.3 加殼木馬防范查殺

9.3.1 殼是用來干什麼的

9.3.2 單一加殼偽裝木馬

9.3.3 多重加殼偽裝木馬

9.3.4 測試加殼木馬

9.3.5 利用加殼偽裝木馬的總結

9.4 使用花指令防殺毒軟件查殺

9.4.1 什麼是花指令

9.4.2 垃圾代碼是如何弄“暈”殺軟件的

9.4.3 揭秘花指令免殺步驟

9.5 突破主動防御的手段

9.5.1 什麼是主動防御

9.5.2 突破卡巴的主動防御

9.5.3 其他殺毒軟件主動防御

9.5.4 木馬程序自定義設置

9.5.5 簡單設置過主動防御

9.5.6 ****程序過主動防御

……

第10章 服務器攻擊與防范

第11章 網站漏洞入侵與防范

綜合案例篇

第12章 網游盜號與防范實例

第13章 QQ攻擊與防范實例

第14章 電子郵箱攻防實例

第15章 遠程控制攻防實例

第16章 行蹤隱藏與痕跡清理

第17章 密碼破解與防范

第18章 數據加密與解密

附錄 常用網絡命令詳解

作者: 電腦報

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 電腦報電子音像出版社

書號: 9787894763280

發行時間: 2010年05月01日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

網上聊天、網絡游戲、網上購物……我們已經越來越習慣各式各樣的網上生活了,不過伴隨而來的網絡安全問題也變得日趨嚴重,那些不懷好意的黑客可以盜取你的銀行賬號,偷窺你的照片,甚至把你的電腦當作跳板來攻擊他人。為什麼他們可以這樣無法無天呢?看來我們還是有必要了解一些黑客的知識。本手冊正是一本了解黑客人侵,保衛信息財富的安全攻略,我們將常見的黑客人侵分為4個部分來講解:第一篇主要介紹操作系統和局域網中容易被人忽視的安全問題;第二篇主要研究木馬的本質並幫助你揪出電腦中的“內鬼”;第三篇涉及到網站服務器的一些攻防,作為網管員應該了解並做好安全防范;第四篇屬於綜合案例篇,該篇融合了前面各部分基礎內容,綜合地揭露黑客的各種花招。本手冊幾乎涵蓋了網絡安全的各個領域,詳盡地為你揭露黑客神秘面紗,適合網絡愛好者及網絡管理員參考。

內容截圖:

電腦報-電腦硬道理:網絡安全秘技(第11版).pdf

我的圖書館(長期更新各類IT類圖書)

目錄:

網絡安全基礎篇

第1章 防黑防毒的認知與觀念

1.1 Internet世界的基本原理

1.1.1 電腦的身份證——IP地址

1.1.2 動態的IP地址

1.1.3 端口扮演的角色與功能

1.1.4 如何決定端口號碼

1.1.5 你的電腦打開了哪些端口

1.2 黑客入侵電腦的目的

1.2.1 個人電腦對黑客的利用價值

1.2.2 黑客對網站或服務器的威脅

1.2.3 小心你的通信被黑客截取

1.3 黑客入侵電腦的方式

1.3.1 入侵方式與防范

1.3.2 黑客入侵的大致流程

第2章 搭建安全測試環境

2.1 開辟一塊免殺區

2.1.1 優化殺毒軟件的配置

2.1.2 還原殺毒軟件隔離的程序

2.1.3 注意自身系統安全

2.1.4 放行測試程序

2.2 虛擬黑客攻防環境

2.2.1 配置虛擬機環境

2.2.2 安裝虛擬操作系統

2.2.3 訪問本機資源

2.2.4.VMware也能“Ghost”

2.2.5 組建一個虛擬網絡

2.2.6 用VMware組建虛擬網絡環境

2.3 搭建虛擬機網站平台

2.3.1 搭建ASP網站平台

2.3.2 搭建PHP腳本運行環境

2.4 影子系統讓本機更安全

2.4.1 影子系統的介紹

2.4.2 影子系統的操作

2.5 安裝配置沙盤軟件

2.5.1 Sandboxie的保護方式

2.5.2 讓Sanddboxie保護我們系統

2.5.3 Sandboxie的其他設置

第3章 踩點與偵查目標

3.1 IP地址的掃描與防范

3.1.1 容易被IP入侵的目標

3.1.2 通過IP查找地理位置

3.2 掃描網絡資源

3.2.1 搜索目標的掃描器

3.2.2 搜索局域網中的活動主機

3.2.3 查找局域網中的共享資源

3.2.4 掃描目標主機開啟的端口

3.3 系統端口掃描利器——SuperScan

3.3.1 獲取目標IP地址

3.3.2 使用SuperScarl的Ping功能

3.3.3 利用SuperScarl檢測端口

3.4 掃描系統漏洞的X-Scan

3.4.1 如何設定X.Scan的選項

3.4.2 掃描及結果分析

3.5 擁有密碼破解功能的流光

3.5.1 使用流光掃描目標主機

3.5.2 分析掃描報告

3.5.3 字典文件的密碼破解

3.6 防范黑客掃描

3.6.1 關閉閒置和有潛在危險的端口

3.6.2 用好防火牆

第4章 Windows系統漏洞之攻防

4.1 端口139——黑客入侵Windows的重要通道

4.1.1 端口139的安全隱患

4.1.2入侵端口139流程

4.1.3 空連接漏洞

4.1.4 防范端口139入侵

4.2 警惕你的系統有後門

4.2.1 不為人知的隱藏共享

4.2.2 掃描出漏洞主機和賬號

4.2.3 連接漏洞主機

4.2.4 留下後門賬號

4.2.5 IPC$連接WindowsXP

4.2.6 關閉通道防范黑客入侵

4.3 控制——黑客入侵的最高境界

4.3.1 系統自帶的遠程利器

4.3.2 登錄遠程電腦

4.3.3 遠程控制對方電腦

4.3.4 防范黑客遠程控制

4.4 緩沖區溢出漏洞攻防

4.4.1 什麼是緩沖區溢出漏洞

4.4.2 分析MS08.067遠程溢出漏洞

4.4.3 MS08.067遠程溢出漏洞攻防

4.4.4 MS04011緩沖區溢出實例

4.4.5 通用批量溢出工具

4.4.6 Wirldows藍屏漏洞揭秘

第5章 盜取局域網信息的嗅揬器

5.1 嗅探器如何截取信息

5.1.1 嗅探器應用范圍

5.1.2 嗅探的前提條件

5.1.3 共享式竊聽

5.1.4 交換式竊聽

5.2 嗅探器的類型

5.2.1 嗅探器的特性的特性

5.2.2 嗅探器分類

5.3 小巧易用的Iris嗅探器

5.3.1 s的特點

5.3.2 設置與使用Iris

5.3.3 利用s捕獲郵箱密碼

5.3.4 利用s捕獲relrlet會話密碼

5.4 網絡間諜SpyNetSniffer

5.4.1 SpyNetSrrifler設置

5.4.2 使用SpyNetSniffer

5.5 艾菲網頁偵探

5.5.1 艾菲網頁偵探設置

5.5.2 使用艾菲網頁偵探

木馬攻防篇

第6章 走進木馬世界

6.1 了解形形色色的木馬

6.1.1 什麼是木馬

6.1.2 木馬與病毒不同之處

6.1.3 不同類型的木馬

6.2 C/S型木馬的鼻祖——冰河

6.2 11冰河的服務端配置

6.2.2 遠程控制服務端

6.2.3 對冰河入侵的反擊

6.3 C/S型木馬的經典——灰鴿子

6.3.1 什麼是反彈式木馬

6.3.2 反彈式木馬灰鴿子的配置

6.3.3 灰鴿子木馬的強大破壞力

6.3.4 FTP反彈式連接

6.3.5 域名反彈連接

6.3.6 客戶端位於內網的配置方案

6.4 用lE就能遠控的B/S型木馬——rmtsvc

6.4.1 rmtsvc服務端的配置

6.4.2 用浏覽器控制遠程電腦

6.5 攜帶木馬的下載者

6.5.1 下載者木馬的演示

6.5.2 下載者使用的技巧

6.5.3 短小精干的“一句話木馬”

第7章 火眼晶晶識木馬

7.1 小心下載文件有木馬

7.1.1 普通的文件****

7.1.2 ****到壓縮文件中

7.1.3 將木馬植入到文件內部

7.1.4 Ghost也可能****入木馬

7.2 偽裝文件的屬性

7.2.1 偽裝屬性信息

7.2.2 偽裝簽名信息

7.2.3 自定義簽名

7.3 文件圖標的偽裝

7.3.1 生成圖標

7.3.2 替換圖標

7.4 通過網頁夾帶木馬

7.4.1 制作網頁木馬

7.4.2 網站系統漏洞掛馬法

7.4.3 IIS寫權限掛馬法

7.4.4 電子郵件掛馬法

7.5 視頻文件掛馬

7.5.1 RM文件的偽裝利用

7.5.2 WMV文件的偽裝利用

7.6 Windows端口入侵掛馬

7.6.1 利用系統服務掛馬

7.6.2 利用網路服務掛馬

7.7 緩沖區溢出漏洞掛馬

7.7.1 黑客為何鐘情數據溢出

7.7.2專業工具入侵

7.7.3 手工批量入侵

7.7.4 工具批量入侵

第8章 網頁掛馬與欺騙

8.1 木馬借框架網頁隱身

8.1.1 網頁掛馬的由來

8.1.2 什麼是IFRAME框架掛馬

8.1.3 IFRAME框架掛馬實例分析

8.2 借JS腳本偷偷掛木馬

8.2.1 JS掛馬溯源

8.2.2 JS掛馬實例

8.2.3 防范JS掛馬

8.3 為何信任網站有木馬

8.3.1 CSS掛馬現象

8.3.2 為什麼會有CSS掛馬

8.3.3 CSS掛馬實例

8.3.4 防范CSS被掛馬

8.4 網頁圖片中潛伏的木馬

8.4.1 備受黑客青睐的圖片掛馬

8.4.2 圖片掛馬攻防實例

8.5 播放Flash招來木馬

8.5.1 SWF掛馬優勢

8.5.2 SWF掛馬攻防實例

8.6 網頁木馬加密避追殺

8.6.1 網頁木馬為什麼要加密

8.6.2 加密網頁木馬加密

8.6.3 防范網頁木馬加密

8.7 貓撲網的欺騙漏洞實例

8.7.1 未過濾外部網址

8.7.2釣魚攻擊演示

8.7.3 網頁掛馬演示

8.7.4 漏洞修補之法

8.8 博客大巴網頁漏洞引木馬實例

8.8.1 外部鏈接過濾不嚴

8.8.2 博客大巴掛馬揭秘

8.8.3 再現跨站攻擊

第9章 木馬與殺毒軟件的角逐

9.1 殺毒軟件如何殺毒

9.1.1 殺毒的原理

9.1.2 基於文件掃描的技術

9.1.3 認識了解PE文件結構

9.1.4 認識並了解匯編語言

9.2 修改特征碼瞞騙殺毒軟件

9.2.1 設置MYCCL.復合特征碼定位器

9.2.2 劃分特征碼范圍

9.2.3 縮小特征碼范圍

9.2.4 修改特征碼內容

9.2.5 特征碼防殺總結

9.3 加殼木馬防范查殺

9.3.1 殼是用來干什麼的

9.3.2 單一加殼偽裝木馬

9.3.3 多重加殼偽裝木馬

9.3.4 測試加殼木馬

9.3.5 利用加殼偽裝木馬的總結

9.4 使用花指令防殺毒軟件查殺

9.4.1 什麼是花指令

9.4.2 垃圾代碼是如何弄“暈”殺軟件的

9.4.3 揭秘花指令免殺步驟

9.5 突破主動防御的手段

9.5.1 什麼是主動防御

9.5.2 突破卡巴的主動防御

9.5.3 其他殺毒軟件主動防御

9.5.4 木馬程序自定義設置

9.5.5 簡單設置過主動防御

9.5.6 ****程序過主動防御

……

第10章 服務器攻擊與防范

第11章 網站漏洞入侵與防范

綜合案例篇

第12章 網游盜號與防范實例

第13章 QQ攻擊與防范實例

第14章 電子郵箱攻防實例

第15章 遠程控制攻防實例

第16章 行蹤隱藏與痕跡清理

第17章 密碼破解與防范

第18章 數據加密與解密

附錄 常用網絡命令詳解

相關資源:

- [計算機與網絡]《手把手教你用DIYmis平台開發管理系統:——基於FoxPro6.0編寫的開發.》高清文字版[PDF]

- [其他圖書]《宇富教你月子餐 51道產後食補調理》彩圖版[PDF]

- [人文社科]《極品咖啡館96期 拜訪咖啡烘焙達人》(CAFE SWEE

- [人文社科]《男人來自火星,女人來之金星》(男人來自火星,女人來之金星)

- [生活圖書]《野外探險攝影》掃描版[PDF]

- [生活圖書]《調味品、食品添加劑與人體健康》掃描版[PDF]

- [生活圖書]《武術第四冊》掃描版[PDF]

- [生活圖書]《求醫更要求已:健康就這麼簡單》掃描版[PDF

- [人文社科]中孝介(atari kousuke) -《思い出のすぐそばで/真晝の花火》單曲[MP3]

- [經濟管理]《依附性積累與不發達》(安德烈·岡德)掃描版[PDF]

- [硬盤游戲]《聖母大亨修正版》(Fairy Godmother Tycoon)硬盤版

- [人文社科]《極度恐懼》(Dead Scared)[DVDRip]

- [應用軟件]《系統管理工具》(Macecraft jv16 PowerTools 2010)v2.0.0.970/多國語言含中文/含授權文件[壓縮包]

- [硬盤游戲]《阿佛納姆6》(Avernum 6)v1.0.1/硬盤版[壓縮包]

- [其他圖書]《電腦愛好者雜志》(Computer Fans PDF)

- [網絡軟件]《負載均衡網絡流量管理》(Zeus.Traffic.Manager)v7.4.Virtual.Appliance.x64[光盤鏡像]

- [電子雜志]《游遍天下2015年》更新至5月[PDF] 資料下載

- [其他圖書]《身體語言密碼》[PDF]

- [生活圖書]《千萬富翁的思維方式》掃描版[PDF]

- [學習課件]《德國之旅》(Germany)[DVDRip]

- 《Excel 2007技高一籌800招》全彩版[PDF]

- 《數碼服裝設計實例教程 穿戴篇1》掃描版[PDF]

- 《好書編程高手箴言》掃描版[PDF]

- 《網絡社會的崛起》(Wangluo Shehui De Jueqi)[PDF]

- 《電腦硬道理:網管實戰(第11版)》掃描版[PDF]

- 《PHP高級程序設計:模式、框架與測試 (高清中

- 《學通Visual Basic的24堂》掃描版[PDF]

- 《O’Reilly精品圖書系列:編寫可讀代碼的藝術》掃描版[PDF]

- 《銀光志:Silverlight 3.0開發詳解與最佳實踐》掃描版[PDF]

- 《WPF專業編程指南》掃描版[PDF]

- 《ASP.NET MVC 4 Web編程》掃描版[PDF]

- 《精通Perl 中文高清PDF版》(OReilly Mastering Perl)掃

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved