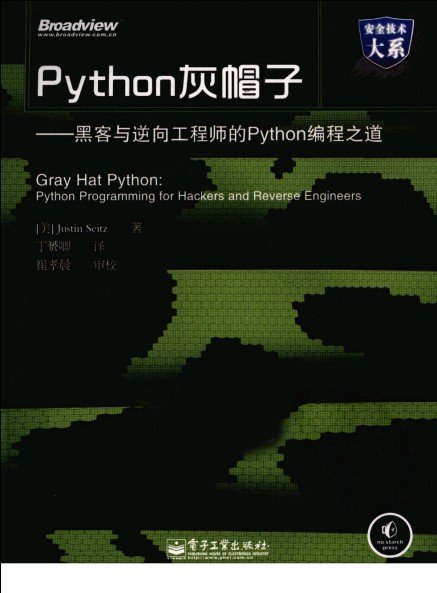

《Python灰帽子:黑客與逆向工程師的Python編程之道》掃描版[PDF] 簡介: 中文名 : Python灰帽子:黑客與逆向工程師的Python編程之道 作者 : Justin Seitz 譯者 : 丁赟卿 圖書分類 : 軟件 資源格式 : PDF 版本 : 掃描版 出版社 : 電子工業出版社 書號 : 9787121129018 發行時間 : 2011年03月01日 地區 : 大陸 語言 : 簡體中文 簡介 :

電驢資源下載/磁力鏈接資源下載:

全選

"《Python灰帽子:黑客與逆向工程師的Python編程之道》掃描版[PDF]"介紹

中文名: Python灰帽子:黑客與逆向工程師的Python編程之道

作者: Justin Seitz

譯者: 丁赟卿

圖書分類: 軟件

資源格式: PDF

版本: 掃描版

出版社: 電子工業出版社

書號: 9787121129018

發行時間: 2011年03月01日

地區: 大陸

語言: 簡體中文

簡介:

內容簡介:

《Python灰帽子:黑客與逆向工程師的Python編程之道》是由知名安全機構Immunity Inc的資深黑帽Justin Seitz先生主筆撰寫的一本關於編程語言Python如何被廣泛應用於黑客與逆向工程領域的書籍。老牌黑客,同時也是Immunity Inc的創始人兼首席技術執行官(CTO)Dave Aitel為本書擔任了技術編輯一職。本書的絕大部分篇幅著眼於黑客技術領域中的兩大經久不衰的話題:逆向工程與漏洞挖掘,並向讀者呈現了幾乎每個逆向工程師或安全研究人員在日常工作中所面臨的各種場景,其中包括:如何設計與構建自己的調試工具,如何自動化實現煩瑣的逆向分析任務,如何設計與構建自己的fuzzing工具,如何利用fuzzing測試來找出存在於軟件產品中的安全漏洞,一些小技巧諸如鉤子與注入技術的應用,以及對一些主流Python安全工具如PyDbg、Immunity Debugger、Sulley、IDAPython、PyEmu等的深入介紹。作者借助於如今黑客社區中備受青睐的編程語言Python引領讀者構建出精悍的腳本程序來一一應對上述這些問題。出現在本書中的相當一部分Python代碼實例借鑒或直接來源於一些優秀的開源安全項目,諸如Pedram Amini的Paimei,由此讀者可以領略到安全研究者們是如何將黑客藝術與工程技術優雅融合來解決那些棘手問題的。

資源來自網絡,如侵犯了您的權利,請點擊,謝謝!

網盤分流地址:[Python灰帽子:黑客與逆向工程師的Python編程之道].(Justin Seitz).丁赟卿.掃描版.pdf

更多、更好的書——》我的書庫

內容截圖:

目錄:

第1章 搭建開發環境

1.1 操作系統要求

1.2 獲取和安裝Python 2.5

1.2.1 在Windows下安裝Python

1.2.2 在Linux下安裝Python

1.3 安裝Eclipse和PyDev

1.3.1 黑客摯友:ctype庫

1.3.2 使用動態鏈接庫

1.3.3 構建C數據類型

1.3.4 按引用傳參

1.3.5 定義結構體和聯合體

第2章 調試器原理和設計

2.1 通用寄存器

2.2 棧

2.3 調試事件

2.4 斷點

2.4.1 軟斷點

2.4.2 硬件斷點

2.4.3 內存斷點

第3章 構建自己的Windows調試器

3.1 Debugee,敢問你在何處

3.2 獲取寄存器狀態信息

3.2.1 線程枚舉

3.2.2 功能整合

3.3 實現調試事件處理例程

3.4 無所不能的斷點

3.4.1 軟斷點

3.4.2 硬件斷點

3.4.3 內存斷點

3.5 總結

第4章 PyDbg——Windows下的純Python調試器

4.1 擴展斷點處理例程

4.2 非法內存操作處理例程

4.3 進程快照

4.3.1 獲取進程快照

4.3.2 匯總與整合

第5章 Immunity Debugger——兩極世界的最佳選擇

5.1 安裝Immunity Debugger

5.2 Immunity Debugger

5.2.1 PyCommand命令

5.2.2 PyHooks

5.3 Exploit(漏洞利用程序)開發

5.3.1 搜尋exploit友好指令

5.3.2 “壞”字符過濾

5.3.3 繞過Windows 下的DEP機制

5.4 破除惡意軟件中的反調試例程

5.4.1 IsDebuugerPresent

5.4.2 破除進程枚舉例程

第6章 鉤子的藝術

6.1 使用PyDbg部署軟鉤子

6.2 使用Immunity Debugger部署硬鉤子

第7章 DLL注入與代碼注入技術

7.1 創建遠程線程

7.1.1 DLL注入

7.1.2 代碼注入

7.2 遁入黑暗

7.2.1 文件隱藏

7.2.2 構建後門

7.2.3 使用py2exe編譯Python代碼

第8章 Fuzzing

8.1 幾種常見的bug類型

8.1.1 緩沖區溢出

8.1.2 整數溢出

8.1.3 格式化串攻擊

8.2 文件Fuzzer

8.3 後續改進策略

8.3.1 代碼覆蓋率

8.3.2 自動化靜態分析

第9章 Sulley

9.1 安裝Sulley

9.2 Sulley中的基本數據類型

9.2.1 字符串

9.2.2 分隔符

9.2.3 靜態和隨機數據類型

9.2.4 二進制數據

9.2.5 整數

9.2.6 塊與組

9.3 行刺WarFTPD

9.3.1 FTP 101

9.3.2 創建FTP協議描述框架

9.3.3 Sulley會話

9.3.4 網絡和進程監控

9.3.5 Fuzzing測試以及Sulley的Web界面

第10章 面向Windows驅動的Fuzzing測試技術

10.1 驅動通信基礎

10.2 使用Immunity Debugger進行驅動級的Fuzzing測試

10.3 Driverlib——面向驅動的靜態分析工具

10.3.1 尋找設備名稱

10.3.2 尋找IOCTL分派例程

10.3.3 搜尋有效的IOCTL控制碼

10.4 構建一個驅動Fuzzer

第11章 IDAPython——IDA PRO環境下的Python腳本編程

11.1 安裝IDAPython

11.2 IDAPython函數

11.2.1 兩個工具函數

11.2.2 段(Segment)

11.2.3 函數

11.2.4 交叉引用

11.2.5 調試器鉤子

11.3 腳本實例

11.3.1 搜尋危險函數的交叉代碼

11.3.2 函數覆蓋檢測

11.3.3 檢測棧變量大小

第12章 PYEmu——腳本驅動式仿真器

12.1 安裝PyEmu

12.2 PyEmu概覽

12.2.1 PyCPU

12.2.2 PyMemory

12.2.3 PyEmu

12.2.4 指令執行

12.2.5 內存修改器與寄存器修改器

12.2.6 處理例程(Handler)

12.3 IDAPyEmu

12.3.1 函數仿真

12.3.2 PEPyEmu

12.3.3 可執行文件加殼器

12.3.4 UPX加殼器

12.3.5 利用PEPyEmu脫UPX殼

作者: Justin Seitz

譯者: 丁赟卿

圖書分類: 軟件

資源格式: PDF

版本: 掃描版

出版社: 電子工業出版社

書號: 9787121129018

發行時間: 2011年03月01日

地區: 大陸

語言: 簡體中文

簡介:

內容簡介:

《Python灰帽子:黑客與逆向工程師的Python編程之道》是由知名安全機構Immunity Inc的資深黑帽Justin Seitz先生主筆撰寫的一本關於編程語言Python如何被廣泛應用於黑客與逆向工程領域的書籍。老牌黑客,同時也是Immunity Inc的創始人兼首席技術執行官(CTO)Dave Aitel為本書擔任了技術編輯一職。本書的絕大部分篇幅著眼於黑客技術領域中的兩大經久不衰的話題:逆向工程與漏洞挖掘,並向讀者呈現了幾乎每個逆向工程師或安全研究人員在日常工作中所面臨的各種場景,其中包括:如何設計與構建自己的調試工具,如何自動化實現煩瑣的逆向分析任務,如何設計與構建自己的fuzzing工具,如何利用fuzzing測試來找出存在於軟件產品中的安全漏洞,一些小技巧諸如鉤子與注入技術的應用,以及對一些主流Python安全工具如PyDbg、Immunity Debugger、Sulley、IDAPython、PyEmu等的深入介紹。作者借助於如今黑客社區中備受青睐的編程語言Python引領讀者構建出精悍的腳本程序來一一應對上述這些問題。出現在本書中的相當一部分Python代碼實例借鑒或直接來源於一些優秀的開源安全項目,諸如Pedram Amini的Paimei,由此讀者可以領略到安全研究者們是如何將黑客藝術與工程技術優雅融合來解決那些棘手問題的。

資源來自網絡,如侵犯了您的權利,請點擊,謝謝!

網盤分流地址:[Python灰帽子:黑客與逆向工程師的Python編程之道].(Justin Seitz).丁赟卿.掃描版.pdf

更多、更好的書——》我的書庫

內容截圖:

目錄:

第1章 搭建開發環境

1.1 操作系統要求

1.2 獲取和安裝Python 2.5

1.2.1 在Windows下安裝Python

1.2.2 在Linux下安裝Python

1.3 安裝Eclipse和PyDev

1.3.1 黑客摯友:ctype庫

1.3.2 使用動態鏈接庫

1.3.3 構建C數據類型

1.3.4 按引用傳參

1.3.5 定義結構體和聯合體

第2章 調試器原理和設計

2.1 通用寄存器

2.2 棧

2.3 調試事件

2.4 斷點

2.4.1 軟斷點

2.4.2 硬件斷點

2.4.3 內存斷點

第3章 構建自己的Windows調試器

3.1 Debugee,敢問你在何處

3.2 獲取寄存器狀態信息

3.2.1 線程枚舉

3.2.2 功能整合

3.3 實現調試事件處理例程

3.4 無所不能的斷點

3.4.1 軟斷點

3.4.2 硬件斷點

3.4.3 內存斷點

3.5 總結

第4章 PyDbg——Windows下的純Python調試器

4.1 擴展斷點處理例程

4.2 非法內存操作處理例程

4.3 進程快照

4.3.1 獲取進程快照

4.3.2 匯總與整合

第5章 Immunity Debugger——兩極世界的最佳選擇

5.1 安裝Immunity Debugger

5.2 Immunity Debugger

5.2.1 PyCommand命令

5.2.2 PyHooks

5.3 Exploit(漏洞利用程序)開發

5.3.1 搜尋exploit友好指令

5.3.2 “壞”字符過濾

5.3.3 繞過Windows 下的DEP機制

5.4 破除惡意軟件中的反調試例程

5.4.1 IsDebuugerPresent

5.4.2 破除進程枚舉例程

第6章 鉤子的藝術

6.1 使用PyDbg部署軟鉤子

6.2 使用Immunity Debugger部署硬鉤子

第7章 DLL注入與代碼注入技術

7.1 創建遠程線程

7.1.1 DLL注入

7.1.2 代碼注入

7.2 遁入黑暗

7.2.1 文件隱藏

7.2.2 構建後門

7.2.3 使用py2exe編譯Python代碼

第8章 Fuzzing

8.1 幾種常見的bug類型

8.1.1 緩沖區溢出

8.1.2 整數溢出

8.1.3 格式化串攻擊

8.2 文件Fuzzer

8.3 後續改進策略

8.3.1 代碼覆蓋率

8.3.2 自動化靜態分析

第9章 Sulley

9.1 安裝Sulley

9.2 Sulley中的基本數據類型

9.2.1 字符串

9.2.2 分隔符

9.2.3 靜態和隨機數據類型

9.2.4 二進制數據

9.2.5 整數

9.2.6 塊與組

9.3 行刺WarFTPD

9.3.1 FTP 101

9.3.2 創建FTP協議描述框架

9.3.3 Sulley會話

9.3.4 網絡和進程監控

9.3.5 Fuzzing測試以及Sulley的Web界面

第10章 面向Windows驅動的Fuzzing測試技術

10.1 驅動通信基礎

10.2 使用Immunity Debugger進行驅動級的Fuzzing測試

10.3 Driverlib——面向驅動的靜態分析工具

10.3.1 尋找設備名稱

10.3.2 尋找IOCTL分派例程

10.3.3 搜尋有效的IOCTL控制碼

10.4 構建一個驅動Fuzzer

第11章 IDAPython——IDA PRO環境下的Python腳本編程

11.1 安裝IDAPython

11.2 IDAPython函數

11.2.1 兩個工具函數

11.2.2 段(Segment)

11.2.3 函數

11.2.4 交叉引用

11.2.5 調試器鉤子

11.3 腳本實例

11.3.1 搜尋危險函數的交叉代碼

11.3.2 函數覆蓋檢測

11.3.3 檢測棧變量大小

第12章 PYEmu——腳本驅動式仿真器

12.1 安裝PyEmu

12.2 PyEmu概覽

12.2.1 PyCPU

12.2.2 PyMemory

12.2.3 PyEmu

12.2.4 指令執行

12.2.5 內存修改器與寄存器修改器

12.2.6 處理例程(Handler)

12.3 IDAPyEmu

12.3.1 函數仿真

12.3.2 PEPyEmu

12.3.3 可執行文件加殼器

12.3.4 UPX加殼器

12.3.5 利用PEPyEmu脫UPX殼

相關資源:

- [文學圖書]《政府論(上下卷)》((英)洛克)掃描版[PDF]

- [計算機與網絡]《電腦硬道理:網絡安全秘技(第11版)》掃描版[PDF]

- [文學圖書]《奧巴馬大傳》(汪翔)掃描版[PDF]

- [其他圖書]《朗讀者(第3版)》掃描版[PDF]

- [人文社科]《關於電影》((法)科克托)掃描版[PDF]

- [計算機與網絡]《合伙人》掃描版[PDF]

- [其他圖書]《龍形八卦游身掌》掃描版[PDF]

- [人文社科]《柏楊版通鑒紀事本末》插圖版;2009年第1版[P

- [生活圖書]《擒拿格斗術集粹》掃描版[PDF]

- [小說圖書]《侯衛東官場筆記 第2部》精校文字版[PDF]

- [光盤游戲]《模擬市民2:流行組合》(The Sims 2 HM Fashion Stuff)資料片Clone版/破解版

- [應用軟件]《急速閃電》(Jerk Flash V2)V2 2.90 Build 0411(閃酷合作版),應用軟件、資源下載

- [人文社科]《第四野戰軍征戰紀實》(魏碧海)文字版[PDF]

- [學習教程]《Encore CS5基礎教程》(Lynda.com Encore CS5 Essential Training )[光盤鏡像]

- [文學圖書]《贛南將星》文字版[PDF]

- [生活圖書]《五星級開運彩妝書·彩圖版》掃描版[PDF]

- [多媒體類]《SmartSound 極速配樂王》(SmartSound SonicFire )Pro v5.1.0 Scoring Network Edition (Win/Mac版)[壓縮包]

- [其他圖書]《犯罪升級——黑龍江鶴崗“1.28”巨額現金劫案

- [電子雜志]《紐約攝影教材》資料下載

- [計算機與網絡]《3ds Max VRay印象 室內商業效果圖表現技法》全彩掃描版[PDF]

- 《計算機應用模型機研制技術》文字版[PDF]

- 《Java 企業設計模式》(Java Enterprise Design Patterns)掃描版[PDF]

- 《Visual Basic 6大學教程》(Visual Basic 6 How to Program)掃描版[PDF]

- 《網絡游戲外掛》掃描版[PDF]

- 《電腦上網》高清文字版[PDF]

- 《不平凡的攝影視角》[PDF]彩色掃描版

- 《數字系統設計——CPLD應用與VHDL編程》(Digital

- 《VisualC++視頻會議開發技術與實例》掃描版[PDF

- 《思科網絡技術學院教程(第一~四學期)(第三版)》(Cisco Networking Academy Program CCNA 1~4(Third Edition))(Cisco Systems)第三版[PDF]

- 《ADO.NET 4從入門到精通》掃描版[PDF]

- 《PHP 5 權威編程 (高清300dpi版+清晰版PDF)》(PHP5

- 《Lucene搜索引擎開發權威經典》掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved