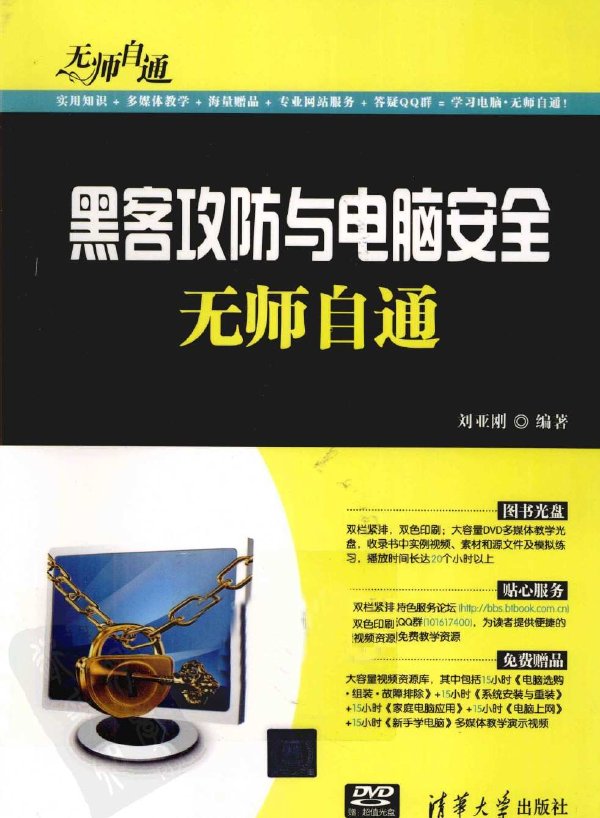

《黑客攻防與電腦安全無師自通》掃描版[PDF] 簡介: 中文名 : 黑客攻防與電腦安全無師自通 作者 : 劉亞剛 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 清華大學出版社 書號 : 9787302274438 發行時間 : 2012年1月9日 地區 : 大陸 語言 : 簡體中文 簡介 : 內容介紹: 《黑客攻防與電腦安全無師自通》

"《黑客攻防與電腦安全無師自通》掃描版[PDF]"介紹

中文名: 黑客攻防與電腦安全無師自通

作者: 劉亞剛

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302274438

發行時間: 2012年1月9日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《黑客攻防與電腦安全無師自通》是《無師自通》系列叢書之一,全書以通俗易懂的語言、翔實生動的實例,全面介紹了黑客攻防與電腦安全的相關知識。《黑客攻防與電腦安全無師自通》共分15章,內容涵蓋了黑客的基本常識,黑客常用的入侵工具,信息數據的收集與掃描,黑客常用的攻擊方法,木馬和病毒的攻防技術,密碼的攻防技術,系統漏洞的攻防技術,遠程控制的攻防技術,ie浏覽器和電子郵箱的攻防技術,qq和msn的攻防技術,網站的攻防技術,網吧的攻防技術,後門的攻防技術,黑客的監控和防范,系統的防御和數據的恢復等內容。

《黑客攻防與電腦安全無師自通》采用圖文並茂的方式,能夠使讀者輕松上手,無師自通。全書雙欄緊排,雙色印刷,同時配以制作精良的多媒體互動教學光盤,方便讀者擴展學習。此外,附贈的dvd光盤中除了包含20小時與圖書內容同步的視頻教學錄像外,還免費贈送4套或5套與本書內容相關的多媒體教學演示視頻。

《黑客攻防與電腦安全無師自通》面向電腦初學者,是廣大電腦初級、中級、家庭電腦用戶,以及不同年齡階段電腦愛好者的首選參考書。

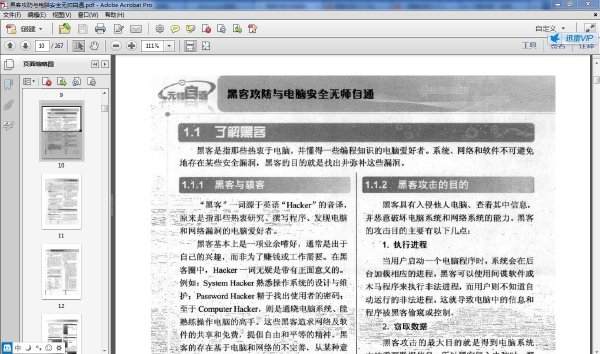

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

第1章 揭開黑客神秘的面紗

1.1 了解黑客 2

1.1.1 黑客與駭客 2

1.1.2 黑客攻擊的目的 2

1.1.3 黑客需要具備的基本技能 3

1.2 黑客的知識構成 3

1.2.1 網絡知識 3

1.2.2 系統知識 4

1.2.3 編程知識 6

1.3 黑客入侵的門戶——端口 7

1.3.1 端口的分類 7

1.3.2 開啟和關閉端口 7

1.3.3 使用active ports工具 9

1.4 藏匿黑客的地方——系統進程 9

1.4.1 認識系統進程 9

1.4.2 打開系統進程 10

1.4.3 關閉和新建系統進程 10

1.4.4 查看進程起始程序 11

1.4.5 查看隱藏進程 11

.1.4.6 查看遠程進程 12

1.5 黑客常用術語和dos命令 12

1.5.1 黑客常用術語 12

1.5.2 dos基本命令 14

1.5.3 net命令 19

1.5.4 批處理命令 20

1.6 專家指點 22

第2章 黑客常用入侵工具

2.1 掃描工具 24

2.1.1 sss掃描器 24

2.1.2 mbsa安全分析器 25

2.1.3 流光掃描器 26

2.2 數據攔截工具——嗅探器 28

2.2.1 iris嗅探器 28

2.2.2 sniffer pro工具 29

2.3 反彈木馬和反間諜軟件 31

2.3.1 反彈木馬——網絡神偷 31

2.3.2 反間諜軟件——間諜克星 32

2.4 加殼和脫殼工具 33

2.4.1 加殼 33

2.4.2 脫殼 33

2.5 系統監控和網站掃描工具 34

2.5.1 real spy monitor監視器 34

2.5.2 掃描網站數據庫 35

2.6 實戰演練 35

2.7 專家指點 36

第3章 信息數據的收集與掃描

3.1 踩點和掃描 38

3.1.1 踩點概述 38

3.1.2 掃描概述 38

3.2 獲取目標初級信息 39

3.2.1 獲取目標主機ip地址 39

3.2.2 獲取目標主機物理地址 40

3.2.3 查詢網站備案信息 40

3.3 漏洞掃描 41

3.3.1 漏洞掃描的分類 41

3.3.2 x-scan掃描器 42

3.3.3 mbsa安全分析器 44

3.3.4 防范ip掃描 45

3.3.5 防御網絡偵測和堵塞漏洞 46

3.4 端口掃描 46

3.4.1 端口的種類 46

3.4.2 預防端口掃描 46

3.4.3 super scan掃描器 47

3.4.4 獲取netbios信息 49

3.4.5 獲取snmp信息 50

3.4.6 弱口令 51

3.4.7 黑客字典 51

3.4.8 tomcat掃描器 52

3.4.9 注入點掃描 53

3.4.10 重新定向端口 53

3.5 實戰演練 54

3.5.1 掃描ip地址 54

3.5.2 在線端口掃描 55

3.6 專家指點 55

第4章 黑客常用的攻擊方法

4.1 黑客攻擊的流程和方法 58

4.1.1 攻擊流程 58

4.1.2 攻擊方法 58

4.2 密碼破解攻擊 59

4.2.1 常用密碼破解方法 59

4.2.2 使用軟件破解密碼 59

4.2.3 設置用戶賬戶密碼 61

4.3 惡意代碼攻擊 63

4.3.1 特征和傳播途徑 63

4.3.2 修改ie主頁 64

4.3.3 防范惡意代碼 65

4.4 緩沖區溢出攻擊 66

4.4.1 攻擊原理 66

4.4.2 攻擊實戰 66

4.5 網絡欺騙攻擊 67

4.5.1 網絡欺騙攻擊方式 67

4.5.2 arp欺騙攻擊概述 67

4.5.3 局域網終結者攻擊 68

4.5.4 防御arp欺騙攻擊 69

4.6 實戰演練 71

4.6.1 破解壓縮包密碼 71

4.6.2 360安全衛士的應用 72

4.7 專家指點 73

第5章 木馬和病毒攻防篇

5.1 什麼是木馬 76

5.1.1 認識木馬 76

5.1.2 木馬的分類 76

5.2 安裝木馬 77

5.2.1 常見的木馬偽裝手段 77

5.2.2 網頁木馬生成器 77

5.2.3 使用文件捆綁器 78

5.2.4 冰河木馬 78

5.2.5 木馬信息反饋 81

5.3 木馬的診斷和防范 82

5.3.1 電腦中木馬的表現 82

5.3.2 查找木馬 82

5.3.3 清除和防范木馬 84

5.4 木馬的自我保護 86

5.4.1 木馬的加殼保護 86

5.4.2 為木馬加“花指令” 87

5.4.3 修改木馬入口點 87

5.5 什麼是病毒 88

5.5.1 認識病毒 88

5.5.2 病毒的分類 88

5.6 制作病毒 89

5.6.1 vbs腳本病毒 89

5.6.2 u盤病毒 90

5.7 病毒的防御和清除 91

5.7.1 電腦中病毒的表現 91

5.7.2 windows防火牆 91

5.7.3 使用殺毒軟件 92

5.8 實戰演練 93

5.8.1 偽裝木馬圖標 93

5.8.2 修改注冊表 93

5.9 專家指點 94

第6章 密碼攻防篇

6.1 加密和解密 98

6.1.1 使用加密和解密軟件 98

6.1.2 密碼設置時的隱患 99

6.1.3 保護密碼的措施 100

6.2 windows系統密碼攻防 100

6.2.1 破解系統登錄密碼 100

6.2.2 syskey加密及解密 101

6.2.3 破解adsl密碼 103

6.2.4 破解md5密碼 104

6.2.5 加強賬戶密碼管理 104

6.3 辦公軟件密碼攻防 107

6.3.1 word文檔的加密和解密 107

6.3.2 excel文檔的加密和解密 109

6.3.3 access文檔的加密和解密 110

6.3.4 pdf文檔的加密和解密 111

6.4 實戰演練 112

6.4.1 文件夾加密 112

6.4.2 winrar文件的加密和解密 113

6.5 專家指點 114

第7章 系統漏洞攻防篇

7.1 windows系統的安全隱患 116

7.1.1 系統隱患的分類 116

7.1.2 系統中的bug 117

7.1.3 windows xp系統中的漏洞 117

7.2 rpc服務遠程漏洞攻擊 119

7.2.1 運行rpc遠程服務 119

7.2.2 攻擊rpc服務遠程漏洞 120

7.2.3 rpc服務遠程漏洞的防御 121

7.3 注冊表的攻防 121

7.3.1 入侵注冊表 122

7.3.2 禁止訪問和編輯注冊表 122

7.3.3 設置注冊表隱藏保護 123

7.3.4 關閉默認共享 124

7.3.5 預防syn系統攻擊 125

7.3.6 清除自動運行的木馬 125

7.3.7 優化注冊表 126

7.4 設置組策略以保護系統 127

7.4.1 組策略 127

7.4.2 組策略的管理模塊 127

7.4.3 設置桌面 128

7.4.4 設置控制面板 128

7.4.5 設置資源管理器 129

7.4.6 設置浏覽器 129

7.4.7 設置系統安全 130

7.5 實戰演練 130

7.5.1 設置系統自動登錄 131

7.5.2 設置系統網絡初始化 131

7.6 專家指點 132

第8章 遠程控制攻防篇

8.1 遠程協助和遠程桌面 134

8.1.1 遠程協助 134

8.1.2 遠程桌面 134

8.2 使用telnet實現遠程監控 136

8.2.1 啟用遠程編輯權限 136

8.2.2 破解telnet ntlm權限驗證 137

8.3 使用遠程控制軟件 139

8.3.1 使用radmin進行遠程控制 139

8.3.2 使用pcanywhere進行遠程控制 140

8.3.3 使用“魔法遠程控制”工具 141

8.4 防御遠程控制 142

8.4.1 加強賬號和密碼管理 142

8.4.2 設置系統防火牆 143

8.5 實戰演練 144

8.5.1 使用qq發送遠程控制請求 144

8.5.2 設置用戶權限 144

8.6 專家指點 145

第9章 ie浏覽器和電子郵箱攻防篇

9.1 網頁惡意代碼攻防 148

9.1.1 網頁惡意代碼概述 148

9.1.2 網頁惡意代碼攻擊 148

9.1.3 網頁惡意代碼的清除 149

9.2 ie炸彈攻防 151

9.2.1 ie炸彈的攻擊方式 151

9.2.2 vbs腳本病毒生成器 152

9.2.3 ie炸彈的防范 153

9.3 ie浏覽器的防護 153

9.3.1 屏蔽惡意網站 153

9.3.2 限制訪問不良站點 154

9.3.3 提高ie安全防護等級 154

9.3.4 清除ie臨時文件和cookies 155

9.4 電子郵箱密碼攻防 156

9.4.1 盜取電子郵箱密碼的方法 156

9.4.2 使用流光竊取密碼 156

9.4.3 找回電子郵箱密碼 157

9.5 電子郵件炸彈攻防 159

9.5.1 電子郵件炸彈攻擊 159

9.5.2 防御電子郵件炸彈 159

9.6 實戰演練 161

9.6.1 防范ie漏洞 161

9.6.2 設置電子郵件顯示格式 162

9.7 專家指點 162

第10章 qq和msn攻防篇

10.1 qq漏洞 164

10.1.1 qq漏洞分類 164

10.1.2 qq漏洞修補 164

10.2 qq密碼攻防 165

10.2.1 qq密碼的竊取和防范 165

10.2.2 啊拉qq大盜 165

10.2.3 小浩qq密碼讀取器 166

10.2.4 申請qq密碼保護 166

10.3 qq信息炸彈攻防 168

10.3.1 qq狙擊手 168

10.3.2 飄葉千夫指 168

10.3.3 qq信息炸彈的防范 170

10.4 qq聊天攻防 171

10.4.1 竊取聊天記錄 171

10.4.2 qq自動聊天 171

10.4.3 管理聊天記錄 172

10.5 qq群攻擊 173

10.5.1 制作網頁木馬 173

10.5.2 在qq群空間發放木馬 174

10.6 維護qq安全 175

10.6.1 提高qq安全系數 175

10.6.2 qq病毒木馬專殺工具 176

10.7 msn安全攻防 177

10.7.1 攻擊msn 177

10.7.2 msn保護盾 177

10.8 實戰演練 178

10.8.1 使用qq遠程攻擊工具 178

10.8.2 修改msn登錄密碼 178

10.9 專家指點 179

第11章 網站攻防篇

11.1 網站攻擊概述 182

11.1.1 網站攻擊的特點 182

11.1.2 網站攻擊的方式 182

11.2 dos攻防 183

11.2.1 dos攻擊的方式 183

11.2.2 dos攻擊工具 183

11.2.3 防范dos攻擊 185

11.3 ddos攻防 186

11.3.1 ddos攻擊的方式 186

11.3.2 ddos攻擊工具 186

11.3.3 防范ddos攻擊 187

11.4 sql注入攻防 188

11.4.1 sql注入攻擊的准備 188

11.4.2 使用sql注入攻擊工具 189

11.4.3 防范sql注入攻擊 189

11.5 惡意網頁代碼攻防 190

11.5.1 利用點歌台漏洞 190

11.5.2 修復惡意網頁代碼 191

11.6 實戰演練 192

11.6.1 保護本機數據庫 192

11.6.2 破解加密網頁 193

11.7 專家指點 194

第12章 網吧攻防篇

12.1 網吧的環境安全 196

12.1.1 網吧安全問題 196

12.1.2 網吧防護措施 196

12.2 突破網吧限制 197

12.2.1 手工突破 197

12.2.2 工具突破 199

12.3 網吧木馬攻防 201

12.3.1 端口映射 201

12.3.2 在網吧中掛馬 202

12.3.3 網吧木馬的防范 203

12.4 局域網攻防 205

12.4.1 局域網概述 205

12.4.2 局域網攻擊原理 206

12.4.3 使用工具攻擊局域網 206

12.4.4 防范局域網攻擊 208

12.5 實戰演練 208

12.5.1 手工突破實現免費上網 208

12.5.2 管理隱藏進程 209

12.6 專家指點 210

第13章 後門技術攻防篇

13.1 後門技術 212

13.1.1 後門技術的分類 212

13.1.2 預防後門技術 212

13.2 賬號後門技術 213

13.2.1 手動克隆賬號 213

13.2.2 使用程序克隆賬號 215

13.3 漏洞後門技術 215

13.3.1 制造unicode漏洞後門 215

13.3.2 制造idq漏洞後門 216

13.4 系統服務後門技術 217

13.5 木馬後門技術 219

13.6 清除日志信息 220

13.6.1 手工清除日志信息 220

13.6.2 使用批處理文件清除日志信息 221

13.6.3 使用工具清除日志信息 221

13.6.4 清除www和ftp日志 222

13.7 實戰演練 222

13.7.1 使用elsave清除日志 222

13.7.2 刪除系統服務 223

13.8 專家指點 224

第14章 監控和防范黑客

14.1 養成良好的電腦使用習慣 226

14.2 增強系統保護能力 226

14.2.1 使用系統的自動更新功能 226

14.2.2 使用工具修復漏洞 227

14.3 清除流氓軟件 228

14.3.1 使用“超級兔子”進行清除 228

14.3.2 使用“金山衛士”進行清除 229

14.3.3 使用“360安全衛士”進行清除 230

14.4 清除間諜軟件 230

14.4.1 事件查看器 230

14.4.2 微軟反間諜專家 232

14.4.3 spy sweeper 233

14.5 “蜜罐”的使用 234

14.5.1 “蜜罐”概述 234

14.5.2 “蜜罐”的應用 235

14.6 諾頓網絡安全特警 236

14.6.1 安全設置 236

14.6.2 掃描程序 237

14.6.3 封鎖惡意ip 239

14.7 實戰演練 241

14.8 專家指點 242

第15章 系統防御和數據恢復

15.1 網絡防火牆 244

15.1.1 windows xp防火牆 244

15.1.2 瑞星個人防火牆 245

15.2 殺毒軟件 246

15.2.1 瑞星殺毒軟件 246

15.2.2 360殺毒軟件 250

15.3 防木馬軟件 251

15.3.1 360安全衛士 251

15.3.2 金山衛士 253

15.4 電腦的安全策略 254

15.4.1 系統安全管理 254

15.4.2 ip安全策略 255

15.5 數據的恢復 259

15.6 專家指點 260

作者: 劉亞剛

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302274438

發行時間: 2012年1月9日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《黑客攻防與電腦安全無師自通》是《無師自通》系列叢書之一,全書以通俗易懂的語言、翔實生動的實例,全面介紹了黑客攻防與電腦安全的相關知識。《黑客攻防與電腦安全無師自通》共分15章,內容涵蓋了黑客的基本常識,黑客常用的入侵工具,信息數據的收集與掃描,黑客常用的攻擊方法,木馬和病毒的攻防技術,密碼的攻防技術,系統漏洞的攻防技術,遠程控制的攻防技術,ie浏覽器和電子郵箱的攻防技術,qq和msn的攻防技術,網站的攻防技術,網吧的攻防技術,後門的攻防技術,黑客的監控和防范,系統的防御和數據的恢復等內容。

《黑客攻防與電腦安全無師自通》采用圖文並茂的方式,能夠使讀者輕松上手,無師自通。全書雙欄緊排,雙色印刷,同時配以制作精良的多媒體互動教學光盤,方便讀者擴展學習。此外,附贈的dvd光盤中除了包含20小時與圖書內容同步的視頻教學錄像外,還免費贈送4套或5套與本書內容相關的多媒體教學演示視頻。

《黑客攻防與電腦安全無師自通》面向電腦初學者,是廣大電腦初級、中級、家庭電腦用戶,以及不同年齡階段電腦愛好者的首選參考書。

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

第1章 揭開黑客神秘的面紗

1.1 了解黑客 2

1.1.1 黑客與駭客 2

1.1.2 黑客攻擊的目的 2

1.1.3 黑客需要具備的基本技能 3

1.2 黑客的知識構成 3

1.2.1 網絡知識 3

1.2.2 系統知識 4

1.2.3 編程知識 6

1.3 黑客入侵的門戶——端口 7

1.3.1 端口的分類 7

1.3.2 開啟和關閉端口 7

1.3.3 使用active ports工具 9

1.4 藏匿黑客的地方——系統進程 9

1.4.1 認識系統進程 9

1.4.2 打開系統進程 10

1.4.3 關閉和新建系統進程 10

1.4.4 查看進程起始程序 11

1.4.5 查看隱藏進程 11

.1.4.6 查看遠程進程 12

1.5 黑客常用術語和dos命令 12

1.5.1 黑客常用術語 12

1.5.2 dos基本命令 14

1.5.3 net命令 19

1.5.4 批處理命令 20

1.6 專家指點 22

第2章 黑客常用入侵工具

2.1 掃描工具 24

2.1.1 sss掃描器 24

2.1.2 mbsa安全分析器 25

2.1.3 流光掃描器 26

2.2 數據攔截工具——嗅探器 28

2.2.1 iris嗅探器 28

2.2.2 sniffer pro工具 29

2.3 反彈木馬和反間諜軟件 31

2.3.1 反彈木馬——網絡神偷 31

2.3.2 反間諜軟件——間諜克星 32

2.4 加殼和脫殼工具 33

2.4.1 加殼 33

2.4.2 脫殼 33

2.5 系統監控和網站掃描工具 34

2.5.1 real spy monitor監視器 34

2.5.2 掃描網站數據庫 35

2.6 實戰演練 35

2.7 專家指點 36

第3章 信息數據的收集與掃描

3.1 踩點和掃描 38

3.1.1 踩點概述 38

3.1.2 掃描概述 38

3.2 獲取目標初級信息 39

3.2.1 獲取目標主機ip地址 39

3.2.2 獲取目標主機物理地址 40

3.2.3 查詢網站備案信息 40

3.3 漏洞掃描 41

3.3.1 漏洞掃描的分類 41

3.3.2 x-scan掃描器 42

3.3.3 mbsa安全分析器 44

3.3.4 防范ip掃描 45

3.3.5 防御網絡偵測和堵塞漏洞 46

3.4 端口掃描 46

3.4.1 端口的種類 46

3.4.2 預防端口掃描 46

3.4.3 super scan掃描器 47

3.4.4 獲取netbios信息 49

3.4.5 獲取snmp信息 50

3.4.6 弱口令 51

3.4.7 黑客字典 51

3.4.8 tomcat掃描器 52

3.4.9 注入點掃描 53

3.4.10 重新定向端口 53

3.5 實戰演練 54

3.5.1 掃描ip地址 54

3.5.2 在線端口掃描 55

3.6 專家指點 55

第4章 黑客常用的攻擊方法

4.1 黑客攻擊的流程和方法 58

4.1.1 攻擊流程 58

4.1.2 攻擊方法 58

4.2 密碼破解攻擊 59

4.2.1 常用密碼破解方法 59

4.2.2 使用軟件破解密碼 59

4.2.3 設置用戶賬戶密碼 61

4.3 惡意代碼攻擊 63

4.3.1 特征和傳播途徑 63

4.3.2 修改ie主頁 64

4.3.3 防范惡意代碼 65

4.4 緩沖區溢出攻擊 66

4.4.1 攻擊原理 66

4.4.2 攻擊實戰 66

4.5 網絡欺騙攻擊 67

4.5.1 網絡欺騙攻擊方式 67

4.5.2 arp欺騙攻擊概述 67

4.5.3 局域網終結者攻擊 68

4.5.4 防御arp欺騙攻擊 69

4.6 實戰演練 71

4.6.1 破解壓縮包密碼 71

4.6.2 360安全衛士的應用 72

4.7 專家指點 73

第5章 木馬和病毒攻防篇

5.1 什麼是木馬 76

5.1.1 認識木馬 76

5.1.2 木馬的分類 76

5.2 安裝木馬 77

5.2.1 常見的木馬偽裝手段 77

5.2.2 網頁木馬生成器 77

5.2.3 使用文件捆綁器 78

5.2.4 冰河木馬 78

5.2.5 木馬信息反饋 81

5.3 木馬的診斷和防范 82

5.3.1 電腦中木馬的表現 82

5.3.2 查找木馬 82

5.3.3 清除和防范木馬 84

5.4 木馬的自我保護 86

5.4.1 木馬的加殼保護 86

5.4.2 為木馬加“花指令” 87

5.4.3 修改木馬入口點 87

5.5 什麼是病毒 88

5.5.1 認識病毒 88

5.5.2 病毒的分類 88

5.6 制作病毒 89

5.6.1 vbs腳本病毒 89

5.6.2 u盤病毒 90

5.7 病毒的防御和清除 91

5.7.1 電腦中病毒的表現 91

5.7.2 windows防火牆 91

5.7.3 使用殺毒軟件 92

5.8 實戰演練 93

5.8.1 偽裝木馬圖標 93

5.8.2 修改注冊表 93

5.9 專家指點 94

第6章 密碼攻防篇

6.1 加密和解密 98

6.1.1 使用加密和解密軟件 98

6.1.2 密碼設置時的隱患 99

6.1.3 保護密碼的措施 100

6.2 windows系統密碼攻防 100

6.2.1 破解系統登錄密碼 100

6.2.2 syskey加密及解密 101

6.2.3 破解adsl密碼 103

6.2.4 破解md5密碼 104

6.2.5 加強賬戶密碼管理 104

6.3 辦公軟件密碼攻防 107

6.3.1 word文檔的加密和解密 107

6.3.2 excel文檔的加密和解密 109

6.3.3 access文檔的加密和解密 110

6.3.4 pdf文檔的加密和解密 111

6.4 實戰演練 112

6.4.1 文件夾加密 112

6.4.2 winrar文件的加密和解密 113

6.5 專家指點 114

第7章 系統漏洞攻防篇

7.1 windows系統的安全隱患 116

7.1.1 系統隱患的分類 116

7.1.2 系統中的bug 117

7.1.3 windows xp系統中的漏洞 117

7.2 rpc服務遠程漏洞攻擊 119

7.2.1 運行rpc遠程服務 119

7.2.2 攻擊rpc服務遠程漏洞 120

7.2.3 rpc服務遠程漏洞的防御 121

7.3 注冊表的攻防 121

7.3.1 入侵注冊表 122

7.3.2 禁止訪問和編輯注冊表 122

7.3.3 設置注冊表隱藏保護 123

7.3.4 關閉默認共享 124

7.3.5 預防syn系統攻擊 125

7.3.6 清除自動運行的木馬 125

7.3.7 優化注冊表 126

7.4 設置組策略以保護系統 127

7.4.1 組策略 127

7.4.2 組策略的管理模塊 127

7.4.3 設置桌面 128

7.4.4 設置控制面板 128

7.4.5 設置資源管理器 129

7.4.6 設置浏覽器 129

7.4.7 設置系統安全 130

7.5 實戰演練 130

7.5.1 設置系統自動登錄 131

7.5.2 設置系統網絡初始化 131

7.6 專家指點 132

第8章 遠程控制攻防篇

8.1 遠程協助和遠程桌面 134

8.1.1 遠程協助 134

8.1.2 遠程桌面 134

8.2 使用telnet實現遠程監控 136

8.2.1 啟用遠程編輯權限 136

8.2.2 破解telnet ntlm權限驗證 137

8.3 使用遠程控制軟件 139

8.3.1 使用radmin進行遠程控制 139

8.3.2 使用pcanywhere進行遠程控制 140

8.3.3 使用“魔法遠程控制”工具 141

8.4 防御遠程控制 142

8.4.1 加強賬號和密碼管理 142

8.4.2 設置系統防火牆 143

8.5 實戰演練 144

8.5.1 使用qq發送遠程控制請求 144

8.5.2 設置用戶權限 144

8.6 專家指點 145

第9章 ie浏覽器和電子郵箱攻防篇

9.1 網頁惡意代碼攻防 148

9.1.1 網頁惡意代碼概述 148

9.1.2 網頁惡意代碼攻擊 148

9.1.3 網頁惡意代碼的清除 149

9.2 ie炸彈攻防 151

9.2.1 ie炸彈的攻擊方式 151

9.2.2 vbs腳本病毒生成器 152

9.2.3 ie炸彈的防范 153

9.3 ie浏覽器的防護 153

9.3.1 屏蔽惡意網站 153

9.3.2 限制訪問不良站點 154

9.3.3 提高ie安全防護等級 154

9.3.4 清除ie臨時文件和cookies 155

9.4 電子郵箱密碼攻防 156

9.4.1 盜取電子郵箱密碼的方法 156

9.4.2 使用流光竊取密碼 156

9.4.3 找回電子郵箱密碼 157

9.5 電子郵件炸彈攻防 159

9.5.1 電子郵件炸彈攻擊 159

9.5.2 防御電子郵件炸彈 159

9.6 實戰演練 161

9.6.1 防范ie漏洞 161

9.6.2 設置電子郵件顯示格式 162

9.7 專家指點 162

第10章 qq和msn攻防篇

10.1 qq漏洞 164

10.1.1 qq漏洞分類 164

10.1.2 qq漏洞修補 164

10.2 qq密碼攻防 165

10.2.1 qq密碼的竊取和防范 165

10.2.2 啊拉qq大盜 165

10.2.3 小浩qq密碼讀取器 166

10.2.4 申請qq密碼保護 166

10.3 qq信息炸彈攻防 168

10.3.1 qq狙擊手 168

10.3.2 飄葉千夫指 168

10.3.3 qq信息炸彈的防范 170

10.4 qq聊天攻防 171

10.4.1 竊取聊天記錄 171

10.4.2 qq自動聊天 171

10.4.3 管理聊天記錄 172

10.5 qq群攻擊 173

10.5.1 制作網頁木馬 173

10.5.2 在qq群空間發放木馬 174

10.6 維護qq安全 175

10.6.1 提高qq安全系數 175

10.6.2 qq病毒木馬專殺工具 176

10.7 msn安全攻防 177

10.7.1 攻擊msn 177

10.7.2 msn保護盾 177

10.8 實戰演練 178

10.8.1 使用qq遠程攻擊工具 178

10.8.2 修改msn登錄密碼 178

10.9 專家指點 179

第11章 網站攻防篇

11.1 網站攻擊概述 182

11.1.1 網站攻擊的特點 182

11.1.2 網站攻擊的方式 182

11.2 dos攻防 183

11.2.1 dos攻擊的方式 183

11.2.2 dos攻擊工具 183

11.2.3 防范dos攻擊 185

11.3 ddos攻防 186

11.3.1 ddos攻擊的方式 186

11.3.2 ddos攻擊工具 186

11.3.3 防范ddos攻擊 187

11.4 sql注入攻防 188

11.4.1 sql注入攻擊的准備 188

11.4.2 使用sql注入攻擊工具 189

11.4.3 防范sql注入攻擊 189

11.5 惡意網頁代碼攻防 190

11.5.1 利用點歌台漏洞 190

11.5.2 修復惡意網頁代碼 191

11.6 實戰演練 192

11.6.1 保護本機數據庫 192

11.6.2 破解加密網頁 193

11.7 專家指點 194

第12章 網吧攻防篇

12.1 網吧的環境安全 196

12.1.1 網吧安全問題 196

12.1.2 網吧防護措施 196

12.2 突破網吧限制 197

12.2.1 手工突破 197

12.2.2 工具突破 199

12.3 網吧木馬攻防 201

12.3.1 端口映射 201

12.3.2 在網吧中掛馬 202

12.3.3 網吧木馬的防范 203

12.4 局域網攻防 205

12.4.1 局域網概述 205

12.4.2 局域網攻擊原理 206

12.4.3 使用工具攻擊局域網 206

12.4.4 防范局域網攻擊 208

12.5 實戰演練 208

12.5.1 手工突破實現免費上網 208

12.5.2 管理隱藏進程 209

12.6 專家指點 210

第13章 後門技術攻防篇

13.1 後門技術 212

13.1.1 後門技術的分類 212

13.1.2 預防後門技術 212

13.2 賬號後門技術 213

13.2.1 手動克隆賬號 213

13.2.2 使用程序克隆賬號 215

13.3 漏洞後門技術 215

13.3.1 制造unicode漏洞後門 215

13.3.2 制造idq漏洞後門 216

13.4 系統服務後門技術 217

13.5 木馬後門技術 219

13.6 清除日志信息 220

13.6.1 手工清除日志信息 220

13.6.2 使用批處理文件清除日志信息 221

13.6.3 使用工具清除日志信息 221

13.6.4 清除www和ftp日志 222

13.7 實戰演練 222

13.7.1 使用elsave清除日志 222

13.7.2 刪除系統服務 223

13.8 專家指點 224

第14章 監控和防范黑客

14.1 養成良好的電腦使用習慣 226

14.2 增強系統保護能力 226

14.2.1 使用系統的自動更新功能 226

14.2.2 使用工具修復漏洞 227

14.3 清除流氓軟件 228

14.3.1 使用“超級兔子”進行清除 228

14.3.2 使用“金山衛士”進行清除 229

14.3.3 使用“360安全衛士”進行清除 230

14.4 清除間諜軟件 230

14.4.1 事件查看器 230

14.4.2 微軟反間諜專家 232

14.4.3 spy sweeper 233

14.5 “蜜罐”的使用 234

14.5.1 “蜜罐”概述 234

14.5.2 “蜜罐”的應用 235

14.6 諾頓網絡安全特警 236

14.6.1 安全設置 236

14.6.2 掃描程序 237

14.6.3 封鎖惡意ip 239

14.7 實戰演練 241

14.8 專家指點 242

第15章 系統防御和數據恢復

15.1 網絡防火牆 244

15.1.1 windows xp防火牆 244

15.1.2 瑞星個人防火牆 245

15.2 殺毒軟件 246

15.2.1 瑞星殺毒軟件 246

15.2.2 360殺毒軟件 250

15.3 防木馬軟件 251

15.3.1 360安全衛士 251

15.3.2 金山衛士 253

15.4 電腦的安全策略 254

15.4.1 系統安全管理 254

15.4.2 ip安全策略 255

15.5 數據的恢復 259

15.6 專家指點 260

相關資源:

- [人文社科]《把工作做徹底》掃描版[PDF]

- [其他圖書]《民國教科書》掃描版[PDF]

- [其他圖書]《人體特異功能現象的檢驗與爭論》掃描版[PDF]

- [人文社科]《為什麼人們不買我的東西》掃描版[PDF]

- [人文社科]《劉氏口才訓練演講視頻教程》[RMVB]

- [人文社科][如影隨形]The Haunting Of Molly Hartley.2008.RMVB-CNXP

- [人文社科]《故事會》2013年第16期·8月下PDF

- [其他圖書]《人體奧秘小發現》(The Little Brainwaves Investigate Human Body)文字插圖版[PDF]

- [文學圖書]《當你到達我》(When You Reach Me)掃描版[PDF]

- [人文社科]《進化》(Evolution)[壓縮包]

- [小說圖書]《像我這樣的一個女子》簡體文字版[PDF]

- [網絡軟件]《尋找埃爾哈特》(The Search for Amelia Earhart)[光盤鏡像] 免費下載

- [其他圖書]《十個人的北京城》文字版[PDF]

- [編程開發]《NetBeans IDE 6.9》(NetBeans IDE 6.9)6.9[安裝包]

- [應用軟件]《B/S架構ERP&CRM軟件集》[壓縮包]

- [游戲綜合]《磚塊混戰》(Toblo)v1.2

- [生活百科]《臨床常用百穴精解》掃描版[PDF] 資料下載

- [文學圖書]《中國傳統文化精粹:元曲》(吳家榮)掃描版[P

- [文學圖書]《巴黎四季風》(余中先)文字版[PDF]

- [硬盤游戲]《第七夜 ~無限輪回的終結~》(Never7 ~the end of infinity~)簡體中文綠色精簡版[壓縮包]

- 《Visual Basic 2008編程參考手冊》(Visual Basic 2008 P

- 《液晶顯示器現場維修實錄》掃描版[PDF]

- 《XML原理及應用》文字版[PDF]

- 《VHDL硬件描述語言與數字邏輯電路設計》掃描版[PDF]

- 《計算機圖形學及實用編程技術》掃描版[PDF]

- 《破解不破不逆》掃描版[PDF]

- 《敢死隊》(電子雜志)(灬尛耗子)第一版[EXE]

- 《windows核心編程》(Windows Via C/C++)掃描版[PDF]

- Delphi5開發人員指南 PDF電子書

- 《PHOTOSHOP CS2印象_圖像合成技術精粹》掃描版[PDF]

- 《Visual Basic范例開發大全》掃描版[PDF]

- 《Word排版之道(第2版)》[PDF]掃描版

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved