電驢下載基地 >> 图书资源 >> 計算機與網絡 >> 《Linux黑客大曝光-Linux安全機密與解決方案(第3版)》(Hacking Exposed Linux:Linux Security Secrets & Solutions(Third Edition))掃描版[PDF]

| 《Linux黑客大曝光-Linux安全機密與解決方案(第3版)》(Hacking Exposed Linux:Linux Security Secrets & Solutions(Third Edition))掃描版[PDF] | |

|---|---|

| 下載分級 | 图书资源 |

| 資源類別 | 計算機與網絡 |

| 發布時間 | 2017/7/10 |

| 大 小 | - |

《Linux黑客大曝光-Linux安全機密與解決方案(第3版)》(Hacking Exposed Linux:Linux Security Secrets & Solutions(Third Edition))掃描版[PDF] 簡介: 中文名 : Linux黑客大曝光-Linux安全機密與解決方案(第3版) 原名 : Hacking Exposed Linux:Linux Security Secrets & Solutions(Third Edition) 作者 : 安全研究社團 譯者 : 夏毓彥 常曉林 史爭印等 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 清華大學出版社

"《Linux黑客大曝光-Linux安全機密與解決方案(第3版)》(Hacking Exposed Linux:Linux Security Secrets & Solutions(Third Edition))掃描版[PDF]"介紹

中文名: Linux黑客大曝光-Linux安全機密與解決方案(第3版)

原名: Hacking Exposed Linux:Linux Security Secrets & Solutions(Third Edition)

作者: 安全研究社團

譯者: 夏毓彥

常曉林

史爭印等

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302242451

發行時間: 2011年07月07日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《linux黑客大曝光:linux安全機密與解決方案》第三版是一個全新的版本。由isecom安全研究社團中linux各領域的專家根據最新、最全面的研究成果對其進行了徹底地重寫,包括linux 2.6內核新增加的諸多安全功能。isecom是知名的osstmm方法學手冊的編著者,專注於提供有關安全性方面的全方位嚴謹思考和科學論證方法。

本書涵蓋的內容十分豐富,包括安全控制、安全分析方法,以及linux系統、數據網絡、網絡撥號、voip、藍牙、射頻識別、輻射攻擊、可信計算、web應用攻擊、郵件服務、域名服務、c代碼靜態分析、linux內核等領域的黑客攻防技術。書中的所有組織材料,包括入侵案例都是最新的,在寫作中遵循著“黑客大曝光”系列的一貫思路:每章以一個入侵案例展開,然後闡述這一領域的基礎知識、可能發生的攻擊,最後給出防范措施和安全對策。各領域內容相互獨立,因此便於讀者針對某一領域進行專門學習。

本書面向各行各業、政府機關、大專院校關注信息安全的從業人員,是linux信息系統安全專業人士的權威指南,也可作為信息安全相關專業的教材教輔用書。

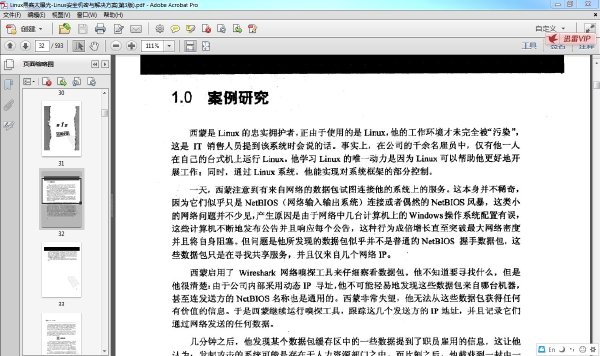

內容截圖:

Linux黑客大曝光-Linux安全機密與解決方案(第3版).pdf

我的圖書館(長期更新各類IT類圖書)

目錄:

第1部分 安全與控制

第1章 應用安全

1.0 案例研究

1.1 避免風險

1.2 四大綜合約束

1.3 安全要素

1.4 小結

第2章 應用交互控制

2.0 案例研究

2.1 五種交互控制

2.2 小結

第3章 應用過程控制

3.0 案例研究

3.1 五大過程控制

3.2 小結

第2部分 破解系統

第4章 本地訪問控制

4.0 案例研究

4.1 對於linux系統的物理訪問

4.2 控制台訪問

.4.3 特權擴大

4.3.1 sudo

4.4 文件權限和屬性

4.4.1 chrooting(切換)

4.5 物理訪問、加密,以及密碼恢復

4.6 易失數據

4.7 小結

第5章 數據網絡安全

5.0 案例研究

5.1 網絡可視化

5.2 網絡和系統概要分析

5.3 網絡架構

5.4 隱蔽的通信和秘密的管理

5.5 小結

第6章 非常規數據攻擊向量

6.0 案例研究

6.1 pstn、isdn和psdn攻擊向量概述

6.1.1 pstn簡介

6.1.2 isdn簡介

6.1.3 psdn和x.25介紹

6.2 通信網絡攻擊

6.3 執行測試

6.3.1 pstn

6.3.2 isdn

6.3.3 psdn

6.4 使用的工具

6.4.1 paw和paws

6.4.2 intelligent wardialer

6.4.3 shokdial

6.4.4 ward

6.4.5 thcscan next generation

6.5 psdn測試工具

6.5.1 admx25

6.5.2 sun solaris多線程和多信道x.25匿名掃描器

6.5.3 vudu

6.5.4 tscan

6.6 普通標志

6.7 x.25網絡的工作原理

6.7.1 基本部件

6.7.2 呼叫建立

6.7.3 錯誤代碼

6.7.4 x.3/x.28 pad應答代碼

6.7.5 x.25地址格式

6.7.6 dcc附件列表

6.8 訪問x.25的關鍵點

6.8.1 用nui進行x.28撥號

6.8.2 x.28反向收費撥號

6.8.3 使用一個標准或免費pstn或isdn號碼的私有x28 pad

6.8.4 因特網到x.25的網關

6.8.5 cisco系統

6.8.6 vax/vms或者axp/openvms

6.8.7 *nix系統

6.9 小結

第7章 voip

7.0 案例研究

7.1 voip攻擊分類(taxonomy)

7.2 網絡攻擊

7.3 系統攻擊

7.4 信令攻擊

7.4.1 voip測試工具簡介

7.5 傳輸攻擊

7.6 voip安全挑戰

7.6.1 防火牆和nat

7.6.2 加密

7.7 小結

第8章 無線網絡

8.0 案例研究

8.1 無線現狀

8.2 無線攻擊物理學原理:射頻

8.3 射頻頻譜分析

8.4 利用802.11的攻擊方法

8.5 無線審計活動和程序

8.5.1 審計無線策略

8.6 小結

第9章 輸入/輸出設備

9.0 案例研究

9.1 關於藍牙(bluetooth)

9.1.1 藍牙技術規范(bluetooth profiles)

9.1.2 藍牙協議棧的實體

9.2 小結

第10章 rfid——射頻識別

10.0 案例研究

10.1 rfid的歷史:裡昂·泰勒明和“the thing”

10.1.1 識別朋友或敵人(iff)

10.2 rfid組件

10.2.1 rfid的用途

10.2.2 無源標簽(passive tag)

10.2.3 有源標簽(active tag)

10.3 rfid的應用

10.3.1 啟用rfid護照

10.3.2 票務

10.3.3 目前關於rfid的其他應用

10.4 rfid的頻率標准

10.5 rfid技術標准

10.6 rfid攻擊

10.7 rfid的黑客工具箱

10.8 使用linux實現rfid系統

10.8.1 連接到linux系統的rfid閱讀器

10.8.2 帶有嵌入式linux的rfid閱讀器

10.8.3 linux系統作為rfid系統的後端/中間件/數據庫服務器

10.9 linux及與rfid相關的項目和產品

10.9.1 openmrtd

10.9.2 openpcd

10.9.3 openpicc

10.9.4 麥哲倫技術

10.9.5 rfidiot

10.9.6 rfid guardian

10.9.7 openbeacon

10.9.8 omnikey

10.9.9 linux系統的rfid套件

10.10 小結

第11章 輻射攻擊

11.0 案例研究

11.1 屏幕輻射竊密(van eck phreaking)

11.2 其他“側通道”攻擊

11.3 小結

第12章 可信計算

12.0 案例研究

12.1 可信計算簡介

12.2 平台攻擊分類

12.3 硬件攻擊

12.4 低級軟件攻擊

12.5 系統軟件攻擊

12.6 應用程序攻擊

12.7 對於可信計算應用程序的普遍支持

12.7.1 tpm設備驅動程序

12.7.2 trousers

12.7.3 tpmemulator

12.7.4 jtss wrappper

12.7.5 tpm manager

12.8 可信計算應用程序示例

12.8.1 enforcer

12.8.2 trustedgrub(tgrub)

12.8.3 tpm keyring

12.8.4 turaya.vpn和turaya.crypt

12.8.5 開源可信計算

12.8.6 tcg產業應用

12.9 小結

第3部分 攻擊用戶

第13章 web應用程序攻擊

13.0 案例研究

13.1 枚舉搜索

13.2 訪問與控制利用

13.3 不充分的數據驗證

13.4 web 2.0攻擊

13.5 信任操縱

13.5.1 信任和認知劫持

13.6 中間人攻擊

13.7 web基礎設施攻擊

13.8 總結

第14章 郵件服務

14.0 案例學習

14.1 smtp基本知識

14.1.1 理解寄件人和信封發件人

14.1.2 郵件路由

14.2 smtp攻擊分類

14.2.1 欺騙

14.2.2 改變數據或完整性

14.2.3 拒絕服務攻擊與可用性

14.3 總結

第15章 域名服務

15.0 案例學習

15.1 dns基礎

15.1.1 dns和ipv6

15.2 社會方面:dns和釣魚

15.3 whois、域名注冊及域名劫持

15.4 技術方面:欺騙、緩存投毒及其他攻擊

15.5 bind強化

15.6 總結

第4部分 維護與維持

第16章 可靠性:c代碼靜態分析

16.0 案例學習

16.1 形式化和半形式化方法

16.1.1 半形式化方法

16.1.2 形式化方法

16.2 靜態分析

16.3 c代碼靜態分析

16.3.1 用霍爾邏輯對c代碼進行靜態分析

16.3.2 最弱前置條件演算

16.3.3 驗證條件

16.3.4 終止

16.3.5 方法論

16.4 一些c分析工具

16.4.1 基於抽象解釋的工具

16.4.2 基於霍爾邏輯的工具

16.4.3 基於模型檢查的工具

16.5 更多參考資料

16.6 總結

第17章 在linux內核中的安全調整

17.1 linux安全模塊

17.2 cryptoapi

17.3 netfilter的改進

17.4 增強的無線棧

17.5 文件系統完善

17.5.1 posix訪問控制列表(posix access control lists)

17.5.2 nfsv4

17.6 附加的內核資源

17.6.1 在線手冊頁

17.6.2 在線文檔

17.6.3 其他參考

第5部分 附錄

附錄a 管理和維護

附錄b linux下取證與數據恢復

附錄c bsd

原名: Hacking Exposed Linux:Linux Security Secrets & Solutions(Third Edition)

作者: 安全研究社團

譯者: 夏毓彥

常曉林

史爭印等

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302242451

發行時間: 2011年07月07日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《linux黑客大曝光:linux安全機密與解決方案》第三版是一個全新的版本。由isecom安全研究社團中linux各領域的專家根據最新、最全面的研究成果對其進行了徹底地重寫,包括linux 2.6內核新增加的諸多安全功能。isecom是知名的osstmm方法學手冊的編著者,專注於提供有關安全性方面的全方位嚴謹思考和科學論證方法。

本書涵蓋的內容十分豐富,包括安全控制、安全分析方法,以及linux系統、數據網絡、網絡撥號、voip、藍牙、射頻識別、輻射攻擊、可信計算、web應用攻擊、郵件服務、域名服務、c代碼靜態分析、linux內核等領域的黑客攻防技術。書中的所有組織材料,包括入侵案例都是最新的,在寫作中遵循著“黑客大曝光”系列的一貫思路:每章以一個入侵案例展開,然後闡述這一領域的基礎知識、可能發生的攻擊,最後給出防范措施和安全對策。各領域內容相互獨立,因此便於讀者針對某一領域進行專門學習。

本書面向各行各業、政府機關、大專院校關注信息安全的從業人員,是linux信息系統安全專業人士的權威指南,也可作為信息安全相關專業的教材教輔用書。

內容截圖:

Linux黑客大曝光-Linux安全機密與解決方案(第3版).pdf

我的圖書館(長期更新各類IT類圖書)

目錄:

第1部分 安全與控制

第1章 應用安全

1.0 案例研究

1.1 避免風險

1.2 四大綜合約束

1.3 安全要素

1.4 小結

第2章 應用交互控制

2.0 案例研究

2.1 五種交互控制

2.2 小結

第3章 應用過程控制

3.0 案例研究

3.1 五大過程控制

3.2 小結

第2部分 破解系統

第4章 本地訪問控制

4.0 案例研究

4.1 對於linux系統的物理訪問

4.2 控制台訪問

.4.3 特權擴大

4.3.1 sudo

4.4 文件權限和屬性

4.4.1 chrooting(切換)

4.5 物理訪問、加密,以及密碼恢復

4.6 易失數據

4.7 小結

第5章 數據網絡安全

5.0 案例研究

5.1 網絡可視化

5.2 網絡和系統概要分析

5.3 網絡架構

5.4 隱蔽的通信和秘密的管理

5.5 小結

第6章 非常規數據攻擊向量

6.0 案例研究

6.1 pstn、isdn和psdn攻擊向量概述

6.1.1 pstn簡介

6.1.2 isdn簡介

6.1.3 psdn和x.25介紹

6.2 通信網絡攻擊

6.3 執行測試

6.3.1 pstn

6.3.2 isdn

6.3.3 psdn

6.4 使用的工具

6.4.1 paw和paws

6.4.2 intelligent wardialer

6.4.3 shokdial

6.4.4 ward

6.4.5 thcscan next generation

6.5 psdn測試工具

6.5.1 admx25

6.5.2 sun solaris多線程和多信道x.25匿名掃描器

6.5.3 vudu

6.5.4 tscan

6.6 普通標志

6.7 x.25網絡的工作原理

6.7.1 基本部件

6.7.2 呼叫建立

6.7.3 錯誤代碼

6.7.4 x.3/x.28 pad應答代碼

6.7.5 x.25地址格式

6.7.6 dcc附件列表

6.8 訪問x.25的關鍵點

6.8.1 用nui進行x.28撥號

6.8.2 x.28反向收費撥號

6.8.3 使用一個標准或免費pstn或isdn號碼的私有x28 pad

6.8.4 因特網到x.25的網關

6.8.5 cisco系統

6.8.6 vax/vms或者axp/openvms

6.8.7 *nix系統

6.9 小結

第7章 voip

7.0 案例研究

7.1 voip攻擊分類(taxonomy)

7.2 網絡攻擊

7.3 系統攻擊

7.4 信令攻擊

7.4.1 voip測試工具簡介

7.5 傳輸攻擊

7.6 voip安全挑戰

7.6.1 防火牆和nat

7.6.2 加密

7.7 小結

第8章 無線網絡

8.0 案例研究

8.1 無線現狀

8.2 無線攻擊物理學原理:射頻

8.3 射頻頻譜分析

8.4 利用802.11的攻擊方法

8.5 無線審計活動和程序

8.5.1 審計無線策略

8.6 小結

第9章 輸入/輸出設備

9.0 案例研究

9.1 關於藍牙(bluetooth)

9.1.1 藍牙技術規范(bluetooth profiles)

9.1.2 藍牙協議棧的實體

9.2 小結

第10章 rfid——射頻識別

10.0 案例研究

10.1 rfid的歷史:裡昂·泰勒明和“the thing”

10.1.1 識別朋友或敵人(iff)

10.2 rfid組件

10.2.1 rfid的用途

10.2.2 無源標簽(passive tag)

10.2.3 有源標簽(active tag)

10.3 rfid的應用

10.3.1 啟用rfid護照

10.3.2 票務

10.3.3 目前關於rfid的其他應用

10.4 rfid的頻率標准

10.5 rfid技術標准

10.6 rfid攻擊

10.7 rfid的黑客工具箱

10.8 使用linux實現rfid系統

10.8.1 連接到linux系統的rfid閱讀器

10.8.2 帶有嵌入式linux的rfid閱讀器

10.8.3 linux系統作為rfid系統的後端/中間件/數據庫服務器

10.9 linux及與rfid相關的項目和產品

10.9.1 openmrtd

10.9.2 openpcd

10.9.3 openpicc

10.9.4 麥哲倫技術

10.9.5 rfidiot

10.9.6 rfid guardian

10.9.7 openbeacon

10.9.8 omnikey

10.9.9 linux系統的rfid套件

10.10 小結

第11章 輻射攻擊

11.0 案例研究

11.1 屏幕輻射竊密(van eck phreaking)

11.2 其他“側通道”攻擊

11.3 小結

第12章 可信計算

12.0 案例研究

12.1 可信計算簡介

12.2 平台攻擊分類

12.3 硬件攻擊

12.4 低級軟件攻擊

12.5 系統軟件攻擊

12.6 應用程序攻擊

12.7 對於可信計算應用程序的普遍支持

12.7.1 tpm設備驅動程序

12.7.2 trousers

12.7.3 tpmemulator

12.7.4 jtss wrappper

12.7.5 tpm manager

12.8 可信計算應用程序示例

12.8.1 enforcer

12.8.2 trustedgrub(tgrub)

12.8.3 tpm keyring

12.8.4 turaya.vpn和turaya.crypt

12.8.5 開源可信計算

12.8.6 tcg產業應用

12.9 小結

第3部分 攻擊用戶

第13章 web應用程序攻擊

13.0 案例研究

13.1 枚舉搜索

13.2 訪問與控制利用

13.3 不充分的數據驗證

13.4 web 2.0攻擊

13.5 信任操縱

13.5.1 信任和認知劫持

13.6 中間人攻擊

13.7 web基礎設施攻擊

13.8 總結

第14章 郵件服務

14.0 案例學習

14.1 smtp基本知識

14.1.1 理解寄件人和信封發件人

14.1.2 郵件路由

14.2 smtp攻擊分類

14.2.1 欺騙

14.2.2 改變數據或完整性

14.2.3 拒絕服務攻擊與可用性

14.3 總結

第15章 域名服務

15.0 案例學習

15.1 dns基礎

15.1.1 dns和ipv6

15.2 社會方面:dns和釣魚

15.3 whois、域名注冊及域名劫持

15.4 技術方面:欺騙、緩存投毒及其他攻擊

15.5 bind強化

15.6 總結

第4部分 維護與維持

第16章 可靠性:c代碼靜態分析

16.0 案例學習

16.1 形式化和半形式化方法

16.1.1 半形式化方法

16.1.2 形式化方法

16.2 靜態分析

16.3 c代碼靜態分析

16.3.1 用霍爾邏輯對c代碼進行靜態分析

16.3.2 最弱前置條件演算

16.3.3 驗證條件

16.3.4 終止

16.3.5 方法論

16.4 一些c分析工具

16.4.1 基於抽象解釋的工具

16.4.2 基於霍爾邏輯的工具

16.4.3 基於模型檢查的工具

16.5 更多參考資料

16.6 總結

第17章 在linux內核中的安全調整

17.1 linux安全模塊

17.2 cryptoapi

17.3 netfilter的改進

17.4 增強的無線棧

17.5 文件系統完善

17.5.1 posix訪問控制列表(posix access control lists)

17.5.2 nfsv4

17.6 附加的內核資源

17.6.1 在線手冊頁

17.6.2 在線文檔

17.6.3 其他參考

第5部分 附錄

附錄a 管理和維護

附錄b linux下取證與數據恢復

附錄c bsd

- 上一頁:《Windows 內核情景分析:采用開源代碼ReactOS》掃描版[PDF]

- 下一頁:《黑客大曝光:Web應用程序安全(第3版)》(Hacking Exposed Web Applications:Scurity Secrets and Solutions,Third Edition)掃描版[PDF]

相關資源:

《Autodesk Maya 2013_官方中文版_Maya 2013 新功能展示》(Autodesk_Maya_2013_English_Japanese_SimplifiedChinese_Win_64bit_32bit)Autodesk Maya 2013[壓縮包]

《Autodesk Maya 2013_官方中文版_Maya 2013 新功能展示》(Autodesk_Maya_2013_English_Japanese_SimplifiedChinese_Win_64bit_32bit)Autodesk Maya 2013[壓縮包]

- [小說圖書]《懸念大師de邀請信》影印版[PDF]

- [文學圖書]《塔爾寺文化:宗喀巴誕生聖地》(楊貴明)掃描版

- [計算機與網絡]《AutoCAD 2004新概念百例 》(李富根)[PDF]

- [經濟管理]《巴菲特教你買基金》掃描版[PDF]

- [人文社科]《趴趴走X3衛星導航系統雙平台版》(PAPAGO! X3 PC PPC)[ISO]

- [計算機與網絡]《最好的Android應用》(Best Android Apps)英文文字版[PDF]

- [文學圖書]《指揮生涯——我的游學隨筆》(ボクの音楽武者

- [其他圖書]《動漫技法新手速成:繪制美少女+袁媛》(動漫技

- [其他圖書]《高壓電維修實務工程》[PDF]

- [人文社科]《劍橋政治思想史原著影印系列叢書(76本)PDF格式壓縮包》(中國政法大學)影印版[PDF]

- [行業軟件]《電磁三維軟件》(MemResearch EM3DS v2008)[壓縮包]

- [應用軟件]《Eovia Carrara 5.0 Pro》2CD完整版[Bin]

- [文學圖書]《深巷裡的琵琶聲:陸文夫散文百篇》清晰掃描版[PDF]

- [編程開發]《Microsoft Visual Studio 2005 Team System Suite》(Microsoft Visual Studio 2005 Team System Suite )簡體中文完正版3個多G,自動輸入SN.包括SQL2005系統[ISO],編程開發、資源下載

- [生活百科]《聰明人的游戲》掃描版[PDF] 資料下載

- [生活百科]《中華名特風味小吃》文字版[PDF] 資料下載

- [編程開發]《Microsoft Visual Studio 60 中文版》(Microsoft Visual Studio 60 CN)C++ 決非山水漢化版[ISO],編程開發、資源下載

- [小說圖書]安妮寶貝

- [游戲綜合]《土地開拓者》(Pioneer Lands)歪歪樂簡體中文獨立漢化版

- [電腦基礎]《WebWork + Spring + Hibernate整合開發網絡書城視頻演示 完》WRF

- 《中文版Illustrator CS5平面設計與制作精粹208例》掃描版[PDF]

- 《OReilly:項目經理應該知道的97件事》掃描版[PDF]

- 《Photoshop CS5從新手到高手》掃描版[PDF]

- 《Visual C++視頻技術方案寶典》掃描版[PDF]

- 《演說之禅:職場必知的幻燈片秘技》(Presentation Zen: Simple Ideas on Presentation Design and Delivery )(Garr Reynolds)[PDF]

- 《網上開店指南》掃描版[PDF]

- 《精通Linux網絡服務器配置·管理·檢測·應用》掃描版[PDF]

- 《Erlang程序設計》(Programming Erlang: Software for a Concurrent World)英文文字版/更新源代碼[PDF]

- 《我是插畫設計師:Photoshop CS4插畫世界》掃描版[PDF]

- 《計算機病毒分析與防范大全》掃描版[PDF]

- 《Essential C++(注釋版)》掃描版[PDF]

- 《PHP完全自學手冊》掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved