《網絡安全進階筆記》掃描版[PDF] 簡介: 中文名 : 網絡安全進階筆記 作者 : 彭文波 彭聖魁 萬建邦 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 清華大學出版社 書號 : 9787302245285 發行時間 : 2011年2月15日 地區 : 大陸 語言 : 簡體中文 簡介 : 內容介紹: 《網絡安全進階筆記》通

"《網絡安全進階筆記》掃描版[PDF]"介紹

中文名: 網絡安全進階筆記

作者: 彭文波

彭聖魁

萬建邦

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302245285

發行時間: 2011年2月15日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《網絡安全進階筆記》通過詳細而新穎的安全實例,從新入行的大學生、辦公室職員、黑客、網管、程序員等讀者的角度,由淺入深、通俗易懂地講解了安全進階技術。本書內容來自第一線的網絡安全工作,實戰性強,演示步驟完整。在角色的演變與技術的進階過程中,能夠讓讀者快速掌握最新的網絡安全技術。

《網絡安全進階筆記》主要內容包括梳理網絡安全要素、構建網絡安全平台、防范網絡釣魚攻擊、剖析計算機病毒與黑客攻擊原理、分析加密與解密原理、制作數字證書與實施pki應用、搭建linux安全平台、掌握linux安全工具、學習安全編程(包括.net和java)、實現企業網絡安全管理等,適合網絡管理維護人員、網絡安全工程師、網絡程序員以及相關領域的其他從業人員閱讀和學習。

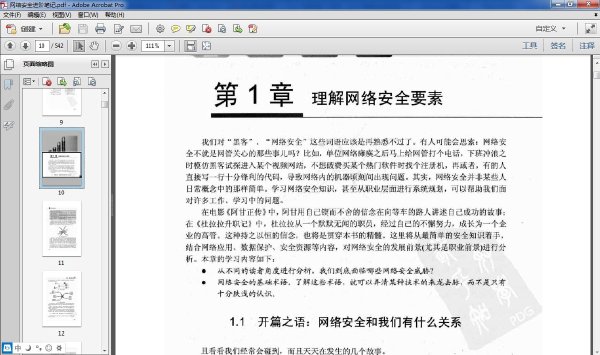

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

第1章 理解網絡安全要素 1

1.1 開篇之語:網絡安全和我們有什麼關系 1

1.2 從黑客、網管、程序員到cto:我們關心什麼 3

1.2.1 辦公室行政人員也要懂網絡安全 4

1.2.2 剛入行的畢業生該怎樣學習網絡安全 4

1.2.3 優秀網絡管理員應該具備哪些安全知識 5

1.2.4 我是一個想做出一番事業的黑客 6

1.2.5 優秀的程序員也要懂網絡安全 7

1.2.6 成為cto,讓夢想的距離更近一些 7

1.3 理解網絡安全的幾個為什麼 8

1.3.1 網絡的結構是怎樣的 8

1.3.2 交換機與路由器 9

1.3.3 像看故事一樣去理解網絡安全術語 10

1.3.4 隱藏在tcp/ip後面的網絡協議 14

1.3.5 高手們喜歡的網絡安全命令 19

1.3.6 黑客離我到底有多遠 22

1.4 進階資源推薦 24

1.4.1 國內網絡安全組織 26

1.4.2 國外網絡安全組織 27

1.4.3 國外網絡安全工具資源 28

.1.5 小結 30

第2章 構建個性化的進階平台 31

2.1 理解服務器安全的要點 32

2.1.1 漏洞規范及操作系統安全等級劃分 32

2.1.2 系統漏洞到底有哪些 33

2.1.3 文件格式與服務器安全 38

2.2 打造虛擬安全測試平台 42

2.2.1 為什麼需要安全測試平台 42

2.2.2 經常會用到的虛擬硬件 43

2.2.3 輕松建立虛擬系統 44

2.2.4 網絡安全中的虛擬設備和文件 48

2.2.5 配置個性化的網絡測試環境 51

2.3 成功進階必備的測試環境 53

2.3.1 一個“注入”引發的服務器安全思考 53

2.3.2 實用的asp虛擬主機安全配置 57

2.3.3 流行的php虛擬主機安全配置 62

2.3.4 強勢的jsp虛擬主機安全配置 65

2.3.5 聯袂出擊:嚴格網絡編程確保虛擬主機安全 67

2.4 網絡服務器安全的進階秘籍 73

2.4.1 用戶管理、權限和密碼設置 74

2.4.2 尋找windows系統自帶的安全利器 80

2.4.3 環境變量與系統安全 85

2.4.4 操作系統日志和事件管理 90

2.4.5 部署局域網的漏洞防范 94

2.5 服務器安全攻防進階實例 100

2.5.1 數據庫與操作系統的安全攻擊分析 101

2.5.2 ftp文件服務器破解演示 109

2.6 小結 116

第3章 享受安全的網絡辦公環境 117

3.1 典型釣魚式攻擊的原理及特點 118

3.1.1 網絡釣魚攻擊原理 118

3.1.2 社會工程學:網絡安全不僅僅是技術問題 121

3.1.3 典型的網絡欺騙手段 123

3.2 網絡辦公中的典型攻擊案例 137

3.2.1 利用垃圾郵件騙取paypal用戶賬號 137

3.2.2 社會工程學與網絡欺騙 140

3.2.3 騙取虛擬財產或信用卡等重要信息 142

3.3 網絡安全辦公的進階秘籍 144

3.3.1 保證網絡交易及虛擬財產的安全 144

3.3.2 隱藏在網絡廣告背後的間諜軟件 147

3.3.3 讀懂日常辦公中的網絡安全日志 156

3.3.4 手工修改常見的惡意代碼 160

3.4 小結 164

第4章 拒絕惡意代碼與神秘的黑客 165

4.1 讓計算機病毒不再可怕 165

4.1.1 揭開惡意代碼與計算機病毒的神秘面紗 166

4.1.2 不再談毒色變:剖析計算機病毒的原理 167

4.1.3 解決之道:清除常見病毒的思路 173

4.1.4 全局病毒防范與網絡安全管理 176

4.1.5 手機病毒的發展與防范 181

4.2 木馬攻擊與反木馬攻擊全程演練 183

4.2.1 危險木馬的潛伏方法與分類 183

4.2.2 隱藏在“挖掘機”後的社會工程學秘密 186

4.2.3 吹灰之力:批量破解用戶名和密碼 188

4.2.4 上傳木馬文件的實戰演練 189

4.2.5 批量清除掛馬內容 191

4.2.6 木馬覓蹤:揭開“網絡盒子”中的秘密 193

4.3 尋找黑客突破的n種武器 195

4.3.1 突破與反突破:一個典型的限制實例 195

4.3.2 常規武器:突破網絡限制的一般方法 196

4.3.3 秘密武器:靈活運用socksonline進行突破 198

4.3.4 雙劍合璧:巧用socks2http和sockscap32突破限制 199

4.4 實用的反惡意代碼工具 201

4.4.1 抽絲剝繭:循序漸進巧解“ifeo映像劫持” 201

4.4.2 巧用wsyscheck清理未知惡意程序 207

4.4.3 巧借vmware逆向分析入侵過程 213

4.5 小結 217

第5章 趣解加密與解密 219

5.1 開啟加密與解密之門 220

5.1.1 加密解密技術的趣聞轶事 220

5.1.2 簡單有趣的加密方法欣賞 220

5.1.3 洞悉奧妙:一個最普通的加密系統分析 221

5.1.4 一個有關加密技術的浪漫故事 223

5.2 pgp:探索加密技術的指南針 226

5.2.1 pgp加密的實現原理和特點 227

5.2.2 pgp安裝及密鑰的生成 229

5.2.3 安全初體驗:使用pgp給電子郵件加密和解密 232

5.2.4 精彩案例:利用pgp給文件加密和解密 234

5.3 趣解加密系統和加密算法 235

5.3.1 加密算法的分類 235

5.3.2 古典密碼基礎知識 236

5.3.3 精彩案例:利用“霏霏認證”進行算法演示 238

5.4 對稱密碼算法基礎知識 242

5.4.1 對稱密碼簡介 242

5.4.2 des算法描述 243

5.4.3 利用vc實現的des算法分析 247

5.4.4 精彩案例:通過加密軟件tefs實現算法 250

5.5 非對稱算法基礎知識 254

5.5.1 非對稱算法簡介 254

5.5.2 rsa算法描述 254

5.5.3 精彩案例:一個rsa算法實現的演示 256

5.6 hash算法基礎知識 257

5.6.1 hash算法簡介 257

5.6.2 md5算法的基礎知識 258

5.6.3 md5算法實現過程描述 259

5.6.4 精彩案例:md5算法的實例及應用 261

5.7 進階實戰:xml文檔加密解密一點通 262

5.7.1 xml應用基礎知識 262

5.7.2 xml文檔加密及其實現 264

5.7.3 一個xml加密與解密軟件的實現 266

5.8 安全實驗:常用軟件的加密與解密 268

5.8.1 word和excel加密和解密 268

5.8.2 access數據庫加密和解密 269

5.8.3 winzip 、winrar加密和解密 269

5.8.4 加密和解密用“*”號隱藏的密碼 270

5.8.5 巧用javascript進行加密保護 271

5.8.6 java程序開發中的加密和解密 272

5.9 小結 277

第6章 奇妙的數字證書與pki應用 279

6.1 揭開數字證書的神秘面紗 279

6.1.1 為什麼要使用數字證書 279

6.1.2 國內外ca認證中心介紹 282

6.1.3 網絡身份證:數字證書的獲得、安裝及查看 283

6.1.4 電子簽名技術及其實現原理 286

6.2 用數字證書為電子郵件保駕護航 289

6.2.1 在outlook express中設置數字證書 289

6.2.2 發送簽名、加密的電子郵件 291

6.3 ejbca:打造獨立的“網絡公安局” 293

6.3.1 ejbca系統的安裝 293

6.3.2 pki技術的產品實現——數字證書 296

6.3.3 數字證書的管理流程 296

6.3.4 ejbca數字證書的申請及應用 296

6.3.5 利用數字證書提高服務器安全 299

6.4 進階應用:無處不在的數字證書 304

6.4.1 通過esign實現電子簽名 304

6.4.2 電子簽名軟件和圖片生成器的巧妙結合 307

6.4.3 利用數字證書進行軟件代碼簽名 311

6.4.4 利用數字證書實現安全的ssl訪問 313

6.5 小結 317

第7章 配置安全的網管linux平台 319

7.1 快速熟悉linux桌面的安全應用 319

7.1.1 實施安全的linux系統策略 320

7.1.2 桌面安全工具的使用 323

7.1.3 實戰linux內核編譯 326

7.2 比控制面板功能更強大的webmin 332

7.2.1 webmin的下載和安裝 333

7.2.2 webmin操作要點詳解 334

7.2.3 用webmin實現安全的配置管理 338

7.3 linux下的防火牆安全配置 339

7.3.1 linux防火牆安全基礎知識 340

7.3.2 通過gui工具設置安全級別 342

7.3.3 iptables的配置示例 344

7.4 linux下郵件系統的安全管理 347

7.4.1 從一個典型現象解讀郵件系統安全 348

7.4.2 進階要點:smtp用戶認證管理 350

7.4.3 利用webmin配置sendmail郵件服務器 352

7.4.4 linux郵件服務器的安全策略 354

7.5 天塹變通途:玩轉samba服務器安全維護 356

7.5.1 samba服務測試及核心配置文件 356

7.5.2 在windows下訪問linux資源 358

7.5.3 提高samba服務器的安全性 360

7.6 linux下的ftp典型安全配置演練 361

7.6.1 手工完成linux下的ftp配置 361

7.6.2 借助超級守護進程創建匿名ftp服務器 363

7.7 進階實戰:linux系統遠程安全管理 366

7.7.1 基於命令行的方式:快速設置ssh服務器 366

7.7.2 基於圖形界面的方式:輕松搞定vnc服務器 367

7.7.3 巧用linux解決局域網vpn難題 369

第8章 掌握實用的linux安全工具 375

8.1 尋找linux的安全利器 375

8.1.1 黑客攻擊思路分析 375

8.1.2 尋找肉雞的n種linux兵器 376

8.1.3 自由組合攻擊軟件 382

8.2 日志分析:安全進階的基本功 388

8.2.1 利用日志信息防范linux入侵 388

8.2.2 tcpdump的跟蹤日志及應用 393

8.2.3 巧用webalizer分析網絡服務器日志 397

8.2.4 linux下的後門和日志工具 401

8.3 尋找嗅探世界裡的屠龍刀 405

8.3.1 嗅探器技術在網絡中的應用 406

8.3.2 ettercap的5種監聽模式 407

8.3.3 案例分析:使用ettercap的方法 409

8.4 輕松阻止linux下的非法進程 412

8.4.1 linux下的快速進程管理 412

8.4.2 實施安全可靠的進程保護策略 416

8.5 小結 418

第9章 舉一反三學語言:以.net為例 419

9.1 舉一反三學習編程語言 420

9.1.1 了解語言的框架 420

9.1.2 熟悉安裝和配置過程 423

9.1.3 了解程序開發的基礎知識 429

9.1.4 熟悉程序的結構控制、過程與函數 433

9.1.5 嘗試使用窗體與常用控件 437

9.1.6 使用vb .net記錄非法文件的蛛絲馬跡 441

9.2 靈活運用編程知識實現網絡安全 444

9.2.1 google ap應用基礎知識 444

9.2.2 巧用google api實現手機實時接收信息 445

9.2.3 探尋秒殺技術背後的貓膩 448

9.3 進階實例:從基本語言到網絡應用 453

9.3.1 巧用asp .net實現驗證碼安全登錄 453

9.3.2 實戰iframe腳本攻防 458

9.3.3 實戰網頁盜鏈攻與防 461

9.3.4 實戰支付寶轉接安全應用 467

第10章 java網絡安全應用進階 477

10.1 java安全應用初接觸 477

10.1.1 豐富的網絡應用和強大的編程功能 478

10.1.2 輕松實現java環境配置 479

10.1.3 一個簡單的java程序 479

10.1.4 調試助手:利用jcreator學習java 480

10.2 java安全實戰的基本功 483

10.2.1 小試牛刀:查看java常見數據類型范圍 484

10.2.2 舉一反三:定義java變量的方法 485

10.2.3 基本功:java控制結構案例 486

10.2.4 按圖索骥:輕松利用jcreator找錯誤 488

10.3 從java類庫到java小工具 489

10.3.1 了解java類庫的“廬山真面目” 490

10.3.2 舉一反三:了解java.lang包的常用類 491

10.3.3 實用工具:利用java制作網絡“身份證” 494

10.3.4 交互工具:讓網絡應用更強大的java applet 497

10.4 進階實戰:java平台下的網絡安全應用 499

10.4.1 體驗java:一個密碼輸入框的設計 499

10.4.2 水波蕩漾中的java applet隱患 502

10.4.3 處處藏身的java servlet安全隱患 504

10.4.4 開放java源代碼中存在的隱患 505

10.4.5 使用安全的java編程規范 506

10.5 小結 507

第11章 企業網絡安全進階 509

11.1 局域網的安全管理隱患 509

11.1.1 高速公路管理的安全啟示 510

11.1.2 數據傳輸與網絡監聽 510

11.1.3 對整體網絡安全狀況了然於胸 513

11.2 重點出擊:構建安全的企業網絡 518

11.2.1 企業網絡管理的安全模型 518

11.2.2 用deksi network inventory實現企業網絡安全管理 522

11.2.3 企業網管軟件的部署及選購 527

11.2.4 防火牆特點及安全部署 531

11.2.5 分布式拒絕服務攻擊及防范 533

11.3 實現精准的網絡安全職業進階 535

11.3.1 技術金字塔:學習階段與薪水進階 535

11.3.2 職業金字塔:學習階段與職位進階 537

作者: 彭文波

彭聖魁

萬建邦

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302245285

發行時間: 2011年2月15日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《網絡安全進階筆記》通過詳細而新穎的安全實例,從新入行的大學生、辦公室職員、黑客、網管、程序員等讀者的角度,由淺入深、通俗易懂地講解了安全進階技術。本書內容來自第一線的網絡安全工作,實戰性強,演示步驟完整。在角色的演變與技術的進階過程中,能夠讓讀者快速掌握最新的網絡安全技術。

《網絡安全進階筆記》主要內容包括梳理網絡安全要素、構建網絡安全平台、防范網絡釣魚攻擊、剖析計算機病毒與黑客攻擊原理、分析加密與解密原理、制作數字證書與實施pki應用、搭建linux安全平台、掌握linux安全工具、學習安全編程(包括.net和java)、實現企業網絡安全管理等,適合網絡管理維護人員、網絡安全工程師、網絡程序員以及相關領域的其他從業人員閱讀和學習。

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

第1章 理解網絡安全要素 1

1.1 開篇之語:網絡安全和我們有什麼關系 1

1.2 從黑客、網管、程序員到cto:我們關心什麼 3

1.2.1 辦公室行政人員也要懂網絡安全 4

1.2.2 剛入行的畢業生該怎樣學習網絡安全 4

1.2.3 優秀網絡管理員應該具備哪些安全知識 5

1.2.4 我是一個想做出一番事業的黑客 6

1.2.5 優秀的程序員也要懂網絡安全 7

1.2.6 成為cto,讓夢想的距離更近一些 7

1.3 理解網絡安全的幾個為什麼 8

1.3.1 網絡的結構是怎樣的 8

1.3.2 交換機與路由器 9

1.3.3 像看故事一樣去理解網絡安全術語 10

1.3.4 隱藏在tcp/ip後面的網絡協議 14

1.3.5 高手們喜歡的網絡安全命令 19

1.3.6 黑客離我到底有多遠 22

1.4 進階資源推薦 24

1.4.1 國內網絡安全組織 26

1.4.2 國外網絡安全組織 27

1.4.3 國外網絡安全工具資源 28

.1.5 小結 30

第2章 構建個性化的進階平台 31

2.1 理解服務器安全的要點 32

2.1.1 漏洞規范及操作系統安全等級劃分 32

2.1.2 系統漏洞到底有哪些 33

2.1.3 文件格式與服務器安全 38

2.2 打造虛擬安全測試平台 42

2.2.1 為什麼需要安全測試平台 42

2.2.2 經常會用到的虛擬硬件 43

2.2.3 輕松建立虛擬系統 44

2.2.4 網絡安全中的虛擬設備和文件 48

2.2.5 配置個性化的網絡測試環境 51

2.3 成功進階必備的測試環境 53

2.3.1 一個“注入”引發的服務器安全思考 53

2.3.2 實用的asp虛擬主機安全配置 57

2.3.3 流行的php虛擬主機安全配置 62

2.3.4 強勢的jsp虛擬主機安全配置 65

2.3.5 聯袂出擊:嚴格網絡編程確保虛擬主機安全 67

2.4 網絡服務器安全的進階秘籍 73

2.4.1 用戶管理、權限和密碼設置 74

2.4.2 尋找windows系統自帶的安全利器 80

2.4.3 環境變量與系統安全 85

2.4.4 操作系統日志和事件管理 90

2.4.5 部署局域網的漏洞防范 94

2.5 服務器安全攻防進階實例 100

2.5.1 數據庫與操作系統的安全攻擊分析 101

2.5.2 ftp文件服務器破解演示 109

2.6 小結 116

第3章 享受安全的網絡辦公環境 117

3.1 典型釣魚式攻擊的原理及特點 118

3.1.1 網絡釣魚攻擊原理 118

3.1.2 社會工程學:網絡安全不僅僅是技術問題 121

3.1.3 典型的網絡欺騙手段 123

3.2 網絡辦公中的典型攻擊案例 137

3.2.1 利用垃圾郵件騙取paypal用戶賬號 137

3.2.2 社會工程學與網絡欺騙 140

3.2.3 騙取虛擬財產或信用卡等重要信息 142

3.3 網絡安全辦公的進階秘籍 144

3.3.1 保證網絡交易及虛擬財產的安全 144

3.3.2 隱藏在網絡廣告背後的間諜軟件 147

3.3.3 讀懂日常辦公中的網絡安全日志 156

3.3.4 手工修改常見的惡意代碼 160

3.4 小結 164

第4章 拒絕惡意代碼與神秘的黑客 165

4.1 讓計算機病毒不再可怕 165

4.1.1 揭開惡意代碼與計算機病毒的神秘面紗 166

4.1.2 不再談毒色變:剖析計算機病毒的原理 167

4.1.3 解決之道:清除常見病毒的思路 173

4.1.4 全局病毒防范與網絡安全管理 176

4.1.5 手機病毒的發展與防范 181

4.2 木馬攻擊與反木馬攻擊全程演練 183

4.2.1 危險木馬的潛伏方法與分類 183

4.2.2 隱藏在“挖掘機”後的社會工程學秘密 186

4.2.3 吹灰之力:批量破解用戶名和密碼 188

4.2.4 上傳木馬文件的實戰演練 189

4.2.5 批量清除掛馬內容 191

4.2.6 木馬覓蹤:揭開“網絡盒子”中的秘密 193

4.3 尋找黑客突破的n種武器 195

4.3.1 突破與反突破:一個典型的限制實例 195

4.3.2 常規武器:突破網絡限制的一般方法 196

4.3.3 秘密武器:靈活運用socksonline進行突破 198

4.3.4 雙劍合璧:巧用socks2http和sockscap32突破限制 199

4.4 實用的反惡意代碼工具 201

4.4.1 抽絲剝繭:循序漸進巧解“ifeo映像劫持” 201

4.4.2 巧用wsyscheck清理未知惡意程序 207

4.4.3 巧借vmware逆向分析入侵過程 213

4.5 小結 217

第5章 趣解加密與解密 219

5.1 開啟加密與解密之門 220

5.1.1 加密解密技術的趣聞轶事 220

5.1.2 簡單有趣的加密方法欣賞 220

5.1.3 洞悉奧妙:一個最普通的加密系統分析 221

5.1.4 一個有關加密技術的浪漫故事 223

5.2 pgp:探索加密技術的指南針 226

5.2.1 pgp加密的實現原理和特點 227

5.2.2 pgp安裝及密鑰的生成 229

5.2.3 安全初體驗:使用pgp給電子郵件加密和解密 232

5.2.4 精彩案例:利用pgp給文件加密和解密 234

5.3 趣解加密系統和加密算法 235

5.3.1 加密算法的分類 235

5.3.2 古典密碼基礎知識 236

5.3.3 精彩案例:利用“霏霏認證”進行算法演示 238

5.4 對稱密碼算法基礎知識 242

5.4.1 對稱密碼簡介 242

5.4.2 des算法描述 243

5.4.3 利用vc實現的des算法分析 247

5.4.4 精彩案例:通過加密軟件tefs實現算法 250

5.5 非對稱算法基礎知識 254

5.5.1 非對稱算法簡介 254

5.5.2 rsa算法描述 254

5.5.3 精彩案例:一個rsa算法實現的演示 256

5.6 hash算法基礎知識 257

5.6.1 hash算法簡介 257

5.6.2 md5算法的基礎知識 258

5.6.3 md5算法實現過程描述 259

5.6.4 精彩案例:md5算法的實例及應用 261

5.7 進階實戰:xml文檔加密解密一點通 262

5.7.1 xml應用基礎知識 262

5.7.2 xml文檔加密及其實現 264

5.7.3 一個xml加密與解密軟件的實現 266

5.8 安全實驗:常用軟件的加密與解密 268

5.8.1 word和excel加密和解密 268

5.8.2 access數據庫加密和解密 269

5.8.3 winzip 、winrar加密和解密 269

5.8.4 加密和解密用“*”號隱藏的密碼 270

5.8.5 巧用javascript進行加密保護 271

5.8.6 java程序開發中的加密和解密 272

5.9 小結 277

第6章 奇妙的數字證書與pki應用 279

6.1 揭開數字證書的神秘面紗 279

6.1.1 為什麼要使用數字證書 279

6.1.2 國內外ca認證中心介紹 282

6.1.3 網絡身份證:數字證書的獲得、安裝及查看 283

6.1.4 電子簽名技術及其實現原理 286

6.2 用數字證書為電子郵件保駕護航 289

6.2.1 在outlook express中設置數字證書 289

6.2.2 發送簽名、加密的電子郵件 291

6.3 ejbca:打造獨立的“網絡公安局” 293

6.3.1 ejbca系統的安裝 293

6.3.2 pki技術的產品實現——數字證書 296

6.3.3 數字證書的管理流程 296

6.3.4 ejbca數字證書的申請及應用 296

6.3.5 利用數字證書提高服務器安全 299

6.4 進階應用:無處不在的數字證書 304

6.4.1 通過esign實現電子簽名 304

6.4.2 電子簽名軟件和圖片生成器的巧妙結合 307

6.4.3 利用數字證書進行軟件代碼簽名 311

6.4.4 利用數字證書實現安全的ssl訪問 313

6.5 小結 317

第7章 配置安全的網管linux平台 319

7.1 快速熟悉linux桌面的安全應用 319

7.1.1 實施安全的linux系統策略 320

7.1.2 桌面安全工具的使用 323

7.1.3 實戰linux內核編譯 326

7.2 比控制面板功能更強大的webmin 332

7.2.1 webmin的下載和安裝 333

7.2.2 webmin操作要點詳解 334

7.2.3 用webmin實現安全的配置管理 338

7.3 linux下的防火牆安全配置 339

7.3.1 linux防火牆安全基礎知識 340

7.3.2 通過gui工具設置安全級別 342

7.3.3 iptables的配置示例 344

7.4 linux下郵件系統的安全管理 347

7.4.1 從一個典型現象解讀郵件系統安全 348

7.4.2 進階要點:smtp用戶認證管理 350

7.4.3 利用webmin配置sendmail郵件服務器 352

7.4.4 linux郵件服務器的安全策略 354

7.5 天塹變通途:玩轉samba服務器安全維護 356

7.5.1 samba服務測試及核心配置文件 356

7.5.2 在windows下訪問linux資源 358

7.5.3 提高samba服務器的安全性 360

7.6 linux下的ftp典型安全配置演練 361

7.6.1 手工完成linux下的ftp配置 361

7.6.2 借助超級守護進程創建匿名ftp服務器 363

7.7 進階實戰:linux系統遠程安全管理 366

7.7.1 基於命令行的方式:快速設置ssh服務器 366

7.7.2 基於圖形界面的方式:輕松搞定vnc服務器 367

7.7.3 巧用linux解決局域網vpn難題 369

第8章 掌握實用的linux安全工具 375

8.1 尋找linux的安全利器 375

8.1.1 黑客攻擊思路分析 375

8.1.2 尋找肉雞的n種linux兵器 376

8.1.3 自由組合攻擊軟件 382

8.2 日志分析:安全進階的基本功 388

8.2.1 利用日志信息防范linux入侵 388

8.2.2 tcpdump的跟蹤日志及應用 393

8.2.3 巧用webalizer分析網絡服務器日志 397

8.2.4 linux下的後門和日志工具 401

8.3 尋找嗅探世界裡的屠龍刀 405

8.3.1 嗅探器技術在網絡中的應用 406

8.3.2 ettercap的5種監聽模式 407

8.3.3 案例分析:使用ettercap的方法 409

8.4 輕松阻止linux下的非法進程 412

8.4.1 linux下的快速進程管理 412

8.4.2 實施安全可靠的進程保護策略 416

8.5 小結 418

第9章 舉一反三學語言:以.net為例 419

9.1 舉一反三學習編程語言 420

9.1.1 了解語言的框架 420

9.1.2 熟悉安裝和配置過程 423

9.1.3 了解程序開發的基礎知識 429

9.1.4 熟悉程序的結構控制、過程與函數 433

9.1.5 嘗試使用窗體與常用控件 437

9.1.6 使用vb .net記錄非法文件的蛛絲馬跡 441

9.2 靈活運用編程知識實現網絡安全 444

9.2.1 google ap應用基礎知識 444

9.2.2 巧用google api實現手機實時接收信息 445

9.2.3 探尋秒殺技術背後的貓膩 448

9.3 進階實例:從基本語言到網絡應用 453

9.3.1 巧用asp .net實現驗證碼安全登錄 453

9.3.2 實戰iframe腳本攻防 458

9.3.3 實戰網頁盜鏈攻與防 461

9.3.4 實戰支付寶轉接安全應用 467

第10章 java網絡安全應用進階 477

10.1 java安全應用初接觸 477

10.1.1 豐富的網絡應用和強大的編程功能 478

10.1.2 輕松實現java環境配置 479

10.1.3 一個簡單的java程序 479

10.1.4 調試助手:利用jcreator學習java 480

10.2 java安全實戰的基本功 483

10.2.1 小試牛刀:查看java常見數據類型范圍 484

10.2.2 舉一反三:定義java變量的方法 485

10.2.3 基本功:java控制結構案例 486

10.2.4 按圖索骥:輕松利用jcreator找錯誤 488

10.3 從java類庫到java小工具 489

10.3.1 了解java類庫的“廬山真面目” 490

10.3.2 舉一反三:了解java.lang包的常用類 491

10.3.3 實用工具:利用java制作網絡“身份證” 494

10.3.4 交互工具:讓網絡應用更強大的java applet 497

10.4 進階實戰:java平台下的網絡安全應用 499

10.4.1 體驗java:一個密碼輸入框的設計 499

10.4.2 水波蕩漾中的java applet隱患 502

10.4.3 處處藏身的java servlet安全隱患 504

10.4.4 開放java源代碼中存在的隱患 505

10.4.5 使用安全的java編程規范 506

10.5 小結 507

第11章 企業網絡安全進階 509

11.1 局域網的安全管理隱患 509

11.1.1 高速公路管理的安全啟示 510

11.1.2 數據傳輸與網絡監聽 510

11.1.3 對整體網絡安全狀況了然於胸 513

11.2 重點出擊:構建安全的企業網絡 518

11.2.1 企業網絡管理的安全模型 518

11.2.2 用deksi network inventory實現企業網絡安全管理 522

11.2.3 企業網管軟件的部署及選購 527

11.2.4 防火牆特點及安全部署 531

11.2.5 分布式拒絕服務攻擊及防范 533

11.3 實現精准的網絡安全職業進階 535

11.3.1 技術金字塔:學習階段與薪水進階 535

11.3.2 職業金字塔:學習階段與職位進階 537

相關資源:

- [計算機與網絡]《雲計算 第二版》掃描版[PDF]

- [教育科技]《微分形式及其應用》(Differential Forms and Applications)(Manfredo P. do Carmo)掃描英文版[PDF]

- [人文社科]《死神 靈魂嘉年華》(Bleach: Soul Carnival)[JAP][日文版][CSO][光盤鏡像][PSP]

- [經濟管理]《郎鹹平說:我們的日子為什麼這麼難》簡體文

- [教育科技]《電子基礎實訓教程》掃描版[PDF]

- [小說圖書]《還珠樓主小說全集》文字版(增補《蜀山劍俠新傳》TXT)[PDF]

- [其他圖書]《偉大的書:西方經典的當代閱讀》掃描版[PDF]

- [文學圖書]《七十年代西行漫記》((美)海倫.斯諾)中譯本,掃描版[PDF]

- [計算機與網絡]《ASP.NET開發實戰范例寶典(使用C#)》掃描版[PDF]

- [小說圖書]《彷徨之刃》(さまよう刃)中譯本,文字版[PDF]

- [電子雜志]《電腦報2014年》更新至第49期[PDF] 資料下載

- [光盤游戲]《現代大戰略2004》(Modern Big Strategy 2004)CLONE版[光盤鏡像]

- [多媒體類]《打擊樂合成器》(Linplug RM IV Drum Addiction)V4.12C[新增V4.13][Bin]

- [應用軟件]《FPGA開發》(Actel Designer v8.3 SP1)[Bin]

- [學習課件]《數學普及系列》掃描版[PDF]資料下載

- [硬盤游戲]《萬智牌:旅法師對決2013》(Magic: The Gathering - Duels of the Planeswalkers 2013)v1.0九國語言特別版硬盤版[壓縮包]

- [計算機與網絡]《騰雲雲計算和大數據時代網絡技術揭秘》掃描版[PDF]

- [生活百科]《制暴防身絕招》掃描版[PDF] 資料下載

- [游戲綜合]《天河傳說》(Legend of Sky River)v1.0簡繁雙語中文硬盤版

- [學習材料](22)photoshop教程_蜘蛛人出畫框_51RGB

- 《虛擬專網.技術與解決方案》(Ruixi Yuan 袁睿翕 & W. Timothy Strayer)掃描版[PDF]

- 《ppk 談 JavaScript》(ppk on JavaScript)掃描版[PDF]

- 《收音機原理》(收音機原理)

- 《Photoshop CS6從入門到精通:權威超值版》掃描版[PDF]

- 《Word 2010實戰技巧精粹》掃描版[PDF]

- 《Perl語言編程(第三版)300dpi至尊高清版》(Programming Perl, 3rd Edition)掃描版[PDF]

- 《花好月圓:中文版Adobe Photoshop CS/Premiere Pro 1.5動

- 《Pro/Engineer中文野火版3.0基礎精講》掃描版[PDF

- 《AutoCAD2012中文版:電氣設計完全自學手冊》掃描版[PDF]

- 《Photoshop CS6案例實戰從入門到精通》彩圖版[PDF]

- 《騰雲雲計算和大數據時代網絡技術揭秘》掃描版[PDF]

- 《C語言大全》(C:The Complete Conferrence)掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved