《信息系統等級保護安全建設技術方案設計實現與應用》掃描版[PDF] 簡介: 中文名 : 信息系統等級保護安全建設技術方案設計實現與應用 作者 : 胡志昂 范紅 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 電子工業出版社 書號 : 9787121102622 發行時間 : 2010年02月 地區 : 大陸 語言 : 簡體中文 簡介 : 評論處1樓有網盤鏈接

"《信息系統等級保護安全建設技術方案設計實現與應用》掃描版[PDF]"介紹

中文名: 信息系統等級保護安全建設技術方案設計實現與應用

作者: 胡志昂

范紅

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 電子工業出版社

書號: 9787121102622

發行時間: 2010年02月

地區: 大陸

語言: 簡體中文

簡介:

評論處1樓有網盤鏈接

內容介紹:

國家標准gb/t 24856-2009《信息安全技術 信息系統等級保護安全設計技術要求》是根據我國信息安全等級保護的實際需要,按照信息安全等級保護對信息系統安全整改的要求制定的,對信息系統等級保護安全整改階段技術方案的設計具有指導和參考作用。本書對該標准進行了詳細地解讀,以幫助讀者學習和理解該標准。

本書涵蓋了信息系統等級保護安全體系結構、關鍵技術、等級保護模擬平台、信息系統等級保護安全建設方案及應用案例等方面的內容。針對信息系統等級保護安全建設工作中需要解決的各類問題,本書為讀者提供從理論到實踐的幫助,並為廣泛開展信息系統等級保護安全建設工作提供指導。

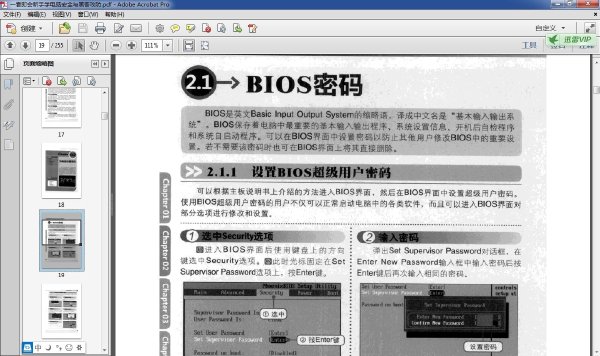

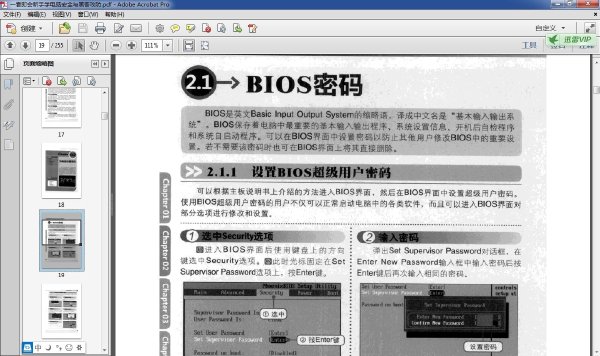

內容截圖:

目錄:

第1章 信息安全等級保護及其發展狀況 1

1.1 信息安全發展簡介 2

1.1.1 信息安全發展的基本情況 2

1.1.2 信息安全的新發展 3

1.1.3 信息安全的新概念 6

1.2 理解和認識我國信息安全等級保護 7

1.2.1 我國信息安全等級保護的由來和發展 7

1.2.2 理解和認識信息安全等級保護的基本觀點 9

1.2.3 正確認識和理解信息安全等級保護 10

1.2.4 我國信息安全等級保護制度 15

1.3 國外信息安全等級劃分情況 18

1.3.1 最早的信息安全標准——可信計算機系統評估准則(1983年) 18

1.3.2 德國的信息安全標准——綠皮書(1988年) 20

1.3.3 英國的信息安全標准(1989年) 20

1.3.4 歐洲共同體的信息安全標准——itsec(1991年) 20

1.3.5 美國的tcsec更新計劃——fc(1992年) 21

1.3.6 關於cc 21

1.3.7 關於nist 23

1.3.8 關於iatf 24

第2章 信息系統等級保護安全體系結構與關鍵技術 26

.2.1 信息系統tcb擴展模型及其實現方法 27

2.2 保密性和完整性相結合的強制訪問控制工程模型 28

2.3 高等級信息系統結構化保證技術 28

2.4 基於三權分立的信息安全管理體系 29

2.5 不同類型應用的安全保護實現技術 30

第3章 二級信息系統安全保護環境設計實現 31

3.1 實現要求 32

3.2 安全機制 32

3.3 關鍵技術 35

3.4 方案示例 36

3.5 平台設計規格說明概述 37

3.6 總體結構 39

3.6.1 總體結構流程 39

3.6.2 自主訪問控制流程 41

3.6.3 子系統間接口 42

3.7 重要數據結構列表 44

3.8 計算節點子系統 47

3.8.1 功能概述 47

3.8.2 組成結構 47

3.8.3 工作流程 53

3.8.4 主要數據結構 57

3.8.5 接口設計 58

3.9 安全區域邊界子系統 63

3.9.1 功能概述 63

3.9.2 組成結構 64

3.9.3 工作流程 68

3.9.4 主要數據結構 70

3.9.5 接口設計 72

3.9.6 算法說明 79

3.10 安全通信網絡子系統 79

3.11 系統/安全管理子系統 80

3.11.1 功能概述 80

3.11.2 組成結構 80

3.11.3 工作流程 81

3.11.4 主要數據結構 82

3.12 審計子系統 86

3.12.1 功能概述 86

3.12.2 組成結構 86

3.12.3 工作流程 88

3.12.4 主要數據結構 89

3.12.5 接口設計 90

3.13 典型應用支撐子系統 93

3.13.1 組成結構 94

3.13.2 子系統組成 94

3.13.3 業務組成 95

3.13.4 安全應用方案 95

第4章 三級信息系統安全保護環境設計實現 97

4.1 實現要求 98

4.2 安全機制 99

4.2.1 三級tcb模型 99

4.2.2 安全計算環境 99

4.2.3 安全區域邊界 100

4.2.4 安全通信網絡 101

4.2.5 安全管理中心 101

4.3 關鍵技術 102

4.3.1 強制訪問控制實現思路 102

4.3.2 強制訪問控制模型 102

4.3.3 系統強制訪問控制實現模型 103

4.3.4 應用強制訪問控制實現模型 105

4.3.5 安全區域邊界強制訪問控制實現模型 106

4.4 方案示例 107

4.5 平台設計規格說明概述 109

4.6 總體結構 110

4.6.1 總體結構流程 110

4.6.2 子系統間的接口 113

4.7 重要數據結構 118

4.8 計算節點子系統 122

4.8.1 功能概述 122

4.8.2 組成結構 123

4.8.3 工作流程 123

4.8.4 主要數據結構 126

4.8.5 接口設計 127

4.9 安全區域邊界子系統 128

4.9.1 功能概述 128

4.9.2 組成結構 128

4.9.3 工作流程 129

4.9.4 主要數據結構 129

4.10 通信網絡子系統 131

4.10.1 功能概述 131

4.10.2 組成結構 132

4.10.3 工作流程 133

4.10.4 主要數據結構 135

4.10.5 接口設計 136

4.11 應用訪問控制子系統 137

4.11.1 功能概述 137

4.11.2 組成結構 138

4.11.3 工作流程 139

4.11.4 主要數據結構 140

4.11.5 接口設計 142

4.12 安全管理子系統 144

4.12.1 功能概述 144

4.12.2 組成結構 144

4.12.3 工作流程 144

4.12.4 主要數據結構 146

4.13 審計子系統 146

4.13.1 功能概述 146

4.13.2 組成結構 147

4.13.3 工作流程 147

4.13.4 主要數據結構 148

4.13.5 接口設計 150

4.14 系統管理子系統 152

4.14.1 功能概述 152

4.14.2 組成結構 152

4.14.3 工作流程 153

4.14.4 接口設計 153

4.15 典型應用支撐子系統 154

4.15.1 組成結構 155

4.15.2 業務組成 155

4.15.3 關鍵技術 157

4.15.4 安全應用方案 159

第5章 四級信息系統安全保護環境設計實現 162

5.1 實現要求 163

5.2 安全機制 163

5.2.1 四級tcb模型 163

5.2.2 安全計算環境 164

5.2.3 安全區域邊界 165

5.2.4 通信網絡 165

5.2.5 安全管理中心 166

5.3 關鍵技術 166

5.3.1 windows操作系統平台的安全封裝 167

5.3.2 linux系統的結構化保護機制實現 169

5.3.3 安全部件的結構化互聯 170

5.4 方案示例 170

5.4.1 安全計算環境 172

5.4.2 安全區域邊界 174

5.4.3 安全通信網絡 175

5.4.4 安全管理中心 176

5.4.5 設備類型 176

5.5 平台設計規格說明概述 177

5.6 總體結構 177

5.6.1 總體結構及流程 177

5.6.2 子系統間接口 181

5.7 重要數據結構 184

5.8 計算節點子系統 187

5.8.1 windows節點子系統 187

5.8.2 linux節點子系統 194

5.9 安全區域邊界子系統 201

5.9.1 功能概述 201

5.9.2 組成結構 202

5.9.3 工作流程 203

5.9.4 主要數據結構 205

5.9.5 接口設計 207

5.10 安全通信網絡子系統 207

5.10.1 功能概述 207

5.10.2 組成結構 208

5.10.3 工作流程 209

5.10.4 主要數據結構 210

5.11 安全管理子系統 211

5.11.1 功能概述 211

5.11.2 組成結構 212

5.11.3 工作流程 213

5.11.4 主要數據結構 214

5.11.5 接口設計 218

5.12 審計子系統 220

5.12.1 功能概述 220

5.12.2 組成結構 221

5.12.3 工作流程 221

5.12.4 主要數據結構 222

5.12.5 接口設計 223

5.13 系統管理子系統 223

5.13.1 功能概述 223

5.13.2 組成結構 224

5.13.3 工作流程 224

5.13.4 接口設計 225

5.14 典型應用支撐子系統 226

5.14.1 組成結構 226

5.14.2 子系統組成 227

5.14.3 業務組成 231

5.14.4 關鍵技術 232

5.14.5 安全應用方案 232

第6章 五級信息系統安全保護環境設計要求 233

6.1 總體設計 233

6.1.1 需求規定 233

6.1.2 基本設計概念和處理流程 235

6.1.3 總體結構 237

6.2 關鍵技術實現方案 238

6.2.1 操作系統五級改造 238

6.2.2 形式化驗證技術 238

6.2.3 實時監控和可信恢復技術 239

6.3 接口設計 240

6.4 數據結構設計 243

6.5 子系統設計 247

6.5.1 五級節點子系統 247

6.5.2 安全管理子系統 252

6.5.3 審計子系統 255

6.5.4 區域邊界子系統 256

6.5.5 通信網絡子系統 257

6.5.6 典型應用支撐子系統 258

第7章 多級信息系統安全互聯實現技術 259

7.1 多級互聯實現方案設計 259

7.1.1 多級互聯網關部署拓撲圖 259

7.1.2 安全功能 260

7.1.3 系統組成 261

7.2 多級可信互聯模型和多級安全互聯體系結構 261

7.3 基於標記的跨級跨區域可信互聯技術 261

7.4 區域內部跨級數據安全交換技術 262

7.5 跨級跨系統認證、授權與訪問控制技術 262

7.6 跨級訪問策略沖突檢測消解技術 262

7.7 支持二級~四級之間任意互聯的多級安全互聯系統 263

第8章 信息系統等級保護安全功能符合性檢驗技術 264

8.1 信息系統等級保護安全功能符合性檢驗工具集 264

8.2 二級功能組件檢驗方法 264

8.2.1 安全計算環境 264

8.2.2 安全區域邊界 269

8.2.3 安全通信網絡 270

8.3 三級功能組件檢驗方法 272

8.3.1 安全計算環境 272

8.3.2 安全區域邊界 276

8.3.3 安全通信網絡 277

8.4 四級功能組件檢驗方法 278

8.4.1 安全計算環境 279

8.4.2 安全區域邊界 280

8.4.3 安全通信網絡 281

8.5 總體設計 282

8.6 功能組件檢驗流程 286

8.7 系統結構 287

8.7.1 總體結構流程 287

8.7.2 總體工作流程 288

8.7.3 子模塊接口 289

8.8 重要數據結構 293

8.8.1 spcip_tecbase庫(標准庫) 293

8.8.2 spcip_project庫(系統項目庫)詳細設計 295

8.9 安全計算環境的安全檢驗工具集 298

8.9.1 windows節點子系統檢驗工具集 298

8.9.2 linux節點子系統檢驗工具集 313

8.10 安全區域邊界安全檢驗工具集 319

8.10.1 數據采集 319

8.10.2 數據分析 320

8.10.3 數據處理 321

8.11 安全通信網絡安全檢驗工具集 323

8.11.1 數據采集 323

8.11.2 數據分析 324

8.11.3 數據處理 326

8.12 安全管理中心檢驗工具集 328

8.12.1 安全管理子系統檢驗工具集 328

8.12.2 系統管理子系統檢驗工具集 334

8.12.3 審計管理子系統檢驗工具集 337

8.13 系統部署 339

第9章 信息安全風險評估工具 340

9.1 概 述 340

9.2 總體設計方案 340

9.2.1 設計依據及遵循的流程 340

9.2.2 系統結構設計 341

9.2.3 系統部署方式 342

9.2.4 系統工作過程 343

9.2.5 數據流概要設計 344

9.2.6 運行環境要求 344

9.3 系統功能模塊概要設計 345

9.3.1 保護對象分析模塊 345

9.3.2 威脅分析模塊 347

9.3.3 脆弱性分析模塊 349

9.3.4 控制措施有效性分析 352

9.3.5 風險分析 354

9.3.6 風險處置 357

9.3.7 項目管理 359

9.3.8 系統管理 360

9.4 風險評估工具結構詳細設計 360

9.4.1 評估范圍 360

9.4.2 評估依據 361

9.4.3 評估目的 361

9.4.4 基本流程 361

9.4.5 主要框架結構 362

9.4.6 軟件部署 362

9.4.7 軟件流程 363

9.4.8 軟件的系統結構 364

9.4.9 數據庫初始化模塊 366

9.4.10 支撐模塊 366

9.4.11 業務模塊 375

9.5 網絡類風險評估詳細設計 379

9.5.1 網絡類保護對象分類 379

9.5.2 ip網 379

9.5.3 傳輸網 385

9.5.4 傳輸線路 389

9.5.5 網絡類風險分析算法描述 391

9.6 軟件及服務類風險評估詳細設計 392

9.6.1 軟件及服務類保護對象分類 392

9.6.2 系統軟件 392

9.6.3 軟件及服務類風險分析算法描述 397

9.7 信息內容類風險評估詳細設計 397

9.7.1 信息內容類保護對象分類 397

9.7.2 網站內容安全 398

9.7.3 信息內容類風險評估算法描述 401

9.8 人員類風險評估詳細設計 402

9.8.1 人力資源管理類保護對象分類 402

9.8.2 人力資源管理類安全 402

9.8.3 人力資源類風險類風險分析算法描述 405

9.9 漏洞掃描工具詳細設計 406

9.9.1 網絡類保護對象分類 406

9.9.2 漏洞掃描安全 406

9.9.3 漏洞掃描風險算法描述 408

第10章 應用案例一 409

10.1 二級典型應用系統概述 409

10.1.1 oa系統介紹 409

10.1.2 cms系統介紹 410

10.1.3 基礎網絡環境 410

10.1.4 基於二級安全應用平台的oa和cms應用場景 411

10.2 基於二級安全應用平台的oa和cms系統 411

10.2.1 構建tcb模型 411

10.2.2 安全管理中心 415

10.2.3 安全審計管理系統 418

10.2.4 三重防御體系 419

10.3 功能支撐 421

10.3.1 計算環境 422

10.3.2 區域邊界 423

10.3.3 通信網絡 423

10.3.4 安全管理中心 423

第11章 應用案例二 425

11.1 三級典型應用系統概述 425

11.1.1 組成結構 425

11.1.2 主要業務模塊 425

11.2 oa辦公系統的拓撲結構 426

11.2.1 計算環境 427

11.2.2 區域邊界安全防護子系統 428

11.2.3 網絡安全通信子系統 429

11.2.4 安全管理子系統 429

11.3 三級安全應用平台在oa辦公系統中的應用方案 431

11.3.1 用戶安全標記 431

11.3.2 資源安全標記 432

11.3.3 應用資源管理 433

11.3.4 面向應用的強制訪問控制 433

11.3.5 區域邊界強制訪問控制 434

11.3.6 安全通信網絡 435

第12章 應用案例三 436

12.1 四級典型應用系統概述 436

12.1.1 科中oa系統 436

12.1.2 內容管理系統 437

12.1.3 應用場景描述 438

12.2 應用系統安全需求分析 439

12.2.1 門戶網站系統安全現狀分析 439

12.2.2 門戶網站系統安全需求分析 442

12.3 系統安全策略配置 444

12.3.1 oa系統安全配置 445

12.3.2 cms系統安全配置 449

12.3.3 web服務系統安全配置 450

12.3.4 全程訪問控制策略配置 450

12.4 系統部署 450

12.4.1 初始設置階段 450

12.4.2 系統測試階段 452

12.4.3 運行服務階段 452

作者: 胡志昂

范紅

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 電子工業出版社

書號: 9787121102622

發行時間: 2010年02月

地區: 大陸

語言: 簡體中文

簡介:

評論處1樓有網盤鏈接

內容介紹:

國家標准gb/t 24856-2009《信息安全技術 信息系統等級保護安全設計技術要求》是根據我國信息安全等級保護的實際需要,按照信息安全等級保護對信息系統安全整改的要求制定的,對信息系統等級保護安全整改階段技術方案的設計具有指導和參考作用。本書對該標准進行了詳細地解讀,以幫助讀者學習和理解該標准。

本書涵蓋了信息系統等級保護安全體系結構、關鍵技術、等級保護模擬平台、信息系統等級保護安全建設方案及應用案例等方面的內容。針對信息系統等級保護安全建設工作中需要解決的各類問題,本書為讀者提供從理論到實踐的幫助,並為廣泛開展信息系統等級保護安全建設工作提供指導。

內容截圖:

目錄:

第1章 信息安全等級保護及其發展狀況 1

1.1 信息安全發展簡介 2

1.1.1 信息安全發展的基本情況 2

1.1.2 信息安全的新發展 3

1.1.3 信息安全的新概念 6

1.2 理解和認識我國信息安全等級保護 7

1.2.1 我國信息安全等級保護的由來和發展 7

1.2.2 理解和認識信息安全等級保護的基本觀點 9

1.2.3 正確認識和理解信息安全等級保護 10

1.2.4 我國信息安全等級保護制度 15

1.3 國外信息安全等級劃分情況 18

1.3.1 最早的信息安全標准——可信計算機系統評估准則(1983年) 18

1.3.2 德國的信息安全標准——綠皮書(1988年) 20

1.3.3 英國的信息安全標准(1989年) 20

1.3.4 歐洲共同體的信息安全標准——itsec(1991年) 20

1.3.5 美國的tcsec更新計劃——fc(1992年) 21

1.3.6 關於cc 21

1.3.7 關於nist 23

1.3.8 關於iatf 24

第2章 信息系統等級保護安全體系結構與關鍵技術 26

.2.1 信息系統tcb擴展模型及其實現方法 27

2.2 保密性和完整性相結合的強制訪問控制工程模型 28

2.3 高等級信息系統結構化保證技術 28

2.4 基於三權分立的信息安全管理體系 29

2.5 不同類型應用的安全保護實現技術 30

第3章 二級信息系統安全保護環境設計實現 31

3.1 實現要求 32

3.2 安全機制 32

3.3 關鍵技術 35

3.4 方案示例 36

3.5 平台設計規格說明概述 37

3.6 總體結構 39

3.6.1 總體結構流程 39

3.6.2 自主訪問控制流程 41

3.6.3 子系統間接口 42

3.7 重要數據結構列表 44

3.8 計算節點子系統 47

3.8.1 功能概述 47

3.8.2 組成結構 47

3.8.3 工作流程 53

3.8.4 主要數據結構 57

3.8.5 接口設計 58

3.9 安全區域邊界子系統 63

3.9.1 功能概述 63

3.9.2 組成結構 64

3.9.3 工作流程 68

3.9.4 主要數據結構 70

3.9.5 接口設計 72

3.9.6 算法說明 79

3.10 安全通信網絡子系統 79

3.11 系統/安全管理子系統 80

3.11.1 功能概述 80

3.11.2 組成結構 80

3.11.3 工作流程 81

3.11.4 主要數據結構 82

3.12 審計子系統 86

3.12.1 功能概述 86

3.12.2 組成結構 86

3.12.3 工作流程 88

3.12.4 主要數據結構 89

3.12.5 接口設計 90

3.13 典型應用支撐子系統 93

3.13.1 組成結構 94

3.13.2 子系統組成 94

3.13.3 業務組成 95

3.13.4 安全應用方案 95

第4章 三級信息系統安全保護環境設計實現 97

4.1 實現要求 98

4.2 安全機制 99

4.2.1 三級tcb模型 99

4.2.2 安全計算環境 99

4.2.3 安全區域邊界 100

4.2.4 安全通信網絡 101

4.2.5 安全管理中心 101

4.3 關鍵技術 102

4.3.1 強制訪問控制實現思路 102

4.3.2 強制訪問控制模型 102

4.3.3 系統強制訪問控制實現模型 103

4.3.4 應用強制訪問控制實現模型 105

4.3.5 安全區域邊界強制訪問控制實現模型 106

4.4 方案示例 107

4.5 平台設計規格說明概述 109

4.6 總體結構 110

4.6.1 總體結構流程 110

4.6.2 子系統間的接口 113

4.7 重要數據結構 118

4.8 計算節點子系統 122

4.8.1 功能概述 122

4.8.2 組成結構 123

4.8.3 工作流程 123

4.8.4 主要數據結構 126

4.8.5 接口設計 127

4.9 安全區域邊界子系統 128

4.9.1 功能概述 128

4.9.2 組成結構 128

4.9.3 工作流程 129

4.9.4 主要數據結構 129

4.10 通信網絡子系統 131

4.10.1 功能概述 131

4.10.2 組成結構 132

4.10.3 工作流程 133

4.10.4 主要數據結構 135

4.10.5 接口設計 136

4.11 應用訪問控制子系統 137

4.11.1 功能概述 137

4.11.2 組成結構 138

4.11.3 工作流程 139

4.11.4 主要數據結構 140

4.11.5 接口設計 142

4.12 安全管理子系統 144

4.12.1 功能概述 144

4.12.2 組成結構 144

4.12.3 工作流程 144

4.12.4 主要數據結構 146

4.13 審計子系統 146

4.13.1 功能概述 146

4.13.2 組成結構 147

4.13.3 工作流程 147

4.13.4 主要數據結構 148

4.13.5 接口設計 150

4.14 系統管理子系統 152

4.14.1 功能概述 152

4.14.2 組成結構 152

4.14.3 工作流程 153

4.14.4 接口設計 153

4.15 典型應用支撐子系統 154

4.15.1 組成結構 155

4.15.2 業務組成 155

4.15.3 關鍵技術 157

4.15.4 安全應用方案 159

第5章 四級信息系統安全保護環境設計實現 162

5.1 實現要求 163

5.2 安全機制 163

5.2.1 四級tcb模型 163

5.2.2 安全計算環境 164

5.2.3 安全區域邊界 165

5.2.4 通信網絡 165

5.2.5 安全管理中心 166

5.3 關鍵技術 166

5.3.1 windows操作系統平台的安全封裝 167

5.3.2 linux系統的結構化保護機制實現 169

5.3.3 安全部件的結構化互聯 170

5.4 方案示例 170

5.4.1 安全計算環境 172

5.4.2 安全區域邊界 174

5.4.3 安全通信網絡 175

5.4.4 安全管理中心 176

5.4.5 設備類型 176

5.5 平台設計規格說明概述 177

5.6 總體結構 177

5.6.1 總體結構及流程 177

5.6.2 子系統間接口 181

5.7 重要數據結構 184

5.8 計算節點子系統 187

5.8.1 windows節點子系統 187

5.8.2 linux節點子系統 194

5.9 安全區域邊界子系統 201

5.9.1 功能概述 201

5.9.2 組成結構 202

5.9.3 工作流程 203

5.9.4 主要數據結構 205

5.9.5 接口設計 207

5.10 安全通信網絡子系統 207

5.10.1 功能概述 207

5.10.2 組成結構 208

5.10.3 工作流程 209

5.10.4 主要數據結構 210

5.11 安全管理子系統 211

5.11.1 功能概述 211

5.11.2 組成結構 212

5.11.3 工作流程 213

5.11.4 主要數據結構 214

5.11.5 接口設計 218

5.12 審計子系統 220

5.12.1 功能概述 220

5.12.2 組成結構 221

5.12.3 工作流程 221

5.12.4 主要數據結構 222

5.12.5 接口設計 223

5.13 系統管理子系統 223

5.13.1 功能概述 223

5.13.2 組成結構 224

5.13.3 工作流程 224

5.13.4 接口設計 225

5.14 典型應用支撐子系統 226

5.14.1 組成結構 226

5.14.2 子系統組成 227

5.14.3 業務組成 231

5.14.4 關鍵技術 232

5.14.5 安全應用方案 232

第6章 五級信息系統安全保護環境設計要求 233

6.1 總體設計 233

6.1.1 需求規定 233

6.1.2 基本設計概念和處理流程 235

6.1.3 總體結構 237

6.2 關鍵技術實現方案 238

6.2.1 操作系統五級改造 238

6.2.2 形式化驗證技術 238

6.2.3 實時監控和可信恢復技術 239

6.3 接口設計 240

6.4 數據結構設計 243

6.5 子系統設計 247

6.5.1 五級節點子系統 247

6.5.2 安全管理子系統 252

6.5.3 審計子系統 255

6.5.4 區域邊界子系統 256

6.5.5 通信網絡子系統 257

6.5.6 典型應用支撐子系統 258

第7章 多級信息系統安全互聯實現技術 259

7.1 多級互聯實現方案設計 259

7.1.1 多級互聯網關部署拓撲圖 259

7.1.2 安全功能 260

7.1.3 系統組成 261

7.2 多級可信互聯模型和多級安全互聯體系結構 261

7.3 基於標記的跨級跨區域可信互聯技術 261

7.4 區域內部跨級數據安全交換技術 262

7.5 跨級跨系統認證、授權與訪問控制技術 262

7.6 跨級訪問策略沖突檢測消解技術 262

7.7 支持二級~四級之間任意互聯的多級安全互聯系統 263

第8章 信息系統等級保護安全功能符合性檢驗技術 264

8.1 信息系統等級保護安全功能符合性檢驗工具集 264

8.2 二級功能組件檢驗方法 264

8.2.1 安全計算環境 264

8.2.2 安全區域邊界 269

8.2.3 安全通信網絡 270

8.3 三級功能組件檢驗方法 272

8.3.1 安全計算環境 272

8.3.2 安全區域邊界 276

8.3.3 安全通信網絡 277

8.4 四級功能組件檢驗方法 278

8.4.1 安全計算環境 279

8.4.2 安全區域邊界 280

8.4.3 安全通信網絡 281

8.5 總體設計 282

8.6 功能組件檢驗流程 286

8.7 系統結構 287

8.7.1 總體結構流程 287

8.7.2 總體工作流程 288

8.7.3 子模塊接口 289

8.8 重要數據結構 293

8.8.1 spcip_tecbase庫(標准庫) 293

8.8.2 spcip_project庫(系統項目庫)詳細設計 295

8.9 安全計算環境的安全檢驗工具集 298

8.9.1 windows節點子系統檢驗工具集 298

8.9.2 linux節點子系統檢驗工具集 313

8.10 安全區域邊界安全檢驗工具集 319

8.10.1 數據采集 319

8.10.2 數據分析 320

8.10.3 數據處理 321

8.11 安全通信網絡安全檢驗工具集 323

8.11.1 數據采集 323

8.11.2 數據分析 324

8.11.3 數據處理 326

8.12 安全管理中心檢驗工具集 328

8.12.1 安全管理子系統檢驗工具集 328

8.12.2 系統管理子系統檢驗工具集 334

8.12.3 審計管理子系統檢驗工具集 337

8.13 系統部署 339

第9章 信息安全風險評估工具 340

9.1 概 述 340

9.2 總體設計方案 340

9.2.1 設計依據及遵循的流程 340

9.2.2 系統結構設計 341

9.2.3 系統部署方式 342

9.2.4 系統工作過程 343

9.2.5 數據流概要設計 344

9.2.6 運行環境要求 344

9.3 系統功能模塊概要設計 345

9.3.1 保護對象分析模塊 345

9.3.2 威脅分析模塊 347

9.3.3 脆弱性分析模塊 349

9.3.4 控制措施有效性分析 352

9.3.5 風險分析 354

9.3.6 風險處置 357

9.3.7 項目管理 359

9.3.8 系統管理 360

9.4 風險評估工具結構詳細設計 360

9.4.1 評估范圍 360

9.4.2 評估依據 361

9.4.3 評估目的 361

9.4.4 基本流程 361

9.4.5 主要框架結構 362

9.4.6 軟件部署 362

9.4.7 軟件流程 363

9.4.8 軟件的系統結構 364

9.4.9 數據庫初始化模塊 366

9.4.10 支撐模塊 366

9.4.11 業務模塊 375

9.5 網絡類風險評估詳細設計 379

9.5.1 網絡類保護對象分類 379

9.5.2 ip網 379

9.5.3 傳輸網 385

9.5.4 傳輸線路 389

9.5.5 網絡類風險分析算法描述 391

9.6 軟件及服務類風險評估詳細設計 392

9.6.1 軟件及服務類保護對象分類 392

9.6.2 系統軟件 392

9.6.3 軟件及服務類風險分析算法描述 397

9.7 信息內容類風險評估詳細設計 397

9.7.1 信息內容類保護對象分類 397

9.7.2 網站內容安全 398

9.7.3 信息內容類風險評估算法描述 401

9.8 人員類風險評估詳細設計 402

9.8.1 人力資源管理類保護對象分類 402

9.8.2 人力資源管理類安全 402

9.8.3 人力資源類風險類風險分析算法描述 405

9.9 漏洞掃描工具詳細設計 406

9.9.1 網絡類保護對象分類 406

9.9.2 漏洞掃描安全 406

9.9.3 漏洞掃描風險算法描述 408

第10章 應用案例一 409

10.1 二級典型應用系統概述 409

10.1.1 oa系統介紹 409

10.1.2 cms系統介紹 410

10.1.3 基礎網絡環境 410

10.1.4 基於二級安全應用平台的oa和cms應用場景 411

10.2 基於二級安全應用平台的oa和cms系統 411

10.2.1 構建tcb模型 411

10.2.2 安全管理中心 415

10.2.3 安全審計管理系統 418

10.2.4 三重防御體系 419

10.3 功能支撐 421

10.3.1 計算環境 422

10.3.2 區域邊界 423

10.3.3 通信網絡 423

10.3.4 安全管理中心 423

第11章 應用案例二 425

11.1 三級典型應用系統概述 425

11.1.1 組成結構 425

11.1.2 主要業務模塊 425

11.2 oa辦公系統的拓撲結構 426

11.2.1 計算環境 427

11.2.2 區域邊界安全防護子系統 428

11.2.3 網絡安全通信子系統 429

11.2.4 安全管理子系統 429

11.3 三級安全應用平台在oa辦公系統中的應用方案 431

11.3.1 用戶安全標記 431

11.3.2 資源安全標記 432

11.3.3 應用資源管理 433

11.3.4 面向應用的強制訪問控制 433

11.3.5 區域邊界強制訪問控制 434

11.3.6 安全通信網絡 435

第12章 應用案例三 436

12.1 四級典型應用系統概述 436

12.1.1 科中oa系統 436

12.1.2 內容管理系統 437

12.1.3 應用場景描述 438

12.2 應用系統安全需求分析 439

12.2.1 門戶網站系統安全現狀分析 439

12.2.2 門戶網站系統安全需求分析 442

12.3 系統安全策略配置 444

12.3.1 oa系統安全配置 445

12.3.2 cms系統安全配置 449

12.3.3 web服務系統安全配置 450

12.3.4 全程訪問控制策略配置 450

12.4 系統部署 450

12.4.1 初始設置階段 450

12.4.2 系統測試階段 452

12.4.3 運行服務階段 452

相關資源:

- [人文社科]《成功公關的22條黃金法則》(常桦)掃描版[PDF]

- [文學圖書]《禮拜五:太平洋上的靈薄獄》(米歇爾·圖尼埃

- [生活圖書]《李派拳法二:岳氏心意十二形拳》掃描版[PDF

- [人文社科]《女子落語主題曲》(Joshiraku)[ED Single - ニッポン笑顔百景][桃黒亭一門][320kbps][MP3]

- [計算機與網絡]《iLike DIY Excel 2010函數圖表與數據分析超級技巧》掃描版[PDF]

- [文學圖書]《星月菩提》菩提系列散文叢書[PDF]

- [人文社科]《權力玩家》(中國歷史上的大陰謀)(駱玉明)影印版[PDF]

- [其他圖書]《中國歷史穿越指南》掃描版[PDF]

- [人文社科]《美國的自由主義傳統:獨立革命以來美國政治思想闡釋》((美國)路易斯﹒哈茨)掃描版[PDF]

- [人文社科]《全民調戲凡客圖集》([Comic][全民調戲凡客][創意

- [其他圖書]《神奇的點穴氣功》掃描版[PDF]

- [藝術體育]《Mexopolis卡通角色創作與動畫創意靈感》(Mexopolis.Creative.Inspirations)[光盤鏡像]

- [學習課件]《富爸爸提高你的財商》((美)清崎)掃描版[PDF] 資料下載

- [操作系統]《Windows Server 2003 企業版 SP2 原版安裝光盤》(Windows Server 2003 Enterprise Edition SP2)SP2[ISO],操作系統、資源下載

- [其他圖書]《怎樣教好練好簡化太極拳》掃描版[PDF]

- [應用軟件]《裝機系統維護用萬能U盤》,應用軟件、資源下載

- [多媒體類]《魔力音樂制作家完整版》(MAGIX.MUSIC.MAKER.15.0.PREMIUM.PLUS.CONTENT)V15.0[壓縮包]

- [應用軟件]《語音識別輸入軟件》(Dragon NaturallySpeaking 10 SP1、10.1)[光盤鏡像]

- [教育綜合][籃球愛好者必看必看]籃球各類視頻教學

- [多媒體類]《電腦桌面主題軟件下載(有598個系統主題)》(themes for veket)0.11(新增具多動態效果主題)[壓縮包]

- 《超好學!系統安裝、重裝與優化(全圖解100%)》掃描版[PDF]

- 《網管天下-交換機·路由器·防火牆(第2版)》掃描版[PDF]

- 《Python編程(第4版) 涵蓋Python3.X》(Programming Pytho

- 《Flex 3 RIA開發詳解與精深實踐》文字版[PDF]

- 《Web操作: 保持數據的實時性》(Web Operations:Ke

- 《軟件逆向分析實用技術》掃描版[PDF]

- 《Fedora 11 和 Red Hat Enterprise Linux寶典》(Fedora 11 and Red Hat Enterprise Linux Bible)(Christopher Negus)第1版[PDF]

- 《The Pragmatic Bookshelf開發叢書-測試:發現、修復和阻止代碼漏洞》(Debug It!: Find, Repair, and Prevent Bugs in Your Code)文字版[PDF]

- 《PHP開發實戰權威指南》掃描版[PDF]

- 《網絡天敵:計算機病毒武器》掃描版[PDF]

- 《Solaris 10系統管理》掃描版[PDF]

- 《代碼大全 (第二版)》(Code Complete: A Practical Handbook of Software Construction, 2nd edition)英文文字版/更新MOBI[EPUB]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved