電驢下載基地 >> 图书资源 >> 計算機與網絡 >> 《精通滲透測試》(Professional Penetration Testing- Creating and Operating a Formal Hacking Lab)文字版[PDF]

| 《精通滲透測試》(Professional Penetration Testing- Creating and Operating a Formal Hacking Lab)文字版[PDF] | |

|---|---|

| 下載分級 | 图书资源 |

| 資源類別 | 計算機與網絡 |

| 發布時間 | 2017/7/11 |

| 大 小 | - |

《精通滲透測試》(Professional Penetration Testing- Creating and Operating a Formal Hacking Lab)文字版[PDF] 簡介: 中文名 : 精通滲透測試 原名 : Professional Penetration Testing- Creating and Operating a Formal Hacking Lab 作者 : Wilhelm Metula Andress 圖書分類 : 軟件 資源格式 : PDF 版本 : 文字版 出版社 : Syngress 書號 : 978-1-59749-425

電驢資源下載/磁力鏈接資源下載:

- 下載位址: [www.ed2k.online]Professional.Penetration.Testing-.Creating.and.Operating.a.Formal.Hacking.Lab,.Wilhelm,.Syngress,.2010.pdf

- 下載位址: [www.ed2k.online]Managed.Code.Rootkits.Hooking.into.Runtime.Environments,.Metula,.Syngress,.2010.pdf

- 下載位址: [www.ed2k.online]Coding.for.Penetration.Testers.Building.Better.Tools,.Jason.Andress,.Ryan.Linn,.Syngress,.2012.pdf

- 下載位址: [www.ed2k.online]Android.Forensics.Investigation,.Analysis.and.Mobile.Security.for.Google.Android,.Andrew.Hoog,..Syngress,.2011.pdf

- 下載位址: [www.ed2k.online]Securing.SQL.Server.Protecting.Your.Database.from.Attackers.,.Denny.Cherry,.Syngress,.2011.pdf

全選

"《精通滲透測試》(Professional Penetration Testing- Creating and Operating a Formal Hacking Lab)文字版[PDF]"介紹

中文名: 精通滲透測試

原名: Professional Penetration Testing- Creating and Operating a Formal Hacking Lab

作者: Wilhelm

Metula

Andress

圖書分類: 軟件

資源格式: PDF

版本: 文字版

出版社: Syngress

書號: 978-1-59749-425-0

發行時間: 2010年

地區: 美國

語言: 英文

簡介:

內容簡介:

滲透測試 (penetration test)並沒有一個標准的定義,國外一些安全組織達成共識的通用說法是:滲透測試是通過模擬惡意黑客的攻擊方法,來評估計算機網絡系統安全的一種評估方法。這個過程包括對系統的任何弱點、技術缺陷或漏洞的主動分析,這個分析是從一個攻擊者可能存在的位置來進行的,並且從這個位置有條件主動利用安全漏洞。

滲透測試有時是作為外部審查的一部分而進行的。這種測試需要探查系統,以發現操作系統和任何網絡服務,並檢查這些網絡服務有無漏洞。滲透測試能夠通過識別安全問題來幫助一個單位理解當前的安全狀況。這使促使許多單位開發操作規劃來減少攻擊或誤用的威脅。

網盤下載:http://avaxhome.ws/ebooks/programming_development/

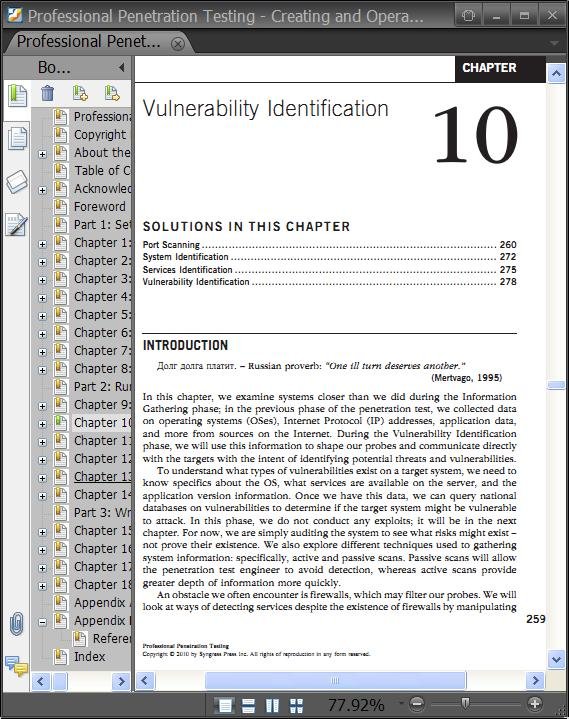

內容截圖:

目錄:

PART 1 SETTING UP

CHAPTER 1 Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Introduction ....................................................................... 3

About the Book .................................................................. 4

Target Audience . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

How to Use This Boo k . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

About the DVD ................................................................... 7

Course Material . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Reference Material . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

LiveCDs . . . ...................................................................... 8

Summary . .... ..... .... ..... .... ..... .... ..... .... ..... ..... .... ..... .... ..... .... 10

Solutions Fast Track . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

About the Book . .... .... .... .... ... .... .... .... .... .... .... .... .... .... .... 10

About the DVD ............................................................. 11

Reference . . . . . . ................................................................... 11

CHAPTER 2 Ethics and Hacking ...... ...... ...... ..... ...... ...... ..... ...... ...... ...... ... 13

Introduction .... .......... ......... .......... ......... .......... ......... ........ 13

Why Stay Ethical? ................ .............................................. 15

Bla ck Hat Hackers . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

White Hat Hackers . . . . . . .... ... .... ... .... ... .... ... .... ... .... ... .... ... . 17

G ray Hat Hack ers . . . ....................................................... 18

Ethi cal Standard s . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Cert ifications .... ... .... ... .... ... .... ... .... ... .... ... .... ... .... ... .... ... . 19

Contr actor . . . ................................................................. 19

Em ployer ................. ............................ ........................ 20

Edu cationa l and In stitutional Organiz ations . . . . . . . . . . . . . . . . . . . . . . . 21

Com pute r Crime Laws . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Types of Laws . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Type of Com pute r Crimes and Attack s . . . . . .... ... ... .... ... ... .... 24

U.S . Federal Laws . ......................................................... 27

U.S . State Laws . . . . . . . . . . . . . . . .... ... ... ... .... ... ... ... ... .... ... ... ... .... 29

原名: Professional Penetration Testing- Creating and Operating a Formal Hacking Lab

作者: Wilhelm

Metula

Andress

圖書分類: 軟件

資源格式: PDF

版本: 文字版

出版社: Syngress

書號: 978-1-59749-425-0

發行時間: 2010年

地區: 美國

語言: 英文

簡介:

內容簡介:

滲透測試 (penetration test)並沒有一個標准的定義,國外一些安全組織達成共識的通用說法是:滲透測試是通過模擬惡意黑客的攻擊方法,來評估計算機網絡系統安全的一種評估方法。這個過程包括對系統的任何弱點、技術缺陷或漏洞的主動分析,這個分析是從一個攻擊者可能存在的位置來進行的,並且從這個位置有條件主動利用安全漏洞。

滲透測試有時是作為外部審查的一部分而進行的。這種測試需要探查系統,以發現操作系統和任何網絡服務,並檢查這些網絡服務有無漏洞。滲透測試能夠通過識別安全問題來幫助一個單位理解當前的安全狀況。這使促使許多單位開發操作規劃來減少攻擊或誤用的威脅。

網盤下載:http://avaxhome.ws/ebooks/programming_development/

內容截圖:

目錄:

PART 1 SETTING UP

CHAPTER 1 Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Introduction ....................................................................... 3

About the Book .................................................................. 4

Target Audience . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

How to Use This Boo k . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

About the DVD ................................................................... 7

Course Material . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Reference Material . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

LiveCDs . . . ...................................................................... 8

Summary . .... ..... .... ..... .... ..... .... ..... .... ..... ..... .... ..... .... ..... .... 10

Solutions Fast Track . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

About the Book . .... .... .... .... ... .... .... .... .... .... .... .... .... .... .... 10

About the DVD ............................................................. 11

Reference . . . . . . ................................................................... 11

CHAPTER 2 Ethics and Hacking ...... ...... ...... ..... ...... ...... ..... ...... ...... ...... ... 13

Introduction .... .......... ......... .......... ......... .......... ......... ........ 13

Why Stay Ethical? ................ .............................................. 15

Bla ck Hat Hackers . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

White Hat Hackers . . . . . . .... ... .... ... .... ... .... ... .... ... .... ... .... ... . 17

G ray Hat Hack ers . . . ....................................................... 18

Ethi cal Standard s . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Cert ifications .... ... .... ... .... ... .... ... .... ... .... ... .... ... .... ... .... ... . 19

Contr actor . . . ................................................................. 19

Em ployer ................. ............................ ........................ 20

Edu cationa l and In stitutional Organiz ations . . . . . . . . . . . . . . . . . . . . . . . 21

Com pute r Crime Laws . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Types of Laws . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Type of Com pute r Crimes and Attack s . . . . . .... ... ... .... ... ... .... 24

U.S . Federal Laws . ......................................................... 27

U.S . State Laws . . . . . . . . . . . . . . . .... ... ... ... .... ... ... ... ... .... ... ... ... .... 29

相關資源:

- [人文社科]《新宗教的誕生》(The Invention of a New Religion)((英)B.H.張伯倫)英文文字版[PDF]

- [文學圖書]《中國文化心理學心要》掃描版[PDF]

- [其他圖書]《獸醫臨床診斷學實習指導》掃描版[PDF]

- [其他圖書]《梁思成建築畫》(ARCHITEXTURAL PAINTING OF LIANG SICHENG)天津科學技術出版社 [PDF]

- [教育科技]《狗的家世 》文字版[PDF]

- [經濟管理]【中國】財務會計理論(2006)William R.Scott著,陳漢文譯

- [小說圖書]《湖邊凶殺案》(Reikusaido)[PDF]

- [人文社科]《美國歷史》( United States History)英文版[PDF]

- [其他圖書]《神秘的太空世界·彩圖版》掃描版[PDF]

- [小說圖書]《局外人》(Létranger)文字版[PDF]

- [軟件綜合]《咖啡杯老牌網站創作工具集合》(CoffeeCup Flash Blogger v4.6 / Flash Menu Builder v3.5 / Photo Gallery v5.95 / HTML Editor 2010 / Sitema

- [經濟管理]《沃倫·巴菲特管理日志》掃描版[PDF]

- [人文社科]《普遍人權的理論與實踐》掃描版[PDF]

- [軟件綜合]《ESET NOD32計算機安全防護套裝》(ESET Smart Security)v5.0.95 - v5.2.9.1 [32/64bit][安裝包]

- [生活百科]《他們認為這是一個奇跡:阿瑟墨爾本庫珀》(Arthur Melbourne-Cooper (1874-1961))影印版[PDF] 資料下載

- [英語學習資料]For The Imperium -《Hail The Monsters 》[MP3] 音樂下載

- [其他圖書]《四庫全書》

- [電腦基礎]《PowerPoint高級演示技巧》(PowerPoint.Advanced.Presentation.Techniques)[chm]

- [行業軟件]《西門子人機界面編輯軟件WinCCFlexble 2008 》(Siemens.Simatic.WinCC.Flexible.2008.MULTiLANGUAGE.)2008多國語言版(含中文)[壓縮包]

- [多媒體類]《無極變速插件》(RevisionFX Twixtor)v5.1.2[壓縮包]

- 《項目管理修煉之道》(Manage It!: Your Guide to Modern, Pragmatic Project Management )掃描版[PDF]

- 《精通Linux網絡服務器配置·管理·檢測·應用》掃描版[PDF]

- 《精通Visual.C++指紋模式識別系統算法及實現》掃描版[PDF]

- 《嵌入式Linux開發-基於ARM》收藏[PDF]

- 《微型計算機原理》文字版[PDF]

- 《3D大風暴:3dsMax2009完全實例教程》掃描版[PDF]

- 《中小型局域網構建實踐》掃描版[PDF]

- 《Pro/ENGINEER野火版3.0機構仿真運動實例精講》掃

- 《WCF核心技術》(Essential Windows Communication Foundation (WCF): For .NET Framework 3.5 )掃描版[PDF]

- 《SQL.Server.2008管理員必備指南》影印版[PDF]

- 《游戲編程精粹7》(GAME Programming Gems 7)掃描版[PDF]

- 《安防天下:智能網絡視頻監控技術詳解與實踐》掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved