《黑客攻防入門與實戰》掃描版[PDF] 簡介: 中文名 : 黑客攻防入門與實戰 作者 : 吳長坤 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 企業管理出版社 書號 : 9787802555235 發行時間 : 2010年07月01日 地區 : 大陸 語言 : 簡體中文 簡介 : 內容簡介 進攻,無堅不摧;防守,固若金湯。掃描嗅探

"《黑客攻防入門與實戰》掃描版[PDF]"介紹

中文名: 黑客攻防入門與實戰

作者: 吳長坤

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 企業管理出版社

書號: 9787802555235

發行時間: 2010年07月01日

地區: 大陸

語言: 簡體中文

簡介:

內容簡介

進攻,無堅不摧;防守,固若金湯。掃描嗅探,監聽網絡信息,鎖定端口,有的放矢,遠程控制,秘而不宣,木馬植入,悄然無聲,突破網絡,自得其樂,盜號技巧,防人一招,密碼入侵,攻其不備……

那些成為傳奇黑客的人物並不是遙不可及的,如果你願意,也可以達到他們的高度,甚至超越他們。

白光盤用戶請關注QQ群 206739751

網盤下載地址:[黑客攻防入門與實戰].吳長坤.掃描版.pdf

分享生活 經典好書

內容截圖

目錄:

第1章 黑客是什麼

1.1 黑客的定義

1.1.1 黑客與駭客

1.1.2 中國黑客簡史

1.2 中國黑客常用的八種工具及攻擊手段

1.2.1 冰河木馬

1.2.2 Wnuke

1.2.3 Shed

1.2.4 Superscan

1.2.5 ExeBincl

1.2.6 郵箱終結者

1.2.7 流光

1.2.8 溯雪

第2章 六個常用攻防事例

2.1 勁舞團狂暴升級

2.2 網銀賬號洩漏

2.3 ADSL賬號遠程盜取

2.4 暗處偷窺

2.5 Windows系統萬能登錄

2.6 掃描與入侵

第3章 黑客端口鎖定目標

3.1 掃描目標主機IP與端口

3.1.1 IP Scan掃描活動主機

3.1.2 使用NetSuper掃描共享資源

3.1.3 局域網查看工具LanSee

3.1.4 掃描目標主機開啟的端口

3.1.5 Nm印端口掃描器

3.1.6 綜合掃描器X—scan

3.1.7 流光端口掃描

3.2 一個經典的系統入侵實例

3.2.1 入侵主要方法與步驟

3.2.2 一個經典的系統入侵實例

3.3 如何防范黑客掃描

第4章 嗅探器截取信息

4.1 局域網嗅探與監聽

4.2 Sniffer介紹

4.2.1 Sniffer Pro安裝與功能簡介

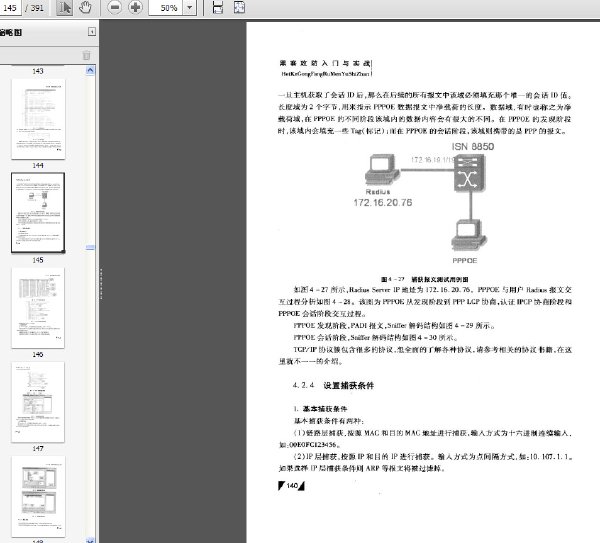

4.2.2 捕獲報文查看

4.2.3 捕獲數據包後的分析工作

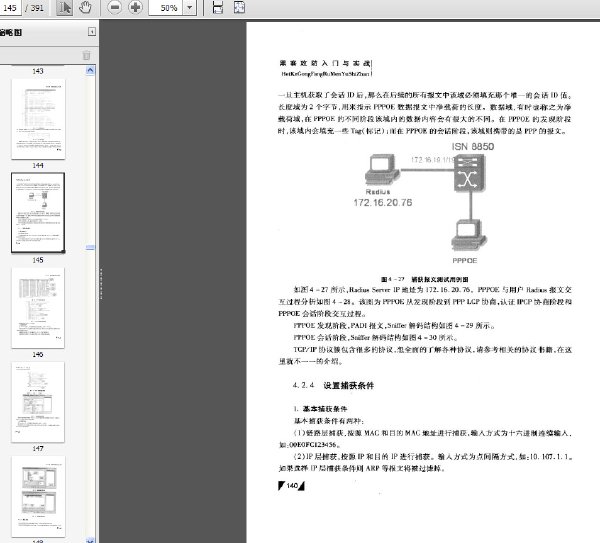

4.2.4 設置捕獲條件

4.2.5 報文發送

4.2.6 Sniffer Pro運用實例

4.3 經典嗅探器Sniffer P0rtable

4.4 防御sniffer攻擊

4.4.1 怎樣發現Sniffer

4.4.2 抵御Sniffer

4.4.3 防止Sniffer的工具Antisniff

4.5 使用屏幕間諜監視本地計算機

4.5.1 軟件功能面板

4.5.2 記錄浏覽

4.6 Linux系統下的嗅探器

4.6.1 如何利用嗅探器TcpDump分析網絡安全

4.6.2 Linux環境下黑客常用嗅探器分析

第5章 遠程控制應用

5.1 Windows XP的遠程協助

5.1.1 Windows XP下請求遠程協助

5.1.2 Windows XP遠程協助設置

5.2 Windows Vista的遠程協助

5.3 PCAnywhere工程控制計算機

5.4 QQ遠程協助

5.5 VNC工程控制計算機

5.6 Remote Admin工程控制計算機

5.7 DameWare NT Utilities遠程控制

5.8 對局域網中的工作站進行高效管理的技巧

5.9 Linux遠程桌面和Linux遠程控制詳解

5.9.1 通過xmanager遠程桌面控制Linux

5.9.2 Linux操作系統下搭建VNC遠程控制軟件

第6章 木馬植入與防范

6.1 什麼是木馬

6.1.1 木馬的定義

6.1.2 木馬的發展

6.1.3 木馬的特征

6.1.4 木馬的功能

6.1.5 木馬的分類

6.2 冰河木馬

6.2.1 冰河木馬簡介

6.2.2 冰河木馬入侵實例

6.3 冰河木馬防范與反攻

6.3.1 冰河木馬的防范

6.3.2 冰河木馬反攻

6.3.3 冰河木馬入侵防范反攻實例

6.4 新生代“灰鴿子”木馬控制實戰

6.4.1 灰鴿子木馬

6.4.2 配置灰鴿子服務端(木馬)

6.4.3 遠程入侵服務端(被控端)

6.5 灰鴿子入侵

6.5.1 深入剖析灰鴿子上線原理

6.5.2 灰鴿子遠程控制

6.6 灰鴿子木馬常見問題解決方案

6.7 清除計算機中的灰鴿子

6.8 木馬傳播的主要方法與途徑

第7章 突破網絡中的限制

7.1 使用代理上網突破網絡限制

7.1.1 突破局域網上網限制

7.1.2 代理服務器

7.1.3 用代理獵手搜索代理服務器

7.2 突破網絡下載限制

7.2.1 解除禁止右鍵和網頁嵌入播放網頁

7.2.2 FlashGet添加代理突破下載限制

7.2.3 Net Tmnspon突破下載法

7.2.4 突破迅雷速度限制

7.2.5 解除網吧下載限制

7.2.6 BT下載穿透防火牆

7.2.7 下載SWF文件

第8章 QQ、電郵盜號揭秘

8.1 獲取QQ密碼

8.1.1 盜取QQ密碼

8.1.2 揭秘木馬如何盜取QQ密碼

8.2 查看QQ聊天記錄

8.2.1 利用“QQ聊天記錄查看器”查看聊天記錄

8.2.2 防范聊天記錄被偷窺

8.3 QQ安全防范

8.3.1 QQ保镖

8.3.2 申請密碼保護

8.4 網吧內嗅探出QQ密碼的陰謀

8.5 QQ避開攻擊的七大秘技

8.6 電子郵箱入侵實例

8.6.1 利用流光破解郵件賬號

8.6.2 使用流光竊取POP3郵箱的密碼

第9章 密碼入侵與防范

9.1 常見系統口令入侵實例

9.1.1 解除CMOS口令

9.1.2 解除系統密碼

9.2 巧除word與Excel文檔密碼

9.2.1 清除word密碼

9.2.2 清除Excel密碼

9.3 清除壓縮文件密碼

9.3.1 密碼恢復工具也成黑客幫凶

9.3.2 巧妙設置,讓壓縮文件無懈可擊

9.4 黑客破解密碼的心理學

作者: 吳長坤

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 企業管理出版社

書號: 9787802555235

發行時間: 2010年07月01日

地區: 大陸

語言: 簡體中文

簡介:

內容簡介

進攻,無堅不摧;防守,固若金湯。掃描嗅探,監聽網絡信息,鎖定端口,有的放矢,遠程控制,秘而不宣,木馬植入,悄然無聲,突破網絡,自得其樂,盜號技巧,防人一招,密碼入侵,攻其不備……

那些成為傳奇黑客的人物並不是遙不可及的,如果你願意,也可以達到他們的高度,甚至超越他們。

白光盤用戶請關注QQ群 206739751

網盤下載地址:[黑客攻防入門與實戰].吳長坤.掃描版.pdf

分享生活 經典好書

內容截圖

目錄:

第1章 黑客是什麼

1.1 黑客的定義

1.1.1 黑客與駭客

1.1.2 中國黑客簡史

1.2 中國黑客常用的八種工具及攻擊手段

1.2.1 冰河木馬

1.2.2 Wnuke

1.2.3 Shed

1.2.4 Superscan

1.2.5 ExeBincl

1.2.6 郵箱終結者

1.2.7 流光

1.2.8 溯雪

第2章 六個常用攻防事例

2.1 勁舞團狂暴升級

2.2 網銀賬號洩漏

2.3 ADSL賬號遠程盜取

2.4 暗處偷窺

2.5 Windows系統萬能登錄

2.6 掃描與入侵

第3章 黑客端口鎖定目標

3.1 掃描目標主機IP與端口

3.1.1 IP Scan掃描活動主機

3.1.2 使用NetSuper掃描共享資源

3.1.3 局域網查看工具LanSee

3.1.4 掃描目標主機開啟的端口

3.1.5 Nm印端口掃描器

3.1.6 綜合掃描器X—scan

3.1.7 流光端口掃描

3.2 一個經典的系統入侵實例

3.2.1 入侵主要方法與步驟

3.2.2 一個經典的系統入侵實例

3.3 如何防范黑客掃描

第4章 嗅探器截取信息

4.1 局域網嗅探與監聽

4.2 Sniffer介紹

4.2.1 Sniffer Pro安裝與功能簡介

4.2.2 捕獲報文查看

4.2.3 捕獲數據包後的分析工作

4.2.4 設置捕獲條件

4.2.5 報文發送

4.2.6 Sniffer Pro運用實例

4.3 經典嗅探器Sniffer P0rtable

4.4 防御sniffer攻擊

4.4.1 怎樣發現Sniffer

4.4.2 抵御Sniffer

4.4.3 防止Sniffer的工具Antisniff

4.5 使用屏幕間諜監視本地計算機

4.5.1 軟件功能面板

4.5.2 記錄浏覽

4.6 Linux系統下的嗅探器

4.6.1 如何利用嗅探器TcpDump分析網絡安全

4.6.2 Linux環境下黑客常用嗅探器分析

第5章 遠程控制應用

5.1 Windows XP的遠程協助

5.1.1 Windows XP下請求遠程協助

5.1.2 Windows XP遠程協助設置

5.2 Windows Vista的遠程協助

5.3 PCAnywhere工程控制計算機

5.4 QQ遠程協助

5.5 VNC工程控制計算機

5.6 Remote Admin工程控制計算機

5.7 DameWare NT Utilities遠程控制

5.8 對局域網中的工作站進行高效管理的技巧

5.9 Linux遠程桌面和Linux遠程控制詳解

5.9.1 通過xmanager遠程桌面控制Linux

5.9.2 Linux操作系統下搭建VNC遠程控制軟件

第6章 木馬植入與防范

6.1 什麼是木馬

6.1.1 木馬的定義

6.1.2 木馬的發展

6.1.3 木馬的特征

6.1.4 木馬的功能

6.1.5 木馬的分類

6.2 冰河木馬

6.2.1 冰河木馬簡介

6.2.2 冰河木馬入侵實例

6.3 冰河木馬防范與反攻

6.3.1 冰河木馬的防范

6.3.2 冰河木馬反攻

6.3.3 冰河木馬入侵防范反攻實例

6.4 新生代“灰鴿子”木馬控制實戰

6.4.1 灰鴿子木馬

6.4.2 配置灰鴿子服務端(木馬)

6.4.3 遠程入侵服務端(被控端)

6.5 灰鴿子入侵

6.5.1 深入剖析灰鴿子上線原理

6.5.2 灰鴿子遠程控制

6.6 灰鴿子木馬常見問題解決方案

6.7 清除計算機中的灰鴿子

6.8 木馬傳播的主要方法與途徑

第7章 突破網絡中的限制

7.1 使用代理上網突破網絡限制

7.1.1 突破局域網上網限制

7.1.2 代理服務器

7.1.3 用代理獵手搜索代理服務器

7.2 突破網絡下載限制

7.2.1 解除禁止右鍵和網頁嵌入播放網頁

7.2.2 FlashGet添加代理突破下載限制

7.2.3 Net Tmnspon突破下載法

7.2.4 突破迅雷速度限制

7.2.5 解除網吧下載限制

7.2.6 BT下載穿透防火牆

7.2.7 下載SWF文件

第8章 QQ、電郵盜號揭秘

8.1 獲取QQ密碼

8.1.1 盜取QQ密碼

8.1.2 揭秘木馬如何盜取QQ密碼

8.2 查看QQ聊天記錄

8.2.1 利用“QQ聊天記錄查看器”查看聊天記錄

8.2.2 防范聊天記錄被偷窺

8.3 QQ安全防范

8.3.1 QQ保镖

8.3.2 申請密碼保護

8.4 網吧內嗅探出QQ密碼的陰謀

8.5 QQ避開攻擊的七大秘技

8.6 電子郵箱入侵實例

8.6.1 利用流光破解郵件賬號

8.6.2 使用流光竊取POP3郵箱的密碼

第9章 密碼入侵與防范

9.1 常見系統口令入侵實例

9.1.1 解除CMOS口令

9.1.2 解除系統密碼

9.2 巧除word與Excel文檔密碼

9.2.1 清除word密碼

9.2.2 清除Excel密碼

9.3 清除壓縮文件密碼

9.3.1 密碼恢復工具也成黑客幫凶

9.3.2 巧妙設置,讓壓縮文件無懈可擊

9.4 黑客破解密碼的心理學

相關資源:

- [生活圖書]《生活與保健》掃描版[PDF]

- [其他圖書]《太極拳健身套路與內功》掃描版[PDF]

- [其他圖書]《奪命連環腿》掃描版[PDF]

- [生活圖書]《北京中醫藥大學中醫學家專集》掃描版[PDF]

- [生活圖書]《家庭理財一本通》掃描版[PDF]

- [人文社科]《體壇周報》2014年1月8日pdf

- [人文社科]《孟子他說:用歷史擦亮思想》掃描版[PDF]

- [其他圖書]《景觀水彩教學》(Landscape Painting secret)[PDF]

- [文學圖書]《深谷中的霓虹》掃描版[PDF]

- [人文社科]《血色花園主題曲》(Red Garden)[OP Single-Jolly Jolly][含Booklet][APE+MP3(320kbps)]

- [操作系統]《鳳鳴數字俱樂部會員專版XPSP3 1.0Beta》(1.0Beta)1.0Beta[光盤鏡像],操作系統、資源下載

- [學習課件]《焦裕祿》央視百家講壇 [視頻+MP3]

- [教育科技]《德國柏林工業建築遺產的保護與再生》掃描版

- [生活百科]《新編鳳雕技法與應用》掃描版[PDF] 資料下載

- [小說圖書]《遠方有個女兒國》文字版[PDF]

- [應用軟件]ps教程:ps基礎 ps照片特效 ps制作圖片 畫中畫制作上

- [生活百科]《新編花鳥獸雕技法與應用》掃描版[PDF] 資料下載

- [教育綜合]《美式新兵訓練營瘦身法教學DVD》(Billy's Bootcamp)[更新完畢][AVI]

- [學習課件]《功利主義儒家-陳亮對朱熹的挑戰》((美)田浩)中譯本,掃描版[PDF] 資料下載

- [英語學習資料]Skafandr -《Glaz》[MP3] 資料下載

- 《C# 2008編程參考手冊》(C# 2008 Programmers Reference)掃描版[PDF]

- 《UNIX/Linux 系統管理技術手冊(第4版)》掃描版[PDF]

- 面向對象:《Head First Java》中文版 (PDF)

- 《機器人創新制作》高清文字版[PDF]

- 《C程序設計題解與上機指導》(譚浩強)第二版[PDF]

- 《Visual C++網絡高級編程》(陳堅 & 陳偉)[PDF]

- 《大話處理器——處理器基礎知識讀本》掃描版[PDF]

- 《Junos企業路由 (第2版)》(Junos Enterprise Routing, 2nd Edition)英文文字版/更新EPUB版本/更新MOBI版本[PDF]

- 《暗戰強人-黑客及反黑客工具快速精通》掃描版[PDF]

- 《建築裝飾計算機輔助設計:3DS MAX+Photoshop效果圖實例制作與燈光技術》文字版[PDF]

- 《C語言程序開發范例寶典》(C語言程序開發范例寶典)掃描版[PDF]

- 《游戲軟件設計與開發大揭秘》掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved