《黑客大曝光:無線網絡安全(原書第2版)》插圖版[PDF] 簡介: 中文名 : 黑客大曝光:無線網絡安全(原書第2版) 作者 : (美)Johnny Cache 譯者 : 李瑞民 圖書分類 : 網絡 資源格式 : PDF 版本 : 插圖版 出版社 : 機械工業出版社 書號 : 9787111372486 發行時間 : 2012年3月1日 地區 : 大陸 語言 : 簡體中文 簡介 :

"《黑客大曝光:無線網絡安全(原書第2版)》插圖版[PDF]"介紹

中文名: 黑客大曝光:無線網絡安全(原書第2版)

作者: (美)Johnny Cache

譯者: 李瑞民

圖書分類: 網絡

資源格式: PDF

版本: 插圖版

出版社: 機械工業出版社

書號: 9787111372486

發行時間: 2012年3月1日

地區: 大陸

語言: 簡體中文

簡介:

內容推薦

普適計算是一種顛覆性技術。在本書中,施樂PARC研究中心的普適計算開拓者伯·貝戈勒介紹如何成功地將普適計算結合到產品、服務、工藝過程、商業策劃之中。本書介紹了普適計算的技術構成,全面挖掘它的潛能,並論證如何利用普適計算獲得實質性的競爭優勢。本書將理論與應用案例相結合,具有較高的學術價值和很好的現實意義。

本書面向商業戰略家、技術總監、改革家和企業家,可幫助理解構成普適計算領域的技術集合,理解這些技術帶來的機遇和挑戰。

作者簡介

伯·貝戈勒(Bo Begole)擔任施樂PARC研究中心的首席科學家。PARC研究中心是著名的信息技術發祥地之一,發明並商業化了多種核心的信息技術,包括激光印刷(Laser printing)、以太網(Ethernet)、圖形用戶界面(Graphical User Interface,GUI)、便攜式計算機(laptop)等。貝戈勒負責該中心普適計算領域的研發工作,率領計算機科學技術致力於本書中提到的多種新型技術的發明創造和商業化。在2004年加入施樂PARC研究中心之前,貝戈勒是Sun微系統公司的研發科學家,致力於分布式協同系統和傳感器網絡的研發工作。他善於與社會學家和其他領域的科學家合作來開展創新性的研究工作,以期實現新的信息系統來幫助人們:遠程協同工作,快速便捷地查找信息,高效通信交流,並努力提高信息技術的使用效能。

貝戈勒擔任多個國際會議的主席,跨越的領域包括計算機支持的協同工作(CSCW)、人機交互;擔任多個頂級會議的組織委員會和程序委員會的委員,包括ACM普適計算國際會議(Ubicomp)、智能用戶接口、用戶界面軟件和技術、IEEE普適計算國際會議(PerCom)等。他與同事合作發表了數十篇由同行專家評審的學術論文,擁有若干項發明專利。他主持或參與了硅谷的多個商業技術興趣組,在多個商業和技術的會議上發表了精彩演講。

貝戈勒於1992年獲得弗吉尼亞聯邦(州立)大學數學專業的學士學位,分別於1994年和1998年獲得弗吉尼亞理工大學計算機科學專業的碩士學位和博士學位。1981—1989年在美國陸軍部隊服兵役,1991年作為阿拉伯語翻譯參加海灣戰爭。現在與他的妻子(弗洛倫斯)及3個孩子(布賴頓、艾登、安娜西)居住在加利福尼亞州洛斯拉圖斯。

網盤下載地址1:[黑客大曝光:無線網絡安全].Johnny Cache.掃描版.pdf

網盤下載地址2:[黑客大曝光:無線網絡安全].Johnny Cache.掃描版.pdf

內容截圖

目錄:

譯者序

序言

前言

作者簡介

致謝

第一部分 破解802.11無線技術

第1章 802.11協議的攻擊介紹

1.1802.11標准簡介

1.1.1基礎知識

1.1.2802.11數據包的尋址

1.1.3802.11安全啟蒙

1.2網絡“服務發現”的基本知識

1.3硬件與驅動程序

1.3.1Linux內核簡介

1.3.2芯片組和Linux驅動程序

1.3.3現代的芯片組和驅動程序

1.3.4網卡

1.3.5天線

1.3.6蜂窩數據卡

1.3.7GPS

1.4本章小結

第2章 掃描和發現802.11網絡

2.1選擇操作系統

2.1.1Windows

2.1.2OSX

2.1.3Linux

2.2Windows掃描工具

2.2.1Vistumbler

2.2.2inSSIDer

2.3Windows嗅探工具/注入工具

2.3.1NDIS6.0監控模式的支持(NetMon)

2.3.2AirPcap

2.3.3WiFi版CommView

2.4OSX掃描工具

2.4.1KisMAC

2.4.2OSX上的Kismet

2.5Linux掃描工具

2.6移動掃描工具

2.7在線地圖服務(WIGLE和Skyhook)

2.8本章小結

第3章 攻擊802.11無線網絡

3.1攻擊的基本類型

3.2通過隱藏獲得安全

3.3擊敗WEP

3.3.1WEP密鑰恢復攻擊

3.3.2暴力破解由Linux版Neesus

Datacom算法所創建的40位密鑰

3.3.3在Linux的非客戶端連接使用Aircrack-ng破解WEP

3.3.4在OSX上的WEP加密攻擊

3.3.5在Windows上,PTW對WEP的攻擊

3.4綜合案例:破解一個隱藏的MAC過濾、WEP加密的網絡

3.5針對WEP的密鑰流恢復攻擊

3.6攻擊無線網絡的可用性

3.7本章小結

第4章 攻擊WPA保護下的802.11網絡

4.1破解身份認證:WPA-PSK

4.2破解認證:WPA企業模式

4.2.1獲取EAP的握手

4.2.2LEAP

4.2.3PEAP和EAP-TTLS

4.2.4EAP-TLS

4.2.5EAP-FAST

4.2.6EAP-MD5

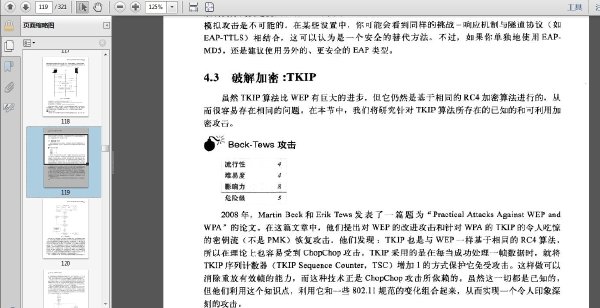

4.3破解加密:TKIP

4.4攻擊組件

4.5本章小結

第二部分 攻擊802.11的客戶端

第5章 攻擊802.11的無線客戶端

5.1攻擊應用層

5.2使用一個邪惡的DNS服務器攻擊客戶端

5.3Ettercap支持內容修改

5.4使用Karmetasploit動態生成非法接入點和惡意服務器

5.5客戶端的直接注入技術

5.5.1用AirPWN注入數據包

5.5.2用airtun-ng實現通用客戶端注入

5.5.3用IPPON更新Munging軟件

5.6設備驅動程序漏洞

5.7網絡黑客和Wi-Fi

5.8本章小結

第6章 專項解說:在OSX上架橋過隙

6.1制訂作戰計劃

6.1.1准備攻擊

6.1.2准備回調

6.1.3初始化recon

6.1.4准備Kismet和Aircrack-ng

6.1.5准備工具包

6.1.6利用WordPress軟件來傳遞Java漏洞

6.2讓大多數用戶級代碼能夠執行

6.2.1收集802.11Intel

6.2.2通過暴力破解密鑰鏈獲得root權限

6.2.3給機器返回勝利

6.2.4管理OSX的防火牆

6.3本章小結

第7章 專項解說:在Windows上架橋過隙

7.1攻擊場景

7.2為攻擊做准備

7.2.1利用熱點環境

7.2.2控制客戶端

7.3本地無線偵察

7.4遠程無線偵察

7.4.1Windows的監控模式

7.4.2MicrosoftNetMon

7.5對無線目標網絡進行攻擊

7.6本章小結

第三部分 破解其他無線技術

第8章 藍牙掃描和偵測

8.1藍牙技術概述

8.1.1設備發現

8.1.2協議概述

8.1.3藍牙規范

8.1.4加密和認證

8.2准備一次攻擊

8.3偵查

8.3.1主動設備掃描

8.3.2被動設備掃描

8.3.3混雜掃描

8.3.4被動通信數據包分析

8.4服務枚舉

8.5本章小結

第9章 藍牙竊聽

9.1商業藍牙竊聽工具

9.2開源藍牙竊聽工具

9.3本章小結

第10章 藍牙攻擊和漏洞利用

10.1PIN攻擊

10.2身份偽造

10.2.1藍牙服務和設備類別

10.2.2藍牙設備名稱

10.3對藍牙規范的錯誤使用

10.3.1測試連接訪問

10.3.2非授權AT訪問

10.3.3未授權訪問個人局域網

10.3.4攻擊耳機規范

10.3.5文件傳輸攻擊

10.4未來展望

10.5本章小結

第11章 入侵ZigBee

11.1ZigBee介紹

11.1.1ZigBee作為無線標准的地位

11.1.2ZigBee應用

11.1.3ZigBee的歷史和發展過程

11.1.4ZigBee分層

11.1.5ZigBee規范

11.2ZigBee安全

11.2.1ZigBee安全的設計規則

11.2.2ZigBee加密

11.2.3ZigBee可靠性

11.2.4ZigBee認證

11.3ZigBee攻擊

11.3.1KillerBee介紹

11.3.2網絡發現

11.3.3竊聽攻擊

11.3.4重放攻擊

11.3.5加密攻擊

11.4攻擊演練

11.4.1網絡發現和定位

11.4.2分析ZigBee硬件

11.4.3RAM數據分析

11.5本章小結

第12章 入侵DECT

12.1DECT簡介

12.1.1DECT規范

12.1.2DECT物理層

12.1.3DECT媒體存取層

12.1.4基站選擇

12.2DECT安全

12.2.1認證和配對

12.2.2加密服務

12.3DECT攻擊

12.3.1DECT硬件

12.3.2DECT竊聽

12.3.3DECT音頻記錄

12.4本章小結

附錄A無線評估中的范圍確定和信息收集

作者: (美)Johnny Cache

譯者: 李瑞民

圖書分類: 網絡

資源格式: PDF

版本: 插圖版

出版社: 機械工業出版社

書號: 9787111372486

發行時間: 2012年3月1日

地區: 大陸

語言: 簡體中文

簡介:

內容推薦

普適計算是一種顛覆性技術。在本書中,施樂PARC研究中心的普適計算開拓者伯·貝戈勒介紹如何成功地將普適計算結合到產品、服務、工藝過程、商業策劃之中。本書介紹了普適計算的技術構成,全面挖掘它的潛能,並論證如何利用普適計算獲得實質性的競爭優勢。本書將理論與應用案例相結合,具有較高的學術價值和很好的現實意義。

本書面向商業戰略家、技術總監、改革家和企業家,可幫助理解構成普適計算領域的技術集合,理解這些技術帶來的機遇和挑戰。

作者簡介

伯·貝戈勒(Bo Begole)擔任施樂PARC研究中心的首席科學家。PARC研究中心是著名的信息技術發祥地之一,發明並商業化了多種核心的信息技術,包括激光印刷(Laser printing)、以太網(Ethernet)、圖形用戶界面(Graphical User Interface,GUI)、便攜式計算機(laptop)等。貝戈勒負責該中心普適計算領域的研發工作,率領計算機科學技術致力於本書中提到的多種新型技術的發明創造和商業化。在2004年加入施樂PARC研究中心之前,貝戈勒是Sun微系統公司的研發科學家,致力於分布式協同系統和傳感器網絡的研發工作。他善於與社會學家和其他領域的科學家合作來開展創新性的研究工作,以期實現新的信息系統來幫助人們:遠程協同工作,快速便捷地查找信息,高效通信交流,並努力提高信息技術的使用效能。

貝戈勒擔任多個國際會議的主席,跨越的領域包括計算機支持的協同工作(CSCW)、人機交互;擔任多個頂級會議的組織委員會和程序委員會的委員,包括ACM普適計算國際會議(Ubicomp)、智能用戶接口、用戶界面軟件和技術、IEEE普適計算國際會議(PerCom)等。他與同事合作發表了數十篇由同行專家評審的學術論文,擁有若干項發明專利。他主持或參與了硅谷的多個商業技術興趣組,在多個商業和技術的會議上發表了精彩演講。

貝戈勒於1992年獲得弗吉尼亞聯邦(州立)大學數學專業的學士學位,分別於1994年和1998年獲得弗吉尼亞理工大學計算機科學專業的碩士學位和博士學位。1981—1989年在美國陸軍部隊服兵役,1991年作為阿拉伯語翻譯參加海灣戰爭。現在與他的妻子(弗洛倫斯)及3個孩子(布賴頓、艾登、安娜西)居住在加利福尼亞州洛斯拉圖斯。

網盤下載地址1:[黑客大曝光:無線網絡安全].Johnny Cache.掃描版.pdf

網盤下載地址2:[黑客大曝光:無線網絡安全].Johnny Cache.掃描版.pdf

內容截圖

目錄:

譯者序

序言

前言

作者簡介

致謝

第一部分 破解802.11無線技術

第1章 802.11協議的攻擊介紹

1.1802.11標准簡介

1.1.1基礎知識

1.1.2802.11數據包的尋址

1.1.3802.11安全啟蒙

1.2網絡“服務發現”的基本知識

1.3硬件與驅動程序

1.3.1Linux內核簡介

1.3.2芯片組和Linux驅動程序

1.3.3現代的芯片組和驅動程序

1.3.4網卡

1.3.5天線

1.3.6蜂窩數據卡

1.3.7GPS

1.4本章小結

第2章 掃描和發現802.11網絡

2.1選擇操作系統

2.1.1Windows

2.1.2OSX

2.1.3Linux

2.2Windows掃描工具

2.2.1Vistumbler

2.2.2inSSIDer

2.3Windows嗅探工具/注入工具

2.3.1NDIS6.0監控模式的支持(NetMon)

2.3.2AirPcap

2.3.3WiFi版CommView

2.4OSX掃描工具

2.4.1KisMAC

2.4.2OSX上的Kismet

2.5Linux掃描工具

2.6移動掃描工具

2.7在線地圖服務(WIGLE和Skyhook)

2.8本章小結

第3章 攻擊802.11無線網絡

3.1攻擊的基本類型

3.2通過隱藏獲得安全

3.3擊敗WEP

3.3.1WEP密鑰恢復攻擊

3.3.2暴力破解由Linux版Neesus

Datacom算法所創建的40位密鑰

3.3.3在Linux的非客戶端連接使用Aircrack-ng破解WEP

3.3.4在OSX上的WEP加密攻擊

3.3.5在Windows上,PTW對WEP的攻擊

3.4綜合案例:破解一個隱藏的MAC過濾、WEP加密的網絡

3.5針對WEP的密鑰流恢復攻擊

3.6攻擊無線網絡的可用性

3.7本章小結

第4章 攻擊WPA保護下的802.11網絡

4.1破解身份認證:WPA-PSK

4.2破解認證:WPA企業模式

4.2.1獲取EAP的握手

4.2.2LEAP

4.2.3PEAP和EAP-TTLS

4.2.4EAP-TLS

4.2.5EAP-FAST

4.2.6EAP-MD5

4.3破解加密:TKIP

4.4攻擊組件

4.5本章小結

第二部分 攻擊802.11的客戶端

第5章 攻擊802.11的無線客戶端

5.1攻擊應用層

5.2使用一個邪惡的DNS服務器攻擊客戶端

5.3Ettercap支持內容修改

5.4使用Karmetasploit動態生成非法接入點和惡意服務器

5.5客戶端的直接注入技術

5.5.1用AirPWN注入數據包

5.5.2用airtun-ng實現通用客戶端注入

5.5.3用IPPON更新Munging軟件

5.6設備驅動程序漏洞

5.7網絡黑客和Wi-Fi

5.8本章小結

第6章 專項解說:在OSX上架橋過隙

6.1制訂作戰計劃

6.1.1准備攻擊

6.1.2准備回調

6.1.3初始化recon

6.1.4准備Kismet和Aircrack-ng

6.1.5准備工具包

6.1.6利用WordPress軟件來傳遞Java漏洞

6.2讓大多數用戶級代碼能夠執行

6.2.1收集802.11Intel

6.2.2通過暴力破解密鑰鏈獲得root權限

6.2.3給機器返回勝利

6.2.4管理OSX的防火牆

6.3本章小結

第7章 專項解說:在Windows上架橋過隙

7.1攻擊場景

7.2為攻擊做准備

7.2.1利用熱點環境

7.2.2控制客戶端

7.3本地無線偵察

7.4遠程無線偵察

7.4.1Windows的監控模式

7.4.2MicrosoftNetMon

7.5對無線目標網絡進行攻擊

7.6本章小結

第三部分 破解其他無線技術

第8章 藍牙掃描和偵測

8.1藍牙技術概述

8.1.1設備發現

8.1.2協議概述

8.1.3藍牙規范

8.1.4加密和認證

8.2准備一次攻擊

8.3偵查

8.3.1主動設備掃描

8.3.2被動設備掃描

8.3.3混雜掃描

8.3.4被動通信數據包分析

8.4服務枚舉

8.5本章小結

第9章 藍牙竊聽

9.1商業藍牙竊聽工具

9.2開源藍牙竊聽工具

9.3本章小結

第10章 藍牙攻擊和漏洞利用

10.1PIN攻擊

10.2身份偽造

10.2.1藍牙服務和設備類別

10.2.2藍牙設備名稱

10.3對藍牙規范的錯誤使用

10.3.1測試連接訪問

10.3.2非授權AT訪問

10.3.3未授權訪問個人局域網

10.3.4攻擊耳機規范

10.3.5文件傳輸攻擊

10.4未來展望

10.5本章小結

第11章 入侵ZigBee

11.1ZigBee介紹

11.1.1ZigBee作為無線標准的地位

11.1.2ZigBee應用

11.1.3ZigBee的歷史和發展過程

11.1.4ZigBee分層

11.1.5ZigBee規范

11.2ZigBee安全

11.2.1ZigBee安全的設計規則

11.2.2ZigBee加密

11.2.3ZigBee可靠性

11.2.4ZigBee認證

11.3ZigBee攻擊

11.3.1KillerBee介紹

11.3.2網絡發現

11.3.3竊聽攻擊

11.3.4重放攻擊

11.3.5加密攻擊

11.4攻擊演練

11.4.1網絡發現和定位

11.4.2分析ZigBee硬件

11.4.3RAM數據分析

11.5本章小結

第12章 入侵DECT

12.1DECT簡介

12.1.1DECT規范

12.1.2DECT物理層

12.1.3DECT媒體存取層

12.1.4基站選擇

12.2DECT安全

12.2.1認證和配對

12.2.2加密服務

12.3DECT攻擊

12.3.1DECT硬件

12.3.2DECT竊聽

12.3.3DECT音頻記錄

12.4本章小結

附錄A無線評估中的范圍確定和信息收集

- 上一頁:《PHP和MySQLWeb開發(原書第4版)》(PHP and MySQL Web Development,Fourth Edition)掃描版[PDF]

- 下一頁:《3D游戲開發大全》掃描版[PDF]

相關資源:

- [文學圖書]《祖國的炊煙》((俄)康·帕烏斯托夫斯基)中譯本,掃描版[PDF]

- [計算機與網絡]《SEO教程:搜索引擎優化入門與進階》掃描版[PDF]

- [文學圖書]《先秦至隋唐五代藏書家考略》掃描版[PDF]

- [人文社科]《階級》((英)理查德·斯凱思)掃描版[PDF]

- [文學圖書]《感動人一生的100個親情故事》(舒婷&席慕蓉)文字版[PDF]

- [計算機與網絡]《簡約圖案設計》掃描版[PDF]

- [小說圖書]《伽利略的苦惱》掃描版[PDF]

- [經濟管理]《做人做事做到位》掃描版[PDF]

- [經濟管理]《喬布斯的商戰 最偉大商業奇才的成功之道》掃描版[PDF]

- [計算機與網絡]《NoSQL數據庫入門》掃描版[PDF]

- [文學圖書]《為了報仇看電影》掃描版[PDF]

- [應用軟件]《英特爾® VTune™ 性能分析器 9.1 Windows 版》( Intel VTune Performance Analyzer )v9.1.210 with Thread Profiler v3.1[光盤鏡像]

- [電腦基礎]《深入淺出SQL》(Head First SQL)[PDF]

- [電腦基礎]《網絡滲透技術》

- [行業軟件]《犀牛4.0第三次修正版》(rhino 4.0)第三次修正,行業軟件、資源下載

- [人文社科]《羅馬帝國社會經濟史》((美)M.羅斯托夫采夫)掃描版[PDF]

- [其他圖書]《莫言的文學共和國》掃描版[PDF]

- [網絡軟件]《社會如何記憶》(How Societies Remember)(唐納頓)掃描版[PDF] 資料下載

- [學習教程]《斯坦福大學開放課程: 人機交互研討》(Open Stanford Course: Human-Computer Interaction Seminar)開放式課程/Winter 2010部分/更新第

- [人文社科]《記憶與光照:奧古斯丁神哲學研究》(周偉馳&卓新平)掃描版[PDF]

- 《Eclipse插件開發(原書第3版)(暢銷插件開發指南新版)》掃描版[PDF]

- 《黑客攻防入門秘笈》掃描版[PDF]

- 《智慧社會:大數據與社會物理學》(Social Physics How Good Ideas Spread--The Lessons from a New Science)掃描版[PDF]

- 《中文版Photoshop CS6完全自學教程》全彩版[PDF]

- 《Ubuntu官方圖書(第六版)2011》(The Official Ubuntu Book (6th Edition) 2011)影印版[PDF]

- 《一定要會的InDesign CS5創意版式設計108例》全彩版[PDF]

- 《網絡安全第一階》掃描版[PDF]

- 《編碼:隱匿在計算機軟硬件背後的語言》掃描版【PDF】

- 《PHOTOSHOP CS5從入門到精通(全彩超值版)》掃描版[PDF]

- 《代碼重構(Visual Basic版)》(Professional Refactor

- 《Azure 實戰》(Azure in Action)英文文字版/更新源代碼[PDF]

- 《網站設計解構:有效的交互設計框架和模式》掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved