《網絡安全第一階》掃描版[PDF] 簡介: 中文名 : 網絡安全第一階 作者 : Tom M. Thomas 譯者 : 李棟棟 許健 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 人民郵電出版社 書號 : 7115135142 發行時間 : 2005年7月28日 地區 : 大陸 語言 : 簡體中文 簡介 : 內容介紹:

"《網絡安全第一階》掃描版[PDF]"介紹

中文名: 網絡安全第一階

作者: Tom M. Thomas

譯者: 李棟棟

許健

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 人民郵電出版社

書號: 7115135142

發行時間: 2005年7月28日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《網絡安全第一階》用通俗易懂的語言講述了網絡安全的基礎知識。

本書逐一講述網絡的每個組成部分,並介紹如何提高其安全性。對於復雜的安全技術或概念時,本書用一些實例或類比來進行解釋。本書把概念變得簡單、通俗易懂,可以提供給讀者需要了解的一些知識,增強讀者對網絡安全的理解。

不論你希望踏上從事網絡相關職業的第一階,還是只想對技術知識有所了解,本書都很適合你!

邁向網絡安全世界的第一階從本書開始:

·了解黑客及其攻擊。

·理解安全工具和技術。

·使用防火牆、路由器和其他的設備保護你的網絡。

·探討無線網絡的安全性。

·學習為安全事件做好准備。

學習循序漸進,踏上第一階,下一步走向何方?

掌握網絡技術,我們為你提供三步學習解決方案:

步驟1 cisco“第一階”(first-step)系列 無需經驗,易於掌握。

步驟2 cisco基礎系列教程 理解技術的目標、應用和管理。

步驟3 cisco網絡技術指南系列 獲取全面知識,應對網絡挑戰。

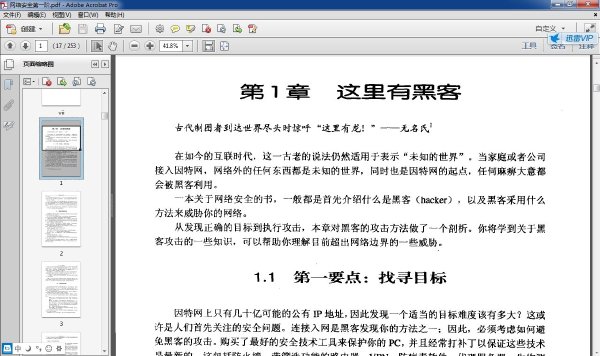

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

第1章 這裡有黑客 1

1.1 第一要點:找尋目標 1

1.2 竊取普通信息 2

1.3 機會性目標 3

1.4 選擇性目標 4

1.5 攻擊過程 5

1.5.1 偵察和踩點 6

1.5.2 掃描 9

1.5.3 枚舉分析 11

1.5.4 獲得訪問通道 13

1.5.5 提升權限 16

1.5.6 隱藏蹤跡 16

1.5.7 攻擊來自哪裡 17

1.6 網絡安全組織 18

1.6.1 cert協作中心 19

1.6.2 sans 19

1.6.3 因特網安全中心(cis) 19

1.6.4 score 19

1.6.5 因特網風暴中心 20

1.6.6 icat metabase 20

.1.6.7 安全焦點 20

1.6.8 網絡安全機構 20

1.7 常用攻擊及入侵概述 20

1.8 本章小結 23

1.9 本章復習題 23

第2章 安全策略及響應 25

2.1 定義信任 26

2.2 可接受的使用策略 28

2.2.1 策略概述 28

2.2.2 目的 28

2.2.3 適用范圍 28

2.2.4 一般使用及所有權規則 29

2.2.5 安全及所有權信息規則 29

2.2.6 不可接受的使用規則 30

2.2.7 貫徹執行 32

2.2.8 結論 32

2.3 口令防護策略 32

2.3.1 概述 33

2.3.2 目的 33

2.3.3 適用范圍 33

2.3.4 通用策略 33

2.3.5 通用口令構建規范 34

2.3.6 口令保護標准 35

2.3.7 貫徹執行 35

2.3.8 結論 36

2.4 虛擬專用網(vpn)安全策略 36

2.4.1 目的 36

2.4.2 適用范圍 37

2.4.3 vpn安全策略 37

2.4.4 結論 38

2.5 外聯網連接安全策略 38

2.5.1 目的 39

2.5.2 適用范圍 39

2.5.3 安全性檢查 39

2.5.4 第三方連接協議 39

2.5.5 商務案例 39

2.5.6 聯絡點 39

2.5.7 建立連接 40

2.5.8 更改線路及訪問方式 40

2.5.9 終止訪問 40

2.5.10 結論 40

2.6 iso認證和安全 41

2.7 因特網安全策略案例 42

2.8 本章小結 42

2.9 本章復習題 42

第3章 安全技術概述 45

3.1 安全性首要設計思路 45

3.2 采用訪問控制列表(acl)的數據包過濾 47

3.2.1 雜貨采購單類比 48

3.2.2 數據包過濾的局限性 50

3.3 狀態包檢測 51

3.3.1 spi詳述 52

3.3.2 spi的局限性 53

3.4 網絡地址轉換(nat) 53

3.4.1 增強網絡安全 55

3.4.2 nat的局限性 55

3.5 代理服務器和應用級保護 56

3.6 內容過濾 58

3.7 公鑰基礎設施(pki) 60

3.8 aaa技術 62

3.8.1 身份認證 62

3.8.2 授權 63

3.8.3 統計 63

3.8.4 遠程撥號用戶身份認證服務(radius) 64

3.8.5 終端訪問控制器訪問控制系統(tacacs) 65

3.8.6 tacacs+與radius的比較 66

3.9 本章小結 66

3.10 本章復習題 66

第4章 安全協議 69

4.1 des加密算法 70

4.1.1 加密長度 71

4.1.2 des的局限性 71

4.2 三層des加密 72

4.2.1 加密長度 72

4.2.2 3des的局限性 73

4.3 消息摘要md5算法 73

4.4 點對點隧道協議(pptp) 74

4.4.1 pptp的功能 75

4.4.2 pptp的局限性 76

4.5 第二層隧道協議(l2tp) 77

4.5.1 l2tp和pptp的比較 77

4.5.2 l2tp的優點 77

4.5.3 l2tp的運作 78

4.6 安全shell(ssh) 80

4.6.1 ssh和telnet比較 80

4.6.2 ssh的運行 83

4.6.3 隧道技術和端口轉發 83

4.6.4 ssh的局限性 84

4.7 本章小結 85

4.8 本章復習題 85

第5章 防火牆 87

5.1 關於防火牆的常見問題 88

5.1.1 誰需要一個防火牆? 88

5.1.2 為什麼需要一個防火牆 88

5.1.3 我是否有值得保護的東西 88

5.1.4 防火牆如何保護網絡 89

5.2 防火牆是“安全策略” 90

5.3 防火牆運行概述 92

5.3.1 防火牆的運作 93

5.3.2 防火牆的實現 94

5.3.3 入站訪問策略的定義 95

5.3.4 出站訪問策略的定義 96

5.4 dmz的本質 96

5.5 案例研究 97

5.5.1 案例研究:該使用dmz嗎 97

5.5.2 案例研究:內網中有郵件服務器的防火牆布置 98

5.5.3 案例研究:dmz中有郵件服務器的防火牆的布置 100

5.6 防火牆的局限性 102

5.7 本章小結 103

5.8 本章復習題 103

第6章 路由器安全 105

6.1 用作堵塞點的邊緣路由器 107

6.2 用作數據包檢測的邊緣路由器 109

6.2.1 防火牆特征集的優點 110

6.2.2 基於內容的數據包檢測 112

6.2.3 cisco ios防火牆入侵檢測 114

6.2.4 ffs ids的使用場合 115

6.2.5 ffs ids運行概述 116

6.2.6 ffs的局限性 118

6.3 安全ios模板 118

6.4 本章小結 126

6.5 本章復習題 127

第7章 ipsec虛擬專用網絡(vpn) 129

7.1 類比:vpn可安全連接“信息孤島” 130

7.2 vpn概述 131

7.2.1 vpn的優點和目的 133

7.2.2 vpn實施策略 134

7.2.3 分割隧道(split tunneling) 135

7.3 ipsec vpn概述 136

7.3.1 認證和數據完整性 137

7.3.2 隧道數據 138

7.3.3 數據加密模式 138

7.3.4 ipsec協議 139

7.3.5 ipsec操作概述 142

7.4 將路由器配置為vpn節點 145

7.4.1 配置isakmp 145

7.4.2 配置ipsec 147

7.5 客戶端訪問的防火牆vpn配置 149

7.6 本章小結 151

7.7 本章復習題 151

第8章 無線網安全 153

8.1 追本溯源:無線局域網 154

8.1.1 無線保真技術wi-fi 155

8.1.2 無線局域網的優點 155

8.1.3 無線傳播及無線電波頻率 156

8.2 無線聯網 156

8.2.1 運行模式 156

8.2.2 覆蓋率 158

8.2.3 帶寬可用性 158

8.3 無線網絡的攻防之戰 158

8.3.1 開戰標記 159

8.3.2 冒險之旅 160

8.3.3 warflying 162

8.3.4 warspamming 162

8.3.5 warspying 162

8.4 無線網絡的安全威脅 163

8.4.1 嗅探和竊聽 163

8.4.2 拒絕服務dos攻擊 165

8.4.3 濫用、擅用無線網關 165

8.4.4 配置不當的無線網關 166

8.4.5 濫用網絡 167

8.5 無線網絡安全性 167

8.5.1 服務集標識符(ssid) 167

8.5.2 設備和無線網關的連接 168

8.5.3 有線對等保密(wep) 168

8.5.4 mac地址過濾 169

8.5.5 可擴展身份認證協議(eap) 170

8.5.6 增強無線網絡安全性 171

8.6 追本溯源:無線黑客工具 172

8.6.1 netsumbler 172

8.6.2 無線數據包嗅探器(wireless packet sniffers) 174

8.6.3 airsnort 174

8.7 本章小節 175

8.8 本章復習題 175

第9章 入侵檢測和蜜罐 177

9.1 追本溯源:入侵檢測 178

9.2 如何進行入侵檢測 183

9.2.1 數據流重組 183

9.2.2 協議分析 184

9.2.3 異常檢測 184

9.2.4 特征/模式匹配 184

9.2.5 日志分析 185

9.2.6 綜合方法 185

9.2.7 入侵防御 186

9.2.8 ips響應及行動 186

9.2.9 ids產品 187

9.2.10 ids的局限性 189

9.3 追本溯源:蜜罐 190

9.3.1 蜜罐的設計策略 192

9.3.2 蜜罐的局限性 192

9.4 本章小結 193

9.5 本章復習題 193

第10章 安全相關工具 195

10.1 追本溯源:安全漏洞分析 196

10.2 安全評估與滲透測試 202

10.2.1 內部漏洞分析和滲透測試 202

10.2.2 外部漏洞分析和滲透測試 203

10.2.3 物理安全評估 204

10.2.4 各種其他類型的評估 205

10.3 漏洞掃描工具 206

10.3.1 漏洞掃描工具的作用和特性 206

10.3.2 nessus工具 206

10.3.3 retina 208

10.4 滲透測試工具 211

10.4.1 coresecurity網站的講話 211

10.4.2 掃描和檢測的准確性 211

10.4.3 滲透測試報告 212

10.4.4 參考文檔和技術支持 212

10.4.5 漏洞升級 212

10.4.6 core impact運行示例 212

10.5 本章小結 215

10.6 本章復習題 215

附錄 復習題答案 217

第1章 217

第2章 217

第3章 218

第4章 218

第5章 219

第6章 219

第7章 220

第8章 221

第9章 221

第10章 222

術語表 224

作者: Tom M. Thomas

譯者: 李棟棟

許健

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 人民郵電出版社

書號: 7115135142

發行時間: 2005年7月28日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《網絡安全第一階》用通俗易懂的語言講述了網絡安全的基礎知識。

本書逐一講述網絡的每個組成部分,並介紹如何提高其安全性。對於復雜的安全技術或概念時,本書用一些實例或類比來進行解釋。本書把概念變得簡單、通俗易懂,可以提供給讀者需要了解的一些知識,增強讀者對網絡安全的理解。

不論你希望踏上從事網絡相關職業的第一階,還是只想對技術知識有所了解,本書都很適合你!

邁向網絡安全世界的第一階從本書開始:

·了解黑客及其攻擊。

·理解安全工具和技術。

·使用防火牆、路由器和其他的設備保護你的網絡。

·探討無線網絡的安全性。

·學習為安全事件做好准備。

學習循序漸進,踏上第一階,下一步走向何方?

掌握網絡技術,我們為你提供三步學習解決方案:

步驟1 cisco“第一階”(first-step)系列 無需經驗,易於掌握。

步驟2 cisco基礎系列教程 理解技術的目標、應用和管理。

步驟3 cisco網絡技術指南系列 獲取全面知識,應對網絡挑戰。

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

第1章 這裡有黑客 1

1.1 第一要點:找尋目標 1

1.2 竊取普通信息 2

1.3 機會性目標 3

1.4 選擇性目標 4

1.5 攻擊過程 5

1.5.1 偵察和踩點 6

1.5.2 掃描 9

1.5.3 枚舉分析 11

1.5.4 獲得訪問通道 13

1.5.5 提升權限 16

1.5.6 隱藏蹤跡 16

1.5.7 攻擊來自哪裡 17

1.6 網絡安全組織 18

1.6.1 cert協作中心 19

1.6.2 sans 19

1.6.3 因特網安全中心(cis) 19

1.6.4 score 19

1.6.5 因特網風暴中心 20

1.6.6 icat metabase 20

.1.6.7 安全焦點 20

1.6.8 網絡安全機構 20

1.7 常用攻擊及入侵概述 20

1.8 本章小結 23

1.9 本章復習題 23

第2章 安全策略及響應 25

2.1 定義信任 26

2.2 可接受的使用策略 28

2.2.1 策略概述 28

2.2.2 目的 28

2.2.3 適用范圍 28

2.2.4 一般使用及所有權規則 29

2.2.5 安全及所有權信息規則 29

2.2.6 不可接受的使用規則 30

2.2.7 貫徹執行 32

2.2.8 結論 32

2.3 口令防護策略 32

2.3.1 概述 33

2.3.2 目的 33

2.3.3 適用范圍 33

2.3.4 通用策略 33

2.3.5 通用口令構建規范 34

2.3.6 口令保護標准 35

2.3.7 貫徹執行 35

2.3.8 結論 36

2.4 虛擬專用網(vpn)安全策略 36

2.4.1 目的 36

2.4.2 適用范圍 37

2.4.3 vpn安全策略 37

2.4.4 結論 38

2.5 外聯網連接安全策略 38

2.5.1 目的 39

2.5.2 適用范圍 39

2.5.3 安全性檢查 39

2.5.4 第三方連接協議 39

2.5.5 商務案例 39

2.5.6 聯絡點 39

2.5.7 建立連接 40

2.5.8 更改線路及訪問方式 40

2.5.9 終止訪問 40

2.5.10 結論 40

2.6 iso認證和安全 41

2.7 因特網安全策略案例 42

2.8 本章小結 42

2.9 本章復習題 42

第3章 安全技術概述 45

3.1 安全性首要設計思路 45

3.2 采用訪問控制列表(acl)的數據包過濾 47

3.2.1 雜貨采購單類比 48

3.2.2 數據包過濾的局限性 50

3.3 狀態包檢測 51

3.3.1 spi詳述 52

3.3.2 spi的局限性 53

3.4 網絡地址轉換(nat) 53

3.4.1 增強網絡安全 55

3.4.2 nat的局限性 55

3.5 代理服務器和應用級保護 56

3.6 內容過濾 58

3.7 公鑰基礎設施(pki) 60

3.8 aaa技術 62

3.8.1 身份認證 62

3.8.2 授權 63

3.8.3 統計 63

3.8.4 遠程撥號用戶身份認證服務(radius) 64

3.8.5 終端訪問控制器訪問控制系統(tacacs) 65

3.8.6 tacacs+與radius的比較 66

3.9 本章小結 66

3.10 本章復習題 66

第4章 安全協議 69

4.1 des加密算法 70

4.1.1 加密長度 71

4.1.2 des的局限性 71

4.2 三層des加密 72

4.2.1 加密長度 72

4.2.2 3des的局限性 73

4.3 消息摘要md5算法 73

4.4 點對點隧道協議(pptp) 74

4.4.1 pptp的功能 75

4.4.2 pptp的局限性 76

4.5 第二層隧道協議(l2tp) 77

4.5.1 l2tp和pptp的比較 77

4.5.2 l2tp的優點 77

4.5.3 l2tp的運作 78

4.6 安全shell(ssh) 80

4.6.1 ssh和telnet比較 80

4.6.2 ssh的運行 83

4.6.3 隧道技術和端口轉發 83

4.6.4 ssh的局限性 84

4.7 本章小結 85

4.8 本章復習題 85

第5章 防火牆 87

5.1 關於防火牆的常見問題 88

5.1.1 誰需要一個防火牆? 88

5.1.2 為什麼需要一個防火牆 88

5.1.3 我是否有值得保護的東西 88

5.1.4 防火牆如何保護網絡 89

5.2 防火牆是“安全策略” 90

5.3 防火牆運行概述 92

5.3.1 防火牆的運作 93

5.3.2 防火牆的實現 94

5.3.3 入站訪問策略的定義 95

5.3.4 出站訪問策略的定義 96

5.4 dmz的本質 96

5.5 案例研究 97

5.5.1 案例研究:該使用dmz嗎 97

5.5.2 案例研究:內網中有郵件服務器的防火牆布置 98

5.5.3 案例研究:dmz中有郵件服務器的防火牆的布置 100

5.6 防火牆的局限性 102

5.7 本章小結 103

5.8 本章復習題 103

第6章 路由器安全 105

6.1 用作堵塞點的邊緣路由器 107

6.2 用作數據包檢測的邊緣路由器 109

6.2.1 防火牆特征集的優點 110

6.2.2 基於內容的數據包檢測 112

6.2.3 cisco ios防火牆入侵檢測 114

6.2.4 ffs ids的使用場合 115

6.2.5 ffs ids運行概述 116

6.2.6 ffs的局限性 118

6.3 安全ios模板 118

6.4 本章小結 126

6.5 本章復習題 127

第7章 ipsec虛擬專用網絡(vpn) 129

7.1 類比:vpn可安全連接“信息孤島” 130

7.2 vpn概述 131

7.2.1 vpn的優點和目的 133

7.2.2 vpn實施策略 134

7.2.3 分割隧道(split tunneling) 135

7.3 ipsec vpn概述 136

7.3.1 認證和數據完整性 137

7.3.2 隧道數據 138

7.3.3 數據加密模式 138

7.3.4 ipsec協議 139

7.3.5 ipsec操作概述 142

7.4 將路由器配置為vpn節點 145

7.4.1 配置isakmp 145

7.4.2 配置ipsec 147

7.5 客戶端訪問的防火牆vpn配置 149

7.6 本章小結 151

7.7 本章復習題 151

第8章 無線網安全 153

8.1 追本溯源:無線局域網 154

8.1.1 無線保真技術wi-fi 155

8.1.2 無線局域網的優點 155

8.1.3 無線傳播及無線電波頻率 156

8.2 無線聯網 156

8.2.1 運行模式 156

8.2.2 覆蓋率 158

8.2.3 帶寬可用性 158

8.3 無線網絡的攻防之戰 158

8.3.1 開戰標記 159

8.3.2 冒險之旅 160

8.3.3 warflying 162

8.3.4 warspamming 162

8.3.5 warspying 162

8.4 無線網絡的安全威脅 163

8.4.1 嗅探和竊聽 163

8.4.2 拒絕服務dos攻擊 165

8.4.3 濫用、擅用無線網關 165

8.4.4 配置不當的無線網關 166

8.4.5 濫用網絡 167

8.5 無線網絡安全性 167

8.5.1 服務集標識符(ssid) 167

8.5.2 設備和無線網關的連接 168

8.5.3 有線對等保密(wep) 168

8.5.4 mac地址過濾 169

8.5.5 可擴展身份認證協議(eap) 170

8.5.6 增強無線網絡安全性 171

8.6 追本溯源:無線黑客工具 172

8.6.1 netsumbler 172

8.6.2 無線數據包嗅探器(wireless packet sniffers) 174

8.6.3 airsnort 174

8.7 本章小節 175

8.8 本章復習題 175

第9章 入侵檢測和蜜罐 177

9.1 追本溯源:入侵檢測 178

9.2 如何進行入侵檢測 183

9.2.1 數據流重組 183

9.2.2 協議分析 184

9.2.3 異常檢測 184

9.2.4 特征/模式匹配 184

9.2.5 日志分析 185

9.2.6 綜合方法 185

9.2.7 入侵防御 186

9.2.8 ips響應及行動 186

9.2.9 ids產品 187

9.2.10 ids的局限性 189

9.3 追本溯源:蜜罐 190

9.3.1 蜜罐的設計策略 192

9.3.2 蜜罐的局限性 192

9.4 本章小結 193

9.5 本章復習題 193

第10章 安全相關工具 195

10.1 追本溯源:安全漏洞分析 196

10.2 安全評估與滲透測試 202

10.2.1 內部漏洞分析和滲透測試 202

10.2.2 外部漏洞分析和滲透測試 203

10.2.3 物理安全評估 204

10.2.4 各種其他類型的評估 205

10.3 漏洞掃描工具 206

10.3.1 漏洞掃描工具的作用和特性 206

10.3.2 nessus工具 206

10.3.3 retina 208

10.4 滲透測試工具 211

10.4.1 coresecurity網站的講話 211

10.4.2 掃描和檢測的准確性 211

10.4.3 滲透測試報告 212

10.4.4 參考文檔和技術支持 212

10.4.5 漏洞升級 212

10.4.6 core impact運行示例 212

10.5 本章小結 215

10.6 本章復習題 215

附錄 復習題答案 217

第1章 217

第2章 217

第3章 218

第4章 218

第5章 219

第6章 219

第7章 220

第8章 221

第9章 221

第10章 222

術語表 224

相關資源:

- [文學圖書]《中國文學史話》(胡蘭成)掃描版[PDF]

- [人文社科]《耶魯大學開放課程:新約及其歷史背景》(Open Yale course:Introduction to New Testament History and Literature) [YYeTs人人影視出品][中英雙語字幕][更新第7節][RMVB]

- [人文社科]Hammerfall -《Masterpieces》[MP3]

- [人文社科]《中國古代書院(中國文化史知識叢書)》(王炳照)掃描版[PDF]

- [文學圖書]《世界科技的歷史》掃描版[PDF]

- [生活圖書]《小故事大道理大全集》掃描版[PDF]

- [小說圖書]《丁約翰的打拼》(John Dings Fight For His Career)文字版[PDF]

- [其他圖書][動一動,好輕松][久坐族必讀健康書].青花檀[PDF]

- [人文社科]《思路決定財路》(吳甘霖)文字版[PDF]

- [其他圖書]《白話佛法》文字版[PDF]

- [學習課件]《陳式太極拳體用全書》掃描版[PDF] 資料下載

- [教育科技]《制粉工藝與設備》文字版[PDF]

- [其他圖書][成就一生好習慣:培養孩子好習慣108法].楊冰.天津社會科學院.2009.1

- [人文社科]《南京大屠殺圖錄》(侵華日軍南京大屠殺遇難同胞紀念館編)清晰掃描版[PDF]

- [人文社科]《古代中日關系史》(田久川)掃描版[PDF]

- [文學圖書]《水木清嘉:瑞安建築文化遺產》掃描版[PDF]

- [其他資源綜合]《迷蹤拳第四冊》掃描版[PDF] 資料下載

- [硬盤游戲]《木工坊3-聖誕服務》(New Yankee 3: In Santa’s Service)游樂園漢化簡體中文免安裝硬盤版[壓縮包]

- [硬盤游戲]《雛鳥之鄉》(Bird‘s Town)鸾霄漢化版(遲來的春節禮包No.2)[壓縮包]

- [硬盤游戲]《夢日記》(Yume Nikki)簡體中文硬盤版[壓縮包]

- 代碼大全2中文版(完整清晰版) PDF

- 《Java項目開發實例自學手冊》影印版[PDF]

- 《OReilly計算機圖書2013年4月合集》(OReilly Books Collection)英文文字版/EPUB/下載鏈接見資源介紹[PDF]

- 《UML系統建模與分析設計》掃描版[PDF]

- 《新C++標准:C++0x 概述》(Overview of the New C++ : C++0x)英文文字版[PDF]

- 《在淘寶開家掙錢的特色網店》掃描版[PDF]

- 《The Pragmatic Bookshelf開發叢書-敏捷開發指導》(Agile Coaching)文字版[PDF]

- 《鋒利的SQL》掃描版[PDF]

- 《挑戰程序設計競賽(第2版)》掃描版[PDF]

- 《計算機圖形圖像處理:Photoshop CS3》掃描版[PDF]

- 《不能說的秘密:PHOTOSHOP人像攝影後期調色聖經》掃描版[PDF]

- 《編譯原理》文字版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved