電驢下載基地 >> 图书资源 >> 計算機與網絡 >> 《Cisco網絡黑客大曝光》(Hacking Exposed Cisco Networks:cisco security secrets and solutions )掃描版[PDF]

| 《Cisco網絡黑客大曝光》(Hacking Exposed Cisco Networks:cisco security secrets and solutions )掃描版[PDF] | |

|---|---|

| 下載分級 | 图书资源 |

| 資源類別 | 計算機與網絡 |

| 發布時間 | 2017/7/10 |

| 大 小 | - |

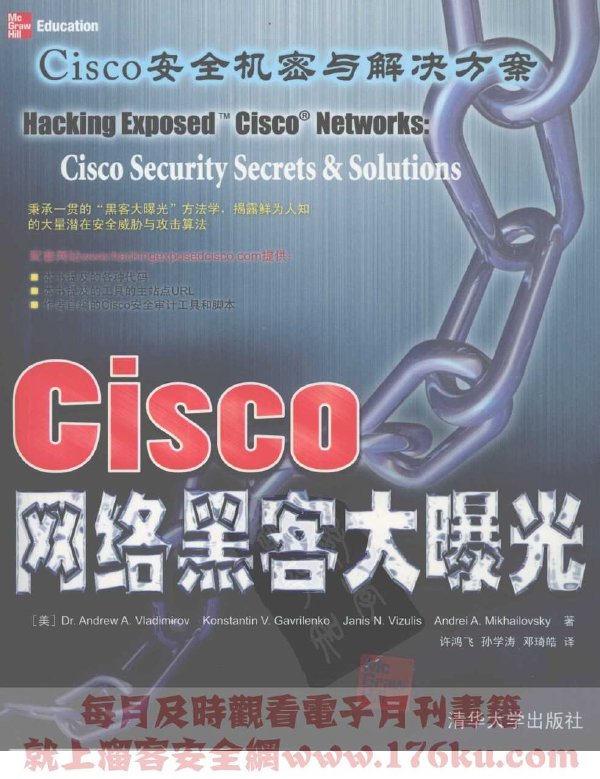

《Cisco網絡黑客大曝光》(Hacking Exposed Cisco Networks:cisco security secrets and solutions )掃描版[PDF] 簡介: 中文名 : Cisco網絡黑客大曝光 原名 : Hacking Exposed Cisco Networks:cisco security secrets and solutions 作者 : Andrew Vladimirov Konstantin Gavrilenko Janis N.Vizulis Andrei Mikhailovsky 譯者 : 許鴻飛 孫學濤 鄧琦皓 圖

"《Cisco網絡黑客大曝光》(Hacking Exposed Cisco Networks:cisco security secrets and solutions )掃描版[PDF]"介紹

中文名: Cisco網絡黑客大曝光

原名: Hacking Exposed Cisco Networks:cisco security secrets and solutions

作者: Andrew Vladimirov

Konstantin Gavrilenko

Janis N.Vizulis

Andrei Mikhailovsky

譯者: 許鴻飛

孫學濤

鄧琦皓

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302174363

發行時間: 2008年6月24日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

這是國內第一本系統地介紹cisco網絡安全性的書籍。本書從攻擊者和防御者的不同角度闡述了cisco網絡的攻擊手段及其防御措施,並提供了許多真實的案例研究。

全書共分為4大部分14章。第1部分從防御者和攻擊者的角度概述了不同的網絡拓撲、架構和設計會如何影響其安全性:第2部分是本書的核心部分,描述了攻擊者首先如何列舉整個網絡,然後挑選特定的目標,精確地定位這些目標,發起適當的攻擊,獲得並保持超級用戶級別的訪問,然後通過或從被入侵的cisco設備發起進一步的毀壞性攻擊;第3部分描述了協議漏洞及其利用,入侵者利用協議漏洞可以完全控制網絡流量;第4部分提供了極有價值的補充技術資料,能幫助讀者理解、掌握本書描述的概念和技術。

本書是負責安全保障的網絡管理員和系統管理員的必備工具書,也可作為對網絡安全感興趣的研究人員的重要參考書。

內容截圖:

網盤下載

我的圖書館

(長期更新各類IT類圖書)

目錄:

序言

案例研究:黑帽子論戰

前言

第1部分 基礎知識

案例研究:ebay奇事

第1章 cisco網絡設計模型及其安全概述

1.1 cisco網絡設計模型:安全觀點

1.1.1 平地模型

1.1.2 星形模型

1.1.3 雙層模型

1.1.4 環形模型

1.1.5 網狀和部分網狀模型

1.1.6 網絡安全區

1.1.7 ids傳感器部署指南

1.2 cisco層次化設計及網絡安全

1.2.1 核心層

1.2.2 分發層

1.2.3 訪問層

1.3 小結

第2章 cisco網絡安全要素

. 2.1 公共的cisco設備安全特征

2.2 cisco防火牆

2.2.1 包過濾防火牆

2.2.2 狀態包過濾防火牆

2.2.3 代理過濾

2.2.4 pix防火牆故障轉移

2.2.5 cisco防火牆硬件類型

2.3 cisco secure ids及攻擊預防

2.3.1 獨立的硬件ids傳感器

2.3.2 模塊化ids傳感器

2.3.3 cisco ios ids軟件

2.3.4 以cisco pix防火牆作為ids傳感器

2.3.5 cisco traffic anomaly detector xt 5600

2.3.6 cisco secure ids管理控制台

2.4 cisco vpn解決方案

2.4.1 ipsec

2.4.2 pptp

2.5 cisco aaa和相關服務

2.5.1 aaa方法概述

2.5.2 cisco與aaa

2.6 cisco互聯網設計及安全要素的安全隱患

2.7 小結

第3章 現實世界cisco安全問題

3.1 為什麼黑客想啟用你的設備

攻擊者獲得什麼

3.2 cisco設備和網絡:攻擊者的觀點

3.2.1 攻擊網絡協議

3.2.2 隱藏路由器和交換機上的蹤跡和證據

3.3 cisco網絡設備安全審計與滲透測試基礎

評估過程

3.4 小結

第2部分 “獲得控制權”:入侵設備

案例研究:一項nessus報告

第4章 概述並列舉cisco網絡

4.1 聯機搜索與cisco google肉雞

4.1.1 基本搜索

4.1.2 利用google算子搜索

4.1.3 利用google搜索enable

4.1.4 對策:如何避免成為cisco google肉雞

4.2 路由列舉

4.2.1 自治系統發現和映射:bgpv4詢問

4.2.2 internet路由注冊表、路由服務器和looking glasses查詢

4.2.3 將ip地址映射到自治系統

4.2.4 列舉自治系統

4.2.5 尋找屬於某個機構的自治系統

4.2.6 as路徑列舉,構建bgp樹,尋找邊界路由器

4.2.7 bgp列舉對策

4.2.8 路由域編號發現與igp的網絡映射

4.2.9 映射rip、igrp和irdp

4.2.10 列舉ospf

4.2.11 分析ospf列舉數據

4.2.12 igp列舉對策

4.3 小結

第5章 列舉與cisco設備指紋識別

5.1 嗅探cisco特有的協議

5.1.1 剖析cdp幀

5.1.2 應對基於cdp和其他cisco專有協議的列舉的措施

5.1.3 cisco設備的被動式列舉和指紋識別

5.2 cisco設備的主動式列舉和指紋識別

5.2.1 cisco路由器的主動式列舉和指紋識別

5.2.2 catalyst交換機的主動式列舉和指紋識別

5.2.3 其他cisco設備的主動式列舉和指紋識別

5.2.4 利用ios 11.x內存洩露列舉遠程cisco路由器

5.2.5 隱藏機器避免被窺探:列舉和指紋識別對策

5.2.6 “開門,開門!誰在那?”針對cisco機器的端口掃描、os指紋識別及其檢測

5.3 小結

第6章 從外部進入:易如反掌

6.1 口令攻擊

6.1.1 針對開放的cisco telnet服務器的大規模猜測/暴力破解攻擊

6.1.2 針對其他開放的cisco服務的口令猜測和暴力破解攻擊

6.1.3 針對cisco設備口令猜測攻擊的對策

6.2 snmp團體猜測、漏洞利用和安全措施

6.2.1 cisco snmp基礎

6.2.2 snmp大規模掃描

6.2.3 snmp暴力破解和字典攻擊

6.2.4 snmp浏覽和cisco設備重配置

6.2.5 命令行遠程cisco設備snmp操作——ios主機

6.2.6 命令行遠程cisco設備snmp操作——catos交換機

6.2.7 針對snmp團體字典和暴力破解攻擊的對策

6.3 利用tftp服務器漏洞接管cisco主機

6.3.1 列舉tftp服務器

6.3.2 嗅探出cisco配置文件

6.3.3 暴力破解tftp服務器以獲取配置

6.3.4 針對tftp相關攻擊的對策

6.4 cisco設備wardialing

6.4.1 cisco路由器wardialing 101:接口、配置和逆向telnet

6.4.2 發現撥入的號碼

6.4.3 侵入cisco路由器或訪問服務器

6.4.4 撥號式掃描的安全對策

6.5 小結

第7章 入侵cisco設備:中間途徑

7.1 初識協議實現調查與濫用:cisco snmp攻擊

7.1.1 silvercreek

7.1.2 simpletester和simplesleuth

7.1.3 oulu university protos項目

7.1.4 從snmp fuzzing到dos和reflective ddos

7.1.5 從snmp壓力測試到特殊的dos

7.1.6 隱藏的威脅——未公開的snmp團體和遠程訪問

7.1.7 只通過觀察技巧進入

7.1.8 針對cisco snmp攻擊的高級對策

7.1.9 snmpv3安全性的簡要分析

7.2 初識數據輸入驗證攻擊——cisco http漏洞利用

7.2.1 cisco web配置界面基礎

7.2.2 cisco ios http管理訪問

7.2.3 ios http管理訪問的對策

7.2.4 cisco ata-186 http設備配置暴露

7.2.5 設備配置暴露的對策

7.2.6 vpn集中器http設備信息洩露

7.2.7 信息洩露對策

7.3 其他cisco httpd缺陷——更高深的方式

7.3.1 cisco ios 2gb http get緩沖區溢出漏洞

7.3.2 http get緩沖區溢出漏洞的對策

7.4 cisco web服務安全性評估

7.4.1 spike及其相關知識

7.4.2 peach fuzzer

7.4.3 fuzzer工具的對策

7.5 小結

第8章 cisco ios漏洞利用:正確的方式

8.1 cisco ios架構基礎

cisco ios內存剖析

8.2 漏洞利用入門:ios tftp緩沖區溢出

戰勝check heaps

8.3 ios逆向工程的詛咒與祝福

8.3.1 可以被逆向工程師(濫)用的ios特征和命令

8.3.2 簡約的逆向工程軍火庫

8.4 小結

第9章 密鑰破解、社交工程和惡意物理入侵

9.1 破解cisco設備的口令

9.1.1 第7類口令的破解

9.1.2 md5口令哈希的破解

9.1.3 防止口令遭破解的措施

9.1.4 社交工程攻擊

9.1.5 應對社交工程攻擊的措施

9.2 本地設備訪問

9.2.1 路由器口令的本地重置或恢復

9.2.2 交換機口令的本地重置或恢復

9.2.3 pix防火牆口令的本地重置或恢復

9.2.4 本地cisco vpn集中器口令的重置或恢復

9.2.5 防范本地cisco設備訪問的措施

9.3 小結

第10章 利用漏洞並保留訪問權限

10.1 常見的攻擊者對cisco路由器、交換機和防火牆配置的更改

10.1.1 有人嗎?

10.1.2 掩蓋蹤跡

10.1.3 四處查看

10.1.4 用被控ios路由器隱藏蹤跡

10.1.5 用被控ios路由器或pix防火牆允許惡意網絡流通過

10.1.6 用被控ios路由器鏡像、捕獲或更改經過的網絡流

10.1.7 從受控pix防火牆進行嗅探

10.1.8 用cisco catalyst交換機進行網絡嗅探

10.1.9 遠程span的使用(濫用)

10.1.10 catos的使能工程師模式

10.2 進一步利用ios並保留設備訪問權限

10.2.1 ios的二進制補丁:謬誤與現實

10.2.2 用tcl操控路由器

10.2.3 防范已攻入者的措施

10.3 小結

第11章 針對cisco設備的拒絕服務攻擊

11.1 dos攻擊的動機

11.2 dos攻擊的分類

11.2.1 消耗資源

11.2.2 破壞信息流

11.2.3 破壞通信

11.3 cisco的dos攻擊評估工具

11.3.1 cisco global exploiter

11.3.2 cisco的tcp test tool

11.4 眾所周知的cisco dos漏洞

11.4.1 針對cisco設備的常見dos攻擊

11.4.2 icmp遠程dos漏洞

11.4.3 應對icmp遠程dos攻擊的措施

11.4.4 格式錯誤的snmp消息dos漏洞

11.4.5 應對格式錯誤的snmp消息dos攻擊的措施

11.4.6 專門針對cisco路由器的dos攻擊舉例

11.4.7 針對cisco ios的ike數據包格式錯誤遠程dos攻擊漏洞

11.4.8 cisco ios的ike數據包格式錯誤遠程dos攻擊的應對措施

11.4.9 cisco 44020漏洞

11.4.10 cisco 44020漏洞的應對措施

11.4.11 專門針對catalyst交換機及其他cisco網絡設備的dos攻擊舉例

11.4.12 cisco catalyst交換機內存洩漏dos攻擊漏洞

11.4.13 cisco catalyst交換機內存洩漏dos攻擊的應對措施

11.4.14 利用錯誤的tcp校驗和破壞通過pix防火牆的通信

11.4.15 cisco寬帶操作系統tcp/ip棧dos攻擊漏洞

11.4.16 cisco寬帶操作系統tcp/ip棧dos攻擊的應對措施

11.4.17 cisco aironet ap1x00的http get格式錯誤 dos漏洞

11.4.18 cisco aironet ap1x00的http get格式錯誤dos攻擊的應對措施

11.4.19 cisco catalyst交換機非標准tcp標志位遠程dos攻擊漏洞

11.4.20 cisco catalyst交換機非標准tcp標志位遠程dos攻擊的應對措施

11.5 利用cisco設備實施ddos攻擊

11.5.1 用cisco設備大規模地ping,使用snmp協議

11.5.2 應對snmp攻擊的措施

11.5.3 用cisco設備大規模地ping,使用telnet mk i

11.5.4 telnet mk i的應對措施

11.5.5 用cisco設備大規模地ping,使用telnet mk ii

11.5.6 telnet mk ii的應對措施

11.5.7 用cisco設備大規模地發送洪流,使用snmp協議

11.5.8 應對snmp攻擊的措施

11.6 大規模的ddos:小子們的報復

11.6.1 直接ddos攻擊

11.6.2 反射式ddos攻擊

11.6.3 ihateperl.pl

11.6.4 drdos

11.6.5 關於cisco設備的防范各種ddos攻擊的措施

11.6.6 應對措施:用nbar應對ddos攻擊和由蠕蟲引起的網絡洪流

11.6.7 約定訪問速率(car)及dos/ddos攻擊的控制

11.7 小結

第3部分 cisco網絡系統中的協議攻擊

案例研究:空中的ospf夢魇

第12章 生成樹、vlan、eap-leap和cdp

12.1 生成樹協議攻擊

12.1.1 插入惡意根網橋

12.1.2 在無需成為根的情況下修改流量路徑

12.1.3 重算stp及數據嗅探

12.1.4 stp dos攻擊

12.1.5 cisco特有的針對stp型攻擊的防御措施

12.2 攻擊vlan

12.2.1 dtp濫用

12.2.2 802.1q攻擊和isl攻擊

12.2.3 雙重標記vlan跳躍攻擊

12.2.4 專用vlan跳躍攻擊

12.2.5 使單向攻擊成為雙向攻擊

12.2.6 vtp攻擊

12.2.7 vlan查詢協議(vqp)攻擊

12.2.8 繞過vlan分段的迂回方式

12.2.9 針對vlan相關攻擊的防御措施

12.3 cisco eap-leap破解

12.3.1 eap-leap基礎

12.3.2 eap-leap破解

12.3.3 針對eap-leap破解的防御措施

12.4 攻擊cdp

12.4.1 cdp欺騙攻擊

12.4.2 cdp欺騙攻擊的防御措施

12.5 小結

第13章 hsrp、gre、防火牆和vpn滲透

hsrp漏洞利用

hsrp攻擊的防范措施

13.1 gre漏洞利用

13.1.1 一種基於mtu的gre攻擊

13.1.2 gre包注射

13.1.3 gre攻擊防范措施

13.2 cisco防火牆滲透

13.2.1 攻擊pix協議fixup

13.2.2 攻擊pix mailguard

13.2.3 pix mailguard防范措施

13.2.4 攻擊pix ftp fixup

13.2.5 pix ftp fixup防范措施

13.2.6 針對pix防火牆的tcp重置攻擊

13.2.7 tcp重置攻擊的防范措施

13.3 cisco vpn攻擊

13.3.1 ipsec相關攻擊

13.3.2 cisco pptp攻擊

13.4 小結

第14章 路由協議攻擊

14.1 路由攻擊簡介

14.2 設置流氓路由器

14.3 攻擊距離向量類路由協議

14.3.1 攻擊rip

14.3.2 通過rip插入惡意路由

14.3.3 rip降級攻擊

14.3.4 rip md5哈希值破解攻擊

14.3.5 針對rip攻擊的防御措施

14.3.6 攻擊igrp

14.3.7 通過igrp插入惡意路由

14.3.8 應對igrp攻擊的防御措施

14.3.9 攻擊eigrp

14.3.10 通過eigrp插入惡意路由

14.3.11 針對eigrp網絡的dos攻擊

14.3.12 攻擊已認證的eigrp

14.3.13 針對eigrp攻擊的防御措施

14.4 攻擊鏈路狀態路由協議

14.4.1 通過ospf插入惡意路由

14.4.2 成為指定或備用指定ospf路由器

14.4.3 ospf md5哈希值破解攻擊

14.4.4 直接攻擊ospf路由器:ooopspf攻擊

14.4.5 針對ospf的dos攻擊

14.4.6 針對ospf攻擊的防御措施

14.5 攻擊bgpv4

14.5.1 惡意bgp路由器重配置

14.5.2 惡意bgp路由器重配置的攻擊場景

14.5.3 bgp路由器偽裝攻擊

14.5.4 針對bgp路由器的中間人攻擊

14.5.5 bgp md5認證的破解

14.5.6 針對bgp路由器的盲式dos攻擊

14.5.7 如何防范對bgpv4的攻擊

14.6 小結

第4部分 附錄

案例研究:大規模戰役

附錄a 網絡設備安全測試模板

附錄b 實驗室路由器交互式cisco auto secure配置范例

附錄c 未公開的cisco命令

原名: Hacking Exposed Cisco Networks:cisco security secrets and solutions

作者: Andrew Vladimirov

Konstantin Gavrilenko

Janis N.Vizulis

Andrei Mikhailovsky

譯者: 許鴻飛

孫學濤

鄧琦皓

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302174363

發行時間: 2008年6月24日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

這是國內第一本系統地介紹cisco網絡安全性的書籍。本書從攻擊者和防御者的不同角度闡述了cisco網絡的攻擊手段及其防御措施,並提供了許多真實的案例研究。

全書共分為4大部分14章。第1部分從防御者和攻擊者的角度概述了不同的網絡拓撲、架構和設計會如何影響其安全性:第2部分是本書的核心部分,描述了攻擊者首先如何列舉整個網絡,然後挑選特定的目標,精確地定位這些目標,發起適當的攻擊,獲得並保持超級用戶級別的訪問,然後通過或從被入侵的cisco設備發起進一步的毀壞性攻擊;第3部分描述了協議漏洞及其利用,入侵者利用協議漏洞可以完全控制網絡流量;第4部分提供了極有價值的補充技術資料,能幫助讀者理解、掌握本書描述的概念和技術。

本書是負責安全保障的網絡管理員和系統管理員的必備工具書,也可作為對網絡安全感興趣的研究人員的重要參考書。

內容截圖:

網盤下載

我的圖書館

(長期更新各類IT類圖書)

目錄:

序言

案例研究:黑帽子論戰

前言

第1部分 基礎知識

案例研究:ebay奇事

第1章 cisco網絡設計模型及其安全概述

1.1 cisco網絡設計模型:安全觀點

1.1.1 平地模型

1.1.2 星形模型

1.1.3 雙層模型

1.1.4 環形模型

1.1.5 網狀和部分網狀模型

1.1.6 網絡安全區

1.1.7 ids傳感器部署指南

1.2 cisco層次化設計及網絡安全

1.2.1 核心層

1.2.2 分發層

1.2.3 訪問層

1.3 小結

第2章 cisco網絡安全要素

. 2.1 公共的cisco設備安全特征

2.2 cisco防火牆

2.2.1 包過濾防火牆

2.2.2 狀態包過濾防火牆

2.2.3 代理過濾

2.2.4 pix防火牆故障轉移

2.2.5 cisco防火牆硬件類型

2.3 cisco secure ids及攻擊預防

2.3.1 獨立的硬件ids傳感器

2.3.2 模塊化ids傳感器

2.3.3 cisco ios ids軟件

2.3.4 以cisco pix防火牆作為ids傳感器

2.3.5 cisco traffic anomaly detector xt 5600

2.3.6 cisco secure ids管理控制台

2.4 cisco vpn解決方案

2.4.1 ipsec

2.4.2 pptp

2.5 cisco aaa和相關服務

2.5.1 aaa方法概述

2.5.2 cisco與aaa

2.6 cisco互聯網設計及安全要素的安全隱患

2.7 小結

第3章 現實世界cisco安全問題

3.1 為什麼黑客想啟用你的設備

攻擊者獲得什麼

3.2 cisco設備和網絡:攻擊者的觀點

3.2.1 攻擊網絡協議

3.2.2 隱藏路由器和交換機上的蹤跡和證據

3.3 cisco網絡設備安全審計與滲透測試基礎

評估過程

3.4 小結

第2部分 “獲得控制權”:入侵設備

案例研究:一項nessus報告

第4章 概述並列舉cisco網絡

4.1 聯機搜索與cisco google肉雞

4.1.1 基本搜索

4.1.2 利用google算子搜索

4.1.3 利用google搜索enable

4.1.4 對策:如何避免成為cisco google肉雞

4.2 路由列舉

4.2.1 自治系統發現和映射:bgpv4詢問

4.2.2 internet路由注冊表、路由服務器和looking glasses查詢

4.2.3 將ip地址映射到自治系統

4.2.4 列舉自治系統

4.2.5 尋找屬於某個機構的自治系統

4.2.6 as路徑列舉,構建bgp樹,尋找邊界路由器

4.2.7 bgp列舉對策

4.2.8 路由域編號發現與igp的網絡映射

4.2.9 映射rip、igrp和irdp

4.2.10 列舉ospf

4.2.11 分析ospf列舉數據

4.2.12 igp列舉對策

4.3 小結

第5章 列舉與cisco設備指紋識別

5.1 嗅探cisco特有的協議

5.1.1 剖析cdp幀

5.1.2 應對基於cdp和其他cisco專有協議的列舉的措施

5.1.3 cisco設備的被動式列舉和指紋識別

5.2 cisco設備的主動式列舉和指紋識別

5.2.1 cisco路由器的主動式列舉和指紋識別

5.2.2 catalyst交換機的主動式列舉和指紋識別

5.2.3 其他cisco設備的主動式列舉和指紋識別

5.2.4 利用ios 11.x內存洩露列舉遠程cisco路由器

5.2.5 隱藏機器避免被窺探:列舉和指紋識別對策

5.2.6 “開門,開門!誰在那?”針對cisco機器的端口掃描、os指紋識別及其檢測

5.3 小結

第6章 從外部進入:易如反掌

6.1 口令攻擊

6.1.1 針對開放的cisco telnet服務器的大規模猜測/暴力破解攻擊

6.1.2 針對其他開放的cisco服務的口令猜測和暴力破解攻擊

6.1.3 針對cisco設備口令猜測攻擊的對策

6.2 snmp團體猜測、漏洞利用和安全措施

6.2.1 cisco snmp基礎

6.2.2 snmp大規模掃描

6.2.3 snmp暴力破解和字典攻擊

6.2.4 snmp浏覽和cisco設備重配置

6.2.5 命令行遠程cisco設備snmp操作——ios主機

6.2.6 命令行遠程cisco設備snmp操作——catos交換機

6.2.7 針對snmp團體字典和暴力破解攻擊的對策

6.3 利用tftp服務器漏洞接管cisco主機

6.3.1 列舉tftp服務器

6.3.2 嗅探出cisco配置文件

6.3.3 暴力破解tftp服務器以獲取配置

6.3.4 針對tftp相關攻擊的對策

6.4 cisco設備wardialing

6.4.1 cisco路由器wardialing 101:接口、配置和逆向telnet

6.4.2 發現撥入的號碼

6.4.3 侵入cisco路由器或訪問服務器

6.4.4 撥號式掃描的安全對策

6.5 小結

第7章 入侵cisco設備:中間途徑

7.1 初識協議實現調查與濫用:cisco snmp攻擊

7.1.1 silvercreek

7.1.2 simpletester和simplesleuth

7.1.3 oulu university protos項目

7.1.4 從snmp fuzzing到dos和reflective ddos

7.1.5 從snmp壓力測試到特殊的dos

7.1.6 隱藏的威脅——未公開的snmp團體和遠程訪問

7.1.7 只通過觀察技巧進入

7.1.8 針對cisco snmp攻擊的高級對策

7.1.9 snmpv3安全性的簡要分析

7.2 初識數據輸入驗證攻擊——cisco http漏洞利用

7.2.1 cisco web配置界面基礎

7.2.2 cisco ios http管理訪問

7.2.3 ios http管理訪問的對策

7.2.4 cisco ata-186 http設備配置暴露

7.2.5 設備配置暴露的對策

7.2.6 vpn集中器http設備信息洩露

7.2.7 信息洩露對策

7.3 其他cisco httpd缺陷——更高深的方式

7.3.1 cisco ios 2gb http get緩沖區溢出漏洞

7.3.2 http get緩沖區溢出漏洞的對策

7.4 cisco web服務安全性評估

7.4.1 spike及其相關知識

7.4.2 peach fuzzer

7.4.3 fuzzer工具的對策

7.5 小結

第8章 cisco ios漏洞利用:正確的方式

8.1 cisco ios架構基礎

cisco ios內存剖析

8.2 漏洞利用入門:ios tftp緩沖區溢出

戰勝check heaps

8.3 ios逆向工程的詛咒與祝福

8.3.1 可以被逆向工程師(濫)用的ios特征和命令

8.3.2 簡約的逆向工程軍火庫

8.4 小結

第9章 密鑰破解、社交工程和惡意物理入侵

9.1 破解cisco設備的口令

9.1.1 第7類口令的破解

9.1.2 md5口令哈希的破解

9.1.3 防止口令遭破解的措施

9.1.4 社交工程攻擊

9.1.5 應對社交工程攻擊的措施

9.2 本地設備訪問

9.2.1 路由器口令的本地重置或恢復

9.2.2 交換機口令的本地重置或恢復

9.2.3 pix防火牆口令的本地重置或恢復

9.2.4 本地cisco vpn集中器口令的重置或恢復

9.2.5 防范本地cisco設備訪問的措施

9.3 小結

第10章 利用漏洞並保留訪問權限

10.1 常見的攻擊者對cisco路由器、交換機和防火牆配置的更改

10.1.1 有人嗎?

10.1.2 掩蓋蹤跡

10.1.3 四處查看

10.1.4 用被控ios路由器隱藏蹤跡

10.1.5 用被控ios路由器或pix防火牆允許惡意網絡流通過

10.1.6 用被控ios路由器鏡像、捕獲或更改經過的網絡流

10.1.7 從受控pix防火牆進行嗅探

10.1.8 用cisco catalyst交換機進行網絡嗅探

10.1.9 遠程span的使用(濫用)

10.1.10 catos的使能工程師模式

10.2 進一步利用ios並保留設備訪問權限

10.2.1 ios的二進制補丁:謬誤與現實

10.2.2 用tcl操控路由器

10.2.3 防范已攻入者的措施

10.3 小結

第11章 針對cisco設備的拒絕服務攻擊

11.1 dos攻擊的動機

11.2 dos攻擊的分類

11.2.1 消耗資源

11.2.2 破壞信息流

11.2.3 破壞通信

11.3 cisco的dos攻擊評估工具

11.3.1 cisco global exploiter

11.3.2 cisco的tcp test tool

11.4 眾所周知的cisco dos漏洞

11.4.1 針對cisco設備的常見dos攻擊

11.4.2 icmp遠程dos漏洞

11.4.3 應對icmp遠程dos攻擊的措施

11.4.4 格式錯誤的snmp消息dos漏洞

11.4.5 應對格式錯誤的snmp消息dos攻擊的措施

11.4.6 專門針對cisco路由器的dos攻擊舉例

11.4.7 針對cisco ios的ike數據包格式錯誤遠程dos攻擊漏洞

11.4.8 cisco ios的ike數據包格式錯誤遠程dos攻擊的應對措施

11.4.9 cisco 44020漏洞

11.4.10 cisco 44020漏洞的應對措施

11.4.11 專門針對catalyst交換機及其他cisco網絡設備的dos攻擊舉例

11.4.12 cisco catalyst交換機內存洩漏dos攻擊漏洞

11.4.13 cisco catalyst交換機內存洩漏dos攻擊的應對措施

11.4.14 利用錯誤的tcp校驗和破壞通過pix防火牆的通信

11.4.15 cisco寬帶操作系統tcp/ip棧dos攻擊漏洞

11.4.16 cisco寬帶操作系統tcp/ip棧dos攻擊的應對措施

11.4.17 cisco aironet ap1x00的http get格式錯誤 dos漏洞

11.4.18 cisco aironet ap1x00的http get格式錯誤dos攻擊的應對措施

11.4.19 cisco catalyst交換機非標准tcp標志位遠程dos攻擊漏洞

11.4.20 cisco catalyst交換機非標准tcp標志位遠程dos攻擊的應對措施

11.5 利用cisco設備實施ddos攻擊

11.5.1 用cisco設備大規模地ping,使用snmp協議

11.5.2 應對snmp攻擊的措施

11.5.3 用cisco設備大規模地ping,使用telnet mk i

11.5.4 telnet mk i的應對措施

11.5.5 用cisco設備大規模地ping,使用telnet mk ii

11.5.6 telnet mk ii的應對措施

11.5.7 用cisco設備大規模地發送洪流,使用snmp協議

11.5.8 應對snmp攻擊的措施

11.6 大規模的ddos:小子們的報復

11.6.1 直接ddos攻擊

11.6.2 反射式ddos攻擊

11.6.3 ihateperl.pl

11.6.4 drdos

11.6.5 關於cisco設備的防范各種ddos攻擊的措施

11.6.6 應對措施:用nbar應對ddos攻擊和由蠕蟲引起的網絡洪流

11.6.7 約定訪問速率(car)及dos/ddos攻擊的控制

11.7 小結

第3部分 cisco網絡系統中的協議攻擊

案例研究:空中的ospf夢魇

第12章 生成樹、vlan、eap-leap和cdp

12.1 生成樹協議攻擊

12.1.1 插入惡意根網橋

12.1.2 在無需成為根的情況下修改流量路徑

12.1.3 重算stp及數據嗅探

12.1.4 stp dos攻擊

12.1.5 cisco特有的針對stp型攻擊的防御措施

12.2 攻擊vlan

12.2.1 dtp濫用

12.2.2 802.1q攻擊和isl攻擊

12.2.3 雙重標記vlan跳躍攻擊

12.2.4 專用vlan跳躍攻擊

12.2.5 使單向攻擊成為雙向攻擊

12.2.6 vtp攻擊

12.2.7 vlan查詢協議(vqp)攻擊

12.2.8 繞過vlan分段的迂回方式

12.2.9 針對vlan相關攻擊的防御措施

12.3 cisco eap-leap破解

12.3.1 eap-leap基礎

12.3.2 eap-leap破解

12.3.3 針對eap-leap破解的防御措施

12.4 攻擊cdp

12.4.1 cdp欺騙攻擊

12.4.2 cdp欺騙攻擊的防御措施

12.5 小結

第13章 hsrp、gre、防火牆和vpn滲透

hsrp漏洞利用

hsrp攻擊的防范措施

13.1 gre漏洞利用

13.1.1 一種基於mtu的gre攻擊

13.1.2 gre包注射

13.1.3 gre攻擊防范措施

13.2 cisco防火牆滲透

13.2.1 攻擊pix協議fixup

13.2.2 攻擊pix mailguard

13.2.3 pix mailguard防范措施

13.2.4 攻擊pix ftp fixup

13.2.5 pix ftp fixup防范措施

13.2.6 針對pix防火牆的tcp重置攻擊

13.2.7 tcp重置攻擊的防范措施

13.3 cisco vpn攻擊

13.3.1 ipsec相關攻擊

13.3.2 cisco pptp攻擊

13.4 小結

第14章 路由協議攻擊

14.1 路由攻擊簡介

14.2 設置流氓路由器

14.3 攻擊距離向量類路由協議

14.3.1 攻擊rip

14.3.2 通過rip插入惡意路由

14.3.3 rip降級攻擊

14.3.4 rip md5哈希值破解攻擊

14.3.5 針對rip攻擊的防御措施

14.3.6 攻擊igrp

14.3.7 通過igrp插入惡意路由

14.3.8 應對igrp攻擊的防御措施

14.3.9 攻擊eigrp

14.3.10 通過eigrp插入惡意路由

14.3.11 針對eigrp網絡的dos攻擊

14.3.12 攻擊已認證的eigrp

14.3.13 針對eigrp攻擊的防御措施

14.4 攻擊鏈路狀態路由協議

14.4.1 通過ospf插入惡意路由

14.4.2 成為指定或備用指定ospf路由器

14.4.3 ospf md5哈希值破解攻擊

14.4.4 直接攻擊ospf路由器:ooopspf攻擊

14.4.5 針對ospf的dos攻擊

14.4.6 針對ospf攻擊的防御措施

14.5 攻擊bgpv4

14.5.1 惡意bgp路由器重配置

14.5.2 惡意bgp路由器重配置的攻擊場景

14.5.3 bgp路由器偽裝攻擊

14.5.4 針對bgp路由器的中間人攻擊

14.5.5 bgp md5認證的破解

14.5.6 針對bgp路由器的盲式dos攻擊

14.5.7 如何防范對bgpv4的攻擊

14.6 小結

第4部分 附錄

案例研究:大規模戰役

附錄a 網絡設備安全測試模板

附錄b 實驗室路由器交互式cisco auto secure配置范例

附錄c 未公開的cisco命令

- 上一頁:《Cisco無線局域網配置基礎》掃描版[PDF]

- 下一頁:《CCNA學習指南(Exam 640-802)(中文版)》(CCNA Cisco Certified Network Associate Study Guide (Exam 640-802) )掃描版[PDF]

相關資源:

- [人文社科]《冰球2009》(NHL 09)完整硬盤版[壓縮包]

- [人文社科]《空霸》(airmaster)[完][AVI]

- [文學圖書]《原子舞者:費米傳》((美)埃米裡奧·賽格雷)掃描版[PDF]

- [其他圖書]《深入淺出 Ajax》(Head First Ajax Sep 2008.pdf)OReilly[PDF]

- [生活圖書]《輕松入廚:雞肉菜館》掃描版[PDF]

- [教育科技]《控制論基礎》掃描版[PDF]

- [經濟管理]《股市投機講義之圖說新股炒賣法》(月風)掃描版[PDF]

- [其他圖書]《觀測者星圖集[50張包括了整個星空的星圖]》(The Observers Sky Atlas With 50 Star Charts Covering the Entire Sk)[PDF]

- [教育科技]《黃帝內經素問運氣七篇講解》掃描版[PDF]

- [文學圖書]《[Toiffer選版]諾貝爾文學獎獲獎作品——高行健文集》(高行健)影印本[PDF]

- [人文社科]《中國食用本草-植物卷》[PDF]彩圖版

- [電腦基礎]《HTTP協議詳解》

- [行業軟件]《高頻/高速電子電路設計分析軟件》( AWR Design Environment )V8.06.4290.1 [壓縮包]

- [生活圖書]《精選妙用中草藥治療常見皮膚科疾病》掃描版[PDF]

- [編程開發]《DevPartner Studio Professional Edition 8.0》(DevPartner Studio Professional Edition 8.0)2006,編程開發、資源下載

- [學習材料]《書林佳話》(黎先耀 梁秀榮)掃描版[PDF] 資料下載

- [電腦基礎]《Adobe Photoshop CS4 新增功能教程(中文視頻)更新完畢》(Adobe Photoshop CS4 Training)中文版

- [編程開發]《 Intel Fortran編譯器專業版》(Intel Visual Fortran Compiler )Professional v11.0.061 .win[光盤鏡像]

- [游戲綜合]《斯巴達三百勇士.光榮進軍》(300:March to Glory)美版[光盤鏡像][PSP]

- [電子雜志]《網友世界2004合訂本光盤》 最新添加1月下 資料下載

- 《傻瓜數據倉庫,認證以及電腦安全系列》(Database, Certification and Security for Dummies)最新版[PDF]

- 《即興說話素材大全(第二版)》掃描版[PDF]

- 《新編英國平面設計基礎教程》掃描版[PDF]

- 《Windows 8的秘密》(Windows 8 Secrets)影音版[PDF]

- 《破繭成蝶-用戶體驗設計師》掃描版[PDF]

- 《UG中文版實用教程》掃描版[PDF]

- 《網絡盜竊-10個黑客入侵的故事》(Stealing the Network:How to Own the Box)掃描版[PDF]

- 《軟件測試》文字版[PDF]

- 《寫給大家看的Web設計書(第3版)》掃描版[PDF]

- 《程序員修煉之道:從小工到專家》掃描版[PDF

- 《計算機視覺:一種現代方法 (第二版)》(Comput

- 《企業網搭建及應用(第2版)》掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved