電驢下載基地 >> 图书资源 >> 計算機與網絡 >> 《局域網交換機安全》(LAN Switch Security: What Hackers Know About Your Switches)掃描版[PDF]

| 《局域網交換機安全》(LAN Switch Security: What Hackers Know About Your Switches)掃描版[PDF] | |

|---|---|

| 下載分級 | 图书资源 |

| 資源類別 | 計算機與網絡 |

| 發布時間 | 2017/7/10 |

| 大 小 | - |

《局域網交換機安全》(LAN Switch Security: What Hackers Know About Your Switches)掃描版[PDF] 簡介: 中文名 : 局域網交換機安全 原名 : LAN Switch Security: What Hackers Know About Your Switches 作者 : Eric vyncke Christopher paggen 譯者 : 孫余強 孫劍 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 人民郵電出版社 書號 : 978711522990

"《局域網交換機安全》(LAN Switch Security: What Hackers Know About Your Switches)掃描版[PDF]"介紹

中文名: 局域網交換機安全

原名: LAN Switch Security: What Hackers Know About Your Switches

作者: Eric vyncke

Christopher paggen

譯者: 孫余強

孫劍

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 人民郵電出版社

書號: 9787115229908

發行時間: 2010年07月01日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《局域網交換機安全》:與普遍觀點相反,以太網交換機並不具備天然的安全性。以太網交換機中的安全隱患多種多樣:從交換機的實現,到控制平面協議(生成樹協議(STP)、Cisco發現協議等)和數據平面協議,例如,地址解析協議(ARP)或動態主機配置協議(DHCP)。《局域網交換機安全》闡述了網絡基礎設施中與以太網交換機相關的所有安全隱患,而且還展示了如何配置交換機以防止或緩解基於這些安全隱患的攻擊。《局域網交換機安全》還以專門章節描述了如何利用交換機以增強整個網絡的安全性,並防范未來的攻擊。

《局域網交換機安全》為4個部分,為讀者提供了實施的具體步驟,以確保在第二層設備上穿梭往來的語音及數據流量的完整性。第1部分講述了第二層協議中的缺陷,以及如何配置交換機阻止針對這些缺陷的攻擊。第2部分介紹了與以太網交換機有關的拒絕服務攻擊(DoS),並演示了如何遏制這些攻擊。第3部分詳述了通過在交換機上利用線速訪問控制列表(ACL)的處理,以及通過IEEE80 2.1X執行用戶的認證和授權,從而切實增強網絡整體安全性的方法。第4部分研究了IEEE LinkSec工作組的未來發展。《局域網交換機安全》通篇的絕大部分內容與硬件供應商無關,並對所有部署以太網交換機的網絡架構師都有極高的實用性。

閱讀完《局域網交換機安全》後,讀者一定會對加深對LAN安全的理解,並有能力堵住存在於諸多園區網絡中的安全漏洞。

利用端口安全防范CAM攻擊

防范生成樹攻擊

運用正確的配置手段隔離VLAN

防范流氓DHCP服務器

阻止ARP欺騙

防范IPv6鄰居發現和路由器懇求攻擊

識別PoE隱患

緩解HSRP陽VRRP的風險

遏制利用CDP、PaGP、CGMPI以及其他Cisco輔助協議的信息洩露

理解並防范針對交換機的DoS攻擊

利用ACI一執行簡單的線速安全策略

以端口為基礎利用802.1X實施用戶認證

使用IEEE的新協議以線速加密所有以太網幀

《局域網交換機安全》為Cisco Press出版的網絡技術系列叢書之一。Cisco Press出版的安全類別的圖書可以幫助網絡從業人員保護重要的數據和資源。防范和緩解網絡攻擊。以及構建端到端的自防御網絡。

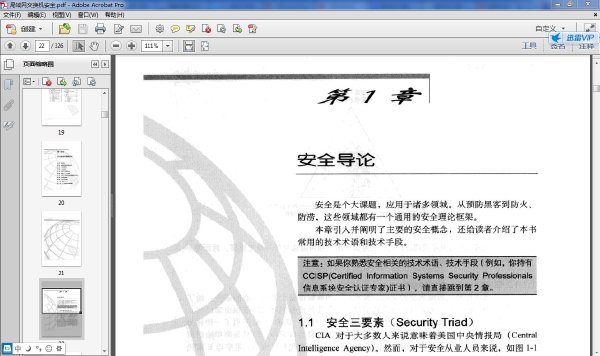

內容截圖:

網盤下載

我的圖書館

(長期更新各類IT類圖書)

目錄:

第1部分 安全隱患和緩解技術

第1章 安全導論 3

1.1 安全三要素(Security Triad) 3

1.1.1 保密性(Confidentiality) 4

1.1.2 完整性(Integrity) 5

1.1.3 可用性(Availability) 5

1.1.4 逆向安全三要素(Reverse Security Triad) 5

1.2 風險管理(Risk Management) 6

1.2.1 風險分析 6

1.2.2 風險控制 7

1.3 訪問控制和身份管理 7

1.4 密碼學(Cryptography) 9

1.4.1 對稱加密系統 10

1.4.2 非對稱加密系統 12

1.4.3 針對加密系統的攻擊 15

1.5 總結 16

1.6 參考資料 17

第2章 挫敗學習型網橋的轉發進程 19

2.1 基礎回顧:以太網交換101 19

2.1.1 以太網幀格式 19

2.1.2 學習型網橋 21

2.1.3 過量泛洪(Excessive Flooding)的後果 22

2.2 利用橋接表的MAC地址泛洪攻擊 23

2.2.1 強制產生一個過量泛洪的條件 23

2.2.2 macof工具簡介 26

2.3 MAC欺騙(MAC Spoofing)攻擊:MAC泛洪的變異 30

2.4 預防MAC地址泛洪及欺騙攻擊 32

2.4.1 探測MAC Activity 32

2.4.2 port security(端口安全) 32

2.4.3 未知單播泛洪的保護 35

2.5 總結 36

2.6 參考資料 37

第3章 攻擊生成樹協議 39

3.1 生成樹協議入門 39

3.1.1 STP的類型 41

3.1.2 STP操作的更多細節 42

3.2 開始攻擊游戲 48

3.2.1 攻擊1:接管根網橋 50

3.2.2 攻擊2:利用配置BPDU泛洪的DoS 55

3.2.3 攻擊3:利用配置BPDU泛洪的DoS 58

3.2.4 攻擊4:模擬一台雙宿主(Dual-Homed)交換機 58

3.3 總結 59

3.4 參考資料 59

第4章 VLAN安全嗎 61

4.1 IEEE 802.1Q概覽 61

4.1.1 幀的歸類(Classification) 62

4.1.2 “入鄉隨俗”(go native) 63

4.1.3 802.1Q標記棧(802.1Q Tag Stack)攻擊 65

4.2 理解Cisco動態Trunk協議(Dynamic Trunking Protocol) 69

4.2.1 手動發起一個DTP攻擊 70

4.2.2 DTP攻擊的反制措施 73

4.3 理解Cisco VTP 74

4.4 總結 75

4.5 參考資料 75

第5章 利用DHCP缺陷的攻擊 77

5.1 DHCP概覽 77

5.2 攻擊DHCP 80

5.2.1 耗盡DHCP的范圍:針對DHCP的DoS攻擊 81

5.2.2 利用DHCP無賴服務器劫持流量 83

5.3 DHCP(范圍)耗盡攻擊的對策 84

5.3.1 Port Security(端口安全) 85

5.3.2 介紹DHCP snooping 87

5.4 針對IP/MAC欺騙攻擊的DHCP snooping 91

5.5 總結 94

5.6 參考資料 95

第6章 利用IPv4 ARP的攻擊 97

6.1 ARP基礎回顧 97

6.1.1 正常的ARP行為 97

6.1.2 免費ARP 99

6.2 ARP的風險分析 100

6.3 ARP欺騙(ARP spoofing)攻擊 100

6.3.1 ARP欺騙攻擊諸要素 100

6.3.2 發起一次ARP欺騙攻擊 102

6.4 緩解ARP欺騙攻擊 103

6.4.1 動態ARP檢測 104

6.4.2 保護主機 107

6.4.3 入侵檢測 107

6.5 緩解其他的ARP缺陷(vulnerability) 108

6.6 總結 109

6.7 參考資料 109

第7章 利用IPv6鄰居發現和路由器通告協議的攻擊 111

7.1 IPv6簡介 111

7.1.1 IPv6的動機 111

7.1.2 IPv6改變了什麼 112

7.1.3 鄰居發現 116

7.1.4 路由器通告的無狀態配置 117

7.2 ND和無狀態配置的風險分析 119

7.3 緩解ND和RA攻擊 120

7.3.1 針對主機 120

7.3.2 針對交換機 120

7.4 安全的ND 120

7.5 總結 122

7.6 參考資料 123

第8章 以太網上的供電呢 125

8.1 PoE簡介 125

8.1.1 PoE的工作原理 126

8.1.2 檢測機制 126

8.1.3 供電機制 128

8.2 PoE的風險分析 129

8.3 緩解攻擊 130

8.3.1 防御偷電行為 130

8.3.2 防御改變功率攻擊 131

8.3.3 防御關閉攻擊 131

8.3.4 防御燒毀攻擊 131

8.4 總結 132

8.5 參考資料 132

第9章 HSRP適應力強嗎 135

9.1 HSRP的工作原理 135

9.2 攻擊HSRP 138

9.2.1 DoS攻擊 139

9.2.2 中間人攻擊 140

9.2.3 信息洩露 140

9.3 緩解HSRP攻擊 140

9.3.1 使用強認證 141

9.3.2 依靠網絡基礎設施 143

9.4 總結 144

9.5 參考資料 144

第10章 能打敗VRRP嗎 147

10.1 探索VRRP 147

10.2 VRRP的風險分析 150

10.3 緩解VRRP攻擊 151

10.3.1 使用強認證 151

10.3.2 依靠網絡基礎設施 152

10.4 總結 152

10.5 參考資料 152

第11章 Cisco輔助協議與信息洩露 155

11.1 Cisco發現協議 155

11.1.1 深入研究CDP 155

11.1.2 CDP的風險分析 157

11.1.3 緩解CDP的風險 159

11.2 IEEE鏈路層發現協議 159

11.3 VLAN Trunking協議 160

11.3.1 VTP風險分析 161

11.3.2 VTP風險分析 162

11.4 鏈路聚合協議 163

11.4.1 風險分析 165

11.4.2 風險緩解 166

11.5 總結 166

11.6 參考資料 167

第2部分 交換機如何抵抗拒絕服務攻擊

第12章 拒絕服務攻擊簡介 171

12.1 DoS攻擊和DDoS攻擊的區別 171

12.2 發起DDoS攻擊 172

12.2.1 僵屍行動(Zombie) 172

12.2.2 Botnet(僵屍群) 173

12.3 DoS和DDoS攻擊 174

12.3.1 攻擊基礎設施 174

12.3.2 遏制針對服務的攻擊 175

12.4 利用DoS和DDoS攻擊LAN交換機 175

12.4.1 交換機的內部結構 175

12.4.2 三種平面 176

12.4.3 攻擊交換機 177

12.5 總結 180

12.6 參考資料 181

第13章 控制平面的監管 183

第14章 屏蔽控制平面協議 209

第15章 利用交換機發現數據平面拒絕服務攻擊(DoS) 223

第3部分 用交換機來增強網絡安全

第16章 線速訪問控制列表 243

第17章 基於身份的網絡服務與802.1X 255

第4部分 網絡安全的下一步

第18章 IEEE 802.1AE

附錄

原名: LAN Switch Security: What Hackers Know About Your Switches

作者: Eric vyncke

Christopher paggen

譯者: 孫余強

孫劍

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 人民郵電出版社

書號: 9787115229908

發行時間: 2010年07月01日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《局域網交換機安全》:與普遍觀點相反,以太網交換機並不具備天然的安全性。以太網交換機中的安全隱患多種多樣:從交換機的實現,到控制平面協議(生成樹協議(STP)、Cisco發現協議等)和數據平面協議,例如,地址解析協議(ARP)或動態主機配置協議(DHCP)。《局域網交換機安全》闡述了網絡基礎設施中與以太網交換機相關的所有安全隱患,而且還展示了如何配置交換機以防止或緩解基於這些安全隱患的攻擊。《局域網交換機安全》還以專門章節描述了如何利用交換機以增強整個網絡的安全性,並防范未來的攻擊。

《局域網交換機安全》為4個部分,為讀者提供了實施的具體步驟,以確保在第二層設備上穿梭往來的語音及數據流量的完整性。第1部分講述了第二層協議中的缺陷,以及如何配置交換機阻止針對這些缺陷的攻擊。第2部分介紹了與以太網交換機有關的拒絕服務攻擊(DoS),並演示了如何遏制這些攻擊。第3部分詳述了通過在交換機上利用線速訪問控制列表(ACL)的處理,以及通過IEEE80 2.1X執行用戶的認證和授權,從而切實增強網絡整體安全性的方法。第4部分研究了IEEE LinkSec工作組的未來發展。《局域網交換機安全》通篇的絕大部分內容與硬件供應商無關,並對所有部署以太網交換機的網絡架構師都有極高的實用性。

閱讀完《局域網交換機安全》後,讀者一定會對加深對LAN安全的理解,並有能力堵住存在於諸多園區網絡中的安全漏洞。

利用端口安全防范CAM攻擊

防范生成樹攻擊

運用正確的配置手段隔離VLAN

防范流氓DHCP服務器

阻止ARP欺騙

防范IPv6鄰居發現和路由器懇求攻擊

識別PoE隱患

緩解HSRP陽VRRP的風險

遏制利用CDP、PaGP、CGMPI以及其他Cisco輔助協議的信息洩露

理解並防范針對交換機的DoS攻擊

利用ACI一執行簡單的線速安全策略

以端口為基礎利用802.1X實施用戶認證

使用IEEE的新協議以線速加密所有以太網幀

《局域網交換機安全》為Cisco Press出版的網絡技術系列叢書之一。Cisco Press出版的安全類別的圖書可以幫助網絡從業人員保護重要的數據和資源。防范和緩解網絡攻擊。以及構建端到端的自防御網絡。

內容截圖:

網盤下載

我的圖書館

(長期更新各類IT類圖書)

目錄:

第1部分 安全隱患和緩解技術

第1章 安全導論 3

1.1 安全三要素(Security Triad) 3

1.1.1 保密性(Confidentiality) 4

1.1.2 完整性(Integrity) 5

1.1.3 可用性(Availability) 5

1.1.4 逆向安全三要素(Reverse Security Triad) 5

1.2 風險管理(Risk Management) 6

1.2.1 風險分析 6

1.2.2 風險控制 7

1.3 訪問控制和身份管理 7

1.4 密碼學(Cryptography) 9

1.4.1 對稱加密系統 10

1.4.2 非對稱加密系統 12

1.4.3 針對加密系統的攻擊 15

1.5 總結 16

1.6 參考資料 17

第2章 挫敗學習型網橋的轉發進程 19

2.1 基礎回顧:以太網交換101 19

2.1.1 以太網幀格式 19

2.1.2 學習型網橋 21

2.1.3 過量泛洪(Excessive Flooding)的後果 22

2.2 利用橋接表的MAC地址泛洪攻擊 23

2.2.1 強制產生一個過量泛洪的條件 23

2.2.2 macof工具簡介 26

2.3 MAC欺騙(MAC Spoofing)攻擊:MAC泛洪的變異 30

2.4 預防MAC地址泛洪及欺騙攻擊 32

2.4.1 探測MAC Activity 32

2.4.2 port security(端口安全) 32

2.4.3 未知單播泛洪的保護 35

2.5 總結 36

2.6 參考資料 37

第3章 攻擊生成樹協議 39

3.1 生成樹協議入門 39

3.1.1 STP的類型 41

3.1.2 STP操作的更多細節 42

3.2 開始攻擊游戲 48

3.2.1 攻擊1:接管根網橋 50

3.2.2 攻擊2:利用配置BPDU泛洪的DoS 55

3.2.3 攻擊3:利用配置BPDU泛洪的DoS 58

3.2.4 攻擊4:模擬一台雙宿主(Dual-Homed)交換機 58

3.3 總結 59

3.4 參考資料 59

第4章 VLAN安全嗎 61

4.1 IEEE 802.1Q概覽 61

4.1.1 幀的歸類(Classification) 62

4.1.2 “入鄉隨俗”(go native) 63

4.1.3 802.1Q標記棧(802.1Q Tag Stack)攻擊 65

4.2 理解Cisco動態Trunk協議(Dynamic Trunking Protocol) 69

4.2.1 手動發起一個DTP攻擊 70

4.2.2 DTP攻擊的反制措施 73

4.3 理解Cisco VTP 74

4.4 總結 75

4.5 參考資料 75

第5章 利用DHCP缺陷的攻擊 77

5.1 DHCP概覽 77

5.2 攻擊DHCP 80

5.2.1 耗盡DHCP的范圍:針對DHCP的DoS攻擊 81

5.2.2 利用DHCP無賴服務器劫持流量 83

5.3 DHCP(范圍)耗盡攻擊的對策 84

5.3.1 Port Security(端口安全) 85

5.3.2 介紹DHCP snooping 87

5.4 針對IP/MAC欺騙攻擊的DHCP snooping 91

5.5 總結 94

5.6 參考資料 95

第6章 利用IPv4 ARP的攻擊 97

6.1 ARP基礎回顧 97

6.1.1 正常的ARP行為 97

6.1.2 免費ARP 99

6.2 ARP的風險分析 100

6.3 ARP欺騙(ARP spoofing)攻擊 100

6.3.1 ARP欺騙攻擊諸要素 100

6.3.2 發起一次ARP欺騙攻擊 102

6.4 緩解ARP欺騙攻擊 103

6.4.1 動態ARP檢測 104

6.4.2 保護主機 107

6.4.3 入侵檢測 107

6.5 緩解其他的ARP缺陷(vulnerability) 108

6.6 總結 109

6.7 參考資料 109

第7章 利用IPv6鄰居發現和路由器通告協議的攻擊 111

7.1 IPv6簡介 111

7.1.1 IPv6的動機 111

7.1.2 IPv6改變了什麼 112

7.1.3 鄰居發現 116

7.1.4 路由器通告的無狀態配置 117

7.2 ND和無狀態配置的風險分析 119

7.3 緩解ND和RA攻擊 120

7.3.1 針對主機 120

7.3.2 針對交換機 120

7.4 安全的ND 120

7.5 總結 122

7.6 參考資料 123

第8章 以太網上的供電呢 125

8.1 PoE簡介 125

8.1.1 PoE的工作原理 126

8.1.2 檢測機制 126

8.1.3 供電機制 128

8.2 PoE的風險分析 129

8.3 緩解攻擊 130

8.3.1 防御偷電行為 130

8.3.2 防御改變功率攻擊 131

8.3.3 防御關閉攻擊 131

8.3.4 防御燒毀攻擊 131

8.4 總結 132

8.5 參考資料 132

第9章 HSRP適應力強嗎 135

9.1 HSRP的工作原理 135

9.2 攻擊HSRP 138

9.2.1 DoS攻擊 139

9.2.2 中間人攻擊 140

9.2.3 信息洩露 140

9.3 緩解HSRP攻擊 140

9.3.1 使用強認證 141

9.3.2 依靠網絡基礎設施 143

9.4 總結 144

9.5 參考資料 144

第10章 能打敗VRRP嗎 147

10.1 探索VRRP 147

10.2 VRRP的風險分析 150

10.3 緩解VRRP攻擊 151

10.3.1 使用強認證 151

10.3.2 依靠網絡基礎設施 152

10.4 總結 152

10.5 參考資料 152

第11章 Cisco輔助協議與信息洩露 155

11.1 Cisco發現協議 155

11.1.1 深入研究CDP 155

11.1.2 CDP的風險分析 157

11.1.3 緩解CDP的風險 159

11.2 IEEE鏈路層發現協議 159

11.3 VLAN Trunking協議 160

11.3.1 VTP風險分析 161

11.3.2 VTP風險分析 162

11.4 鏈路聚合協議 163

11.4.1 風險分析 165

11.4.2 風險緩解 166

11.5 總結 166

11.6 參考資料 167

第2部分 交換機如何抵抗拒絕服務攻擊

第12章 拒絕服務攻擊簡介 171

12.1 DoS攻擊和DDoS攻擊的區別 171

12.2 發起DDoS攻擊 172

12.2.1 僵屍行動(Zombie) 172

12.2.2 Botnet(僵屍群) 173

12.3 DoS和DDoS攻擊 174

12.3.1 攻擊基礎設施 174

12.3.2 遏制針對服務的攻擊 175

12.4 利用DoS和DDoS攻擊LAN交換機 175

12.4.1 交換機的內部結構 175

12.4.2 三種平面 176

12.4.3 攻擊交換機 177

12.5 總結 180

12.6 參考資料 181

第13章 控制平面的監管 183

第14章 屏蔽控制平面協議 209

第15章 利用交換機發現數據平面拒絕服務攻擊(DoS) 223

第3部分 用交換機來增強網絡安全

第16章 線速訪問控制列表 243

第17章 基於身份的網絡服務與802.1X 255

第4部分 網絡安全的下一步

第18章 IEEE 802.1AE

附錄

相關資源:

- [文學圖書]《荷塘月色》掃描版[PDF]

- [人文社科]《微軟的夢工場》精校文字版[PDF]

- [人文社科]Supercar -《B-Side》2CD[MP3]

- [其他圖書]《吳鑒泉式太極拳》掃描版[PDF]

- [生活圖書]《情緒是健康的良藥:如何快樂度過每一日》掃描版[PDF]

- [其他圖書]《連手道》掃描版[PDF]

- [人文社科]George Michael -《Songs From The Last Century》[MP3!]

- [經濟管理]《美聯儲與世界經濟》(The Global Curse of the Federa

- [生活圖書]《學做中國結:飾品篇》掃描版[PDF]

- [人文社科]《西服》(The Suit)[RMVB]

- [軟件綜合]2015版職稱英語考試寶典 手機安卓試題軟件

- [光盤游戲]《永遠的伊蘇 I 》(Ys eternal)

- [軟件綜合]重發!AE cs4

- [文學圖書]《關漢卿評傳》(李占鵬)掃描版[PDF]

- [硬盤游戲]《一生的故事》(And Everything Started To Fall)完整硬盤版[壓縮包]

- [其他資源綜合]《幾十部醫院感染管理、傳染病防治、兒科、婦科醫學視頻》RM格式視頻

- [行業軟件]《數控程序編輯和仿真》(CIMCOEdit)5.12.04中文破解版[壓縮包],行業軟件、資源下載

- [文學圖書]《唐宋詞的定量分析》掃描版[PDF]

- [生活圖書]《愛車省錢你也行》掃描版[PDF]

- [計算機與網絡]《從設計到印刷CorelDRAW_x3平面設計師必讀》黑白掃描版[PDF]

- 《計算機與互聯網術語詞典》(Dictionary of Computer and Internet Terms Tenth Edition 2009)插圖版[PDF]

- 《C++編程思想(兩卷合訂本)》掃描版[PDF]

- 《操作系統概念 (第9版)》(Operating System Concepts, 9th Edition)英文文字版[PDF]

- 《微機原理及應用》文字版[PDF]

- 《破繭成蝶-用戶體驗設計師》掃描版[PDF]

- 《局域網與組網實訓教程》文字版[PDF]

- 《寒江獨釣——Windows內核安全編程》[PDF]

- 《新編英國平面設計基礎教程》掃描版[PDF]

- 《Python學習手冊(第4版) 涵蓋Python2.6和3.X》(Learning Python: Powerful Object-Oriented Programming, 4th Edition)英文文字版/EPUB/MOBI[PDF]

- 《C++入門經典(第3版)》第3版[PDF]

- 《網絡安全與黑客攻防寶典(第2版)》掃描版[PDF]

- 《UNIX編程環境》(The UNIX Programming Envirment)英文原版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved