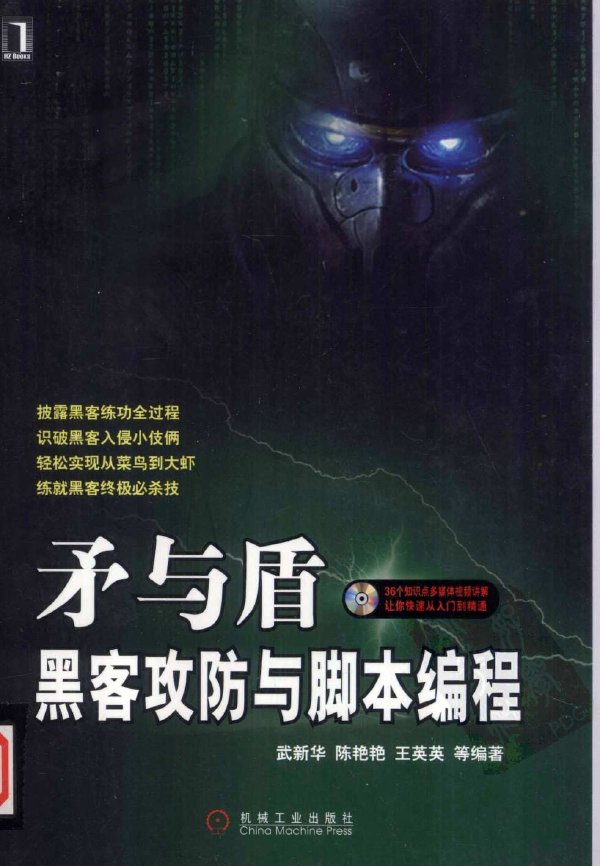

《矛與盾-黑客攻防與腳本編程》掃描版[PDF] 簡介: 中文名 : 矛與盾-黑客攻防與腳本編程 作者 : 武新華 陳艷艷 王英英 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 機械工業出版社 書號 : 9787111285748 發行時間 : 2009年12月14日 地區 : 大陸 語言 : 簡體中文 簡介 : 內容介紹: 本書對每一

"《矛與盾-黑客攻防與腳本編程》掃描版[PDF]"介紹

中文名: 矛與盾-黑客攻防與腳本編程

作者: 武新華

陳艷艷

王英英

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 機械工業出版社

書號: 9787111285748

發行時間: 2009年12月14日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

本書對每一個入侵步驟作詳細的分析,以推斷入侵者在每一個入侵步驟的目的以及所要完成的任務,並對入侵過程中常見問題作必要的說明與解答。全書共分為13章,主要包括黑客入門知識基礎、黑客的攻擊方式、windows系統編程與網站腳本、後門程序編程基礎、高級系統後門編程技術、黑客程序的配置和數據包嗅探、編程攻擊與防御實例、sql注入攻擊與防范技術、數據庫入侵與防范技術、cookies攻擊與防范技術、網絡上傳漏洞的攻擊與防范、惡意腳本入侵與防御、數據備份升級與恢復等內容。.

本書內容豐富全面,圖文並茂,深入淺出,面向廣大網絡愛好者,也適用於網絡安全從業人員及網絡管理者,同時可作為一本速查手冊。...

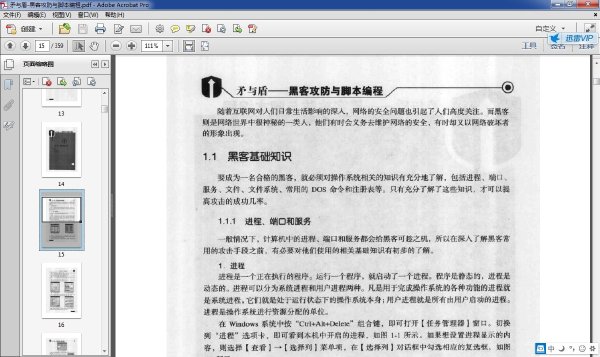

內容截圖:

網盤下載

我的圖書館

(長期更新各類IT類圖書)

目錄:

前言.

第1章 黑客攻防知識 1

1.1 黑客基礎知識 2

1.1.1 進程、端口和服務 2

1.1.2 文件和文件系統概述 5

1.1.3 dos系統常用的命令 5

1.1.4 windows注冊表 12

1.2 常見的網絡協議 13

1.2.1 tcp/ip 13

1.2.2 ip 13

1.2.3 arp 14

1.2.4 icmp 15

1.3 創建安全測試環境 16

1.3.1 安全測試環境概述 16

1.3.2 虛擬機軟件概述 16

1.3.3 用vmware創建虛擬環境 17

1.3.4 安裝虛擬工具 24

1.3.5 在虛擬機上假設iis服務器 25

1.3.6 在虛擬機中安裝網站 28

1.4 必要的黑客攻防知識 29

.1.4.1 常見的黑客攻擊流程 29

1.4.2 常用的網絡防御技術 30

1.5 專家點撥 31

1.6 總結與經驗積累 32

第2章 剖析黑客的攻擊方式 33

2.1 網絡欺騙攻擊 34

2.1.1 攻擊原理 34

2.1.2 攻擊與防御實戰 36

2.2 口令猜解攻擊 38

2.2.1 攻擊原理 38

2.2.2 攻擊與防御實戰 40

2.3 緩沖區溢出攻擊 46

2.3.1 攻擊原理 46

2.3.2 攻擊與防御實戰 49

2.4 專家點撥 54

2.5 總結與經驗積累 54

第3章 windows系統編程與網站腳本 55

3.1 黑客編程簡介 56

3.1.1 黑客編程語言介紹 56

3.1.2 黑客與編程 57

3.2 windows系統編程概述 57

3.2.1 網絡通信編程簡介 58

3.2.2 文件操作編程簡介 64

3.2.3 注冊表編程簡介 67

3.2.4 進程和線程編程簡介 70

3.3 網站腳本入侵與防范 76

3.3.1 web腳本攻擊概述 77

3.3.2 腳本漏洞的根源與防范 78

3.4 專家點撥 79

3.5 總結與經驗積累 79

第4章 後門程序編程基礎 80

4.1 後門概述 81

4.2 編寫簡單的cmdshell程序 82

4.2.1 管道通信技術簡介 82

4.2.2 正向連接後門的編程 85

4.2.3 反向連接後門的編程 91

4.3 編寫簡單的後門程序 92

4.3.1 編程實現遠程終端的開啟 92

4.3.2 編程實現文件查找功能 95

4.3.3 編程實現重啟、關機和注銷 100

4.3.4 編程實現http下載文件 103

4.3.5 編程實現cmdshell和各功能的切換 105

4.4 實現自啟動功能的編程技術 107

4.4.1 注冊表自啟動的實現 107

4.4.2 activex自啟動的實現 109

4.4.3 系統服務自啟動的實現 111

4.4.4 svchost.exe自動加載啟動的實現 119

4.5 專家點撥 120

4.6 總結與經驗積累 120

第5章 高級系統後門編程技術 121

5.1 遠程線程技術 122

5.1.1 初步的遠程線程注入技術 122

5.1.2 編寫遠程線程注入後門 126

5.1.3 遠程線程技術的發展 127

5.2 端口復用後門 130

5.2.1 後門思路 130

5.2.2 具體編程實現 130

5.3 專家點撥 134

5.4 總結與經驗積累 134

第6章 黑客程序的配置和數據包嗅探 135

6.1 文件生成技術 136

6.1.1 資源法生成文件 136

6.1.2 附加文件法生成文件 140

6.2 黑客程序的配置 143

6.2.1 數據替換法 143

6.2.2 附加信息法 149

6.3 數據包嗅探 151

6.3.1 原始套接字基礎 151

6.3.2 利用icmp原始套接字實現ping程序 152

6.3.3 基於原始套接字的嗅探技術 156

6.3.4 利用packet32實現arp攻擊 161

6.4 如何防御黑客進行嗅探 170

6.5 專家點撥 171

6.6 總結與經驗積累 171

第7章 編程攻擊與防御實例 172

7.1 通過程序創建木馬攻防實戰 173

7.1.1 vb木馬編寫與防范 173

7.1.2 基於icmp的vc木馬編寫 178

7.1.3 基於delphi的木馬編寫 181

7.1.4 電子眼——計算機掃描技術的編程 184

7.2 隱藏防復制程序的運行 187

7.3 專家點撥 189

7.4 總結與經驗積累 189

第8章 sql注入攻擊與防范技術 190

8.1 sql注入攻擊前的准備 191

8.1.1 攻擊前的准備 191

8.1.2 尋找攻擊入口 193

8.1.3 判斷sql注入點類型 194

8.1.4 判斷目標數據庫類型 195

8.2 常見的注入工具 196

8.2.1 nbsi注入工具 196

8.2.2 啊d注入工具 199

8.2.3 domain注入工具 201

8.2.4 zbsi注入工具 204

8.3 ‘or’=‘or’經典漏洞攻擊 205

8.3.1 ‘or’=‘or’攻擊突破登錄驗證 205

8.3.2 未過濾的request.form造成的注入 206

8.4 缺失單引號與空格的引入 210

8.4.1 轉換編碼,繞過程序過濾 210

8.4.2 /**/替換空格的注入攻擊 212

8.4.3 具體的防范措施 220

8.5 update注入攻擊 220

8.6 sql注入攻擊的防范 223

8.7 專家點撥 226

8.8 總結與經驗積累.. 226

第9章 數據庫入侵與防范技術 227

9.1 常見數據庫漏洞簡介 228

9.1.1 數據庫下載漏洞 228

9.1.2 暴庫漏洞 228

9.2 數據庫連接的基礎知識 229

9.2.1 asp與ado模塊 229

9.2.2 ado對象存取數據庫 230

9.2.3 數據庫連接代碼 231

9.3 默認數據庫下載漏洞的攻擊 231

9.3.1 論壇網站的基本搭建流程 231

9.3.2 數據庫下載漏洞的攻擊流程 232

9.3.3 下載網站的數據庫 234

9.3.4 數據庫下載漏洞的防范 235

9.4 利用google搜索網站漏洞 236

9.4.1 利用google搜索網站信息 237

9.4.2 google暴庫漏洞的分析與防范 238

9.5 暴庫漏洞攻擊實例 239

9.5.1 conn.asp暴庫法 239

9.5.2 %5c暴庫法 240

9.5.3 防御暴庫攻擊 242

9.6 專家點撥 243

9.7 總結與經驗積累 244

第10章 cookies攻擊與防范技術 245

10.1 cookies欺騙攻擊實例 246

10.1.1 cookies信息的安全隱患 246

10.1.2 利用iecookiesview獲得目標計算機中的cookies信息 247

10.1.3 利用cookies欺騙漏洞掌握網站 248

10.2 深入探討cookies欺騙漏洞 251

10.2.1 數據庫與cookies的關系 252

10.2.2 cookies欺騙與上傳攻擊 254

10.2.3 classid的欺騙入侵 258

10.2.4 用戶名的欺騙入侵 259

10.3 cookies欺騙的防范措施 260

10.4 專家點撥 262

10.5 總結與經驗積累 262

第11章 網絡上傳漏洞的攻擊與防范 263

11.1 多余映射與上傳攻擊 264

11.1.1 文件上傳漏洞的基本原理 264

11.1.2 asp.dll映射的攻擊 264

11.1.3 stm與shtm的映射攻擊 269

11.2 點與windows命名機制的漏洞 272

11.2.1 windows命名機制與程序漏洞 272

11.2.2 變換文件名產生的漏洞 274

11.3 二次循環產生的漏洞 278

11.3.1 mypower上傳攻擊測試 278

11.3.2 本地提交上傳流程 281

11.3.3 二次上傳產生的邏輯錯誤 283

11.3.4 沁竹音樂網上傳漏洞攻擊 284

11.3.5 桃源多功能留言板上傳漏洞攻擊 287

11.4 利用winsock expert進行上傳攻擊 288

11.4.1 winsock expert與上傳漏洞攻擊 288

11.4.2 winsock expert與nc結合攻破天意商務網 290

11.5 不受控制的上傳攻擊 295

11.6 專家點撥 297

11.7 總結與經驗積累 298

第12章 惡意腳本入侵與防御 299

12.1 惡意腳本論壇入侵與防御 300

12.1.1 極易入侵的bbs3000論壇 300

12.1.2 並不安全的論壇點歌台漏洞 302

12.1.3 雷奧論壇lb5000也存在著漏洞 303

12.1.4 被種上木馬的dv7.0上傳漏洞 307

12.2 剖析惡意腳本的巧妙運用 309

12.2.1 全面提升asp木馬權限 309

12.2.2 利用惡意代碼獲得用戶的cookies 310

12.2.3 在動網論壇中嵌入網頁木馬 311

12.2.4 利用惡意腳本實現cookies注入攻擊 313

12.3 惡意腳本入侵的防御 314

12.4 專家點撥 315

12.5 總結與經驗積累 316

第13章 數據備份升級與恢復 317

13.1 全面了解備份升級 318

13.1.1 數據備份概述 318

13.1.2 系統的補丁升級 319

13.1.3 實現備份操作 320

13.2 對常用的數據進行備份和還原 324

13.2.1 對操作系統進行備份和還原 324

13.2.2 備份/還原注冊表 328

13.2.3 備份/還原ie收藏夾 329

13.2.4 備份/還原驅動程序 332

13.2.5 備份/還原病毒庫 334

13.2.6 備份/還原數據庫 336

13.3 全面了解數據恢復 338

13.3.1 數據恢復概述 338

13.3.2 造成數據丟失的原因 338

13.3.3 使用和維護硬盤的注意事項 339

13.4 強大的數據恢復工具 340

13.4.1 easyrecovery使用詳解 340

13.4.2 finaldata使用詳解 344

13.5 專家點撥 346

13.6 總結與經驗積累... 346

作者: 武新華

陳艷艷

王英英

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 機械工業出版社

書號: 9787111285748

發行時間: 2009年12月14日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

本書對每一個入侵步驟作詳細的分析,以推斷入侵者在每一個入侵步驟的目的以及所要完成的任務,並對入侵過程中常見問題作必要的說明與解答。全書共分為13章,主要包括黑客入門知識基礎、黑客的攻擊方式、windows系統編程與網站腳本、後門程序編程基礎、高級系統後門編程技術、黑客程序的配置和數據包嗅探、編程攻擊與防御實例、sql注入攻擊與防范技術、數據庫入侵與防范技術、cookies攻擊與防范技術、網絡上傳漏洞的攻擊與防范、惡意腳本入侵與防御、數據備份升級與恢復等內容。.

本書內容豐富全面,圖文並茂,深入淺出,面向廣大網絡愛好者,也適用於網絡安全從業人員及網絡管理者,同時可作為一本速查手冊。...

內容截圖:

網盤下載

我的圖書館

(長期更新各類IT類圖書)

目錄:

前言.

第1章 黑客攻防知識 1

1.1 黑客基礎知識 2

1.1.1 進程、端口和服務 2

1.1.2 文件和文件系統概述 5

1.1.3 dos系統常用的命令 5

1.1.4 windows注冊表 12

1.2 常見的網絡協議 13

1.2.1 tcp/ip 13

1.2.2 ip 13

1.2.3 arp 14

1.2.4 icmp 15

1.3 創建安全測試環境 16

1.3.1 安全測試環境概述 16

1.3.2 虛擬機軟件概述 16

1.3.3 用vmware創建虛擬環境 17

1.3.4 安裝虛擬工具 24

1.3.5 在虛擬機上假設iis服務器 25

1.3.6 在虛擬機中安裝網站 28

1.4 必要的黑客攻防知識 29

.1.4.1 常見的黑客攻擊流程 29

1.4.2 常用的網絡防御技術 30

1.5 專家點撥 31

1.6 總結與經驗積累 32

第2章 剖析黑客的攻擊方式 33

2.1 網絡欺騙攻擊 34

2.1.1 攻擊原理 34

2.1.2 攻擊與防御實戰 36

2.2 口令猜解攻擊 38

2.2.1 攻擊原理 38

2.2.2 攻擊與防御實戰 40

2.3 緩沖區溢出攻擊 46

2.3.1 攻擊原理 46

2.3.2 攻擊與防御實戰 49

2.4 專家點撥 54

2.5 總結與經驗積累 54

第3章 windows系統編程與網站腳本 55

3.1 黑客編程簡介 56

3.1.1 黑客編程語言介紹 56

3.1.2 黑客與編程 57

3.2 windows系統編程概述 57

3.2.1 網絡通信編程簡介 58

3.2.2 文件操作編程簡介 64

3.2.3 注冊表編程簡介 67

3.2.4 進程和線程編程簡介 70

3.3 網站腳本入侵與防范 76

3.3.1 web腳本攻擊概述 77

3.3.2 腳本漏洞的根源與防范 78

3.4 專家點撥 79

3.5 總結與經驗積累 79

第4章 後門程序編程基礎 80

4.1 後門概述 81

4.2 編寫簡單的cmdshell程序 82

4.2.1 管道通信技術簡介 82

4.2.2 正向連接後門的編程 85

4.2.3 反向連接後門的編程 91

4.3 編寫簡單的後門程序 92

4.3.1 編程實現遠程終端的開啟 92

4.3.2 編程實現文件查找功能 95

4.3.3 編程實現重啟、關機和注銷 100

4.3.4 編程實現http下載文件 103

4.3.5 編程實現cmdshell和各功能的切換 105

4.4 實現自啟動功能的編程技術 107

4.4.1 注冊表自啟動的實現 107

4.4.2 activex自啟動的實現 109

4.4.3 系統服務自啟動的實現 111

4.4.4 svchost.exe自動加載啟動的實現 119

4.5 專家點撥 120

4.6 總結與經驗積累 120

第5章 高級系統後門編程技術 121

5.1 遠程線程技術 122

5.1.1 初步的遠程線程注入技術 122

5.1.2 編寫遠程線程注入後門 126

5.1.3 遠程線程技術的發展 127

5.2 端口復用後門 130

5.2.1 後門思路 130

5.2.2 具體編程實現 130

5.3 專家點撥 134

5.4 總結與經驗積累 134

第6章 黑客程序的配置和數據包嗅探 135

6.1 文件生成技術 136

6.1.1 資源法生成文件 136

6.1.2 附加文件法生成文件 140

6.2 黑客程序的配置 143

6.2.1 數據替換法 143

6.2.2 附加信息法 149

6.3 數據包嗅探 151

6.3.1 原始套接字基礎 151

6.3.2 利用icmp原始套接字實現ping程序 152

6.3.3 基於原始套接字的嗅探技術 156

6.3.4 利用packet32實現arp攻擊 161

6.4 如何防御黑客進行嗅探 170

6.5 專家點撥 171

6.6 總結與經驗積累 171

第7章 編程攻擊與防御實例 172

7.1 通過程序創建木馬攻防實戰 173

7.1.1 vb木馬編寫與防范 173

7.1.2 基於icmp的vc木馬編寫 178

7.1.3 基於delphi的木馬編寫 181

7.1.4 電子眼——計算機掃描技術的編程 184

7.2 隱藏防復制程序的運行 187

7.3 專家點撥 189

7.4 總結與經驗積累 189

第8章 sql注入攻擊與防范技術 190

8.1 sql注入攻擊前的准備 191

8.1.1 攻擊前的准備 191

8.1.2 尋找攻擊入口 193

8.1.3 判斷sql注入點類型 194

8.1.4 判斷目標數據庫類型 195

8.2 常見的注入工具 196

8.2.1 nbsi注入工具 196

8.2.2 啊d注入工具 199

8.2.3 domain注入工具 201

8.2.4 zbsi注入工具 204

8.3 ‘or’=‘or’經典漏洞攻擊 205

8.3.1 ‘or’=‘or’攻擊突破登錄驗證 205

8.3.2 未過濾的request.form造成的注入 206

8.4 缺失單引號與空格的引入 210

8.4.1 轉換編碼,繞過程序過濾 210

8.4.2 /**/替換空格的注入攻擊 212

8.4.3 具體的防范措施 220

8.5 update注入攻擊 220

8.6 sql注入攻擊的防范 223

8.7 專家點撥 226

8.8 總結與經驗積累.. 226

第9章 數據庫入侵與防范技術 227

9.1 常見數據庫漏洞簡介 228

9.1.1 數據庫下載漏洞 228

9.1.2 暴庫漏洞 228

9.2 數據庫連接的基礎知識 229

9.2.1 asp與ado模塊 229

9.2.2 ado對象存取數據庫 230

9.2.3 數據庫連接代碼 231

9.3 默認數據庫下載漏洞的攻擊 231

9.3.1 論壇網站的基本搭建流程 231

9.3.2 數據庫下載漏洞的攻擊流程 232

9.3.3 下載網站的數據庫 234

9.3.4 數據庫下載漏洞的防范 235

9.4 利用google搜索網站漏洞 236

9.4.1 利用google搜索網站信息 237

9.4.2 google暴庫漏洞的分析與防范 238

9.5 暴庫漏洞攻擊實例 239

9.5.1 conn.asp暴庫法 239

9.5.2 %5c暴庫法 240

9.5.3 防御暴庫攻擊 242

9.6 專家點撥 243

9.7 總結與經驗積累 244

第10章 cookies攻擊與防范技術 245

10.1 cookies欺騙攻擊實例 246

10.1.1 cookies信息的安全隱患 246

10.1.2 利用iecookiesview獲得目標計算機中的cookies信息 247

10.1.3 利用cookies欺騙漏洞掌握網站 248

10.2 深入探討cookies欺騙漏洞 251

10.2.1 數據庫與cookies的關系 252

10.2.2 cookies欺騙與上傳攻擊 254

10.2.3 classid的欺騙入侵 258

10.2.4 用戶名的欺騙入侵 259

10.3 cookies欺騙的防范措施 260

10.4 專家點撥 262

10.5 總結與經驗積累 262

第11章 網絡上傳漏洞的攻擊與防范 263

11.1 多余映射與上傳攻擊 264

11.1.1 文件上傳漏洞的基本原理 264

11.1.2 asp.dll映射的攻擊 264

11.1.3 stm與shtm的映射攻擊 269

11.2 點與windows命名機制的漏洞 272

11.2.1 windows命名機制與程序漏洞 272

11.2.2 變換文件名產生的漏洞 274

11.3 二次循環產生的漏洞 278

11.3.1 mypower上傳攻擊測試 278

11.3.2 本地提交上傳流程 281

11.3.3 二次上傳產生的邏輯錯誤 283

11.3.4 沁竹音樂網上傳漏洞攻擊 284

11.3.5 桃源多功能留言板上傳漏洞攻擊 287

11.4 利用winsock expert進行上傳攻擊 288

11.4.1 winsock expert與上傳漏洞攻擊 288

11.4.2 winsock expert與nc結合攻破天意商務網 290

11.5 不受控制的上傳攻擊 295

11.6 專家點撥 297

11.7 總結與經驗積累 298

第12章 惡意腳本入侵與防御 299

12.1 惡意腳本論壇入侵與防御 300

12.1.1 極易入侵的bbs3000論壇 300

12.1.2 並不安全的論壇點歌台漏洞 302

12.1.3 雷奧論壇lb5000也存在著漏洞 303

12.1.4 被種上木馬的dv7.0上傳漏洞 307

12.2 剖析惡意腳本的巧妙運用 309

12.2.1 全面提升asp木馬權限 309

12.2.2 利用惡意代碼獲得用戶的cookies 310

12.2.3 在動網論壇中嵌入網頁木馬 311

12.2.4 利用惡意腳本實現cookies注入攻擊 313

12.3 惡意腳本入侵的防御 314

12.4 專家點撥 315

12.5 總結與經驗積累 316

第13章 數據備份升級與恢復 317

13.1 全面了解備份升級 318

13.1.1 數據備份概述 318

13.1.2 系統的補丁升級 319

13.1.3 實現備份操作 320

13.2 對常用的數據進行備份和還原 324

13.2.1 對操作系統進行備份和還原 324

13.2.2 備份/還原注冊表 328

13.2.3 備份/還原ie收藏夾 329

13.2.4 備份/還原驅動程序 332

13.2.5 備份/還原病毒庫 334

13.2.6 備份/還原數據庫 336

13.3 全面了解數據恢復 338

13.3.1 數據恢復概述 338

13.3.2 造成數據丟失的原因 338

13.3.3 使用和維護硬盤的注意事項 339

13.4 強大的數據恢復工具 340

13.4.1 easyrecovery使用詳解 340

13.4.2 finaldata使用詳解 344

13.5 專家點撥 346

13.6 總結與經驗積累... 346

相關資源:

《Sphinx全文檢索引擎介紹》(Introduction to Search with Sphinx: From installation to relevance tuning)英文文字版/更新EPUB版本[PDF]

《Sphinx全文檢索引擎介紹》(Introduction to Search with Sphinx: From installation to relevance tuning)英文文字版/更新EPUB版本[PDF]

- [計算機與網絡]《Ext JS 4 First Look (第一版)》(Ext JS 4 First Look)英文文字版/EPUB[PDF]

- [文學圖書]《審美經驗與文學解釋學》((德)漢斯·羅伯特·耀斯)掃描版[PDF]

- [人文社科]豊崎愛生(Aki Toyosaki) -《ぼくを探して》單曲(附BK)[MP3]

- [人文社科]威廉.肯普夫 Wilhelm Kempff -《貝多芬32首鋼琴奏鳴曲合集》(Beethoven The 32 Piano Sonatas Wilhelm Kempff)[MP3]

- [計算機與網絡]《Ruby on Rails Web開發之旅》(Build Your Own Ruby on Rails Web Applications )掃描版[PDF]

- [教育科技]《如何閱讀一本書》(How to read a book)文字版[PDF]

- [生活圖書]《恰到好處做老婆 妻子的12月物語_》掃描版[PDF]

- [人文社科]【英劇】《巴比倫飯店》

- [人文社科]The.Lost.Future.HDtv.rip.2010.sifi

- [小說圖書]《1Q84》(1Q84)德語版[PDF]

- [小說圖書]《賽斯》(Thais)文字版[PDF]

- [硬盤游戲]《天堂俱樂部》(Club.Paradise)硬盤版[壓縮包]

- [游戲綜合]《生化危機1導演剪輯版》日版(帶模擬器)

- [文學圖書]《江南草藥王》(甄銘)掃描版[PDF]

- [行業軟件]《計量經濟學分析預測軟件》(EViews 7 Enterprise Edition v7.0.0.1)[光盤鏡像]

- [文學圖書]《樓下的房客》(九把刀)文字版[PDF]

- [計算機與網絡]《C++ Cookbook 中文版 清晰版+300dpi高清版下載》(C++ Cookbook)((美)斯蒂芬斯)掃描版[PDF]

- [其他資源綜合]《《米娜》時尚系列中文雜志》(Mina)2013年10月號

- [多媒體類]《佳能Powershot系列圖像處理程序》(BreezeBrowser Pro)v1.9.6.1[壓縮包]

- [電子雜志]《2015年《環球時報》》更新至02.25[rar] 資料下載

- 《數學之美》影印版[PDF]

- 《突破平面:Photoshop繪畫藝術深度剖析》[PDF]

- 《從零開始學電氣控制與PLC技術》掃描板[PDF]

- 《會聲會影視頻編輯實用秘技208招》掃描版[PDF]

- 《WOW!Photoshop插畫美術館》掃描版[PDF]

- 《中文版Photoshop CS6數碼照片常見問題處理手冊》全彩版[PDF]

- 《七周七語言 理解多種編程范型》掃描版[PDF]

- 《計算機系統組成與體系結構》(Computer Systems Organization & Architecture)掃描版[PDF]

- 《正則表達式入門經典》(Beginning Regular Expression)掃描版[PDF]

- 《Delphi 程序開發范例寶典(第2版)》(梁水)掃描版[PDF]

- 《SQL寶典》(SQL Bible)((美)克裡格爾 & (美)特魯諾)[PDF]

- 《C++ Primer (第三版)中文版》(美.利普曼 Stanley B.Lippman & 加.勞喬 Josee Lajoie)文字版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved