電驢下載基地 >> 图书资源 >> 計算機與網絡 >> 《Back Track 4利用滲透測試保證系統安全》(BackTrack 4: Assuring Security by Penetration Testing)掃描版[PDF]

| 《Back Track 4利用滲透測試保證系統安全》(BackTrack 4: Assuring Security by Penetration Testing)掃描版[PDF] | |

|---|---|

| 下載分級 | 图书资源 |

| 資源類別 | 計算機與網絡 |

| 發布時間 | 2017/7/10 |

| 大 小 | - |

《Back Track 4利用滲透測試保證系統安全》(BackTrack 4: Assuring Security by Penetration Testing)掃描版[PDF] 簡介: 中文名 : Back Track 4利用滲透測試保證系統安全 原名 : BackTrack 4: Assuring Security by Penetration Testing 作者 : Shakeel Ali Tedi Heriyanto 譯者 : 陳雪斌 趙見星 莫凡 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 機械工業出版社 書號 : 9

電驢資源下載/磁力鏈接資源下載:

全選

"《Back Track 4利用滲透測試保證系統安全》(BackTrack 4: Assuring Security by Penetration Testing)掃描版[PDF]"介紹

中文名: Back Track 4利用滲透測試保證系統安全

原名: BackTrack 4: Assuring Security by Penetration Testing

作者: Shakeel Ali

Tedi Heriyanto

譯者: 陳雪斌

趙見星

莫凡

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 機械工業出版社

書號: 9787111366430

發行時間: 2012年1月12日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《backtrack 4:利用滲透測試保證系統安全》適系統介紹backtrack操作平台以及利用滲透測試保證系統安全的方法。從環境准備和測試流程開始,演示了最基本的安裝和配置過程,介紹了滲透測試的分類(白盒測試和黑盒測試),揭示了開放式安全測試的方法,並提出了一套針對backtrack平台的滲透測試流程。《backtrack 4:利用滲透測試保證系統安全》把這個功能強大的滲透測試平台的工具分成幾大類別:目標范圍劃定、信息收集、目標發現、目標枚舉、漏洞映射、社會工程學、目標利用、提權、持續控制目標、報告,並介紹了這些工具的正確使用方法。對每一款工具的介紹都配以實際案例來突出其用途和典型配置。除此之外,還提供了一些珍貴的私房工具,以及重要資源的鏈接。

《backtrack 4:利用滲透測試保證系統安全》適合網絡安全技術人員以及安全技術愛好者參考。

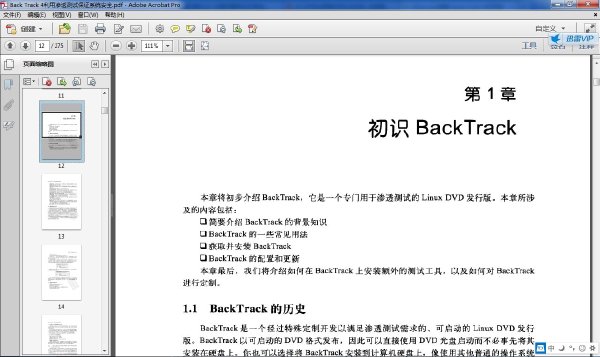

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

譯者序

前言

關於作者

第 1章 初識backtrack 1

1.1 backtrack的歷史 1

1.2 backtrack的用途 1

1.3 獲取 backtrack 2

1.4 使用 backtrack 3

1.4.1 通過dvd光盤使用backtrack 4

1.4.2 將backtrack安裝在硬盤上 4

1.4.3 便攜式backtrack 9

1.5 設置網絡連接 11

1.5.1 設置以太網連接 11

1.5.2 設置無線網絡 12

1.5.3 啟動網絡服務 13

1.6 更新backtrack 14

1.6.1 更新應用程序 14

1.6.2 更新內核 15

1.7 安裝額外工具 18

.1.7.1 安裝nessus漏洞掃描器 18

1.7.2 安裝websecurify 19

1.8 定制backtrack 19

1.9 本章小結 22

第 2章 滲透測試方法論 23

2.1 滲透測試的分類 24

2.1.1 黑盒測試 24

2.1.2 白盒測試 24

2.2 漏洞評估和滲透測試 25

2.3 安全測試方法論 25

2.3.1 開源安全測試方法(osstmm) 26

2.3.2 信息系統安全評估框架(issaf) 28

2.3.3 開放式web應用程序安全項目(owasp)十大安全風險 29

2.3.4 web應用安全聯合威脅分類 (wasc-tc) 31

2.4 backtrack測試方法論 33

2.5 道德問題 36

2.6 本章小結 36

第 3章 目標范圍劃定 39

3.1 收集客戶需求 40

3.1.1 客戶需求調查表 40

3.1.2 交付評估調查表 41

3.2 准備測試計劃 41

3.3 分析測試邊界 43

3.4 定義業務目標 44

3.5 項目管理和時間規劃 44

3.6 本章小結 45

第 4章 信息收集 47

4.1 公共資源 47

4.2 文檔收集 48

4.3 dns信息 51

4.3.1 dnswalk 51

4.3.2 dnsenum 52

4.3.3 dnsmap 54

4.3.4 dnsmap-bulk 55

4.3.5 dnsrecon 56

4.3.6 fierce 56

4.4 路由信息 58

4.4.1 0trace 58

4.4.2 dmitry 59

4.4.3 itrace 61

4.4.4 tcptraceroute 61

4.4.5 tctrace 63

4.5 搜索引擎 64

4.5.1 goorecon 64

4.5.2 theharvester 65

4.6 多種功能合一的智能信息收集 66

4.7 信息的文檔化 70

4.8 本章小結 75

第 5章 目標發現 77

5.1 簡介 77

5.2 目標機器識別 77

5.2.1 ping 78

5.2.2 arping 78

5.2.3 arping2 79

5.2.4 fping 80

5.2.5 genlist 82

5.2.6 hping2 83

5.2.7 hping3 84

5.2.8 lanmap 85

5.2.9 nbtscan 86

5.2.10 nping 87

5.2.11 onesixtyone 87

5.3 操作系統識別 88

5.3.1 p0f 88

5.3.2 xprobe2 89

5.4 本章小結 90

第 6章 目標枚舉 91

6.1 端口掃描 91

6.1.1 autoscan 93

6.1.2 netifera 95

6.1.3 nmap 97

6.1.4 unicornscan 106

6.1.5 zenmap 107

6.2 服務枚舉 110

6.2.1 amap 110

6.2.2 httprint 111

6.2.3 httsquash 112

6.3 vpn 枚舉 113

6.4 本章小結 115

第 7章 漏洞映射 117

7.1 漏洞的類型 117

7.1.1 本地漏洞 118

7.1.2 遠程漏洞 118

7.2 漏洞分類 118

7.3 開放漏洞評估系統 119

7.3.1 openvas集成安全工具 120

7.4 cisco產品安全分析工具 122

7.4.1 cisco auditing tool 122

7.4.2 cisco global exploiter 123

7.4.3 cisco passwd scanner 124

7.5 模糊分析 125

7.5.1 bed 126

7.5.2 bunny 127

7.5.3 jbrofuzz 129

7.6 smb分析 131

7.6.1 impacket samrdump 131

7.6.2 smb4k 132

7.7 snmp 分析 133

7.7.1 admsnmp 133

7.7.2 snmp enum 134

7.7.3 snmp walk 136

7.8 web應用程序分析 138

7.8.1 數據庫評估工具 138

7.8.2 應用評估工具 149

7.9 本章小結 160

第 8章 社會工程學 161

8.1 人類心理模擬 161

8.2 攻擊過程 162

8.3 攻擊方法 162

8.3.1 假冒 162

8.3.2 利益交換 163

8.3.3 權威影響 163

8.3.4 稀缺性 163

8.3.5 社會關系 164

8.4 社會工程學工具箱 164

8.4.1 目標釣魚攻擊 165

8.4.2 收集用戶憑據 169

8.5 通用用戶密碼分析器 173

8.6 本章小結 174

第 9章 漏洞利用 175

9.1 調查漏洞 175

9.2 漏洞和漏洞利用庫 176

9.3 高級漏洞利用工具集 178

9.3.1 msfconsole 178

9.3.2 msfcli 180

9.3.3 忍者操練101 181

9.3.4 編寫漏洞利用模塊 200

9.4 本章小結 204

第 10章 提權 205

10.1 攻擊密碼 205

10.1.1 離線攻擊工具 206

10.1.2 在線攻擊工具 214

10.2 網絡嗅探 215

10.2.1 dsniff 216

10.2.2 hamster 216

10.2.3 tcpdump 219

10.2.4 tcpick 220

10.2.5 wireshark 220

10.3 網絡欺騙工具 223

10.3.1 arpspoof 223

10.3.2 ettercap 224

10.4 本章小結 227

第 11章 持續控制目標 229

11.1 協議隧道 229

11.1.1 dns2tcp 229

11.1.2 ptunnel 231

11.1.3 stunnel4 231

11.2 代理 233

11.2.1 3proxy 234

11.2.2 proxychains 235

11.3 端到端鏈接 235

11.3.1 cryptcat 235

11.3.2 sbd 236

11.3.3 socat 237

11.4 本章小結 239

第 12章 編寫文檔和報告 241

12.1 驗證測試結果 241

12.2 報告類型 242

12.2.1 執行報告 242

12.2.2 管理報告 242

12.2.3 技術報告 243

12.2.4 報告樣本 244

12.3 演示 244

12.4 後期測試流程 245

12.5 本章小結 245

附錄a 補充工具 247

附錄b 關鍵資源 257

原名: BackTrack 4: Assuring Security by Penetration Testing

作者: Shakeel Ali

Tedi Heriyanto

譯者: 陳雪斌

趙見星

莫凡

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 機械工業出版社

書號: 9787111366430

發行時間: 2012年1月12日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《backtrack 4:利用滲透測試保證系統安全》適系統介紹backtrack操作平台以及利用滲透測試保證系統安全的方法。從環境准備和測試流程開始,演示了最基本的安裝和配置過程,介紹了滲透測試的分類(白盒測試和黑盒測試),揭示了開放式安全測試的方法,並提出了一套針對backtrack平台的滲透測試流程。《backtrack 4:利用滲透測試保證系統安全》把這個功能強大的滲透測試平台的工具分成幾大類別:目標范圍劃定、信息收集、目標發現、目標枚舉、漏洞映射、社會工程學、目標利用、提權、持續控制目標、報告,並介紹了這些工具的正確使用方法。對每一款工具的介紹都配以實際案例來突出其用途和典型配置。除此之外,還提供了一些珍貴的私房工具,以及重要資源的鏈接。

《backtrack 4:利用滲透測試保證系統安全》適合網絡安全技術人員以及安全技術愛好者參考。

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

譯者序

前言

關於作者

第 1章 初識backtrack 1

1.1 backtrack的歷史 1

1.2 backtrack的用途 1

1.3 獲取 backtrack 2

1.4 使用 backtrack 3

1.4.1 通過dvd光盤使用backtrack 4

1.4.2 將backtrack安裝在硬盤上 4

1.4.3 便攜式backtrack 9

1.5 設置網絡連接 11

1.5.1 設置以太網連接 11

1.5.2 設置無線網絡 12

1.5.3 啟動網絡服務 13

1.6 更新backtrack 14

1.6.1 更新應用程序 14

1.6.2 更新內核 15

1.7 安裝額外工具 18

.1.7.1 安裝nessus漏洞掃描器 18

1.7.2 安裝websecurify 19

1.8 定制backtrack 19

1.9 本章小結 22

第 2章 滲透測試方法論 23

2.1 滲透測試的分類 24

2.1.1 黑盒測試 24

2.1.2 白盒測試 24

2.2 漏洞評估和滲透測試 25

2.3 安全測試方法論 25

2.3.1 開源安全測試方法(osstmm) 26

2.3.2 信息系統安全評估框架(issaf) 28

2.3.3 開放式web應用程序安全項目(owasp)十大安全風險 29

2.3.4 web應用安全聯合威脅分類 (wasc-tc) 31

2.4 backtrack測試方法論 33

2.5 道德問題 36

2.6 本章小結 36

第 3章 目標范圍劃定 39

3.1 收集客戶需求 40

3.1.1 客戶需求調查表 40

3.1.2 交付評估調查表 41

3.2 准備測試計劃 41

3.3 分析測試邊界 43

3.4 定義業務目標 44

3.5 項目管理和時間規劃 44

3.6 本章小結 45

第 4章 信息收集 47

4.1 公共資源 47

4.2 文檔收集 48

4.3 dns信息 51

4.3.1 dnswalk 51

4.3.2 dnsenum 52

4.3.3 dnsmap 54

4.3.4 dnsmap-bulk 55

4.3.5 dnsrecon 56

4.3.6 fierce 56

4.4 路由信息 58

4.4.1 0trace 58

4.4.2 dmitry 59

4.4.3 itrace 61

4.4.4 tcptraceroute 61

4.4.5 tctrace 63

4.5 搜索引擎 64

4.5.1 goorecon 64

4.5.2 theharvester 65

4.6 多種功能合一的智能信息收集 66

4.7 信息的文檔化 70

4.8 本章小結 75

第 5章 目標發現 77

5.1 簡介 77

5.2 目標機器識別 77

5.2.1 ping 78

5.2.2 arping 78

5.2.3 arping2 79

5.2.4 fping 80

5.2.5 genlist 82

5.2.6 hping2 83

5.2.7 hping3 84

5.2.8 lanmap 85

5.2.9 nbtscan 86

5.2.10 nping 87

5.2.11 onesixtyone 87

5.3 操作系統識別 88

5.3.1 p0f 88

5.3.2 xprobe2 89

5.4 本章小結 90

第 6章 目標枚舉 91

6.1 端口掃描 91

6.1.1 autoscan 93

6.1.2 netifera 95

6.1.3 nmap 97

6.1.4 unicornscan 106

6.1.5 zenmap 107

6.2 服務枚舉 110

6.2.1 amap 110

6.2.2 httprint 111

6.2.3 httsquash 112

6.3 vpn 枚舉 113

6.4 本章小結 115

第 7章 漏洞映射 117

7.1 漏洞的類型 117

7.1.1 本地漏洞 118

7.1.2 遠程漏洞 118

7.2 漏洞分類 118

7.3 開放漏洞評估系統 119

7.3.1 openvas集成安全工具 120

7.4 cisco產品安全分析工具 122

7.4.1 cisco auditing tool 122

7.4.2 cisco global exploiter 123

7.4.3 cisco passwd scanner 124

7.5 模糊分析 125

7.5.1 bed 126

7.5.2 bunny 127

7.5.3 jbrofuzz 129

7.6 smb分析 131

7.6.1 impacket samrdump 131

7.6.2 smb4k 132

7.7 snmp 分析 133

7.7.1 admsnmp 133

7.7.2 snmp enum 134

7.7.3 snmp walk 136

7.8 web應用程序分析 138

7.8.1 數據庫評估工具 138

7.8.2 應用評估工具 149

7.9 本章小結 160

第 8章 社會工程學 161

8.1 人類心理模擬 161

8.2 攻擊過程 162

8.3 攻擊方法 162

8.3.1 假冒 162

8.3.2 利益交換 163

8.3.3 權威影響 163

8.3.4 稀缺性 163

8.3.5 社會關系 164

8.4 社會工程學工具箱 164

8.4.1 目標釣魚攻擊 165

8.4.2 收集用戶憑據 169

8.5 通用用戶密碼分析器 173

8.6 本章小結 174

第 9章 漏洞利用 175

9.1 調查漏洞 175

9.2 漏洞和漏洞利用庫 176

9.3 高級漏洞利用工具集 178

9.3.1 msfconsole 178

9.3.2 msfcli 180

9.3.3 忍者操練101 181

9.3.4 編寫漏洞利用模塊 200

9.4 本章小結 204

第 10章 提權 205

10.1 攻擊密碼 205

10.1.1 離線攻擊工具 206

10.1.2 在線攻擊工具 214

10.2 網絡嗅探 215

10.2.1 dsniff 216

10.2.2 hamster 216

10.2.3 tcpdump 219

10.2.4 tcpick 220

10.2.5 wireshark 220

10.3 網絡欺騙工具 223

10.3.1 arpspoof 223

10.3.2 ettercap 224

10.4 本章小結 227

第 11章 持續控制目標 229

11.1 協議隧道 229

11.1.1 dns2tcp 229

11.1.2 ptunnel 231

11.1.3 stunnel4 231

11.2 代理 233

11.2.1 3proxy 234

11.2.2 proxychains 235

11.3 端到端鏈接 235

11.3.1 cryptcat 235

11.3.2 sbd 236

11.3.3 socat 237

11.4 本章小結 239

第 12章 編寫文檔和報告 241

12.1 驗證測試結果 241

12.2 報告類型 242

12.2.1 執行報告 242

12.2.2 管理報告 242

12.2.3 技術報告 243

12.2.4 報告樣本 244

12.3 演示 244

12.4 後期測試流程 245

12.5 本章小結 245

附錄a 補充工具 247

附錄b 關鍵資源 257

- 上一頁:《Hardening Windows Systems(中文版)》(Hardening Windows Systems)掃描版[PDF]

- 下一頁:《24小時學會黑客攻防(全彩版)》掃描版[PDF]

相關資源:

- [人文社科]《國際政治的社會理論》((美)溫特)掃描版[PDF]

- [教育科技]《高中化學競賽指導》文字版[PDF]

- [其他圖書]《你能改變和不能改變的:完全自我提升指南》

- [文學圖書]《北京誘惑》(北京玩主)掃描版[PDF]

- [小說圖書]《推理克裡斯蒂》(The bedside,bathtub & armchair companion to Agatha Christie/Dick Riley & Pam McAllister)影印版[PDF]

- [生活圖書]《包餃餅100種做法》(包餃餅100)第一版[PDF]

- [其他圖書]《經穴斷面解剖圖解·頭頸胸》(嚴振國)掃描版[PDF]

- [其他圖書]《久病難症必效單方》(·張俊庭)掃描版[PDF]

- [小說圖書]《宋明之際的社會心理與小說:《三國》《水浒

- [教育科技]《航海數學》掃描版[PDF]

- [人文社科]《看懂世界格局的第一本書2》掃描版[PDF]

- [電腦基礎]《zbrush的原理和Maya的整合》(zbrush_Maya.avi)

- [操作系統]《海微》(Hiweed GNU/linux Desktop)1.0[ISO],操作系統、資源下載

- [其他圖書]《夏天天用車幽默》掃描版[PDF]

- [英語學習資料]《走遍美國》(Family Album U.S.A)教師講解版(26章全)[RMVB]

- [人文社科]《群英會》(the V.I.P.s)[DVDRip]

- [生活圖書]《實用中醫氣功學》掃描版[PDF]

- [游戲綜合]《討鬼傳極》(Toukiden: Kiwami)免安裝硬盤版

- [生活圖書]《傷寒解要》掃描版[PDF]

- [文學圖書]《上帝讓溫州人發財》掃描版[PDF]

- 《Photoshop專業摳圖技法》掃描版[PDF]

- 《編程匠藝:編寫卓越的代碼》(Code Craft: The Practice of Writing Excellent Code )((美)Pete Goodliffe)中文高清掃描版[PDF]

- 《Linux指令范例速查手冊》掃描版[PDF]

- 《Illustrator CS2寶典》掃描版[PDF]

- 《ASP.NET 3.5商用開發架構精解》掃描版[PDF]

- 《平面設計材料表現與特殊效果》掃描版[PDF]

- 《微機組裝與維修實訓》文字版[PDF]

- 《敏捷估計與規劃》(Agile Estimating and Planning)英文文字版[PDF]

- 《信息系統開發與項目管理》文字版[PDF]

- 《中文版3ds Max 2012完全自學教程》全彩版[PDF]

- 《C++數據結構原理與經典問題求解》掃描版[PDF]

- 《SQL Server 2005 數據庫基礎及應用技術教程與實訓》掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved