《大中型網絡入侵要案直擊與防御》掃描版[PDF] 簡介: 中文名 : 大中型網絡入侵要案直擊與防御 作者 : 肖遙 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 電子工業出版社 書號 : 9787121117404 發行時間 : 2010年10月15日 地區 : 大陸 語言 : 簡體中文 簡介 : 內容介紹: 本書以解析各種網絡環境下攻

"《大中型網絡入侵要案直擊與防御》掃描版[PDF]"介紹

中文名: 大中型網絡入侵要案直擊與防御

作者: 肖遙

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 電子工業出版社

書號: 9787121117404

發行時間: 2010年10月15日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

本書以解析各種網絡環境下攻防案例的形式來講解各種網絡攻擊與防護技術,從“黑客攻擊”與“安全工作者防守”雙向角度來進行介紹。每一章節的內容按照如下脈絡展開:典型攻防案例再現→案例的簡單分析→黑客攻擊技術的系統講解→網管安全防護解決方案→入侵手法與防護難點深度分析。全書真實呈現完整的攻擊與防護事件,可讓讀者了解到攻擊者如何選擇攻擊目標,如何制訂攻擊方案,如何繞過攻擊中碰到的問題,網管通常采用哪些防護手法,安全漏洞在何處,網管又如何追蹤攻擊者,等等,因此對學習者和工作者來說都很有吸引力和參考價值。

本書是網絡管理員、信息安全管理員、對網絡安全感興趣的人員必備的參考書,也可供大中院校或培訓學校教師和學生閱讀和參考。

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

開篇 大中型網絡中的特洛伊木馬入侵攻擊

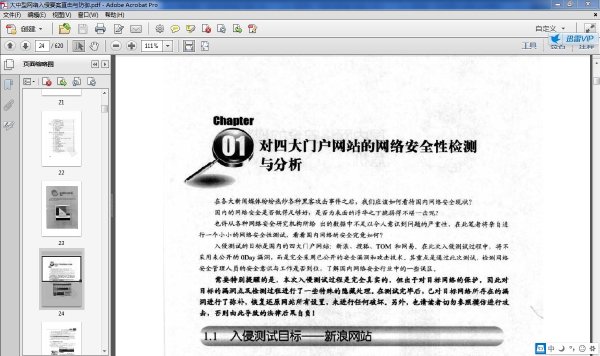

chapter 01 對四大門戶網站的網絡安全性檢測與分析

1.1 入侵測試目標——新浪網站

1.2 從注入新浪分站到新浪主站的滲透測試

1.2.1 城市聯盟網站存在注入漏洞

1.2.2 sql注入獲取管理員信息

1.2.3 登錄後台上傳webshell

1.2.4 滲透新浪青島分站內部網絡

1.2.5 關於新浪主站的進一步滲透與掛馬測試

1.3 對其他一些門戶網站的入侵測試

1.3.1 對搜狐門戶網站的注入攻擊檢測

1.3.2 對tom門戶網站的注入攻擊檢測

……

chapter 02 網絡安全行業中的誤區與糾正

上篇 大中型網絡中的特洛伊木馬入侵攻擊

chapter 03 案例——木馬篡改數據,福彩3305萬元驚天詐騙案

chapter 04 對四大門戶網站的網絡安全性檢與分析

chapter 05 遠控千裡之外——遠程木馬後門攻擊

chapter 06 打通網絡阻礙,各種木馬上線方式

chapter 07 馬行天下,特洛伊之計

. chapter 08 躲過查殺,木馬的免殺伎倆

chapter 09 正常遠控軟件淪為木馬後門

chapter 10 木馬與主動防御的較量

chapter 11 捉迷藏的安全游戲——木馬後門的隱藏與追蹤

chapter 12 電子取證,木馬後門的追蹤分析

chapter 13 “一夫當關”不可取,多管齊下保安全——大型網絡的網關防毒方案

中篇 大中型網絡中的web入侵掛馬攻擊

chapter 14 開篇案例——多家網站被掛“溫柔馬”,涉案3000余萬元的全國特大制售木馬案

chapter 15 案例分析——“溫柔”木馬案與“一夜暴富”的木馬黑市

chapter 16 嫁禍網站,網頁掛馬藏危機

chapter 17 網馬與殺毒軟件的較量——網頁木馬免殺技術

chapter 18 不留痕跡的入侵掛馬方式——跨站腳本攻擊原理及分析

chapter 19 尋隙而入,網頁木碼的傳播

chapter 20 所有網絡均需規避網馬威脅

下篇 大中型網絡中的網站服務器群組入侵與防護

chapter 21 開篇案例——四川某市房管局網站服務器內部網絡入侵記實

chapter 22 web入侵先遣——sql注入攻擊技術初探

chapter 23 web入侵先遣——sql注入攻擊技術初探

chapter 24 mssql數據庫高級查詢所帶來的注入威脅

chapter 25 系統表向攻擊者洩密——mysql注入技術

chapter 26 jsp+oracle平台注入攻擊技術

chapter 27 滲透的核心與目標——提權分類與常見手法

chapter 28 先天不足與後天缺陷——系統設置與第三方軟件缺陷提權

chapter 29 最犀利的遠程溢出縱橫向提權

chapter 30 數據庫提權之mssql提權

chapter 31 數據庫提權之mysql提權

chapter 32 數據庫提權之oracle提權

chapter 33 開辟提權通道——webshell反彈shell命令窗口

chapter 34 遠程arp欺騙與嗅探,內網橫向提權

chapter 35 linux系統環境下的入侵提權與遠程控制

作者: 肖遙

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 電子工業出版社

書號: 9787121117404

發行時間: 2010年10月15日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

本書以解析各種網絡環境下攻防案例的形式來講解各種網絡攻擊與防護技術,從“黑客攻擊”與“安全工作者防守”雙向角度來進行介紹。每一章節的內容按照如下脈絡展開:典型攻防案例再現→案例的簡單分析→黑客攻擊技術的系統講解→網管安全防護解決方案→入侵手法與防護難點深度分析。全書真實呈現完整的攻擊與防護事件,可讓讀者了解到攻擊者如何選擇攻擊目標,如何制訂攻擊方案,如何繞過攻擊中碰到的問題,網管通常采用哪些防護手法,安全漏洞在何處,網管又如何追蹤攻擊者,等等,因此對學習者和工作者來說都很有吸引力和參考價值。

本書是網絡管理員、信息安全管理員、對網絡安全感興趣的人員必備的參考書,也可供大中院校或培訓學校教師和學生閱讀和參考。

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

開篇 大中型網絡中的特洛伊木馬入侵攻擊

chapter 01 對四大門戶網站的網絡安全性檢測與分析

1.1 入侵測試目標——新浪網站

1.2 從注入新浪分站到新浪主站的滲透測試

1.2.1 城市聯盟網站存在注入漏洞

1.2.2 sql注入獲取管理員信息

1.2.3 登錄後台上傳webshell

1.2.4 滲透新浪青島分站內部網絡

1.2.5 關於新浪主站的進一步滲透與掛馬測試

1.3 對其他一些門戶網站的入侵測試

1.3.1 對搜狐門戶網站的注入攻擊檢測

1.3.2 對tom門戶網站的注入攻擊檢測

……

chapter 02 網絡安全行業中的誤區與糾正

上篇 大中型網絡中的特洛伊木馬入侵攻擊

chapter 03 案例——木馬篡改數據,福彩3305萬元驚天詐騙案

chapter 04 對四大門戶網站的網絡安全性檢與分析

chapter 05 遠控千裡之外——遠程木馬後門攻擊

chapter 06 打通網絡阻礙,各種木馬上線方式

chapter 07 馬行天下,特洛伊之計

. chapter 08 躲過查殺,木馬的免殺伎倆

chapter 09 正常遠控軟件淪為木馬後門

chapter 10 木馬與主動防御的較量

chapter 11 捉迷藏的安全游戲——木馬後門的隱藏與追蹤

chapter 12 電子取證,木馬後門的追蹤分析

chapter 13 “一夫當關”不可取,多管齊下保安全——大型網絡的網關防毒方案

中篇 大中型網絡中的web入侵掛馬攻擊

chapter 14 開篇案例——多家網站被掛“溫柔馬”,涉案3000余萬元的全國特大制售木馬案

chapter 15 案例分析——“溫柔”木馬案與“一夜暴富”的木馬黑市

chapter 16 嫁禍網站,網頁掛馬藏危機

chapter 17 網馬與殺毒軟件的較量——網頁木馬免殺技術

chapter 18 不留痕跡的入侵掛馬方式——跨站腳本攻擊原理及分析

chapter 19 尋隙而入,網頁木碼的傳播

chapter 20 所有網絡均需規避網馬威脅

下篇 大中型網絡中的網站服務器群組入侵與防護

chapter 21 開篇案例——四川某市房管局網站服務器內部網絡入侵記實

chapter 22 web入侵先遣——sql注入攻擊技術初探

chapter 23 web入侵先遣——sql注入攻擊技術初探

chapter 24 mssql數據庫高級查詢所帶來的注入威脅

chapter 25 系統表向攻擊者洩密——mysql注入技術

chapter 26 jsp+oracle平台注入攻擊技術

chapter 27 滲透的核心與目標——提權分類與常見手法

chapter 28 先天不足與後天缺陷——系統設置與第三方軟件缺陷提權

chapter 29 最犀利的遠程溢出縱橫向提權

chapter 30 數據庫提權之mssql提權

chapter 31 數據庫提權之mysql提權

chapter 32 數據庫提權之oracle提權

chapter 33 開辟提權通道——webshell反彈shell命令窗口

chapter 34 遠程arp欺騙與嗅探,內網橫向提權

chapter 35 linux系統環境下的入侵提權與遠程控制

相關資源:

- [人文社科]Rarae Avis -《Rarae Avis》[MP3]

- [教育科技]1000圖聯想記憶串連

- [計算機與網絡]《精通ASP.NET 4.0網絡編程:基礎、框架與項目實戰》掃描版[PDF]

- [人文社科]《五子棋大師2》(FIVESTONE)[壓縮包]

- [計算機與網絡]《基於三層架構的ASP.NET項目實戰教程》掃描版[PDF]

- [人文社科]《地藏菩薩本願經學記》掃描版[PDF]

- [經濟管理]《原來會計可以這麼學》掃描版[PDF]

- [其他圖書]《男性的自白》(What Men Really Think)((美)馬克·貝克)掃描版[PDF]

- [其他圖書]《佛家拳法志要》手抄版[PDF]

- [人文社科]Various Artists -《Goa Head vol 23》[MP3]

- [其他資源綜合]《星際恐龍》(Extreme Dinosaurs)本劇完結 資料下載

- [人文社科]《法律邏輯》掃描版[PDF]

- [計算機與網絡]《電腦報2012年第30、31期》[PDF

- [人文社科]《困境中的中國現代性意識》(陳赟)掃描版[PDF]

- [游戲綜合]空中纏斗1942 Dogfight 1942 [RELOADED]

- [其他資源綜合]《崛起:羅馬之子》(Ryse: Son of Rome)免安裝硬盤版 + 2號升級補丁[壓縮包]游戲下載

- [生活圖書]《實用圖示捏脊療法》掃描版[PDF]

- [文學圖書]《正說明朝三百年》(孫景峰)掃描版[PDF]

- [小說圖書]《額爾古納河右岸》文字版[PDF]

- [網絡游戲]《俠義世界》不刪檔測試版[安裝包]

- 《C/C++程序員生存手冊-為自己贏得一份IT名企職位》掃描版[PDF]

- 《Photoshop CS2寶典(專業版)》掃描版[PDF]

- 《微軟Windows 7-使用指南》(Microsoft Windows 7)影印版[PDF]

- 《東方標准培訓教程:Oracle 11g數據庫編程入門與實戰》掃描版[PDF]

- 《Java編程精選集錦》掃描版[PDF]

- 《例說8051》(例說8051)[PDF]

- 《敏捷軟件開發:原則、模式與實踐》(Agile Software Development:Principles,Patterns and Practices)掃描版[PDF]

- 學黑帽seo技術為什麼選擇黑帽seo培訓

- 《數字繪圖的光照與渲染技術(第2版)》第二版

- 《大活Java:從零基礎到數據庫、Web開發》掃描版[PDF]

- 《OReilly The Missing Manual 系列圖書》(OReilly The Missing Manual Books)英文文字版/EPUB[PDF]

- 《互聯網環境下企業網絡營銷渠道選擇研究》掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved