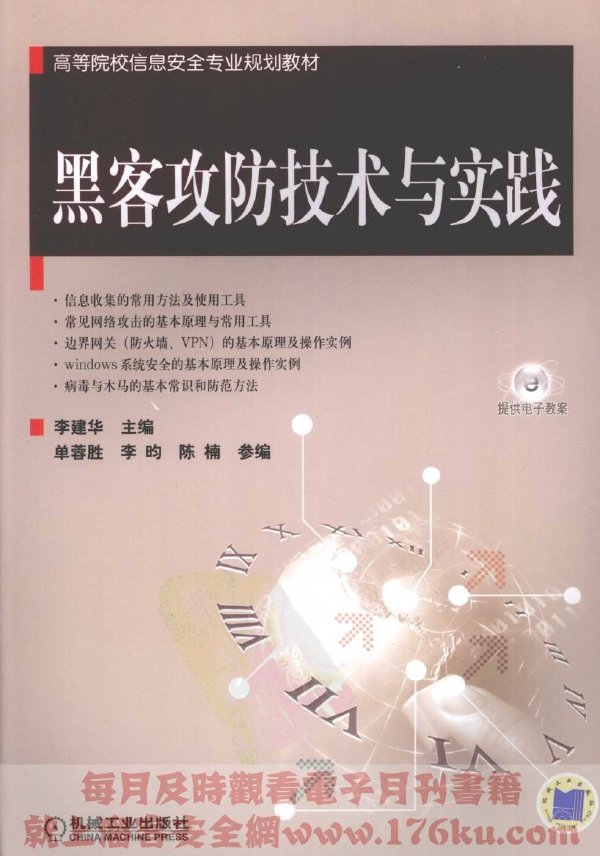

《黑客攻防技術與實踐》掃描版[PDF] 簡介: 中文名 : 黑客攻防技術與實踐 作者 : 李建華 單蓉勝 李昀 陳楠 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 機械工業出版社 書號 : 9787111267850 發行時間 : 2009年7月27日 地區 : 大陸 語言 : 簡體中文 簡介 : 內容介紹: 本書介紹了信息安

"《黑客攻防技術與實踐》掃描版[PDF]"介紹

中文名: 黑客攻防技術與實踐

作者: 李建華

單蓉勝

李昀

陳楠

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 機械工業出版社

書號: 9787111267850

發行時間: 2009年7月27日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

本書介紹了信息安全攻防技術的基本原理和實現工具。全書共分18章,既介紹了網絡攻擊技術,如信息搜集、拒絕服務攻擊、網絡嗅探、欺騙與會話劫持、web攻擊、密碼破解、病毒、蠕蟲與木馬、後門技術和蹤跡隱藏等攻擊技術,也詳細分析了防火牆、入侵檢測技術、數據保護、windows系統安全、web安全等技術,還介紹了攻擊技術和防御技術的實踐操作實例。.

本書既可以作為高等學校信息安全課程的教材,也適合企事業單位的網絡管理員、系統管理員等專業技術人員作為工作學習和參考。...

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

出版說明.

前言

第1章基礎知識

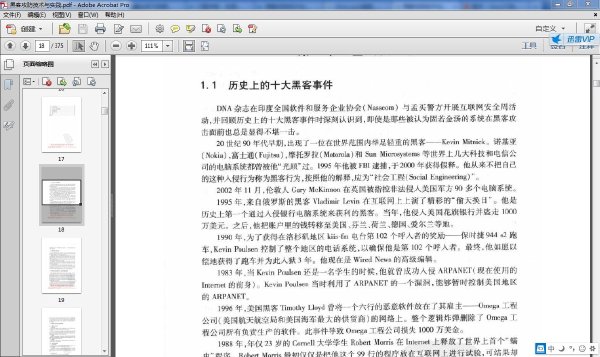

1.1歷史上的十大黑客事件

1.2網絡安全問題的產生

1.3網絡安全成為信息時代人類共同面臨的挑戰

1.4網絡四大攻擊方法及發展趨勢

1.4.1網絡四大攻擊方法

1.4.2攻擊技術發展趨勢

1.5網絡安全產品

1.5.1物理隔離

1.5.2邏輯隔離

1.5.3防御來自網絡的攻擊

1.5.4防止來自網絡上的病毒

1.5.5反垃圾郵件

1.5.6身份認證

1.5.7加密通信和虛擬專用網

1.5.8公鑰相關軟件及服務

1.5.9入侵檢測和主動防衛

1.5.10網管、審計和取證

.1.5.11其他產品

1.6小結

1.7習題

第2章攻擊方法概述

2.1與攻擊有關的術語

2.2與網絡攻防有關的基礎知識

2.2.1tcp/ip連接端及標記

2.2.2tcp連接的建立

2.2.3ip地址

2.2.4常用dos命令

2.3攻擊的分類

2.3.1主動攻擊和被動攻擊

2.3.2更常用的分類

2.4黑客常用的攻擊方法及完整的入侵步驟

2.4.1黑客常用的攻擊方法

2.4.2完整的入侵步驟

2.5小結

2.6習題

第3章信息搜集

3.1信息搜集的意義和步驟

3.2主機信息搜集

3.2.1用ping來識別操作系統

3.2.2通過連接端口返回的信息進行識別

3.2.3利用rusers和finger搜集用戶信息

3.2.4用host發掘更多信息

3.2.5利用專門的軟件來搜集信息

3.3web網站信息搜集

3.3.1由域名得到網站的ip地址

3.3.2網站基本信息查詢

3.3.3網站注冊信息及地理位置搜集

3.4網絡拓撲結構探測

3.4.1手工探測目標網絡結構

3.4.2可視化的網絡結構探測集成工具

3.5端口掃描

3.5.1端口掃描器和安全掃描器

3.5.2端口掃描技術

3.6小結

3.7習題

第4章拒絕服務攻擊

4.1拒絕服務攻擊

4.1.1dos攻擊的網絡基礎

4.1.2dos攻擊的原理

4.1.3典型的dos攻擊

4.2分布式拒絕服務攻擊

4.2.1分布式拒絕服務攻擊的原理

4.2.2ddos攻擊的危害

4.2.3典型的ddos攻擊

4.3分布式反射拒絕服務攻擊

4.4小結

4.5習題

第5章嗅探

5.1嗅探器的工作原理

5.1.1嗅探器概述

5.1.2hub與網卡的原理

5.1.3sniffer工作原理

5.1.4嗅探器造成的危害

5.2黑客如何實施被動嗅探入侵

5.3常用的嗅探器

5.3.1windows平台下的sniffer

5.3.2unix平台下的sniffer

5.4嗅探器的應用

5.4.1sniffer的正面應用

5.4.2sniffer的反面應用

5.5交換環境下的嗅探方法

5.5.1arp欺騙

5.5.2交換機mac地址表溢出

5.5.3mac地址偽造

5.5.4icmp路由器發現協議欺騙

5.5.5icmp重定向攻擊

5.6小結

5.7習題

第6章欺騙與會話劫持

6.1arp的欺騙與會話劫持

6.1.1arp的基本概念

6.1.2基於arp的欺騙攻擊

6.1.3arp欺騙攻擊的解決辦法

6.2icmp重定向

6.2.1icmp重定向原理

6.2.2icmp重定向攻擊

6.2.3icmp重定向攻擊的防御

6.3源路由欺騙

6.3.1ip源路由選項介紹

6.3.2源路由欺騙的原理及防御方法

6.4dns欺騙

6.4.1dns基礎概念

6.4.2dns域名解析過程

6.4.3dns欺騙攻擊的原理

6.4.4dns欺騙攻擊的防御

6.5ssl會話劫持

6.5.1ssl協議基礎

6.5.2ssl安全性分析

6.6小結

6.7習題

第7章web攻擊

7.1sql注入攻擊

7.1.1access注入攻擊(一般為asp+access型)

7.1.2mssql注入攻擊

7.1.3mysql注入攻擊

7.2跨站腳本攻擊

7.2.1什麼是跨站腳本攻擊

7.2.2來自內部的跨站攻擊

7.3旁注攻擊

7.3.1確定網站物理路徑

7.3.2旁注入侵的工具

7.3.3webshell

7.4小結

7.5習題

第8章緩沖區溢出攻擊

8.1緩沖區溢出攻擊簡介

8.2緩沖區溢出技術原理

8.2.1linux x86平台的stack棧溢出

8.2.2linux x86平台的shellcode構造

8.2.3win32平台的stack棧溢出

8.2.4win32平台的shellcode的構造

8.2.5linux x86平台的heap堆溢出

8.2.6win32平台的heap堆溢出

8.2.7格式化串溢出

8.3緩沖區溢出漏洞分析

8.3.1linux x86平台緩沖區溢出漏洞的分析

8.3.2win32平台緩沖區溢出漏洞的分析

8.4緩沖區溢出漏洞的預防

8.5小結

8.6習題

第9章密碼破解攻擊

9.1windows系統的密碼猜解

9.1.1windows用戶賬戶的密碼機制

9.1.2windows密碼猜解的技術原理

9.2unix系統的密碼猜解

9.2.1unix用戶賬戶的密碼機制

9.2.2unix密碼猜解的技術原理

9.3應用軟件的密碼破解

9.3.1應用服務軟件的密碼破解

9.3.2rar、zip、pdf的密碼破解

9.3.3office系列文檔密碼破解

9.4小結

9.5習題

第10章病毒、蠕蟲與木馬

10.1病毒、蠕蟲與木馬概述

10.2病毒技術

10.2.1常用病毒技術

10.2.2蠕蟲病毒技術

10.2.3病毒的隱藏技術

10.3遠程控制木馬

10.3.1木馬概述

10.3.2木馬程序的自啟動

10.3.3木馬程序的進程隱藏

10.3.4木馬程序的數據傳輸隱藏

10.3.5木馬程序的控制功能

10.4小結

lo.5習題

第1 1章後門技術和蹤跡隱藏

11.1系統隱蔽後門——rootkit技術

11.1.1基礎知識

11.1.2windows rootkit——進程隱藏技術..

11.1.3windows rootkit——端口隱藏技術

11.1.4windows rootkit——文件隱藏技術

11.1.5rootkit查殺

11.2web腳本後門

11.2.1asp腳本後門

11.2.2php腳本後門

11.2.3jsp腳本木馬

11.2.4腳本木馬的隱藏

11.3日志的清除和偽造

11.3.1windows日志的攻防

11.3.2linux日志的清除和偽造

11.4小結

11.5習題

第12章防火牆技術

12.1防火牆概述

12.1.1定義

12.1.2防火牆的功能

12.1.3防火牆的局限性

12.2防火牆的體系結構

12.2.1分組過濾路由器

12.2.2雙宿主機

12.2.3屏蔽主機

12.2.4屏蔽子網

12.3防火牆的實現技術

12.3.1數據包過濾技術

12.3.2代理技術

12.3.3狀態檢測技術

12.3.4網絡地址轉換技術

12.4防火牆策略

12.4.1防火牆的基本策略

12.4.2動態安全策略

12.4.3建立規則和限制

12.5防火牆技術展望

12.5.1多級過濾技術

12.5.2分布式防火牆技術

12.5.3以防火牆為核心的網絡安全體系

12.5.4管理的通用化

12.6防火牆產品介紹

12.6.1主流防火牆產品簡介

12.6.2選購防火牆的基本原則

12.7建立防火牆系統實例

12.8小結

12.9習題

第13章入侵檢測系統

13.1入侵檢測系統(ids)概述

13.1.1定義

13.1.2ids的部署

13.1.3ids的功能

13.2入侵檢測模型

13.2.1異常檢測原理

13.2.2濫用檢測原理

13.3ids的分類

13.3.1基於主機的ids

13.3.2基於網絡的ids

13.3.3分布式ids

13.4入侵檢測方法

13.4.1基於概率統計的檢測

13.4.2基於神經網絡的檢測

13.4.3基於專家系統的檢測

13.4.4基於模型推理的檢測

13.4.5基於免疫的檢測

13.5 ids的應用和發展

13.5.1免費的ids——snort

13.5.2商業ids產品

13.5.3ids產品的選型

13.5.4入侵檢測技術的發展方向

13.6小結

13.7習題

第14章數據保護

14.1數據備份技術

14.1.1數據備份的作用與意義

14.1.2數據備份的定義

14.1.3數據備份的類型

14.1.4數據備份系統的基本構成

14.2災難恢復技術

14.2.1災難恢復的作用與意義

14.2.2災難恢復的定義

14.2.3災難恢復策略

14.2.4災前措施

14.2.5災難恢復計劃

14.2.6常用數據災難恢復工具簡介

14.2.7典型的數據備份和災難恢復解決方案

14.3安全應急響應

14.3.1安全應急響應概述

14.3.2建立安全應急響應

14.3.3應急響應的運作

14.4小結

14.5習題

第15章windows系統安全

15.1windows家族

15.1.1windows 95

15.1.2windows nt 4.0

15.1.3windows 98

15.1.4windows me

15.1.5windows 2000

15.1.6windows xp

15.1.7windows server 2003

15.1.8windows vista

15.2windows xp安全

15.2.1windows xp安全性分析

15.2.2windows xp安全模板

15.3windows 2000審計功能

15.3.1windows 2000日志文件

15.3.2對日志文件的保護

15.3.3windows 2000審核的事件類型

15.3.4審計管理

15.3.5審計賬號

15.3.6企業級集成

15.4windows server 2003安全

15.4.1windows server 2003安全強化概覽

15.4.2windows server 2003安全策略的制定

15.5windows vista安全

15.5.1windows vista基礎結構安全

15.5.2vista六大安全功能

15.6小結

15.7習題

第16章web安全

16.1網站安全保護綜述

16.1.1網站的通用保護方法

16.1.2網站的專用保護方法

16.1.3網站保護的缺陷

16.2windows internet服務器安全配置

16.2.1windows server 2003各版本區別

16.2.2windows internet服務器安全配置案例分析

16.2.3iis的相關設置

16.2.4asp的安全設置

16.2.5php的安全設置

16.2.6mysql安全設置

16.2.7數據庫服務器的安全設置

16.3apache服務器安全

16.3.1apache服務器的安全特性

16.3.2apache服務器的安全配置

16.3.3apache server基於主機的訪問控制

16.3.4apache sever的用戶認證與授權

16.4web安全工具

16.5小結

16.6習題

第17章攻擊技術實踐

17.1信息搜集技術實踐

17.2拒絕服務攻擊技術實踐

17.3嗅探技術實踐

17.4欺騙與會話劫持技術實踐

17.4.1基於arp欺騙的工具——cain&abel

17.4.2arp欺騙工具——xspoof

17.4.3arp欺騙防范工具

17.5web攻擊技術實踐

17.5.1sql注入工具——pangolin

17.5.2sql注入——手動編寫語句

17.5.3跨站腳本攻擊

17.6緩沖區溢出攻擊技術實踐

17.6.1緩沖區溢出

17.6.2緩沖區溢出調試工具

17.7密碼破解技術實踐

17.7.1windows口令破解

17.7.2linux口令破解

17.8病毒、蠕蟲與木馬技術實踐

17.8.1典型病毒分析

17.8.2木馬查殺工具

17.9後門技術和蹤跡隱藏技術實踐

17.9.1rootkit檢測、清除與預防

17.9.2webshell的應用

17.10小結

17.11習題

第18章防御技術實踐

18.1防火牆實踐

18.1.1ipfw防火牆

18.1.2ipchains防火牆

18.1.3iptables防火牆

18.2入侵檢測系統實踐

18.2.1snort簡介

18.2.2snort規則簡介

18.2.3snort命令介紹

18.2.4snort的工作模式

18.3日志和審計技術實踐

18.3.1windows下對文件操作進行審計

18.3.2對windows用戶賬戶管理進行審計

18.4數據恢復技術實踐

18.5vista系統安全技術

18.6web安全技術實踐

18.7小結

18.8習題

參考文獻...

作者: 李建華

單蓉勝

李昀

陳楠

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 機械工業出版社

書號: 9787111267850

發行時間: 2009年7月27日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

本書介紹了信息安全攻防技術的基本原理和實現工具。全書共分18章,既介紹了網絡攻擊技術,如信息搜集、拒絕服務攻擊、網絡嗅探、欺騙與會話劫持、web攻擊、密碼破解、病毒、蠕蟲與木馬、後門技術和蹤跡隱藏等攻擊技術,也詳細分析了防火牆、入侵檢測技術、數據保護、windows系統安全、web安全等技術,還介紹了攻擊技術和防御技術的實踐操作實例。.

本書既可以作為高等學校信息安全課程的教材,也適合企事業單位的網絡管理員、系統管理員等專業技術人員作為工作學習和參考。...

內容截圖:

網盤下載

我的圖書館1

我的圖書館2

(長期更新各類圖書)

目錄:

出版說明.

前言

第1章基礎知識

1.1歷史上的十大黑客事件

1.2網絡安全問題的產生

1.3網絡安全成為信息時代人類共同面臨的挑戰

1.4網絡四大攻擊方法及發展趨勢

1.4.1網絡四大攻擊方法

1.4.2攻擊技術發展趨勢

1.5網絡安全產品

1.5.1物理隔離

1.5.2邏輯隔離

1.5.3防御來自網絡的攻擊

1.5.4防止來自網絡上的病毒

1.5.5反垃圾郵件

1.5.6身份認證

1.5.7加密通信和虛擬專用網

1.5.8公鑰相關軟件及服務

1.5.9入侵檢測和主動防衛

1.5.10網管、審計和取證

.1.5.11其他產品

1.6小結

1.7習題

第2章攻擊方法概述

2.1與攻擊有關的術語

2.2與網絡攻防有關的基礎知識

2.2.1tcp/ip連接端及標記

2.2.2tcp連接的建立

2.2.3ip地址

2.2.4常用dos命令

2.3攻擊的分類

2.3.1主動攻擊和被動攻擊

2.3.2更常用的分類

2.4黑客常用的攻擊方法及完整的入侵步驟

2.4.1黑客常用的攻擊方法

2.4.2完整的入侵步驟

2.5小結

2.6習題

第3章信息搜集

3.1信息搜集的意義和步驟

3.2主機信息搜集

3.2.1用ping來識別操作系統

3.2.2通過連接端口返回的信息進行識別

3.2.3利用rusers和finger搜集用戶信息

3.2.4用host發掘更多信息

3.2.5利用專門的軟件來搜集信息

3.3web網站信息搜集

3.3.1由域名得到網站的ip地址

3.3.2網站基本信息查詢

3.3.3網站注冊信息及地理位置搜集

3.4網絡拓撲結構探測

3.4.1手工探測目標網絡結構

3.4.2可視化的網絡結構探測集成工具

3.5端口掃描

3.5.1端口掃描器和安全掃描器

3.5.2端口掃描技術

3.6小結

3.7習題

第4章拒絕服務攻擊

4.1拒絕服務攻擊

4.1.1dos攻擊的網絡基礎

4.1.2dos攻擊的原理

4.1.3典型的dos攻擊

4.2分布式拒絕服務攻擊

4.2.1分布式拒絕服務攻擊的原理

4.2.2ddos攻擊的危害

4.2.3典型的ddos攻擊

4.3分布式反射拒絕服務攻擊

4.4小結

4.5習題

第5章嗅探

5.1嗅探器的工作原理

5.1.1嗅探器概述

5.1.2hub與網卡的原理

5.1.3sniffer工作原理

5.1.4嗅探器造成的危害

5.2黑客如何實施被動嗅探入侵

5.3常用的嗅探器

5.3.1windows平台下的sniffer

5.3.2unix平台下的sniffer

5.4嗅探器的應用

5.4.1sniffer的正面應用

5.4.2sniffer的反面應用

5.5交換環境下的嗅探方法

5.5.1arp欺騙

5.5.2交換機mac地址表溢出

5.5.3mac地址偽造

5.5.4icmp路由器發現協議欺騙

5.5.5icmp重定向攻擊

5.6小結

5.7習題

第6章欺騙與會話劫持

6.1arp的欺騙與會話劫持

6.1.1arp的基本概念

6.1.2基於arp的欺騙攻擊

6.1.3arp欺騙攻擊的解決辦法

6.2icmp重定向

6.2.1icmp重定向原理

6.2.2icmp重定向攻擊

6.2.3icmp重定向攻擊的防御

6.3源路由欺騙

6.3.1ip源路由選項介紹

6.3.2源路由欺騙的原理及防御方法

6.4dns欺騙

6.4.1dns基礎概念

6.4.2dns域名解析過程

6.4.3dns欺騙攻擊的原理

6.4.4dns欺騙攻擊的防御

6.5ssl會話劫持

6.5.1ssl協議基礎

6.5.2ssl安全性分析

6.6小結

6.7習題

第7章web攻擊

7.1sql注入攻擊

7.1.1access注入攻擊(一般為asp+access型)

7.1.2mssql注入攻擊

7.1.3mysql注入攻擊

7.2跨站腳本攻擊

7.2.1什麼是跨站腳本攻擊

7.2.2來自內部的跨站攻擊

7.3旁注攻擊

7.3.1確定網站物理路徑

7.3.2旁注入侵的工具

7.3.3webshell

7.4小結

7.5習題

第8章緩沖區溢出攻擊

8.1緩沖區溢出攻擊簡介

8.2緩沖區溢出技術原理

8.2.1linux x86平台的stack棧溢出

8.2.2linux x86平台的shellcode構造

8.2.3win32平台的stack棧溢出

8.2.4win32平台的shellcode的構造

8.2.5linux x86平台的heap堆溢出

8.2.6win32平台的heap堆溢出

8.2.7格式化串溢出

8.3緩沖區溢出漏洞分析

8.3.1linux x86平台緩沖區溢出漏洞的分析

8.3.2win32平台緩沖區溢出漏洞的分析

8.4緩沖區溢出漏洞的預防

8.5小結

8.6習題

第9章密碼破解攻擊

9.1windows系統的密碼猜解

9.1.1windows用戶賬戶的密碼機制

9.1.2windows密碼猜解的技術原理

9.2unix系統的密碼猜解

9.2.1unix用戶賬戶的密碼機制

9.2.2unix密碼猜解的技術原理

9.3應用軟件的密碼破解

9.3.1應用服務軟件的密碼破解

9.3.2rar、zip、pdf的密碼破解

9.3.3office系列文檔密碼破解

9.4小結

9.5習題

第10章病毒、蠕蟲與木馬

10.1病毒、蠕蟲與木馬概述

10.2病毒技術

10.2.1常用病毒技術

10.2.2蠕蟲病毒技術

10.2.3病毒的隱藏技術

10.3遠程控制木馬

10.3.1木馬概述

10.3.2木馬程序的自啟動

10.3.3木馬程序的進程隱藏

10.3.4木馬程序的數據傳輸隱藏

10.3.5木馬程序的控制功能

10.4小結

lo.5習題

第1 1章後門技術和蹤跡隱藏

11.1系統隱蔽後門——rootkit技術

11.1.1基礎知識

11.1.2windows rootkit——進程隱藏技術..

11.1.3windows rootkit——端口隱藏技術

11.1.4windows rootkit——文件隱藏技術

11.1.5rootkit查殺

11.2web腳本後門

11.2.1asp腳本後門

11.2.2php腳本後門

11.2.3jsp腳本木馬

11.2.4腳本木馬的隱藏

11.3日志的清除和偽造

11.3.1windows日志的攻防

11.3.2linux日志的清除和偽造

11.4小結

11.5習題

第12章防火牆技術

12.1防火牆概述

12.1.1定義

12.1.2防火牆的功能

12.1.3防火牆的局限性

12.2防火牆的體系結構

12.2.1分組過濾路由器

12.2.2雙宿主機

12.2.3屏蔽主機

12.2.4屏蔽子網

12.3防火牆的實現技術

12.3.1數據包過濾技術

12.3.2代理技術

12.3.3狀態檢測技術

12.3.4網絡地址轉換技術

12.4防火牆策略

12.4.1防火牆的基本策略

12.4.2動態安全策略

12.4.3建立規則和限制

12.5防火牆技術展望

12.5.1多級過濾技術

12.5.2分布式防火牆技術

12.5.3以防火牆為核心的網絡安全體系

12.5.4管理的通用化

12.6防火牆產品介紹

12.6.1主流防火牆產品簡介

12.6.2選購防火牆的基本原則

12.7建立防火牆系統實例

12.8小結

12.9習題

第13章入侵檢測系統

13.1入侵檢測系統(ids)概述

13.1.1定義

13.1.2ids的部署

13.1.3ids的功能

13.2入侵檢測模型

13.2.1異常檢測原理

13.2.2濫用檢測原理

13.3ids的分類

13.3.1基於主機的ids

13.3.2基於網絡的ids

13.3.3分布式ids

13.4入侵檢測方法

13.4.1基於概率統計的檢測

13.4.2基於神經網絡的檢測

13.4.3基於專家系統的檢測

13.4.4基於模型推理的檢測

13.4.5基於免疫的檢測

13.5 ids的應用和發展

13.5.1免費的ids——snort

13.5.2商業ids產品

13.5.3ids產品的選型

13.5.4入侵檢測技術的發展方向

13.6小結

13.7習題

第14章數據保護

14.1數據備份技術

14.1.1數據備份的作用與意義

14.1.2數據備份的定義

14.1.3數據備份的類型

14.1.4數據備份系統的基本構成

14.2災難恢復技術

14.2.1災難恢復的作用與意義

14.2.2災難恢復的定義

14.2.3災難恢復策略

14.2.4災前措施

14.2.5災難恢復計劃

14.2.6常用數據災難恢復工具簡介

14.2.7典型的數據備份和災難恢復解決方案

14.3安全應急響應

14.3.1安全應急響應概述

14.3.2建立安全應急響應

14.3.3應急響應的運作

14.4小結

14.5習題

第15章windows系統安全

15.1windows家族

15.1.1windows 95

15.1.2windows nt 4.0

15.1.3windows 98

15.1.4windows me

15.1.5windows 2000

15.1.6windows xp

15.1.7windows server 2003

15.1.8windows vista

15.2windows xp安全

15.2.1windows xp安全性分析

15.2.2windows xp安全模板

15.3windows 2000審計功能

15.3.1windows 2000日志文件

15.3.2對日志文件的保護

15.3.3windows 2000審核的事件類型

15.3.4審計管理

15.3.5審計賬號

15.3.6企業級集成

15.4windows server 2003安全

15.4.1windows server 2003安全強化概覽

15.4.2windows server 2003安全策略的制定

15.5windows vista安全

15.5.1windows vista基礎結構安全

15.5.2vista六大安全功能

15.6小結

15.7習題

第16章web安全

16.1網站安全保護綜述

16.1.1網站的通用保護方法

16.1.2網站的專用保護方法

16.1.3網站保護的缺陷

16.2windows internet服務器安全配置

16.2.1windows server 2003各版本區別

16.2.2windows internet服務器安全配置案例分析

16.2.3iis的相關設置

16.2.4asp的安全設置

16.2.5php的安全設置

16.2.6mysql安全設置

16.2.7數據庫服務器的安全設置

16.3apache服務器安全

16.3.1apache服務器的安全特性

16.3.2apache服務器的安全配置

16.3.3apache server基於主機的訪問控制

16.3.4apache sever的用戶認證與授權

16.4web安全工具

16.5小結

16.6習題

第17章攻擊技術實踐

17.1信息搜集技術實踐

17.2拒絕服務攻擊技術實踐

17.3嗅探技術實踐

17.4欺騙與會話劫持技術實踐

17.4.1基於arp欺騙的工具——cain&abel

17.4.2arp欺騙工具——xspoof

17.4.3arp欺騙防范工具

17.5web攻擊技術實踐

17.5.1sql注入工具——pangolin

17.5.2sql注入——手動編寫語句

17.5.3跨站腳本攻擊

17.6緩沖區溢出攻擊技術實踐

17.6.1緩沖區溢出

17.6.2緩沖區溢出調試工具

17.7密碼破解技術實踐

17.7.1windows口令破解

17.7.2linux口令破解

17.8病毒、蠕蟲與木馬技術實踐

17.8.1典型病毒分析

17.8.2木馬查殺工具

17.9後門技術和蹤跡隱藏技術實踐

17.9.1rootkit檢測、清除與預防

17.9.2webshell的應用

17.10小結

17.11習題

第18章防御技術實踐

18.1防火牆實踐

18.1.1ipfw防火牆

18.1.2ipchains防火牆

18.1.3iptables防火牆

18.2入侵檢測系統實踐

18.2.1snort簡介

18.2.2snort規則簡介

18.2.3snort命令介紹

18.2.4snort的工作模式

18.3日志和審計技術實踐

18.3.1windows下對文件操作進行審計

18.3.2對windows用戶賬戶管理進行審計

18.4數據恢復技術實踐

18.5vista系統安全技術

18.6web安全技術實踐

18.7小結

18.8習題

參考文獻...

相關資源:

- [人文社科]《伊斯蘭文明》(Islam Civilization)(秦惠彬)掃描版[PDF]

- [計算機與網絡]《輕松學C語言(圖解版)》掃描版[PDF]

- [小說圖書]《道林格雷的畫像》(The Picture of Dorian Gray)文字版

- [教育科技]《廣州音字典(普通話對照)》(饒秉才)修訂版[PDF]

- [計算機與網絡]《Windows Server2003用戶管理指南》(戴有炜)掃描版[PDF]

- [教育科技]《丹藥本草》第一版[PDF]

- [文學圖書]《蔣介石死亡之謎》((中國台灣)王豐)[PDF]

- [人文社科]T-ARA -《FUNKY TOWN》專輯[MP3]

- [人文社科]【電影】《賣夢的兩人》2012

- [人文社科]《馬王堆漢墓帛書第一輯之老子》(國家文物局古文獻研究室)掃描版[PDF]

- [游戲綜合]《抗擊命運:刺殺希特勒》(A Stroke of Fate: Operation Valkyrie)猛犸漢化中文免安裝硬盤版

- [人文社科]《青少年性格塑造全書》掃描版[PDF]

- [應用軟件]《水晶報表11程序員版》(Crystal Reports XI Release2 Developer Edition)[ISO],應用軟件、資源下載

- [小說圖書]《紅與黑》(LE ROUGE ET LE NOIR)法文文字版[PDF]

- [電子雜志]《億友家庭數字圖書館》(Eyousoft)V3.01-硬盤打包版 資料下載

- [軟件綜合]珠寶軟件jewecad5.19不死機版本

- [英語學習資料]《每天10分鐘,聽懂ICRT》(10Mins ICRT Course)[壓縮包]

- [文學圖書]《保險法新論(修訂新版)》(梁宇賢)掃描版[PDF]

- [計算機與網絡]《CorelDRAW X5 平面設計精粹》全彩版[PDF]

- [軟件綜合]【安卓虛擬定位神器--神行者【

- 《深入解析Oracle——DBA入門、進階與診斷案例》掃描版[PDF]

- 《黑客大曝光:無線網絡安全(原書第2版)》插圖版[PDF]

- 《STM32自學筆記》掃描版[PDF]

- 《非常網管:網絡管理從入門到精通》掃描版[PDF]

- 《.NET安全揭秘》掃描版[PDF]

- 《程序員應該知道的97件事》(97 Things Every Programmer Should Know: Collective Wisdom from the Experts)英文文字版/EPUB/MOBI[PDF]

- 《新編After Effects 7.0標准教程》掃描版[PDF]

- 《HTML5 & CSS3 (第1版)》(HTML5 and CSS3: Develop with

- 《軟件工程-面向對象和傳統的方法》(Object-Oriented and Classical Software Engineering)第8版[PDF]

- 《無線通信 (第2版)》(Wireless Communications, 2nd Edi

- 《Mastercam X5中文版數控加工完全自學手冊》掃描版[PDF]

- 《ILIKE職場PHOTOSHOP CS4平面廣告設計完美實現》掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved