電驢下載基地 >> 图书资源 >> 計算機與網絡 >> 《數據庫黑客大曝光-數據庫服務器防護術》(The Database Hackers Handbook: Defending Database Servers )掃描版[PDF]

| 《數據庫黑客大曝光-數據庫服務器防護術》(The Database Hackers Handbook: Defending Database Servers )掃描版[PDF] | |

|---|---|

| 下載分級 | 图书资源 |

| 資源類別 | 計算機與網絡 |

| 發布時間 | 2017/7/10 |

| 大 小 | - |

《數據庫黑客大曝光-數據庫服務器防護術》(The Database Hackers Handbook: Defending Database Servers )掃描版[PDF] 簡介: 中文名 : 數據庫黑客大曝光-數據庫服務器防護術 原名 : The Database Hacker's Handbook: Defending Database Servers 作者 : David Litchfield Chris Anley John Heasman Bill Grindlay 譯者 : 闫雷鳴 邢蘇霄 圖書分類 : 網絡 資源格式 : PDF 版本 :

"《數據庫黑客大曝光-數據庫服務器防護術》(The Database Hackers Handbook: Defending Database Servers )掃描版[PDF]"介紹

中文名: 數據庫黑客大曝光-數據庫服務器防護術

原名: The Database Hacker's Handbook: Defending Database Servers

作者: David Litchfield

Chris Anley

John Heasman

Bill Grindlay

譯者: 闫雷鳴

邢蘇霄

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 7302140782

發行時間: 2006年12月26日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

用主動防護對抗入侵.

數據庫是經濟的控制中心。您的各種個人信息都存儲在數據庫中——病歷檔案、銀行賬戶、工作經歷、養老金、汽車登記,甚至子女的上學信息和您購買的食品。數據庫攻擊是殘酷無情的。 本書是繼the shellcoder's handbook之後的又一本精品圖書,4名世界頂級安全專家將手把手教您如何入侵和防御7種當今最流行的數據庫服務器。本書詳細介紹了如何識別漏洞、攻擊是如何發生的,以及如何停止對數據庫的殘酷攻擊。“壞人”是知道所有這一切的,您也應該知道。 本書主要內容..

·標識和向oracle及microsoft sql server中插入新的漏洞。

·學習對ibm的db2、postgresql、sybase ase及mysql服務器的最佳防護。

·揭露黑客如何利用這幾種方式來訪問數據庫:緩沖區溢出、通過sql的特權提升、存儲過程或觸發器濫用,以及sql注入等。

·識別每種數據庫特有的漏洞。

·查明攻擊者已經知道了哪些內容。...

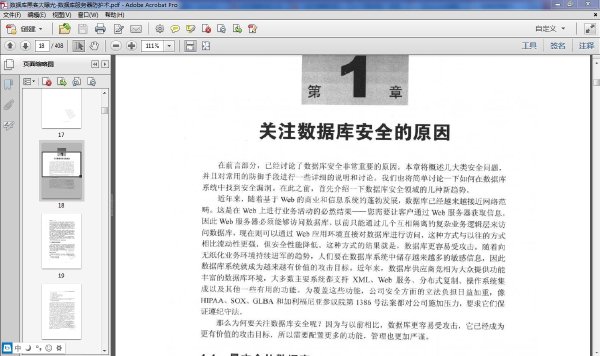

內容截圖:

目錄:

第i部分 引 言.

第1章 關注數據庫安全的原因 3

1.1 最安全的數據庫 3

1.2 數據庫安全研究現狀 4

1.3 討論數據庫安全研究現狀 的意義 10

1.4 尋找數據庫服務器的漏洞 10

1.4.1 不要相信文獻 11

1.4.2 實現自己的客戶程序 11

1.4.3 調試系統,理解它是如何運行的 11

1.4.4 標識通信協議 11

1.4.5 理解任意代碼執行bug 12

1.4.6 寫下自己的“fuzzer” 12

1.5 小結 12

第ii部分 oracle

第2章 oracle體系結構 15

2.1 分析oracle體系結構 15

2.2 oracle rdbms 21

2.3 oracle intelligent agent 22

2.4 oracle的身份驗證和授權 27

2.5 數據庫身份驗證 28

.2.5.1 授權 30

2.5.2 關鍵系統特權 30

2.5.3 oracle審計 31

第3章 攻擊oracle 33

3.1 掃描oracle服務器 33

3.1.1 常用端口 33

3.1.2 tns listener 34

3.2 oracle中的pl/sql 42

3.3 pl/sql injection 46

3.4 注入delete、insert及update語句 52

3.4.1 注入insetrt語句 52

3.4.2 實際示例 53

3.5 注入匿名的pl/sql代碼塊 54

3.6 用dbms_sql執行用戶自定義查詢 56

3.7 實際示例 59

3.8 pl/sql和oracle application server(oracle應用程序服務器) 62

3.9 小結 65

第4章 oracle:深入網絡 67

4.1 運行操作系統命令 67

4.1.1 通過pl/sql運行os命令 67

4.1.2 通過dbms_scheduler運行os命令 69

4.1.3 通過java運行os命令 70

4.2 訪問文件系統 70

4.3 訪問網絡 72

4.4 pl/sql和網絡 73

4.4.1 utl_tcp 73

4.4.2 utl_http 75

4.4.3 utl_smtp 75

4.5 小結 76

第5章 保護oracle 77

5.1 oracle安全建議 77

5.2 oracle數據庫服務器 79

5.2.1 賬戶 79

5.2.2 角色 80

5.2.3 dba角色 81

第iii部分 db2

第6章 ibm db2通用數據庫 87

6.1 引言 87

6.2 db2部署場景 87

6.3 db2進程 93

6.4 db2物理數據庫布局 95

6.4.1 windows上的db2 95

6.4.2 linux上的db2 95

6.5 db2邏輯數據庫布局 95

6.6 db2身份驗證和授權 96

6.7 授權 105

6.7.1 dbauth視圖 105

6.7.2 tabauth視圖 106

6.7.3 routineauth視圖 107

6.8 小結 108

第7章 db2:發現、攻擊和防御 109

第8章 攻擊db2 119

8.1 db2過程和函數的緩沖區溢出 119

8.2 db2遠程命令服務器 122

8.3 通過db2運行命令 124

8.4 通過db2訪問文件系統 125

8.4.1 加載方式 125

8.4.2 xml函數 125

8.5 本地攻擊db2 126

8.6 小結 134

第9章 保護db2 135

9.1 保護操作系統 135

9.2 保護db2網絡接口 135

9.3 保護dbms 136

9.4 刪除不必要組件 136

9.5 小結 136

第iv部分 informix

第10章 informix體系結構 139

10.1 分析informix體系結構 139

10.1.1 網絡上的informix 139

10.1.2 連接遠程informix服務器 139

10.2 informix邏輯布局 140

第11章 informix:發現、攻擊和防御 145

11.1 攻擊和防御informix 145

11.1.1 身份驗證提交攻擊 155

11.1.2 共享內存、用戶名和口令 157

11.2 用spl攻擊informix 160

11.2.1 通過spl運行任意命令 160

11.2.2 加載任意庫 164

11.2.3 讀、寫服務器上的任意文件 164

11.3 informix內的sql緩沖區溢出 164

11.4 小結 167

第12章 保護informix 169

12.1 為服務器持續打補丁 169

12.2 加密網絡通信量 169

12.3 取消public的connect特權 169

12.4 啟用審計 169

12.5 取消public對文件訪問例程的權限 169

12.6 取消public對模塊例程的執行權限 170

12.7 阻止轉儲共享內存 170

12.8 阻止對基於unix的服務器的本地攻擊 170

12.9 限制語言usage權限 170

12.10 有用文檔 170

第v部分 sybase ase

第13章 sybase體系結構 175

13.1 sybase背景 175

13.2 歷史 175

13.3 顯著特性 176

13.3.1 java-in-ase 176

13.3.2 部署場景 178

13.3.3 防火牆對sybase 的含意 180

13.3.4 與sybase通信 181

13.3.5 特權模型 181

13.3.6 登錄賬戶基礎 181

13.3.7 口令和口令復雜性 182

13.3.8 服務交互 183

第14章 sybase:發現、攻擊 和防御 185

14.1 發現目標 185

14.1.1 掃描sybase 185

14.1.2 sybase版本號 185

14.1.3 窺探身份驗證 186

14.2 攻擊sybase 186

14.2.1 sybase中的sql注入 187

14.2.2 sql注入基礎 187

14.3 sybase內的ms sql server 注入技術 190

14.3.1 注釋 190

14.3.2 union select 191

14.3.3 錯誤消息 191

14.3.4 @@version 191

14.3.5 having/group by 192

14.3.6 sql批處理注入 192

14.3.7 xp_cmdshell 193

14.3.8 xp_regread 193

14.3.9 自定義的擴展存儲過程 193

14.3.10 調用char函數以繞過引號篩選器 193

14.3.11 shutdown 194

14.3.12 通過sp_password逃避審計 194

14.3.13 連接服務器 194

14.3.14 利用時間延遲作通信通道 195

14.3.15 varbinary字面值編碼和exec 197

14.4 外部文件系統訪問 197

14.5 防御攻擊 199

14.6 過去已知的一些sybase ase安全bug 199..

14.6.1 can-2003-0327——遠程口令數組溢出 199

14.6.2 dbcc checkverify緩沖區溢出 199

14.6.3 drop database

緩沖區溢出漏洞 200

14.6.4 xp_freedll緩沖區溢出 200

14.7 sybase版本工具 200

第15章 sybase:深入網絡 207

15.1 訪問網絡 207

15.2 用sybase連接其他服務器 207

15.3 sql中的java 208

15.3.1 jsql tds客戶端 210

15.3.2 jsql tcp代理 212

15.4 特洛伊(trojanning)sybase 213

15.4.1 授予用戶sa或sso_role權限 213

15.4.2 允許直接更新系統表,授權訪問選擇的系統表 214

第16章 保護sybase 215

16.1 sybase安全一覽表 215

16.1.1 背景 215

16.1.2 操作系統 215

16.1.3 sybase用戶 215

16.1.4 sybase配置 216

16.2 背景 216

16.3 操作系統 216

16.4 sybase用戶 217

16.5 sybase配置 218

第vi部分 mysql

第17章 mysql體系結構 223

17.1 分析物理數據庫結構 223

17.1.1 部署 224

17.1.2 winmysqladmin自動啟動 225

17.1.3 默認用戶名和口令 225

17.1.4 協議 226

17.1.5 身份驗證協議中的bug 226

17.2 分析邏輯數據庫結構 229

17.2.1 mysql邏輯數據庫結構 229

17.2.2 存儲引擎 230

17.2.3 文件系統布局 231

17.2.4 查詢批處理 231

17.2.5 分析用戶和組 231

17.3 利用體系結構設計缺陷 237

17.3.1 用戶定義函數 237

17.3.2 訪問控制系統缺陷 239

17.3.3 缺少安全影響特性 240

17.3.4 缺少提高安全的特性 241

第18章 mysql:發現、攻擊和防御 243

18.1 發現目標 243

18.1.1 掃描mysql 243

18.1.2 mysql版本號 243

18.1.3 窺探身份驗證 244

18.2 黑掉mysql 245

18.2.1 mysql中的sql注入 245

18.2.2 已知的一些mysql bug 251

18.2.3 特洛伊(trojanning)mysql 258

18.3 本地攻擊mysql 263

18.3.1 競爭條件 264

18.3.2 溢出 264

18.4 再論mysql文件結構 264

第19章 mysql:深入網絡 265

19.1 mysql客戶機散列身份驗證補丁 265

19.2 運行外部程序:用戶定義函數 266

19.3 windows中的用戶定義函數 268

19.4 小結 272

第20章 保護mysql 273

20.1 mysql安全一覽表 273

20.1.1 背景 273

20.1.2 操作系統 273

20.1.3 mysql用戶 274

20.1.4 mysql配置 274

20.1.5 例行審計 274

20.2 背景 275

20.3 操作系統 275

20.4 mysql用戶 276

20.5 mysql配置 278

20.6 例行審計 279

第vii部分 sql server

第21章 microsoft sql sever體系結構 283

21.1 sql server背景 283

21.2 物理體系結構 284

21.2.1 表格數據流(tds)協議 284

21.2.2 網絡庫 285

21.2.3 sql server進程和端口 285

21.2.4 身份驗證和授權 287

21.3 邏輯體系結構 290

21.3.1 存儲過程 291

21.3.2 觸發器 295

21.4 用戶和組 296

21.4.1 賬戶信息 296

21.4.2 口令加密 298

第22章 sql server:漏洞、攻擊和防御 303

22.1 漏洞 303

22.2 利用設計錯誤 303

22.2.1 sql slammer 溢出 303

22.2.2 \x08前導字節溢出 304

22.2.3 \x0a前導字節網絡dos 304

22.2.4 客戶機溢出 305

22.3 sql 注入 305

22.3.1 系統級別的攻擊 309

22.3.2 其他攻擊向量 309

22.3.3 時間延遲 310

22.3.4 存儲過程 311

22.3.5 端口掃描 313

22.3.6 批處理查詢 313

22.3.7 sql注入的防御 313

22.4 掩蓋入侵痕跡 315

22.4.1 三字節補丁 315

22.4.2 xstatus後門 317

第23章 保護sql server 319

23.1 安裝 319

23.1.1 步驟1:身份驗證 319

23.1.2 步驟2:口令強度 321

23.1.3 步驟3:操作系統鎖定 321

23.1.4 步驟4:安裝後的鎖定 322

23.2 配置 323

23.2.1 步驟5:配置網絡庫 323

23.2.2 步驟6:配置審計和警報 323

23.2.3 步驟7:鎖定特權 323

23.2.4 步驟8:刪除不需要的功能和服務 324

23.2.5 步驟9:刪除存儲過程 325

23.2.6 步驟10:安裝安全補丁 326

第viii部分 postgresql

第24章 postgresql體系結構 329

24.1 分析物理數據庫體系結構 329

24.1.1 安全部署 329

24.1.2 通用部署場景 330

24.1.3 術語 330

24.2 postgresql文件結構 331

24.2.1 協議 332

24.2.2 身份驗證 333

24.2.3 系統目錄 335

24.2.4 分析用戶和組 338

24.2.5 存儲過程 339

第25章 postgresql:發現與攻擊 341

25.1 尋找目標 341

25.2 postgresql協議 342

25.3 針對postgresql的網絡攻擊 343

25.3.1 網絡嗅探 343

25.3.2 arp欺騙和tcp劫持 343

25.3.3 ident欺騙 344

25.4 來自攻陷資源的信息洩露 345

25.5 已知的各種postgresql bug 346

25.5.1 配置漏洞 347

25.5.2 代碼執行漏洞 347

25.5.3 postgresql組件中的漏洞 351

25.6 postgresql中的sql注入 353

25.6.1 有用的內置函數 356

25.6.2 使用postgresql 8.0中的時間延遲 357

25.6.3 存儲過程中的sql注入 357

25.6.4 其他應用程序中的sql注入漏洞 358

25.7 與文件系統進行交互 359

25.7.1 大對象支持 361

25.7.2 通過共享對象使用擴展 361

25.7.3 load命令 363

25.8 小結 365

第26章 保護postgresql 367

附錄a 時間延遲sql注入harness的c代碼示例 369

附錄b 危險的擴展存儲過程 373

附錄c oracle默認用戶名和口令 377...

原名: The Database Hacker's Handbook: Defending Database Servers

作者: David Litchfield

Chris Anley

John Heasman

Bill Grindlay

譯者: 闫雷鳴

邢蘇霄

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 7302140782

發行時間: 2006年12月26日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

用主動防護對抗入侵.

數據庫是經濟的控制中心。您的各種個人信息都存儲在數據庫中——病歷檔案、銀行賬戶、工作經歷、養老金、汽車登記,甚至子女的上學信息和您購買的食品。數據庫攻擊是殘酷無情的。 本書是繼the shellcoder's handbook之後的又一本精品圖書,4名世界頂級安全專家將手把手教您如何入侵和防御7種當今最流行的數據庫服務器。本書詳細介紹了如何識別漏洞、攻擊是如何發生的,以及如何停止對數據庫的殘酷攻擊。“壞人”是知道所有這一切的,您也應該知道。 本書主要內容..

·標識和向oracle及microsoft sql server中插入新的漏洞。

·學習對ibm的db2、postgresql、sybase ase及mysql服務器的最佳防護。

·揭露黑客如何利用這幾種方式來訪問數據庫:緩沖區溢出、通過sql的特權提升、存儲過程或觸發器濫用,以及sql注入等。

·識別每種數據庫特有的漏洞。

·查明攻擊者已經知道了哪些內容。...

內容截圖:

目錄:

第i部分 引 言.

第1章 關注數據庫安全的原因 3

1.1 最安全的數據庫 3

1.2 數據庫安全研究現狀 4

1.3 討論數據庫安全研究現狀 的意義 10

1.4 尋找數據庫服務器的漏洞 10

1.4.1 不要相信文獻 11

1.4.2 實現自己的客戶程序 11

1.4.3 調試系統,理解它是如何運行的 11

1.4.4 標識通信協議 11

1.4.5 理解任意代碼執行bug 12

1.4.6 寫下自己的“fuzzer” 12

1.5 小結 12

第ii部分 oracle

第2章 oracle體系結構 15

2.1 分析oracle體系結構 15

2.2 oracle rdbms 21

2.3 oracle intelligent agent 22

2.4 oracle的身份驗證和授權 27

2.5 數據庫身份驗證 28

.2.5.1 授權 30

2.5.2 關鍵系統特權 30

2.5.3 oracle審計 31

第3章 攻擊oracle 33

3.1 掃描oracle服務器 33

3.1.1 常用端口 33

3.1.2 tns listener 34

3.2 oracle中的pl/sql 42

3.3 pl/sql injection 46

3.4 注入delete、insert及update語句 52

3.4.1 注入insetrt語句 52

3.4.2 實際示例 53

3.5 注入匿名的pl/sql代碼塊 54

3.6 用dbms_sql執行用戶自定義查詢 56

3.7 實際示例 59

3.8 pl/sql和oracle application server(oracle應用程序服務器) 62

3.9 小結 65

第4章 oracle:深入網絡 67

4.1 運行操作系統命令 67

4.1.1 通過pl/sql運行os命令 67

4.1.2 通過dbms_scheduler運行os命令 69

4.1.3 通過java運行os命令 70

4.2 訪問文件系統 70

4.3 訪問網絡 72

4.4 pl/sql和網絡 73

4.4.1 utl_tcp 73

4.4.2 utl_http 75

4.4.3 utl_smtp 75

4.5 小結 76

第5章 保護oracle 77

5.1 oracle安全建議 77

5.2 oracle數據庫服務器 79

5.2.1 賬戶 79

5.2.2 角色 80

5.2.3 dba角色 81

第iii部分 db2

第6章 ibm db2通用數據庫 87

6.1 引言 87

6.2 db2部署場景 87

6.3 db2進程 93

6.4 db2物理數據庫布局 95

6.4.1 windows上的db2 95

6.4.2 linux上的db2 95

6.5 db2邏輯數據庫布局 95

6.6 db2身份驗證和授權 96

6.7 授權 105

6.7.1 dbauth視圖 105

6.7.2 tabauth視圖 106

6.7.3 routineauth視圖 107

6.8 小結 108

第7章 db2:發現、攻擊和防御 109

第8章 攻擊db2 119

8.1 db2過程和函數的緩沖區溢出 119

8.2 db2遠程命令服務器 122

8.3 通過db2運行命令 124

8.4 通過db2訪問文件系統 125

8.4.1 加載方式 125

8.4.2 xml函數 125

8.5 本地攻擊db2 126

8.6 小結 134

第9章 保護db2 135

9.1 保護操作系統 135

9.2 保護db2網絡接口 135

9.3 保護dbms 136

9.4 刪除不必要組件 136

9.5 小結 136

第iv部分 informix

第10章 informix體系結構 139

10.1 分析informix體系結構 139

10.1.1 網絡上的informix 139

10.1.2 連接遠程informix服務器 139

10.2 informix邏輯布局 140

第11章 informix:發現、攻擊和防御 145

11.1 攻擊和防御informix 145

11.1.1 身份驗證提交攻擊 155

11.1.2 共享內存、用戶名和口令 157

11.2 用spl攻擊informix 160

11.2.1 通過spl運行任意命令 160

11.2.2 加載任意庫 164

11.2.3 讀、寫服務器上的任意文件 164

11.3 informix內的sql緩沖區溢出 164

11.4 小結 167

第12章 保護informix 169

12.1 為服務器持續打補丁 169

12.2 加密網絡通信量 169

12.3 取消public的connect特權 169

12.4 啟用審計 169

12.5 取消public對文件訪問例程的權限 169

12.6 取消public對模塊例程的執行權限 170

12.7 阻止轉儲共享內存 170

12.8 阻止對基於unix的服務器的本地攻擊 170

12.9 限制語言usage權限 170

12.10 有用文檔 170

第v部分 sybase ase

第13章 sybase體系結構 175

13.1 sybase背景 175

13.2 歷史 175

13.3 顯著特性 176

13.3.1 java-in-ase 176

13.3.2 部署場景 178

13.3.3 防火牆對sybase 的含意 180

13.3.4 與sybase通信 181

13.3.5 特權模型 181

13.3.6 登錄賬戶基礎 181

13.3.7 口令和口令復雜性 182

13.3.8 服務交互 183

第14章 sybase:發現、攻擊 和防御 185

14.1 發現目標 185

14.1.1 掃描sybase 185

14.1.2 sybase版本號 185

14.1.3 窺探身份驗證 186

14.2 攻擊sybase 186

14.2.1 sybase中的sql注入 187

14.2.2 sql注入基礎 187

14.3 sybase內的ms sql server 注入技術 190

14.3.1 注釋 190

14.3.2 union select 191

14.3.3 錯誤消息 191

14.3.4 @@version 191

14.3.5 having/group by 192

14.3.6 sql批處理注入 192

14.3.7 xp_cmdshell 193

14.3.8 xp_regread 193

14.3.9 自定義的擴展存儲過程 193

14.3.10 調用char函數以繞過引號篩選器 193

14.3.11 shutdown 194

14.3.12 通過sp_password逃避審計 194

14.3.13 連接服務器 194

14.3.14 利用時間延遲作通信通道 195

14.3.15 varbinary字面值編碼和exec 197

14.4 外部文件系統訪問 197

14.5 防御攻擊 199

14.6 過去已知的一些sybase ase安全bug 199..

14.6.1 can-2003-0327——遠程口令數組溢出 199

14.6.2 dbcc checkverify緩沖區溢出 199

14.6.3 drop database

緩沖區溢出漏洞 200

14.6.4 xp_freedll緩沖區溢出 200

14.7 sybase版本工具 200

第15章 sybase:深入網絡 207

15.1 訪問網絡 207

15.2 用sybase連接其他服務器 207

15.3 sql中的java 208

15.3.1 jsql tds客戶端 210

15.3.2 jsql tcp代理 212

15.4 特洛伊(trojanning)sybase 213

15.4.1 授予用戶sa或sso_role權限 213

15.4.2 允許直接更新系統表,授權訪問選擇的系統表 214

第16章 保護sybase 215

16.1 sybase安全一覽表 215

16.1.1 背景 215

16.1.2 操作系統 215

16.1.3 sybase用戶 215

16.1.4 sybase配置 216

16.2 背景 216

16.3 操作系統 216

16.4 sybase用戶 217

16.5 sybase配置 218

第vi部分 mysql

第17章 mysql體系結構 223

17.1 分析物理數據庫結構 223

17.1.1 部署 224

17.1.2 winmysqladmin自動啟動 225

17.1.3 默認用戶名和口令 225

17.1.4 協議 226

17.1.5 身份驗證協議中的bug 226

17.2 分析邏輯數據庫結構 229

17.2.1 mysql邏輯數據庫結構 229

17.2.2 存儲引擎 230

17.2.3 文件系統布局 231

17.2.4 查詢批處理 231

17.2.5 分析用戶和組 231

17.3 利用體系結構設計缺陷 237

17.3.1 用戶定義函數 237

17.3.2 訪問控制系統缺陷 239

17.3.3 缺少安全影響特性 240

17.3.4 缺少提高安全的特性 241

第18章 mysql:發現、攻擊和防御 243

18.1 發現目標 243

18.1.1 掃描mysql 243

18.1.2 mysql版本號 243

18.1.3 窺探身份驗證 244

18.2 黑掉mysql 245

18.2.1 mysql中的sql注入 245

18.2.2 已知的一些mysql bug 251

18.2.3 特洛伊(trojanning)mysql 258

18.3 本地攻擊mysql 263

18.3.1 競爭條件 264

18.3.2 溢出 264

18.4 再論mysql文件結構 264

第19章 mysql:深入網絡 265

19.1 mysql客戶機散列身份驗證補丁 265

19.2 運行外部程序:用戶定義函數 266

19.3 windows中的用戶定義函數 268

19.4 小結 272

第20章 保護mysql 273

20.1 mysql安全一覽表 273

20.1.1 背景 273

20.1.2 操作系統 273

20.1.3 mysql用戶 274

20.1.4 mysql配置 274

20.1.5 例行審計 274

20.2 背景 275

20.3 操作系統 275

20.4 mysql用戶 276

20.5 mysql配置 278

20.6 例行審計 279

第vii部分 sql server

第21章 microsoft sql sever體系結構 283

21.1 sql server背景 283

21.2 物理體系結構 284

21.2.1 表格數據流(tds)協議 284

21.2.2 網絡庫 285

21.2.3 sql server進程和端口 285

21.2.4 身份驗證和授權 287

21.3 邏輯體系結構 290

21.3.1 存儲過程 291

21.3.2 觸發器 295

21.4 用戶和組 296

21.4.1 賬戶信息 296

21.4.2 口令加密 298

第22章 sql server:漏洞、攻擊和防御 303

22.1 漏洞 303

22.2 利用設計錯誤 303

22.2.1 sql slammer 溢出 303

22.2.2 \x08前導字節溢出 304

22.2.3 \x0a前導字節網絡dos 304

22.2.4 客戶機溢出 305

22.3 sql 注入 305

22.3.1 系統級別的攻擊 309

22.3.2 其他攻擊向量 309

22.3.3 時間延遲 310

22.3.4 存儲過程 311

22.3.5 端口掃描 313

22.3.6 批處理查詢 313

22.3.7 sql注入的防御 313

22.4 掩蓋入侵痕跡 315

22.4.1 三字節補丁 315

22.4.2 xstatus後門 317

第23章 保護sql server 319

23.1 安裝 319

23.1.1 步驟1:身份驗證 319

23.1.2 步驟2:口令強度 321

23.1.3 步驟3:操作系統鎖定 321

23.1.4 步驟4:安裝後的鎖定 322

23.2 配置 323

23.2.1 步驟5:配置網絡庫 323

23.2.2 步驟6:配置審計和警報 323

23.2.3 步驟7:鎖定特權 323

23.2.4 步驟8:刪除不需要的功能和服務 324

23.2.5 步驟9:刪除存儲過程 325

23.2.6 步驟10:安裝安全補丁 326

第viii部分 postgresql

第24章 postgresql體系結構 329

24.1 分析物理數據庫體系結構 329

24.1.1 安全部署 329

24.1.2 通用部署場景 330

24.1.3 術語 330

24.2 postgresql文件結構 331

24.2.1 協議 332

24.2.2 身份驗證 333

24.2.3 系統目錄 335

24.2.4 分析用戶和組 338

24.2.5 存儲過程 339

第25章 postgresql:發現與攻擊 341

25.1 尋找目標 341

25.2 postgresql協議 342

25.3 針對postgresql的網絡攻擊 343

25.3.1 網絡嗅探 343

25.3.2 arp欺騙和tcp劫持 343

25.3.3 ident欺騙 344

25.4 來自攻陷資源的信息洩露 345

25.5 已知的各種postgresql bug 346

25.5.1 配置漏洞 347

25.5.2 代碼執行漏洞 347

25.5.3 postgresql組件中的漏洞 351

25.6 postgresql中的sql注入 353

25.6.1 有用的內置函數 356

25.6.2 使用postgresql 8.0中的時間延遲 357

25.6.3 存儲過程中的sql注入 357

25.6.4 其他應用程序中的sql注入漏洞 358

25.7 與文件系統進行交互 359

25.7.1 大對象支持 361

25.7.2 通過共享對象使用擴展 361

25.7.3 load命令 363

25.8 小結 365

第26章 保護postgresql 367

附錄a 時間延遲sql注入harness的c代碼示例 369

附錄b 危險的擴展存儲過程 373

附錄c oracle默認用戶名和口令 377...

- 上一頁:《網絡安全寶典(第2版)》(Network Security Bible)掃描版[PDF]

- 下一頁:《透視Java-反編譯、修補和逆向工程技術》(Covert Java : Techniques for Decompiling, Patching, and Reverse Engineering)掃描版[PDF]

相關資源:

- [人文社科]《禅宗圖文百科:1000個你應該了解的禅宗問題》

- [教育科技]《宇宙使用指南:如何在黑洞旋渦、時間悖論和量子不確定性中幸存》掃描版[PDF]

- [教育科技]《宇宙簡史:起源與歸宿》(The Theory of Everything:The Origin and Fate of the Universe)掃描版[PDF]

- [文學圖書]《小貓瓦西卡》(格·烏斯翩斯基)文字版,版面精確還原[PDF]

- [其他圖書]《人間喜劇》PDF版(非掃描的)

- [生活圖書]《女人細節全攻略:注重細節的女人最幸福》掃

- [計算機與網絡]《硬盤維修從入門到精通》掃描版[PDF]

- [其他圖書]常用百科知識合集

- [教育科技]《環境毒理學基礎》文字版[PDF]

- [教育科技]《作為教育任務的數學》(Mathematics as an Educational Task)((荷)弗賴登塔爾)中譯本,掃描版[PDF]

- [人文社科]Sarah Brightman 莎拉·布萊曼 -《永相隨》(Time to Say Goodbye)EMI原版[APE]

- [文學圖書]《戰錘40K之魂飲者系列》(Soul Drinker Series)文字版

- [應用軟件]《LEC強力翻譯員》(LEC Power Translator)15 World Premium[壓縮包]

- [系統工具]《CPU檢測工具》(cpu_z v1.5.6)綠化版[壓縮包]

- [文學圖書]《亞洲探險之旅-彝藏禁區行》((法)多隆)中譯本,掃描版[PDF]

- [英語學習資料]Patti Page -《Her greatest hits and finest performances》[紀念Patti Page][MP3] 音樂下載

- [電腦基礎]《Evermotion的建築效果圖教程》(Evermotion - The Archviz Trainning DVD)3DSMAX 9 or High[光盤鏡像]

- [編程開發]《數據庫管理工具》(JenaSoft DatAdmin Ultimate)v5.4.1[壓縮包]

- [光盤游戲]《行會2》(The Guild 2)Clone版/破解版[ISO]

- [電視游戲]《寒蟬泣鳴之時 祭》(Higurashi no Naku Koro ni Matsuri)日版[光盤鏡像][PS2]

- 《CPLDFPGA高級應用開發指南》掃描版[PDF]

- 《C#入門經典(第5版)》(Beginning Visual C# 2010)掃描版[PDF]

- 《搜索引擎優化寶典(第2版)》掃描版[PDF]

- 《易學C++》掃描版[PDF]

- 《After Effects 7.0與Premiere Pro 2.0最重要的12堂課》掃

- 《Android 游戲開發入門》(Beginning Android Games)插圖

- 《讓雲觸手可及-微軟雲計算實踐指南》掃描版[PDF]

- 《CMMI+敏捷整合開發:更快改進性能的案例與實用技術》(Integrating CMMI and Agile Development: Case Studies and Proven Techniques for Faster Performance Improvement )掃描版[PDF]

- 《字體故事:西文字體的美麗傳奇 》(Just My Type: A Book About Fonts )掃描版[PDF]

- 《深入體驗Java Web開發內幕-核心基礎》掃描版[PDF]

- 《DirectX 11游戲編程入門》(Beginning DirectX 11 Game Programming)文字版[PDF]

- 《Windows 8中文版操作系統從入門到精通(附光盤數據)》掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved