《計算機安全超級工具集》(Security Power Tools )掃描版[PDF] 簡介: 中文名 : 計算機安全超級工具集 原名 : Security Power Tools 作者 : Bryan Burns Jennifer Granick Steve Manzuik Paul Guersch Dave Killion 譯者 : 李展 賀民 周希 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 清華大學出版社 書號 : 9787302

"《計算機安全超級工具集》(Security Power Tools )掃描版[PDF]"介紹

中文名: 計算機安全超級工具集

原名: Security Power Tools

作者: Bryan Burns

Jennifer Granick

Steve Manzuik

Paul Guersch

Dave Killion

譯者: 李展

賀民

周希

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302194392

發行時間: 2009年6月4日

地區: 大陸

語言: 簡體中文

簡介:

評論處1樓有網盤鏈接

內容介紹:

如果您可以與世界上天才的計算機安全工程師坐在一起,詢問您的網絡安全問題,會感覺如何?本書就能讓您實現這個夢想!在本書中,juniper網絡安全工程團隊的成員,還有一些外聘的專家,揭示了如何使用、處理和推廣最流行的網絡安全應用、實用程序和工具,它們適用於windows、linux、mac os x和unix平台。.

本書有23個章節,內容彼此關聯,詳細說明了現在世界上最優秀的安全工具,不管是對於黑帽技術,還是對白帽防御策略,都極具價值。正文內容中,針對免費軟件和商用工具,范圍涉及中級的命令行操作,甚至深入到相關軟件的高級編程知識,都有提示、技巧以及“如何做”的忠告信息。..

本書涉及的主要內容有:

·檢測工具——網絡掃描工具,比如nmap;漏洞掃描;局域網檢測;無線檢測;自定義數據包生成。

·滲透工具——遠程計算機的自動滲透,比如metasploit框架;查找無線網絡的工具;操作shell代碼的技巧和工具。

·控制工具——作為後門使用的工具;已知rootkits的審查。

·防御工具——基於主機的防火牆;主機加固;與ssh的通信安全;電子郵件安全和反惡意軟件;設備安全測試。

·監視工具——抓包和分析數據包的工具;使用honeyd和snort進行網絡監視;生產服務器的主機監視,用於文件更改。

·發現工具——包括the forensic toolkit、sysinternals和其他流行的法律工具;應用程序干擾器和干擾技術;使用諸如interactive disassembler和ollydbg這樣的工具進行二進制逆向工程的技巧。

另外,本書還有斯坦福大學法律教授編寫的有關網絡安全的相關法律知識,這些內容實用而且及時有效,這使得本書成為一座網絡安全信息的金礦。...

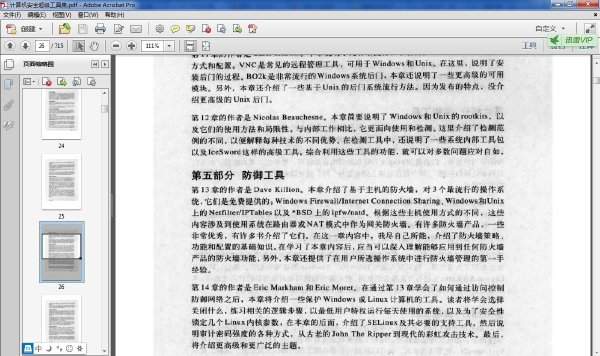

內容截圖:

目錄:

序.

創作者隊伍

前言

第一部分 法律和道德

1 法律和道德問題

1.1 核心問題

1.2 計算機入侵法規:不允許“黑客入侵”

1.3 逆向工程

1.4 漏洞公布

1.5 今後要做什麼

第二部分 檢測工具

2 網絡掃描

2.1 掃描器的工作方式

2.2 超級用戶權限

2.3 三種網絡掃描器

2.4 主機發現

2.5 端口掃描

2.6 指定自定義端口

2.7 指定掃描目標

2.8 不同的掃描種類

.2.9 調整掃描速度

2.10 應用程序指紋識別

2.11 操作系統檢測

2.12 保存nmap輸出

2.13 恢復nmap掃描

2.14 檢測規避

2.15 結論

3 漏洞掃描

3.1 nessus

3.2 nikto

3.3 webinspect

4 局域網搜索

4.1 映射局域網

4.2 交換網中使用ettercap和arpspoof

4.3 處理靜態arp表

4.4 從局域網獲取信息

4.5 操作數據包數據

5 無線搜索

5.1 獲得正確的駕駛攻擊設備

5.2 802.11網絡基礎

5.3 802.11幀

5.4 無線網絡發現工具的工作方式

5.5 netstumbler

5.6 kismet一瞥

5.7 使用kismet

5.8 對kismet網絡列表分類

5.9 利用kismet使用網絡組

5.10 通過調查請求來利用kismet尋找網絡

5.11 利用gpsd支持kismet gps

5.12 利用kismet仔細觀測流量

5.13 使用kismet捕獲數據包和破解流量

5.14 wireshark一瞥

5.15 使用wireshark

5.16 airdefense mobile

5.17 airmagnet分析器

5.18 其他駕駛攻擊工具

6 自定義數據包生成

6.1 創建自定義數據包的原因

6.2 hping

6.3 scapy

6.4 使用scapy構建數據包示例

6.5 使用netfilter進行數據包處理

6.6 參考資料

第三部分 滲透工具

7 metasploit

7.1 metasploit界面

7.2 更新metasploit

7.3 選擇漏洞

7.4 選擇有效載荷

7.5 設定選項

7.6 運行漏洞

7.7 管理會話和工作

7.8 meterpreter

7.9 安全設備規避

7.10 規避輸出摘要

7.11 使用編碼器和nop的規避

7.12 結論

8 無線滲透

8.1 wep以及wpa加密

8.2 aircrack

8.3 安裝aircrack-ng

8.4 運行aircrack-ng

8.5 airpwn

8.6 airpwn基本使用

8.7 airpwn配置文件

8.8 在wep加密的網絡上使用airpwn

8.9 使用airpwn運行腳本

8.10 karma

8.11 結論

9 探測框架應用程序

9.1 任務總覽

9.2 core impact概述

9.3 使用core impact搜索網絡

9.4 core impact探測搜索引擎

9.5 運行探測

9.6 運行宏

9.7 試探安裝的代理

9.8 使代理在重新引導後仍存在

9.9 大范圍探測

9.10 為core impact編寫模塊

9.11 canvas探測框架

9.12 使用canvas進行探測移植

9.13 在命令行中使用canvas

9.14 深入挖掘canvas

9.15 帶有mosdef的高級探測

9.16 為canvas編寫探測

9.17 備選探測工具

10 自定義探測程序

10.1 理解探測

10.2 分析shell代碼

10.3 測試shell代碼

10.4 創建shell代碼..

10.5 偽裝shell代碼

10.6 執行流劫持

10.7 參考書目

第四部分 控制工具

11 後門程序

11.1 選擇後門程序

11.2 vnc

11.3 創建vnc後門程序且打包

11.4 連接以及移除vnc後門程序

11.5 back orifice 2000

11.6 配置bo2k服務器

11.7 配置bo2k客戶端

11.8 向bo2k工作界面中添加新服務器

11.9 使用bo2k後門

11.10 bo2k的強大工具

11.11 bo2k通信的加密手段

11.12 隱藏bo2k協議

11.13 移除bo2k

11.14 unix後門程序

12 rootkit

12.1 windows rootkit:計算機黑客防衛者

12.2 linux rootkit:adore-ng

12.3 rootkit探測技術

12.4 windows rootkit檢測器

12.5 linux rootkit檢測器

12.6 清理感染的系統

12.7 rootkit的特性

第五部分 防御工具

13 前攝防御:防火牆

13.1 防火牆初步

13.2 網絡地址轉換

13.3 使用ipfw/natd保護bsd系統安全

13.4 使用netfilter /iptable保護gnu/linux系統

13.5 帶有windows防火牆/internet連接共享windows系統的安全措施

13.6 校驗范圍

14 主機加固

14.1 控制服務

14.2 關閉不需要的服務

14.3 訪問限制

14.4 減小損害

14.5 bastille linux

14.6 selinux

14.7 密碼破譯

14.8 chroot

14.9 操作系統的虛擬沙盒

15 通信安全保護

15.1 ssh-2協議

15.2 ssh的配置

15.3 ssh認證

15.4 ssh的不足

15.5 ssh故障處理

15.6 使用ssh遠程訪問文件

15.7 ssh高級用法

15.8 在windows中使用ssh

15.9 文件和電子郵件的簽名和加密

15.10 gpg

15.11 創建gpg密鑰

15.12 使用gpg加密和簽名

15.13 pgp和gpg的兼容性

15.14 使用s/mime加密和簽名

15.15 stunnel

15.16 磁盤加密

15.17 使用pgp磁盤進行windows文件系統加密

15.18 使用luks進行linux文件系統加密

15.19 結論

16 電子郵件安全和反垃圾郵件

16.1 norton反病毒軟件

16.2 clamav項目

16.3 clamwin

16.4 freshclam

16.5 clamscan

16.6 clamd和clamdscan

16.7 clamav病毒特征

16.8 procmail

16.9 基本procmail規則

16.10 高級procmail規則

16.11 clamav和procmail

16.12 無請求郵件

16.13 使用bayesian過濾器過濾垃圾郵件

16.14 spamassassin

16.15 spamassassin規則

16.16 spamassassin插件

16.17 spamassass和procmail

16.18 反釣魚工具

16.19 結論

17 設備安全測試

17.1 使用tcpreply重放數據

17.2 traffic iq pro

17.3 isic工具包

17.4 protos

第六部分 監視工具

18 網絡抓包

18.1 tcpdump

18.2 ethereal/wireshark

18.3 pcap實用工具:tcpflow和netdude

18.4 python/scapy腳本修補校驗

18.5 結論

19 網絡監控

19.1 snort

19.2 部署snort

19.3 蜜罐監控

19.4 綜述

20 主機監控

20.1 使用文件完整性檢查

20.2 文件完整性哈希

20.3 使用rpmverify進行diy

20.4 對比文件完整性檢查工具

20.5 為samhain和tripwire准備環境

20.6 使用samhain和tripwire初始化數據庫

20.7 使用samhain和tripwire防護基准存儲

20.8 使用samhain和tripwire運行文件系統檢查

20.9 使用samhain和tripwire管理文件更改和更新存儲數據庫

20.10 使用samhain和tripwire識別惡意行為

20.11 使用logwatch監視日志

20.12 改進logwatch的過濾器

20.13 使用prelude-ids在大型網絡環境下的主機監控

20.14 結論

第七部分 發現工具

21 forensic工具

21.1 netstat

21.2 forensic toolkit

21.3 sysinternal

22 應用程序干擾

22.1 使用哪個干擾器

22.2 完成不同任務的不同類型干擾器

22.3 用spike寫干擾器

22.4 spike api

22.5 文件干擾程序

22.6 干擾web應用程序

22.7 配置webproxy

22.8 使用webnspect自動干擾

22.9 下一代干擾器

22.10 干擾還是不干擾

23 二進制逆向工程

23.1 interactive disassembler

23.2 sysinternals

23.3 ollydbg

23.4 其他工具...

原名: Security Power Tools

作者: Bryan Burns

Jennifer Granick

Steve Manzuik

Paul Guersch

Dave Killion

譯者: 李展

賀民

周希

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302194392

發行時間: 2009年6月4日

地區: 大陸

語言: 簡體中文

簡介:

評論處1樓有網盤鏈接

內容介紹:

如果您可以與世界上天才的計算機安全工程師坐在一起,詢問您的網絡安全問題,會感覺如何?本書就能讓您實現這個夢想!在本書中,juniper網絡安全工程團隊的成員,還有一些外聘的專家,揭示了如何使用、處理和推廣最流行的網絡安全應用、實用程序和工具,它們適用於windows、linux、mac os x和unix平台。.

本書有23個章節,內容彼此關聯,詳細說明了現在世界上最優秀的安全工具,不管是對於黑帽技術,還是對白帽防御策略,都極具價值。正文內容中,針對免費軟件和商用工具,范圍涉及中級的命令行操作,甚至深入到相關軟件的高級編程知識,都有提示、技巧以及“如何做”的忠告信息。..

本書涉及的主要內容有:

·檢測工具——網絡掃描工具,比如nmap;漏洞掃描;局域網檢測;無線檢測;自定義數據包生成。

·滲透工具——遠程計算機的自動滲透,比如metasploit框架;查找無線網絡的工具;操作shell代碼的技巧和工具。

·控制工具——作為後門使用的工具;已知rootkits的審查。

·防御工具——基於主機的防火牆;主機加固;與ssh的通信安全;電子郵件安全和反惡意軟件;設備安全測試。

·監視工具——抓包和分析數據包的工具;使用honeyd和snort進行網絡監視;生產服務器的主機監視,用於文件更改。

·發現工具——包括the forensic toolkit、sysinternals和其他流行的法律工具;應用程序干擾器和干擾技術;使用諸如interactive disassembler和ollydbg這樣的工具進行二進制逆向工程的技巧。

另外,本書還有斯坦福大學法律教授編寫的有關網絡安全的相關法律知識,這些內容實用而且及時有效,這使得本書成為一座網絡安全信息的金礦。...

內容截圖:

目錄:

序.

創作者隊伍

前言

第一部分 法律和道德

1 法律和道德問題

1.1 核心問題

1.2 計算機入侵法規:不允許“黑客入侵”

1.3 逆向工程

1.4 漏洞公布

1.5 今後要做什麼

第二部分 檢測工具

2 網絡掃描

2.1 掃描器的工作方式

2.2 超級用戶權限

2.3 三種網絡掃描器

2.4 主機發現

2.5 端口掃描

2.6 指定自定義端口

2.7 指定掃描目標

2.8 不同的掃描種類

.2.9 調整掃描速度

2.10 應用程序指紋識別

2.11 操作系統檢測

2.12 保存nmap輸出

2.13 恢復nmap掃描

2.14 檢測規避

2.15 結論

3 漏洞掃描

3.1 nessus

3.2 nikto

3.3 webinspect

4 局域網搜索

4.1 映射局域網

4.2 交換網中使用ettercap和arpspoof

4.3 處理靜態arp表

4.4 從局域網獲取信息

4.5 操作數據包數據

5 無線搜索

5.1 獲得正確的駕駛攻擊設備

5.2 802.11網絡基礎

5.3 802.11幀

5.4 無線網絡發現工具的工作方式

5.5 netstumbler

5.6 kismet一瞥

5.7 使用kismet

5.8 對kismet網絡列表分類

5.9 利用kismet使用網絡組

5.10 通過調查請求來利用kismet尋找網絡

5.11 利用gpsd支持kismet gps

5.12 利用kismet仔細觀測流量

5.13 使用kismet捕獲數據包和破解流量

5.14 wireshark一瞥

5.15 使用wireshark

5.16 airdefense mobile

5.17 airmagnet分析器

5.18 其他駕駛攻擊工具

6 自定義數據包生成

6.1 創建自定義數據包的原因

6.2 hping

6.3 scapy

6.4 使用scapy構建數據包示例

6.5 使用netfilter進行數據包處理

6.6 參考資料

第三部分 滲透工具

7 metasploit

7.1 metasploit界面

7.2 更新metasploit

7.3 選擇漏洞

7.4 選擇有效載荷

7.5 設定選項

7.6 運行漏洞

7.7 管理會話和工作

7.8 meterpreter

7.9 安全設備規避

7.10 規避輸出摘要

7.11 使用編碼器和nop的規避

7.12 結論

8 無線滲透

8.1 wep以及wpa加密

8.2 aircrack

8.3 安裝aircrack-ng

8.4 運行aircrack-ng

8.5 airpwn

8.6 airpwn基本使用

8.7 airpwn配置文件

8.8 在wep加密的網絡上使用airpwn

8.9 使用airpwn運行腳本

8.10 karma

8.11 結論

9 探測框架應用程序

9.1 任務總覽

9.2 core impact概述

9.3 使用core impact搜索網絡

9.4 core impact探測搜索引擎

9.5 運行探測

9.6 運行宏

9.7 試探安裝的代理

9.8 使代理在重新引導後仍存在

9.9 大范圍探測

9.10 為core impact編寫模塊

9.11 canvas探測框架

9.12 使用canvas進行探測移植

9.13 在命令行中使用canvas

9.14 深入挖掘canvas

9.15 帶有mosdef的高級探測

9.16 為canvas編寫探測

9.17 備選探測工具

10 自定義探測程序

10.1 理解探測

10.2 分析shell代碼

10.3 測試shell代碼

10.4 創建shell代碼..

10.5 偽裝shell代碼

10.6 執行流劫持

10.7 參考書目

第四部分 控制工具

11 後門程序

11.1 選擇後門程序

11.2 vnc

11.3 創建vnc後門程序且打包

11.4 連接以及移除vnc後門程序

11.5 back orifice 2000

11.6 配置bo2k服務器

11.7 配置bo2k客戶端

11.8 向bo2k工作界面中添加新服務器

11.9 使用bo2k後門

11.10 bo2k的強大工具

11.11 bo2k通信的加密手段

11.12 隱藏bo2k協議

11.13 移除bo2k

11.14 unix後門程序

12 rootkit

12.1 windows rootkit:計算機黑客防衛者

12.2 linux rootkit:adore-ng

12.3 rootkit探測技術

12.4 windows rootkit檢測器

12.5 linux rootkit檢測器

12.6 清理感染的系統

12.7 rootkit的特性

第五部分 防御工具

13 前攝防御:防火牆

13.1 防火牆初步

13.2 網絡地址轉換

13.3 使用ipfw/natd保護bsd系統安全

13.4 使用netfilter /iptable保護gnu/linux系統

13.5 帶有windows防火牆/internet連接共享windows系統的安全措施

13.6 校驗范圍

14 主機加固

14.1 控制服務

14.2 關閉不需要的服務

14.3 訪問限制

14.4 減小損害

14.5 bastille linux

14.6 selinux

14.7 密碼破譯

14.8 chroot

14.9 操作系統的虛擬沙盒

15 通信安全保護

15.1 ssh-2協議

15.2 ssh的配置

15.3 ssh認證

15.4 ssh的不足

15.5 ssh故障處理

15.6 使用ssh遠程訪問文件

15.7 ssh高級用法

15.8 在windows中使用ssh

15.9 文件和電子郵件的簽名和加密

15.10 gpg

15.11 創建gpg密鑰

15.12 使用gpg加密和簽名

15.13 pgp和gpg的兼容性

15.14 使用s/mime加密和簽名

15.15 stunnel

15.16 磁盤加密

15.17 使用pgp磁盤進行windows文件系統加密

15.18 使用luks進行linux文件系統加密

15.19 結論

16 電子郵件安全和反垃圾郵件

16.1 norton反病毒軟件

16.2 clamav項目

16.3 clamwin

16.4 freshclam

16.5 clamscan

16.6 clamd和clamdscan

16.7 clamav病毒特征

16.8 procmail

16.9 基本procmail規則

16.10 高級procmail規則

16.11 clamav和procmail

16.12 無請求郵件

16.13 使用bayesian過濾器過濾垃圾郵件

16.14 spamassassin

16.15 spamassassin規則

16.16 spamassassin插件

16.17 spamassass和procmail

16.18 反釣魚工具

16.19 結論

17 設備安全測試

17.1 使用tcpreply重放數據

17.2 traffic iq pro

17.3 isic工具包

17.4 protos

第六部分 監視工具

18 網絡抓包

18.1 tcpdump

18.2 ethereal/wireshark

18.3 pcap實用工具:tcpflow和netdude

18.4 python/scapy腳本修補校驗

18.5 結論

19 網絡監控

19.1 snort

19.2 部署snort

19.3 蜜罐監控

19.4 綜述

20 主機監控

20.1 使用文件完整性檢查

20.2 文件完整性哈希

20.3 使用rpmverify進行diy

20.4 對比文件完整性檢查工具

20.5 為samhain和tripwire准備環境

20.6 使用samhain和tripwire初始化數據庫

20.7 使用samhain和tripwire防護基准存儲

20.8 使用samhain和tripwire運行文件系統檢查

20.9 使用samhain和tripwire管理文件更改和更新存儲數據庫

20.10 使用samhain和tripwire識別惡意行為

20.11 使用logwatch監視日志

20.12 改進logwatch的過濾器

20.13 使用prelude-ids在大型網絡環境下的主機監控

20.14 結論

第七部分 發現工具

21 forensic工具

21.1 netstat

21.2 forensic toolkit

21.3 sysinternal

22 應用程序干擾

22.1 使用哪個干擾器

22.2 完成不同任務的不同類型干擾器

22.3 用spike寫干擾器

22.4 spike api

22.5 文件干擾程序

22.6 干擾web應用程序

22.7 配置webproxy

22.8 使用webnspect自動干擾

22.9 下一代干擾器

22.10 干擾還是不干擾

23 二進制逆向工程

23.1 interactive disassembler

23.2 sysinternals

23.3 ollydbg

23.4 其他工具...

- 上一頁:《Linux系統管理與網絡管理》掃描版[PDF]

- 下一頁:《搜索引擎-信息檢索實踐》(Search Engines: Information Retrieval in Practice)掃描版[PDF]

相關資源:

- [小說圖書]《《成均館儒生們的生活》》(《成均館儒生們的

- [教育科技]《模糊數學方法及其應用》掃描版[PDF]

- [小說圖書]《盜墓筆記》第一季:.第六部.謎海歸巢

- [其他圖書]《形意五行拳術》掃描版[PDF]

- [其他圖書]《尋求富強:嚴復與西方》(In Search of Wealth & Power: Yen Fu and the West)(Benjamin Schwartg)OCR掃描版[PDF]

- [經濟管理]《幾位著名經濟思想家的生平、時代和思想》掃描版[PDF]

- [生活圖書]《陳超散打入門教程》掃描版[PDF]

- [生活圖書]《結石病健康宜忌》(葛艷華&佟燕玲)掃描版[PDF]

- [其他圖書]《數碼服裝設計實例教程 配飾篇2》彩印版[PDF

- [經濟管理]《復盤》掃描版[PDF]

- [學習課件]《漢語稱謂詞典》(王火 & 王學元)掃描版[PDF] 資料下載

- [其他圖書]《心的視界》(柯錫傑的攝影美學)影印版[PDF]

- [其他圖書]《陰陽八盤掌》(任致誠)掃描版[PDF]

- [教育綜合]浙江大學001-200教程精品課程[合集]經典課程

- [硬盤游戲]《惡靈附身》(The Evil Within)免安裝硬盤版 + 3DM漢化補丁[壓縮包]

- [光盤游戲]《南夢宮50周年紀念合集》(Namco Museum 50th Anniversary)破解版[Bin]

- [應用軟件]《Paragon Partition Manager v8.0.328 Enterprise Server Edition》(Paragon Partition Manager v8.0.328 Enterprise Server Edition),應用軟件、資源下載

- [計算機與網絡]《Contributing to Eclipse中文版》(Contributing to Eclipse)掃描版[PDF]

- [其他資源綜合][安胎養胎胎教小百科]

- [生活圖書]《Photoshop CS4數碼照片後期處理技術精粹(上下)》彩圖板[PDF]

- 《手機維修技術入門與實踐》掃描版[PDF]

- 《暗戰強人-黑客及反黑客工具快速精通》掃描版[PDF]

- 《Ruby元編程》掃描版[PDF]

- 《Desigers Diary設計師的設計日記》掃描版[PDF]

- 《精通 Android 4》(Pro Android 4)英文版[EPUB]

- 《DB2數據庫實踐基礎教程》掃描版[PDF]

- 《敢死隊》(電子雜志)(灬尛耗子)第一版[EXE]

- 《Scrum敏捷軟件開發》(Succeeding with Agile: Software Development Using Scrum)英文文字版[PDF]

- 《iOS5開發基礎教程》(Beginning iOS 5 Development Exploring the iOS SDK)文字版[PDF]

- 《技高一籌-電腦黑客攻防技巧》掃描版[PDF]

- 《程序設計抽象思想:C語言描述》(Programming Abstractions in C)掃描版[PDF]

- 《數據庫系統及應用》文字版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved