《防火牆基礎》掃描版[PDF] 簡介: 中文名 : 防火牆基礎 作者 : Wes Noonan 譯者 : 陳麒帆 圖書分類 : 軟件 資源格式 : PDF 版本 : 掃描版 出版社 : 人民郵電出版社 書號 : 9787115159649 發行時間 : 2007年06月 地區 : 大陸 語言 : 簡體中文 簡介 : 內容簡介: 在病毒和蠕蟲等網絡

"《防火牆基礎》掃描版[PDF]"介紹

中文名: 防火牆基礎

作者: Wes Noonan

譯者: 陳麒帆

圖書分類: 軟件

資源格式: PDF

版本: 掃描版

出版社: 人民郵電出版社

書號: 9787115159649

發行時間: 2007年06月

地區: 大陸

語言: 簡體中文

簡介:

內容簡介:

在病毒和蠕蟲等網絡威脅泛濫的今天,防火牆已經成為保護網絡和計算機的代名詞。只有全面理解防火牆的作用、防火牆的部署、防火牆的不同類型等才能完善安全防范手段。本書介紹了防火牆的基本概念;研究了多種主流防火牆類型的特性以及它們之間的異同,幫助讀者進行選擇;針對每種類型的防火牆提出了基本的實施配置方案,指導管理員快速地將防火牆安裝在網絡中;最後,在讀者對防火牆產品有了一定的了解和辨別能力以後,本書還介紹了一些高級防火牆特性,以使防火牆能夠滿足更多、更復雜的環境。

書中提供了大量實施案例,指導網絡管理員和家庭計算機用戶有的放矢地選擇恰當的防火牆產品,並通過相應的配置使其發揮最大功效。

本書適合網絡管理員、防火牆及其相關技術的初學者和其他對防火牆技術感興趣的人士閱讀。

【白盤用戶可到評論區一樓處獲取下載鏈接】

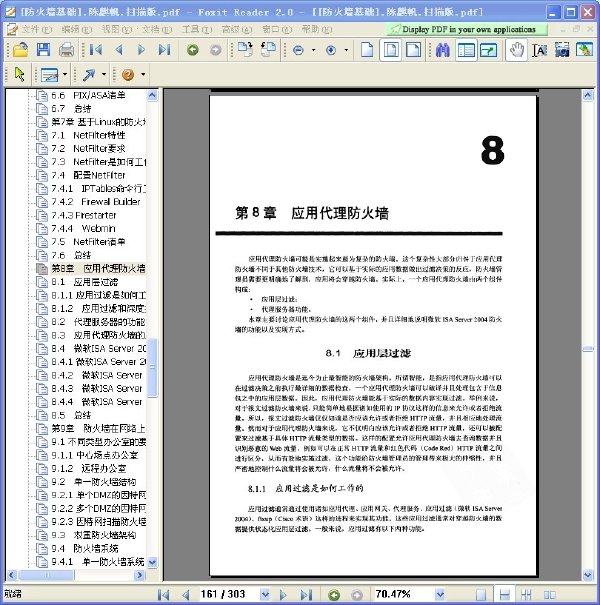

內容截圖:

目錄:

第一部分 認識防火牆

第1章 防火牆簡介 3

1.1 什麼是防火牆 3

1.2 防火牆能做什麼 4

1.2.1 防火牆管理和網絡流量控制 4

1.2.2 防火牆認證接入 6

1.2.3 防火牆作為媒介 6

1.2.4 防火牆資源保護 7

1.2.5 防火牆事件記錄和報告 7

1.3 什麼是威脅 8

1.3.1 有組織以及無組織的攻擊 8

1.3.2 病毒、蠕蟲和特洛伊木馬 9

1.3.3 惡意文本和惡意程序 10

1.3.4 拒絕服務 10

1.3.5 肉雞系統 11

1.3.6 危及個人信息安全和間諜程序 11

1.3.7 社會工程(特征攻擊) 12

1.3.8 新的潛在攻擊者 12

1.3.9 不可靠/易感染的應用 12

1.4 動機是什麼 13

1.5 安全策略 14

1.5.1 安全策略舉例 14

1.5.2 防火牆與信任關系 15

1.6 決定是否需要防火牆 15

1.7 總結 17

第2章 防火牆基礎 19

2.1 防火牆分類 19

2.1.1 個人防火牆 20

2.1.2 網絡防火牆 20

2.2 防火牆產品 21

2.2.1 軟件類防火牆 21

2.2.2 應用類防火牆 22

2.2.3 綜合類防火牆 23

2.3 防火牆技術 23

2.3.1 個人防火牆 24

2.3.2 報文過濾 24

2.3.3 NAT防火牆 25

2.3.4 電路級別防火牆 26

2.3.5 代理防火牆 27

2.3.6 狀態防火牆 28

2.3.7 透明防火牆 29

2.3.8 虛擬防火牆 29

2.4 開源和非開源防火牆 29

2.5 總結 30

第3章 防火牆中的TCP/IP 33

3.1 協議、服務和應用 33

3.1.1 OSI模型 34

3.1.2 國防部(DoD)模型 38

3.1.3 防火牆如何使用協議、應用和服務 39

3.2 因特網協議(IP) 39

3.2.1 IP報文結構 40

3.2.2 IP報文頭部 40

3.2.3 劣等IP報頭 43

3.3 傳輸控制協議(TCP) 43

3.3.1 TCP數據段結構 44

3.3.2 TCP數據段頭部 44

3.3.3 劣等TCP 46

3.4 用戶數據報協議(UDP) 46

3.4.1 UDP消息結構 47

3.4.2 UDP數據報頭部 47

3.4.3 劣等UDP 47

3.5 因特網消息控制協議(ICMP) 48

3.5.1 ICMP消息結構 48

3.5.2 劣等ICMP 49

3.6 IP網絡中的地址 50

3.6.1 物理地址 50

3.6.2 邏輯地址 51

3.6.3 IP尋址 51

3.6.4 子網 53

3.6.5 IPv6 53

3.7 網絡地址轉換(NAT) 54

3.7.1 NAT實施 55

3.7.2 NAT和IPSec:問題和解決方法 55

3.8 廣播和多播 56

3.9 IP服務 56

3.10 IP路由 57

3.10.1 路由類型 58

3.10.2 IP路由進程如何工作 58

3.10.3 不同種類的路由協議 59

3.10.4 常用的路由協議 60

3.11 IP應用 61

3.11.1 典型的IP應用 61

3.11.2 不太典型的IP應用 62

3.11.3 用來實施安全的協議 62

3.12 總結 63

第二部分 防火牆如何工作

第4章 個人防火牆:Windows防火牆和趨勢科技PC-cillin軟件 67

4.1 Windows防火牆和Windows XP 67

4.1.1 Windows防火牆是如何工作的 68

4.1.2 配置Windows防火牆 68

4.1.3 Windows防火牆特性 72

4.1.4 Windows防火牆清單 73

4.2 趨勢科技PC-cillin防火牆特性 74

4.2.1 PC-cillin要求 74

4.2.2 趨勢科技防火牆是如何工作的 74

4.2.3 配置趨勢科技防火牆 75

4.2.4 趨勢科技防火牆特性 79

4.2.5 趨勢科技防火牆清單 79

4.3 總結 80

第5章 寬帶路由器和防火牆 83

5.1 寬帶路由器和防火牆是如何工作的 83

5.2 Linksys寬帶路由器/防火牆 84

5.2.1 安全和過濾特性 85

5.2.2 路由特性 85

5.2.3 操作和管理特性 86

5.2.4 綜合特性 86

5.3 Linksys要求 86

5.4 Linksys路由器/防火牆是如何工作的 87

5.4.1 從外部源過濾流量 87

5.4.2 從內部源過濾流量 88

5.5 配置Linksys 89

5.5.1 基本配置 90

5.5.2 安全配置 91

5.5.3 游戲應用配置 93

5.5.4 管理配置 94

5.6 Linksys清單 95

5.7 總結 96

第6章 思科PIX防火牆和ASA安全應用 99

6.1 PIX/ASA特性 99

6.2 在PIX和ASA之間選擇 100

6.3 Cisco PIX和ASA模型 101

6.3.1 SOHO解決方案 101

6.3.2 中到大型辦公室解決方案 102

6.3.3 大型辦公室和服務提供商解決方案 102

6.4 PIX/ASA是如何工作的 102

6.4.1 防火牆安全策略 103

6.4.2 防火牆實施模式 105

6.4.3 狀態化檢查 105

6.5 配置Cisco PIX/ASA 108

6.5.1 在防火牆接口上分配IP地址 108

6.5.2 配置防火牆名稱、域名和密碼 110

6.5.3 配置防火牆路由設置 111

6.5.4 配置防火牆來管理遠程接入 111

6.5.5 對出站實施NAT 114

6.5.6 配置ACLs 116

6.5.7 在防火牆上配置日志 119

6.6 PIX/ASA清單 122

6.7 總結 124

第7章 基於Linux的防火牆 127

7.1 NetFilter特性 128

7.2 NetFilter要求 128

7.3 NetFilter是如何工作的 128

7.4 配置NetFilter 131

7.4.1 IPTables命令行工具 132

7.4.2 Firewall Builder 133

7.4.3 Firestarter 134

7.4.4 Webmin 136

7.5 NetFilter清單 138

7.6 總結 138

第8章 應用代理防火牆 141

8.1 應用層過濾 141

8.1.1 應用過濾是如何工作的 141

8.1.2 應用過濾和深度報文檢查的區別 142

8.2 代理服務器的功能 142

8.3 應用代理防火牆的局限性 143

8.4 微軟ISA Server 2004防火牆 144

8.4.1 微軟ISA Server 2004特性 145

8.4.2 微軟ISA Server 2004要求和預先准備 150

8.4.3 微軟ISA Server 2004是如何工作的 151

8.4.4 微軟ISA Server 2004清單 163

8.5 總結 163

第9章 防火牆在網絡上的位置 165

9.1 不同類型辦公室的要求 165

9.1.1 中心場點辦公室 165

9.1.2 遠程辦公室 166

9.2 單一防火牆結構 166

9.2.1 單個DMZ的因特網防火牆 166

9.2.2 多個DMZ的因特網防火牆 167

9.2.3 因特網掃描防火牆(無DMZ) 168

9.3 雙重防火牆架構 168

9.4 防火牆系統 169

9.4.1 單一防火牆系統 170

9.4.2 雙重防火牆系統 171

9.5 個人/桌面電腦防火牆放在網絡的什麼地方合適 172

9.6 應用防火牆放在網絡的什麼地方合適 172

9.7 防火牆和VLAN 173

9.8 通過防火牆分段內部資源 175

9.8.1 保護敏感的內部資源 175

9.8.2 在WAN和遠程接入的請求中保護資源 175

9.8.3 保護個人的內部資源 176

9.8.4 什麼時候實施防火牆才現實 177

9.9 高效防火牆設計 177

9.10 總結 178

第三部分 管理和維護防火牆

第10章 防火牆安全策略 181

10.1 編寫書面安全策略 181

10.1.1 策略、標准、指南和程序的區別 182

10.1.2 安全策略格式 183

10.1.3 通用安全策略 184

10.1.4 防火牆安全策略 187

10.2 防火牆策略/規則 188

10.2.1 入站過濾 189

10.2.2 出站過濾 193

10.2.3 管理接入規則 194

10.3 總結 197

第11章 管理防火牆 199

11.1 缺省密碼 199

11.2 平台維護 200

11.3 防火牆管理接口 200

11.3.1 通過CLI管理防火牆 201

11.3.2 通過GUI管理防火牆 201

11.3.3 接口優先 204

11.4 接入管理 204

11.4.1 嵌入式管理 204

11.4.2 分離式管理 205

11.4.3 Telnet和SSH 205

11.4.4 HTTP和HTTPS 205

11.5 普通的防火牆管理任務 206

11.5.1 初始化配置 206

11.5.2 修改配置 209

11.5.3 升級防火牆軟件 214

11.6 總結 215

第12章 防火牆能告訴我們什麼 217

12.1 防火牆和日志 217

12.1.1 同步日志協議 217

12.1.2 私有日志方法 222

12.1.3 為什麼日志重要 222

12.2 防火牆日志查看和分析 224

12.2.1 在防火牆日志中查找什麼 224

12.2.2 Cisco安全PIX防火牆同步日志事件綱要 227

12.3 防火牆取證 231

12.3.1 是或不是IP地址的值 232

12.3.2 端口號破譯 233

12.3.3 使防火牆安全 233

12.4 總結 233

第13章 防火牆排錯 237

13.1 升級故障排查清單 237

13.1.1 第一步:檢查問題報告 238

13.1.2 第二步:測試連通性 238

13.1.3 第三步:物理上對防火牆的檢查 240

13.1.4 第四步:檢查近期修改 240

13.1.5 第五步:檢查防火牆錯誤日志 241

13.1.6 第六步:校驗防火牆配置 242

13.1.7 第七步:校驗防火牆規則 242

13.1.8 第八步:核實任何獨立的、非防火牆系統沒有問題 242

13.1.9 第九步:監控網絡流量 243

13.2 基本防火牆排錯 243

13.2.1 排查穿越防火牆連通性問題 243

13.2.2 排查和防火牆的連通性問題 247

13.3 高級防火牆排錯 248

13.4 故障排查范例 248

13.5 總結 251

第14章 防火牆高級特性 253

14.1 內容過濾 253

14.1.1 實施URL過濾 253

14.1.2 維護URL過濾 255

14.1.3 如果……怎麼辦 255

14.2 執行應用過濾 256

14.3 入侵檢測和防護 259

14.4 虛擬專用網 260

14.4.1 IPsec VPN 261

14.4.2 SSL VPN 263

14.5 總結 264

第四部分 附錄

附錄A 防火牆和安全工具 267

A.1 常用排錯工具 267

A.1.1 確定可達性 267

A.1.2 已知物理地址確定 268

A.1.3 Windows特有的工具 269

A.1.4 Linux和UNIX特有的工具 270

A.1.5 報文分析工具 270

A.2 日志和日志分析工具 274

A.3 安全測試工具 275

A.3.1 端口掃描工具 275

A.3.2 弱點掃描工具 278

附錄B 防火牆與安全資源 281

B.1 關於防火牆的詳細資料 281

B.2 一般安全資料 282

B.3 補充閱讀 282

作者: Wes Noonan

譯者: 陳麒帆

圖書分類: 軟件

資源格式: PDF

版本: 掃描版

出版社: 人民郵電出版社

書號: 9787115159649

發行時間: 2007年06月

地區: 大陸

語言: 簡體中文

簡介:

內容簡介:

在病毒和蠕蟲等網絡威脅泛濫的今天,防火牆已經成為保護網絡和計算機的代名詞。只有全面理解防火牆的作用、防火牆的部署、防火牆的不同類型等才能完善安全防范手段。本書介紹了防火牆的基本概念;研究了多種主流防火牆類型的特性以及它們之間的異同,幫助讀者進行選擇;針對每種類型的防火牆提出了基本的實施配置方案,指導管理員快速地將防火牆安裝在網絡中;最後,在讀者對防火牆產品有了一定的了解和辨別能力以後,本書還介紹了一些高級防火牆特性,以使防火牆能夠滿足更多、更復雜的環境。

書中提供了大量實施案例,指導網絡管理員和家庭計算機用戶有的放矢地選擇恰當的防火牆產品,並通過相應的配置使其發揮最大功效。

本書適合網絡管理員、防火牆及其相關技術的初學者和其他對防火牆技術感興趣的人士閱讀。

【白盤用戶可到評論區一樓處獲取下載鏈接】

內容截圖:

目錄:

第一部分 認識防火牆

第1章 防火牆簡介 3

1.1 什麼是防火牆 3

1.2 防火牆能做什麼 4

1.2.1 防火牆管理和網絡流量控制 4

1.2.2 防火牆認證接入 6

1.2.3 防火牆作為媒介 6

1.2.4 防火牆資源保護 7

1.2.5 防火牆事件記錄和報告 7

1.3 什麼是威脅 8

1.3.1 有組織以及無組織的攻擊 8

1.3.2 病毒、蠕蟲和特洛伊木馬 9

1.3.3 惡意文本和惡意程序 10

1.3.4 拒絕服務 10

1.3.5 肉雞系統 11

1.3.6 危及個人信息安全和間諜程序 11

1.3.7 社會工程(特征攻擊) 12

1.3.8 新的潛在攻擊者 12

1.3.9 不可靠/易感染的應用 12

1.4 動機是什麼 13

1.5 安全策略 14

1.5.1 安全策略舉例 14

1.5.2 防火牆與信任關系 15

1.6 決定是否需要防火牆 15

1.7 總結 17

第2章 防火牆基礎 19

2.1 防火牆分類 19

2.1.1 個人防火牆 20

2.1.2 網絡防火牆 20

2.2 防火牆產品 21

2.2.1 軟件類防火牆 21

2.2.2 應用類防火牆 22

2.2.3 綜合類防火牆 23

2.3 防火牆技術 23

2.3.1 個人防火牆 24

2.3.2 報文過濾 24

2.3.3 NAT防火牆 25

2.3.4 電路級別防火牆 26

2.3.5 代理防火牆 27

2.3.6 狀態防火牆 28

2.3.7 透明防火牆 29

2.3.8 虛擬防火牆 29

2.4 開源和非開源防火牆 29

2.5 總結 30

第3章 防火牆中的TCP/IP 33

3.1 協議、服務和應用 33

3.1.1 OSI模型 34

3.1.2 國防部(DoD)模型 38

3.1.3 防火牆如何使用協議、應用和服務 39

3.2 因特網協議(IP) 39

3.2.1 IP報文結構 40

3.2.2 IP報文頭部 40

3.2.3 劣等IP報頭 43

3.3 傳輸控制協議(TCP) 43

3.3.1 TCP數據段結構 44

3.3.2 TCP數據段頭部 44

3.3.3 劣等TCP 46

3.4 用戶數據報協議(UDP) 46

3.4.1 UDP消息結構 47

3.4.2 UDP數據報頭部 47

3.4.3 劣等UDP 47

3.5 因特網消息控制協議(ICMP) 48

3.5.1 ICMP消息結構 48

3.5.2 劣等ICMP 49

3.6 IP網絡中的地址 50

3.6.1 物理地址 50

3.6.2 邏輯地址 51

3.6.3 IP尋址 51

3.6.4 子網 53

3.6.5 IPv6 53

3.7 網絡地址轉換(NAT) 54

3.7.1 NAT實施 55

3.7.2 NAT和IPSec:問題和解決方法 55

3.8 廣播和多播 56

3.9 IP服務 56

3.10 IP路由 57

3.10.1 路由類型 58

3.10.2 IP路由進程如何工作 58

3.10.3 不同種類的路由協議 59

3.10.4 常用的路由協議 60

3.11 IP應用 61

3.11.1 典型的IP應用 61

3.11.2 不太典型的IP應用 62

3.11.3 用來實施安全的協議 62

3.12 總結 63

第二部分 防火牆如何工作

第4章 個人防火牆:Windows防火牆和趨勢科技PC-cillin軟件 67

4.1 Windows防火牆和Windows XP 67

4.1.1 Windows防火牆是如何工作的 68

4.1.2 配置Windows防火牆 68

4.1.3 Windows防火牆特性 72

4.1.4 Windows防火牆清單 73

4.2 趨勢科技PC-cillin防火牆特性 74

4.2.1 PC-cillin要求 74

4.2.2 趨勢科技防火牆是如何工作的 74

4.2.3 配置趨勢科技防火牆 75

4.2.4 趨勢科技防火牆特性 79

4.2.5 趨勢科技防火牆清單 79

4.3 總結 80

第5章 寬帶路由器和防火牆 83

5.1 寬帶路由器和防火牆是如何工作的 83

5.2 Linksys寬帶路由器/防火牆 84

5.2.1 安全和過濾特性 85

5.2.2 路由特性 85

5.2.3 操作和管理特性 86

5.2.4 綜合特性 86

5.3 Linksys要求 86

5.4 Linksys路由器/防火牆是如何工作的 87

5.4.1 從外部源過濾流量 87

5.4.2 從內部源過濾流量 88

5.5 配置Linksys 89

5.5.1 基本配置 90

5.5.2 安全配置 91

5.5.3 游戲應用配置 93

5.5.4 管理配置 94

5.6 Linksys清單 95

5.7 總結 96

第6章 思科PIX防火牆和ASA安全應用 99

6.1 PIX/ASA特性 99

6.2 在PIX和ASA之間選擇 100

6.3 Cisco PIX和ASA模型 101

6.3.1 SOHO解決方案 101

6.3.2 中到大型辦公室解決方案 102

6.3.3 大型辦公室和服務提供商解決方案 102

6.4 PIX/ASA是如何工作的 102

6.4.1 防火牆安全策略 103

6.4.2 防火牆實施模式 105

6.4.3 狀態化檢查 105

6.5 配置Cisco PIX/ASA 108

6.5.1 在防火牆接口上分配IP地址 108

6.5.2 配置防火牆名稱、域名和密碼 110

6.5.3 配置防火牆路由設置 111

6.5.4 配置防火牆來管理遠程接入 111

6.5.5 對出站實施NAT 114

6.5.6 配置ACLs 116

6.5.7 在防火牆上配置日志 119

6.6 PIX/ASA清單 122

6.7 總結 124

第7章 基於Linux的防火牆 127

7.1 NetFilter特性 128

7.2 NetFilter要求 128

7.3 NetFilter是如何工作的 128

7.4 配置NetFilter 131

7.4.1 IPTables命令行工具 132

7.4.2 Firewall Builder 133

7.4.3 Firestarter 134

7.4.4 Webmin 136

7.5 NetFilter清單 138

7.6 總結 138

第8章 應用代理防火牆 141

8.1 應用層過濾 141

8.1.1 應用過濾是如何工作的 141

8.1.2 應用過濾和深度報文檢查的區別 142

8.2 代理服務器的功能 142

8.3 應用代理防火牆的局限性 143

8.4 微軟ISA Server 2004防火牆 144

8.4.1 微軟ISA Server 2004特性 145

8.4.2 微軟ISA Server 2004要求和預先准備 150

8.4.3 微軟ISA Server 2004是如何工作的 151

8.4.4 微軟ISA Server 2004清單 163

8.5 總結 163

第9章 防火牆在網絡上的位置 165

9.1 不同類型辦公室的要求 165

9.1.1 中心場點辦公室 165

9.1.2 遠程辦公室 166

9.2 單一防火牆結構 166

9.2.1 單個DMZ的因特網防火牆 166

9.2.2 多個DMZ的因特網防火牆 167

9.2.3 因特網掃描防火牆(無DMZ) 168

9.3 雙重防火牆架構 168

9.4 防火牆系統 169

9.4.1 單一防火牆系統 170

9.4.2 雙重防火牆系統 171

9.5 個人/桌面電腦防火牆放在網絡的什麼地方合適 172

9.6 應用防火牆放在網絡的什麼地方合適 172

9.7 防火牆和VLAN 173

9.8 通過防火牆分段內部資源 175

9.8.1 保護敏感的內部資源 175

9.8.2 在WAN和遠程接入的請求中保護資源 175

9.8.3 保護個人的內部資源 176

9.8.4 什麼時候實施防火牆才現實 177

9.9 高效防火牆設計 177

9.10 總結 178

第三部分 管理和維護防火牆

第10章 防火牆安全策略 181

10.1 編寫書面安全策略 181

10.1.1 策略、標准、指南和程序的區別 182

10.1.2 安全策略格式 183

10.1.3 通用安全策略 184

10.1.4 防火牆安全策略 187

10.2 防火牆策略/規則 188

10.2.1 入站過濾 189

10.2.2 出站過濾 193

10.2.3 管理接入規則 194

10.3 總結 197

第11章 管理防火牆 199

11.1 缺省密碼 199

11.2 平台維護 200

11.3 防火牆管理接口 200

11.3.1 通過CLI管理防火牆 201

11.3.2 通過GUI管理防火牆 201

11.3.3 接口優先 204

11.4 接入管理 204

11.4.1 嵌入式管理 204

11.4.2 分離式管理 205

11.4.3 Telnet和SSH 205

11.4.4 HTTP和HTTPS 205

11.5 普通的防火牆管理任務 206

11.5.1 初始化配置 206

11.5.2 修改配置 209

11.5.3 升級防火牆軟件 214

11.6 總結 215

第12章 防火牆能告訴我們什麼 217

12.1 防火牆和日志 217

12.1.1 同步日志協議 217

12.1.2 私有日志方法 222

12.1.3 為什麼日志重要 222

12.2 防火牆日志查看和分析 224

12.2.1 在防火牆日志中查找什麼 224

12.2.2 Cisco安全PIX防火牆同步日志事件綱要 227

12.3 防火牆取證 231

12.3.1 是或不是IP地址的值 232

12.3.2 端口號破譯 233

12.3.3 使防火牆安全 233

12.4 總結 233

第13章 防火牆排錯 237

13.1 升級故障排查清單 237

13.1.1 第一步:檢查問題報告 238

13.1.2 第二步:測試連通性 238

13.1.3 第三步:物理上對防火牆的檢查 240

13.1.4 第四步:檢查近期修改 240

13.1.5 第五步:檢查防火牆錯誤日志 241

13.1.6 第六步:校驗防火牆配置 242

13.1.7 第七步:校驗防火牆規則 242

13.1.8 第八步:核實任何獨立的、非防火牆系統沒有問題 242

13.1.9 第九步:監控網絡流量 243

13.2 基本防火牆排錯 243

13.2.1 排查穿越防火牆連通性問題 243

13.2.2 排查和防火牆的連通性問題 247

13.3 高級防火牆排錯 248

13.4 故障排查范例 248

13.5 總結 251

第14章 防火牆高級特性 253

14.1 內容過濾 253

14.1.1 實施URL過濾 253

14.1.2 維護URL過濾 255

14.1.3 如果……怎麼辦 255

14.2 執行應用過濾 256

14.3 入侵檢測和防護 259

14.4 虛擬專用網 260

14.4.1 IPsec VPN 261

14.4.2 SSL VPN 263

14.5 總結 264

第四部分 附錄

附錄A 防火牆和安全工具 267

A.1 常用排錯工具 267

A.1.1 確定可達性 267

A.1.2 已知物理地址確定 268

A.1.3 Windows特有的工具 269

A.1.4 Linux和UNIX特有的工具 270

A.1.5 報文分析工具 270

A.2 日志和日志分析工具 274

A.3 安全測試工具 275

A.3.1 端口掃描工具 275

A.3.2 弱點掃描工具 278

附錄B 防火牆與安全資源 281

B.1 關於防火牆的詳細資料 281

B.2 一般安全資料 282

B.3 補充閱讀 282

相關資源:

- [生活圖書]《實用臨床包扎學》掃描版[PDF]

- [人文社科]Bella Sonus -《Enamoured》[MP3!]

- [其他圖書]《工筆畫線描百花畫譜 春夏篇》掃描版[PDF]

- [教育科技]中國性科學百科全書 PDF 高清掃描版版(128M)

- [生活圖書]《攝影的靈感·微距》掃描版[PDF]

- [教育科技]《雙螺旋-發現DNA結構的故事》(The Double Helix-A P

- [其他圖書]《傑出的頭腦》掃描版[PDF]

- [其他圖書]《水力計算手冊(第二版)》[pdf]

- [其他圖書]《二十四連環腿法》掃描版[PDF]

- [其他圖書]《中國思想史》復旦大學出版社,2001年第1版(全3冊)

- [電腦基礎]《連環漫畫設計》(GW - Comic Book Illustration with Phil Noto )[光盤鏡像]

- [應用軟件]《WPS2005 專業版(for lunix & win)》(WPS2005 Professiona)[ISO],應用軟件、資源下載

- [電腦基礎]《VTC Search Engine Optimization 2006》LinGiSO 教程[Bin]

- [游戲周邊]《最終幻想13 Versus中文配音》(Final Fantasy Versus XIII)宣傳片[MP4]

- [電腦基礎]《Perl 5基礎教程》(Perl.5.Essential.Training)[光盤鏡像]

- [生活圖書]《攝亦有道 4 數碼攝影入門超級手冊》全彩版[PDF]

- [電腦基礎]《Gnomonology Zbrush 衣著制作教程》(Gnomonology Sculpting Clothing )[光盤鏡像]

- [應用軟件]《圖像編輯工具》(PhotoPerfect Express)v1.0.84[壓縮包]

- [多媒體類]《Best Service Artist Grooves鼓音源》(Best Service Artist Grooves VSTi &DXi)

- [生活圖書]《施今墨對藥》掃描版[PDF]

- 《使用HTML5設計網絡富客戶端應用》(HTML5: Designing Rich Internet Applications)英文文字版[PDF]

- 《InDesign數字出版完全攻略》掃描版[PDF]

- 《Linux高級程序設計》(Professional Linux Programming (Programmer to Programmer))掃描版[PDF]

- 《版式設計原理與實踐》彩圖版[PDF]

- 《惡意代碼取證》(Malware Forensics: Investigating and Analyzing Malicious Code)掃描版[PDF]

- 《21天學通C++》(Jesse Liberty)第三版[PDF]

- 《網頁開發手記--HTML+CSS+JavaScript實戰詳解》掃描版[PDF]

- 《C++程序設計語言 特別版 十周年紀念版》(The C++ Programming Language Special Edition)掃描版[PDF]

- 《設計模式之禅》掃描版[PDF]

- 《深入解析ATL(第2版)》(ATL Internals, 2nd Edition Working with ATL 8)掃描版[PDF]

- 深入淺出html(中文版)

- 《WPF編程寶典:使用C# 2008和.NET 3.5(第2版)》掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved