《Java加密與解密的藝術》掃描版[PDF] 簡介: 中文名 : Java加密與解密的藝術 作者 : 梁棟 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 機械工業出版社 書號 : 9787111297628 發行時間 : 2010年4月6日 地區 : 大陸 語言 : 簡體中文 簡介 : 評論處1樓有網盤鏈接 內容介紹: 本

"《Java加密與解密的藝術》掃描版[PDF]"介紹

中文名: Java加密與解密的藝術

作者: 梁棟

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 機械工業出版社

書號: 9787111297628

發行時間: 2010年4月6日

地區: 大陸

語言: 簡體中文

簡介:

評論處1樓有網盤鏈接

內容介紹:

本書是java安全領域的百科全書,密碼學領域的權威經典,4大社區一致鼎力推薦。

全書包含3個部分,基礎篇對java企業級應用的安全知識、密碼學核心知識、與java加密相關的api和通過權限文件加強系統安全方面的知識進行了全面的介紹;實踐篇不僅對電子郵件傳輸算法、消息摘要算法、對稱加密算法、非對稱加密算法、數字簽名算法等現今流行的加密算法的原理進行了全面而深入的剖析,而且還結合翔實的范例說明了各種算法的具體應用場景;綜合應用篇既細致地講解了加密技術對數字證書和ssl/tls協議的應用,又以示例的方式講解了加密與解密技術在網絡中的實際應用,極具實踐指導性。

java開發者將通過本書掌握密碼學和java加密與解密技術的所有細節;系統架構師將通過本書領悟構建安全企業級應用的要義;其他領域的安全工作者也能通過本書一窺加密與解密技術的精髓。

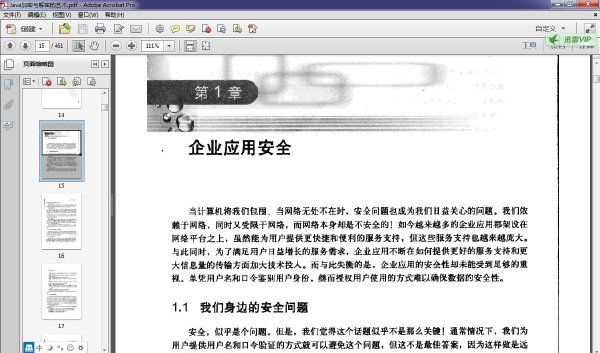

內容截圖:

目錄:

第一部分基礎篇

第1章企業應用安全2

1.1 我們身邊的安全問題2

1.2 拿什麼來拯救你,我的應用3

1.3 捍衛企業應用安全的銀彈8

1.4 為你的企業應用上把鎖9

1.5 小結10

第2章企業應用安全的銀彈—密碼學11

2.1 密碼學的發家史11

2.2 密碼學定義、術語及其分類15

2.3 保密通信模型17

2.4 古典密碼18

2.5 對稱密碼體制19

2.6 非對稱密碼體制26

2.7 散列函數28

2.8 數字簽名29

2.9 密碼學的未來30

2.10 小結32

第3章java加密利器34

3.1 java與密碼學34

.3.2 java.security包詳解37

3.3 javax.crypto包詳解70

3.4 java.security.spec包和javax.crypto.spec包詳解85

3.5 java.security.cert包詳解91

3.6 javax.net.ssl包詳解100

3.7 小結107

第4章他山之石,可以攻玉109

4.1 加固你的系統109

4.2 加密組件bouncy castle 111

4.3 輔助工具commons codec 120

4.4 小結121

第二部分實踐篇

第5章電子郵件傳輸算法—base64 134

5.1 base64算法的由來134

5.2 base64算法的定義134

5.3 base64算法與加密算法的關系135

5.4 實現原理136

5.5 模型分析137

5.6 base64算法實現138

5.7 url base64算法實現147

5.8 應用舉例151

5.9 小結153

第6章驗證數據完整性—消息摘要算法155

6.1 消息摘要算法簡述155

6.2 md算法家族157

6.3 sha算法家族167

6.4 mac算法家族181

6.5 其他消息摘要算法195

6.6 循環冗余校驗算法—crc算法206

6.7 實例:文件校驗209

6.8 小結211

第7章初等數據加密—對稱加密算法213

7.1 對稱加密算法簡述213

7.2 數據加密標准—des 214

7.3 三重des—desede 222

7.4 高級數據加密標准—aes 227

7.5 國際數據加密標准—idea 232

7.6 基於口令加密—pbe 236

7.7 實例:對稱加密網絡應用242

7.8 小結254

第8章高等數據加密—非對稱加密算法256

8.1 非對稱加密算法簡述256

8.2 密鑰交換算法—dh 258

8.3 典型非對稱加密算法—rsa 269

8.4 常用非對稱加密算法—elgamal277

8.5 實例:非對稱加密網絡應用284

8.6 小結296

第9章帶密鑰的消息摘要算法—數字簽名算法297

9.1 數字簽名算法簡述297

9.2 模型分析298

9.3 經典數字簽名算法—rsa 299

9.4 數字簽名標准算法—dsa 306

9.5 橢圓曲線數字簽名算法—ecdsa 311

9.6 實例:帶有數字簽名的加密網絡應用318

9.7 小結319

第三部分綜合應用篇

第10章終極武器—數字證書332

10.1 數字證書詳解332

10.2 模型分析335

10.3 證書管理337

10.4 證書使用351

10.5 應用舉例360

10.6 小結360

第11章終極裝備—安全協議362

11.1 安全協議簡述362

11.2 模型分析364

11.3 單向認證服務369

11.4 雙向認證服務381

11.5 應用舉例387

11.6 小結387

第12章量體裁衣—為應用選擇合適的裝備389

12.1 實例:常規web應用開發安全389

12.2 實例:im應用開發安全399

12.3 實例:web service應用開發安全420

12.4 小結443

附錄a java 6支持的算法445

附錄b bouncy castle支持的

算法447

作者: 梁棟

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 機械工業出版社

書號: 9787111297628

發行時間: 2010年4月6日

地區: 大陸

語言: 簡體中文

簡介:

評論處1樓有網盤鏈接

內容介紹:

本書是java安全領域的百科全書,密碼學領域的權威經典,4大社區一致鼎力推薦。

全書包含3個部分,基礎篇對java企業級應用的安全知識、密碼學核心知識、與java加密相關的api和通過權限文件加強系統安全方面的知識進行了全面的介紹;實踐篇不僅對電子郵件傳輸算法、消息摘要算法、對稱加密算法、非對稱加密算法、數字簽名算法等現今流行的加密算法的原理進行了全面而深入的剖析,而且還結合翔實的范例說明了各種算法的具體應用場景;綜合應用篇既細致地講解了加密技術對數字證書和ssl/tls協議的應用,又以示例的方式講解了加密與解密技術在網絡中的實際應用,極具實踐指導性。

java開發者將通過本書掌握密碼學和java加密與解密技術的所有細節;系統架構師將通過本書領悟構建安全企業級應用的要義;其他領域的安全工作者也能通過本書一窺加密與解密技術的精髓。

內容截圖:

目錄:

第一部分基礎篇

第1章企業應用安全2

1.1 我們身邊的安全問題2

1.2 拿什麼來拯救你,我的應用3

1.3 捍衛企業應用安全的銀彈8

1.4 為你的企業應用上把鎖9

1.5 小結10

第2章企業應用安全的銀彈—密碼學11

2.1 密碼學的發家史11

2.2 密碼學定義、術語及其分類15

2.3 保密通信模型17

2.4 古典密碼18

2.5 對稱密碼體制19

2.6 非對稱密碼體制26

2.7 散列函數28

2.8 數字簽名29

2.9 密碼學的未來30

2.10 小結32

第3章java加密利器34

3.1 java與密碼學34

.3.2 java.security包詳解37

3.3 javax.crypto包詳解70

3.4 java.security.spec包和javax.crypto.spec包詳解85

3.5 java.security.cert包詳解91

3.6 javax.net.ssl包詳解100

3.7 小結107

第4章他山之石,可以攻玉109

4.1 加固你的系統109

4.2 加密組件bouncy castle 111

4.3 輔助工具commons codec 120

4.4 小結121

第二部分實踐篇

第5章電子郵件傳輸算法—base64 134

5.1 base64算法的由來134

5.2 base64算法的定義134

5.3 base64算法與加密算法的關系135

5.4 實現原理136

5.5 模型分析137

5.6 base64算法實現138

5.7 url base64算法實現147

5.8 應用舉例151

5.9 小結153

第6章驗證數據完整性—消息摘要算法155

6.1 消息摘要算法簡述155

6.2 md算法家族157

6.3 sha算法家族167

6.4 mac算法家族181

6.5 其他消息摘要算法195

6.6 循環冗余校驗算法—crc算法206

6.7 實例:文件校驗209

6.8 小結211

第7章初等數據加密—對稱加密算法213

7.1 對稱加密算法簡述213

7.2 數據加密標准—des 214

7.3 三重des—desede 222

7.4 高級數據加密標准—aes 227

7.5 國際數據加密標准—idea 232

7.6 基於口令加密—pbe 236

7.7 實例:對稱加密網絡應用242

7.8 小結254

第8章高等數據加密—非對稱加密算法256

8.1 非對稱加密算法簡述256

8.2 密鑰交換算法—dh 258

8.3 典型非對稱加密算法—rsa 269

8.4 常用非對稱加密算法—elgamal277

8.5 實例:非對稱加密網絡應用284

8.6 小結296

第9章帶密鑰的消息摘要算法—數字簽名算法297

9.1 數字簽名算法簡述297

9.2 模型分析298

9.3 經典數字簽名算法—rsa 299

9.4 數字簽名標准算法—dsa 306

9.5 橢圓曲線數字簽名算法—ecdsa 311

9.6 實例:帶有數字簽名的加密網絡應用318

9.7 小結319

第三部分綜合應用篇

第10章終極武器—數字證書332

10.1 數字證書詳解332

10.2 模型分析335

10.3 證書管理337

10.4 證書使用351

10.5 應用舉例360

10.6 小結360

第11章終極裝備—安全協議362

11.1 安全協議簡述362

11.2 模型分析364

11.3 單向認證服務369

11.4 雙向認證服務381

11.5 應用舉例387

11.6 小結387

第12章量體裁衣—為應用選擇合適的裝備389

12.1 實例:常規web應用開發安全389

12.2 實例:im應用開發安全399

12.3 實例:web service應用開發安全420

12.4 小結443

附錄a java 6支持的算法445

附錄b bouncy castle支持的

算法447

相關資源:

- [人文社科]《思想的力量:哲學導論(第6版)》掃描版[PDF]

- [文學圖書]《美是自由的呼吸》(別爾嘉耶夫)掃描版[PDF]

- [其他圖書]《精品圖書(4)電影系列(12-15更新)》

- [文學圖書]《建築趨同與多元的文化分析》掃描版[PDF]

- [其他圖書]《劍橋世界史 1-7冊合集 英文版》(The Cambridge World History)文字插圖版[PDF]

- [人文社科]《生活的意義與價值》(The Meaning and Value of Life)((德)魯道夫·奧伊肯)中譯本,掃描版[PDF]

- [生活圖書]《學做中國結》掃描版[PDF]

- [計算機與網絡]《微博改變未來 你也可以這樣成功》掃描版[PDF]

- [人文社科]《看一眼就會的瑜伽健身法 (漫畫)》(閻海)掃描版[PDF]

- [生活圖書]《老中醫醫案選》掃描版[PDF]

- [光盤游戲]青澀寶貝2

- [學習課件]《數學普及系列》掃描版[PDF]資料下載

- [人文社科]和平之月(Pacific Moon) -《空華 Kuge I & II》320KBPS[MP3!]

- [其他圖書]《大玩LOMO與玩具相機》掃描版[PDF]

- [多媒體類]《[曹潤]重量級調色插件ColoristaI+II FOR AE PR (32位和64位)漢化下載!》(ColoristaII FOR AE PR X32)1.0[壓縮包]

- [多媒體類]《萊思康混響插件》(Lexicon PCM Native Reverb Plug-in Bundle)1.0.4[安裝包]

- [光盤游戲]《花園叢下》(The UnderGarden)破解版[光盤鏡像]

- [生活百科]《脈法求真》掃描版[PDF]資料下載

- [教育綜合]講師學園-金屬材料及熱處理34講(西南交大)

- [計算機與網絡]《啊哈!算法》掃描版[PDF]

- 《編譯原理》文字版[PDF]

- 《網管工具使用與技巧大全》掃描版[PDF]

- 《視覺:Illustrator CS4特效設計與制作實例精講(中文版)》掃描版[PDF]

- 《高速PCB基礎理論及內存仿真技術》文字版[PDF]

- 《Flash 8寶典》(Mecromedia Flash 8 Bible)掃描版[PDF]

- 《操作系統教程》文字版[PDF]

- 《Visual C++編程全能詞典》掃描版[PDF]

- 《風景心路:Lightroom風光攝影後期處理技法》掃描版

- 《UG NX 5.0應用與實例教程》掃描版[PDF]

- 《Cisco IP電話技術》(Cisco IP Telephony )(David Lovell)掃描版[PDF]

- 《Photoshop元素聚焦》(Focus On Photoshop Elements)插圖版

- 《Ubuntu官方圖書(第七版)2012》(The Official Ubuntu Book (7th Edition) 2012)影印版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved