《CCSP自學指南:安全Cisco IOS網絡(SECUR)》掃描版[PDF] 簡介: 中文名 : CCSP自學指南:安全Cisco IOS網絡(SECUR) 作者 : [美]John F.Roland 譯者 : 張耀疆 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 人民郵電出版社 書號 : 9787115129857 發行時間 : 2005年2月1日 地區 : 大陸 語言 : 簡體中文 簡介 :

"《CCSP自學指南:安全Cisco IOS網絡(SECUR)》掃描版[PDF]"介紹

中文名: CCSP自學指南:安全Cisco IOS網絡(SECUR)

作者: [美]John F.Roland

譯者: 張耀疆

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 人民郵電出版社

書號: 9787115129857

發行時間: 2005年2月1日

地區: 大陸

語言: 簡體中文

簡介:

內容推薦

本書全面系統地介紹了在基於Cisco路由器的網絡環境中,如何實施和管理網絡安全。全書共13章,從內容上可以分成5個部分。第一部分包括第1章到第4章,詳盡地介紹了網絡安全的基本概念和相關Cisco路由器的基本的安全配置;第二部分包括第5章到第7章,介紹了3種Cisco IOS的增強功能——防火牆特征集;第三部分包括第8章到第10章,介紹了怎樣利用Cisco路由器建立和管理VPN;第四部分包括第11章到13章,介紹了兩種Cisco網絡安全的管理工具——安全設備管理器(SDM)和路由器管理中心(MC),以及一個全面地配置Cisco路由器的綜合案例;附錄部分給出了章節復習題答案、網絡安全策略樣例和訪問控制列表參考。

本書是Cisco Press出版的關於CCSP的官方教材,是CCSP應試者的必備書籍。同時本書內容翔實,涉及知識面廣,也適合廣大網絡管理人員和網絡愛好者閱讀與參考,更全面、更有效地保護自己的網絡安全。

白光盤用戶請關注本資源評論,一樓有網盤下載鏈接

內容截圖

目錄:

第1章 網絡安全簡介 1

1.1 目標 2

1.1.1 一個封閉的網絡 2

1.1.2 現代網絡 3

1.1.3 威脅的能力——更危險更容易 4

1.1.4 安全角色的轉變 4

1.1.5 電子商務的挑戰 5

1.1.6 法律和政策的問題 5

1.2 Cisco SAFE Blueprint 6

1.2.1 路由器目標 7

1.2.2 交換機目標 7

1.2.3 主機目標 7

1.2.4 網絡目標 7

1.2.5 應用目標 8

1.2.6 安全的管理和報告 8

1.3 網絡攻擊類型 9

1.3.1 網絡安全威脅 9

1.3.2 網絡攻擊類型 10

1.4 網絡安全策略 22

1.5 Cisco網絡安全產品 23

1.6 Cisco管理軟件 23

1.6.1 Cisco VPN設備管理器 23

1.6.2 Cisco PIX設備管理器 23

1.6.3 Cisco VPN方案中心 24

1.6.4 CiscoWorks VPN/安全管理方案 24

1.7 管理協議和功能 25

1.7.1 Telnet 25

1.7.2 簡單網絡管理協議 25

1.7.3 Syslog 26

1.7.4 簡單文件傳輸協議 26

1.7.5 網絡時間協議 26

1.8 NAT和NAT穿透 27

1.9 本章小結 28

1.10 本章復習題 29

第2章 Cisco路由器安全基礎 31

2.1 Cisco IOS防火牆特性 31

2.1.1 Cisco IOS防火牆價值 32

2.1.2 Cisco IOS防火牆特點 32

2.2 安全的Cisco路由器安裝 33

2.2.1 對安裝進行風險評估 33

2.2.2 Cisco路由器和交換機物理安裝常見威脅 34

2.3 安全的Cisco路由器管理訪問 36

2.3.1 連接路由器控制台端口 36

2.3.2 口令創建規則 37

2.3.3 初始化配置對話 37

2.3.4 配置最小口令長度 38

2.3.5 配置Enable Secret口令 38

2.3.6 配置控制台端口用戶級口令 39

2.3.7 配置一個vty用戶級口令 40

2.3.8 配置一個AUX用戶級口令 41

2.3.9 用service password-encryption命令加密口令 41

2.3.10 增強用戶名口令安全 42

2.3.11 用no service password-recovery保護ROMMON 43

2.3.12 記錄認證失敗率 44

2.3.13 設置路由器鏈路超時 44

2.3.14 設置特權級別 45

2.3.15 配置旗標消息 46

2.3.16 安全的SNMP訪問 47

2.4 Cisco路由器AAA介紹 57

2.4.1 AAA模型:網絡安全結構 57

2.4.2 實施AAA 58

2.4.3 用本地服務實施AAA 59

2.4.4 用外部服務實施AAA 59

2.4.5 TACACS+和RADIUS AAA協議 60

2.4.6 認證方法和易用性 61

2.5 為Cisco邊界路由器配置AAA 65

2.5.1 認證邊界路由器訪問 65

2.5.2 邊界路由器AAA配置過程 66

2.5.3 對特權EXEC和配置模式進行安全訪問 66

2.5.4 用aaa new-model命令啟用AAA 67

2.5.5 aaa authentication命令 67

2.5.6 aaa authorization命令 70

2.5.7 aaa accounting命令 72

2.6 AAA排障 73

2.6.1 debug aaa authentication命令 73

2.6.2 debug aaa authorization命令 74

2.6.3 debug aaa accounting命令 75

2.7 本章小結 76

2.8 Cisco IOS命令回顧 76

2.9 本章復習題 76

2.10 案例研究 76

2.10.1 未來公司 77

2.10.2 安全策略符合性 78

2.10.3 解決方案 79

第3章 Cisco路由器網絡高級AAA安全 83

3.1 Cisco Secure ACS介紹 83

3.1.1 Cisco Secure ACS for Windows 84

3.1.2 Cisco Secure ACS for UNIX(Solaris) 94

3.2 安裝Cisco Secure ACS 3.0 forWindows 2000/NT服務器 95

3.2.1 配置服務器 96

3.2.2 校驗Windows服務器和其他網絡設備間的連接 96

3.2.3 在服務器上安裝Cisco SecureACS for Windows 96

3.2.4 用Web浏覽器配置CiscoSecure ACS for Windows 96

3.2.5 為AAA配置其余設備 97

3.2.6 校驗正確安裝和操作 97

3.3 Cisco Secure ACS for Windows管理和排障 97

3.3.1 認證失敗 99

3.3.2 授權失敗 100

3.3.3 記帳失敗 100

3.3.4 撥入PC問題排障 100

3.3.5 使用Cisco IOS命令排障 101

3.4 TACACS+概述 101

3.4.1 一般特性 101

3.4.2 配置TACACS+ 102

3.4.3 校驗TACACS+ 105

3.5 RADIUS概述 107

3.5.1 客戶端/服務器模型 108

3.5.2 網絡安全 108

3.5.3 靈活的認證機制 108

3.5.4 配置RADIUS 108

3.5.5 RADIUS增強屬性 110

3.6 Kerberos概述 111

3.7 本章小結 112

3.8 Cisco IOS命令回顧 112

3.9 本章復習題 112

3.10 案例研究 113

3.10.1 場景 114

3.10.2 解決方案 114

第4章 Cisco路由器威脅對策 117

4.1 用路由器來保護網絡 117

4.1.1 單個邊界路由器 117

4.1.2 邊界路由器和防火牆 118

4.1.3 集成防火牆的邊界路由器 118

4.1.4 邊界路由器、防火牆和內部路由器 119

4.2 加強路由器服務和接口的安全性 119

4.2.1 關閉BOOTP服務器 120

4.2.2 關閉CDP服務 120

4.2.3 關閉配置自動加載服務 121

4.2.4 限制DNS服務 122

4.2.5 關閉FTP服務器 122

4.2.6 關閉Finger服務 123

4.2.7 關閉無根據ARP 124

4.2.8 關閉HTTP服務 125

4.2.9 關閉IP無類別路由選擇服務 125

4.2.10 關閉IP定向廣播 126

4.2.11 關閉IP鑒別 126

4.2.12 關閉ICMP掩碼應答 127

4.2.13 關閉ICMP重定向 127

4.2.14 關閉IP源路由選擇 128

4.2.15 關閉ICMP不可達消息 128

4.2.16 關閉MOP服務 129

4.2.17 關閉NTP服務 129

4.2.18 關閉PAD服務 130

4.2.19 關閉代理ARP 131

4.2.20 關閉SNMP服務 132

4.2.21 關閉小型服務器 133

4.2.22 啟用TCP Keepalive 134

4.2.23 關閉TFTP服務器 135

4.3 關閉不用的路由器接口 136

4.4 實施Cisco訪問控制列表 137

4.4.1 識別訪問控制列表 137

4.4.2 IP訪問控制列表類型 138

4.4.3 注釋IP ACL條款 143

4.4.4 開發ACL規則 143

4.4.5 ACL定向過濾 143

4.4.6 將ACL應用到接口 144

4.4.7 顯示ACL 144

4.4.8 啟用Turbo ACL 145

4.4.9 增強ACL 146

4.5 用ACL來應對安全威脅 147

4.5.1 流量過濾 148

4.5.2 理論網絡 149

4.6 過濾路由器服務流量 150

4.6.1 Telnet服務 150

4.6.2 SNMP服務 150

4.6.3 路由選擇協議 151

4.7 過濾網絡流量 151

4.7.1 IP地址欺騙對策 152

4.7.2 DoS TCP SYN攻擊對策 153

4.7.3 DoS Smurf攻擊對策 153

4.7.4 過濾ICMP消息 154

4.8 DDoS對策 155

4.8.1 TRIN00 155

4.8.2 Stacheldraht 156

4.8.3 Trinity V3 156

4.8.4 Subseven 156

4.9 路由器配置示例 157

4.10 實施Syslog日志 158

4.10.1 Syslog系統 159

4.10.2 Cisco日志安全級別 159

4.10.3 日志消息格式 160

4.10.4 Syslog路由器命令 161

4.11 為企業網絡設計安全的管理和報告系統 162

4.11.1 SAFE結構通覽 163

4.11.2 信息路徑 164

4.11.3 帶外管理一般指南 165

4.11.4 日志和報告 166

4.11.5 配置SSH服務器 167

4.11.6 安全的SNMP訪問 168

4.12 用AutoSecure加強Cisco路由器安全 172

4.12.1 起點 172

4.12.2 接口選擇 173

4.12.3 安全的Management層面服務 173

4.12.4 創建安全旗標 174

4.12.5 配置口令、AAA、SSH 服務器和域名 175

4.12.6 配置特定接口服務 175

4.12.7 配置Cisco Express Forwarding和入口過濾 176

4.12.8 配置入口過濾和CBAC 176

4.12.9 檢查配置並應用於運行配置中 177

4.12.10 例子:使用AutoSecure之前典型的路由器配置 184

4.12.11 例子:使用AutoSecure之後典型的路由器配置 185

4.13 本章小結 190

4.14 Cisco IOS命令回顧 190

4.15 本章復習題 190

4.16 案例研究 191

4.16.1 場景 192

4.16.2 解決方案 192

第5章 Cisco IOS防火牆基於上下文訪問控制的配置 197

5.1 Cisco IOS防火牆介紹 197

5.1.1 Cisco IOS防火牆特征集 198

5.1.2 理解CBAC 198

5.1.3 理解認證代理 199

5.1.4 理解入侵檢測 199

5.2 用CBAC保護用戶免受攻擊 200

5.2.1 Cisco IOS訪問控制列表 200

5.2.2 CBAC是如何工作的 200

5.2.3 支持的協議 202

5.2.4 告警和審計跟蹤 202

5.3 配置CBAC 203

5.3.1 打開審計跟蹤和告警 203

5.3.2 全局超時值和阈值 203

5.3.3 端口到應用的映射(Port-To-Application Mapping) 206

5.3.4 定義應用協議審查規則 208

5.3.5 路由器接口審查規則和ACL 211

5.3.6 測試和驗證CBAC 215

5.4 本章小結 216

5.5 Cisco IOS命令回顧 217

5.6 本章復習題 217

5.7 案例研究 218

5.7.1 場景 219

5.7.2 解決方案 219

第6章 Cisco IOS防火牆認證代理 223

6.1 介紹Cisco IOS防火牆認證代理 223

6.1.1 定義認證代理 223

6.1.2 支持AAA協議和服務器 224

6.1.3 發起一個會話 224

6.1.4 認證代理過程 225

6.1.5 應用認證代理 227

6.1.6 配置認證代理 227

6.2 配置AAA服務器 228

6.2.1 在Cisco安全訪問控制服務器(CSACS)上配置認證代理服務 228

6.2.2 在Cisco安全訪問控制服務器上建立用戶授權配置文件 229

6.2.3 在建立用戶授權配置文件時使用proxyacl#n屬性 230

6.3 用AAA服務器配置Cisco IOS 防火牆 230

6.3.1 打開AAA 231

6.3.2 指定認證協議 231

6.3.3 指定授權協議 231

6.3.4 定義TACACS+服務器和它的密鑰 231

6.3.5 定義RADIUS服務器和它的密鑰 232

6.3.6 允許到路由器的AAA流量 232

6.3.7 打開路由器的HTTP服務器 233

6.4 配置認證代理 234

6.4.1 設置默認空閒時間 234

6.4.2 定義可選的認證代理標志 234

6.4.3 定義和應用認證代理規則 235

6.4.4 將認證代理規則關聯到ACL 236

6.5 測試和驗證配置 236

6.5.1 show命令 236

6.5.2 debug命令 236

6.5.3 清除認證代理緩存 237

6.6 本章小結 237

6.7 Cisco IOS命令回顧 238

6.8 本章復習題 238

6.9 案例研究 238

6.9.1 場景 239

6.9.2 解決方案 239

第7章 Cisco IOS防火牆入侵檢測系統 243

7.1 Cisco IOS IDS介紹 243

7.1.1 網絡能見度 245

7.1.2 支持的路由器平台 245

7.1.3 實施問題 247

7.1.4 簽名應用 247

7.1.5 響應選項 248

7.2 配置Cisco IOS IDS 248

7.2.1 步驟1——初始化Cisco IOS IDS路由器 249

7.2.2 步驟2——配置保護、關閉和排除簽名 250

7.2.3 步驟3——建立和應用審查規則 251

7.2.4 步驟4——驗證配置 253

7.2.5 步驟5——將Cisco IOS IDS路由器加到CiscoWorks安全監控中心 254

7.3 本章小結 256

7.4 Cisco IOS IDS使用的簽名 256

7.5 Cisco IOS命令回顧 259

7.6 本章復習題 259

7.7 案例研究 260

7.7.1 場景 261

7.7.2 解決方案 261

第8章 用Cisco路由器和預共享密鑰建立IPSec VPN 265

8.1 在Cisco路由器打開安全VPN 265

8.1.1 定義VPN 265

8.1.2 Cisco VPN路由器產品線 267

8.2 什麼是IPSec 268

8.2.1 機密性(加密) 269

8.2.2 數據完整性 273

8.2.3 起源認證 274

8.2.4 反重放保護 277

8.3 IPSec協議框架 278

8.3.1 IPSec協議 278

8.3.2 使用模式:比較隧道模式和傳輸模式 280

8.3.3 在IPSec隧道中的DF位覆蓋功能性 281

8.3.4 IPSec框架 282

8.4 IPSec的5個步驟 282

8.4.1 IPSec步驟1:感興趣的流量 283

8.4.2 IPSec步驟2:IKE階段1 283

8.4.3 IPSec步驟3:IKE階段2 285

8.4.4 IPSec步驟4:數據傳輸 286

8.4.5 IPSec步驟5:隧道終止 287

8.5 IPSec和動態虛擬專用網 287

8.6 使用IKE預共享密鑰配置IPSec 294

8.6.1 任務1配置IPSec加密:為IKE和IPSec准備 294

8.6.2 任務2配置IPSec加密:配置IKE 300

8.6.3 任務 3 配置IPSec加密:配置IPSec 303

8.6.4 任務4配置IPSec加密:測試和驗證IPSec和ISAKMP 311

8.7 手動配置IPSec 315

8.8 使用RSA加密Nonces配置IPSec 316

8.9 和IPSec一起使用NAT 318

8.9.1 IKE階段1和階段2協商 318

8.9.2 NAT穿透包封裝 319

8.9.3 配置IPSec和NAT一起工作 319

8.10 本章小結 320

8.11 Cisco IOS命令回顧 320

8.12 本章復習題 320

8.13 案例研究 321

8.13.1 場景 321

8.13.2 解決方案 322

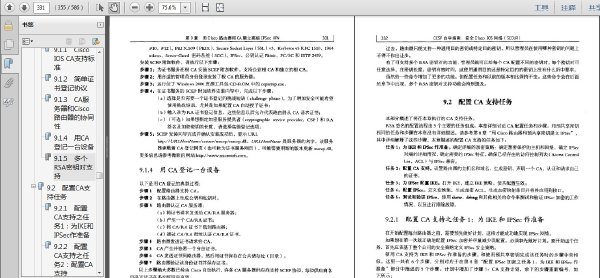

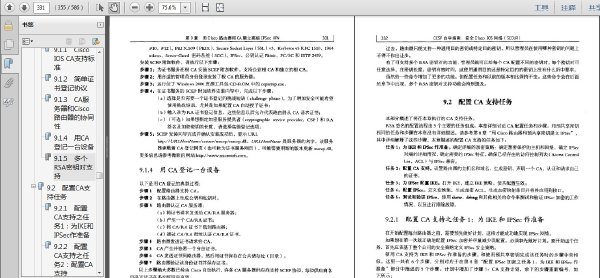

第9章 用Cisco路由器和CA建立高級IPSec VPN 327

9.1 證書權威 327

9.1.1 Cisco IOS CA支持標准 328

9.1.2 簡單證書登記協議 329

9.1.3 CA服務器和Cisco路由器的協同性 329

9.1.4 用CA登記一台設備 331

9.1.5 多個RSA密鑰對支持 331

9.2 配置CA支持任務 332

9.2.1 配置CA支持之任務1:為IKE和IPSec作准備 332

9.2.2 配置CA支持之任務2:配置CA支持 335

9.2.3 配置CA支持之任務3:為IPSec配置IKE 345

9.2.4 配置CA支持之任務4:配置IPSec 346

9.2.5 配置CA支持之任務5:測試和驗證IPSec 346

9.3 本章小結 347

9.4 Cisco IOS命令回顧 347

9.5 本章復習題 347

9.6 案例研究 347

9.6.1 場景 348

9.6.2 解決方案 349

第10章 用Cisco Easy VPN 配置IOS 遠程接入 353

10.1 介紹Cisco Easy VPN 353

10.1.1 Cisco Easy VPN Server 353

10.1.2 Cisco Easy VPN Remote 354

10.2 Cisco Easy VPN Server概述 354

10.2.1 12.2(8)T和Cisco Easy VPN的新特征 355

10.2.2 支持的IPSec屬性 356

10.2.3 不支持的IPSec屬性 356

10.3 Cisco Easy VPN Remote概述 357

10.3.1 支持的Cisco Easy VPN遠程客戶端 357

10.3.2 Cisco Easy VPN Remote 階段II 360

10.3.3 Cisco VPN Client 3.5概述 363

10.3.4 Cisco Easy VPN功能 365

10.4 配置Cisco Easy VPN Server支持XAUTH 368

10.4.1 任務1:配置XAUTH 369

10.4.2 任務2:建立IP地址池 370

10.4.3 任務3:配置組策略搜尋 370

10.4.4 任務4:為遠程VPN客戶接入建立ISAKMP策略 371

10.4.5 任務5:為MC“推”定義組策略 371

10.4.6 任務6:建立變換集 373

10.4.7 任務7:用RRI建立動態加密映射 373

10.4.8 任務8:將MC應用到動態加密映射 374

10.4.9 任務9:將動態加密映射應用到路由器的外部接口 375

10.4.10 任務10:打開IKE DPD(可選) 375

10.5 為組配置文件配置RADIUS認證 376

10.6 Cisco VPN Client 3.5安裝和配置任務 377

10.6.1 任務1:安裝Cisco VPN Client 3.x 377

10.6.2 任務2:建立新的連接條目 378

10.6.3 任務3(可選):修改Cisco VPN Client選項 378

10.6.4 任務4:配置Cisco VPN Client基本屬性 379

10.6.5 任務5:配置Cisco VPN Client認證屬性 380

10.6.6 任務6:配置Cisco VPN Client連接屬性 381

10.7 和Cisco VPN Client 3.5一起工作 382

10.7.1 程序菜單 382

10.7.2 日志查看器 383

10.7.3 設置MTU大小 383

10.7.4 客戶端連接狀態:基本標簽 384

10.7.5 客戶端連接狀態:統計標簽 385

10.8 即將來臨的Cisco VPN Client更新 386

10.8.1 虛擬適配器 386

10.8.2 對Windows和Mac統一了VPN客戶端 386

10.8.3 刪除警告(包括原因) 387

10.8.4 單一IPSec-SA 387

10.8.5 個人防火牆增強 387

10.8.6 第三方VPN廠商兼容 387

10.8.7 RADIUS SDI XAUTH請求管理 387

10.8.8 ISO標准格式日志文件名 388

10.8.9 GINA增強 388

10.9 本章小結 388

10.10 Cisco IOS命令回顧 388

10.11 本章復習題 388

10.12 案例研究 389

10.12.1 場景 390

10.12.2 解決方案 390

第11章 使用安全設備管理器保護Cisco路由器 395

11.1 理解安全設備管理器 395

11.1.1 SDM特征 396

11.1.2 智能安全配置 396

11.1.3 SDM用戶類型 397

11.1.4 SDM特征的詳細資料 397

11.2 理解SDM軟件 397

11.2.1 支持的Cisco IOS版本和設備 398

11.2.2 獲取SDM 398

11.2.3 在已有的路由器上安裝SDM 398

11.2.4 顯示路由器的閃存空間 399

11.2.5 SDM軟件需求 399

11.2.6 SDM路由器通信 400

11.3 使用SDM啟動向導 400

11.3.1 第一次SDM訪問 401

11.3.2 診斷SDM故障 407

11.4 介紹SDM用戶界面 407

11.4.1 SDM主窗口特征 407

11.4.2 SDM菜單欄 408

11.4.3 SDM工具欄 408

11.4.4 SDM向導模式選項 409

11.5 使用WAN向導配置WAN 410

11.5.1 建立新WAN連接 410

11.5.2 運行串口向導 411

11.5.3 配置封裝和IP地址 411

11.5.4 配置LMI和DLCI 411

11.5.5 配置高級選項 412

11.5.6 完成WAN接口配置 412

11.5.7 查看和編輯已有的WAN連接 412

11.5.8 使用高級模式驗證接口狀態 413

11.6 使用SDM配置防火牆 413

11.6.1 建立基本防火牆 414

11.6.2 建立高級防火牆 415

11.7 使用SDM配置VPN 418

11.7.1 使用預共享密鑰建立站到站的VPN 419

11.7.2 查看或改變VPN設置 420

11.8 使用SDM執行安全審查 420

11.8.1 執行安全審查 420

11.8.2 一步加固 422

11.9 使用出廠復位向導 424

11.10 使用SDM高級模式 424

11.10.1 高級模式——概要 424

11.10.2 高級模式——接口和連接 426

11.10.3 高級模式——規則 427

11.10.4 高級模式——路由選擇 427

11.10.5 高級模式——NAT 428

11.10.6 高級模式——系統屬性 429

11.10.7 高級模式——VPN 431

11.11 理解監控模式 431

11.12 本章小結 432

11.13 Cisco IOS命令回顧 432

11.14 本章復習題 432

11.15 案例研究 433

11.15.1 場景 434

11.15.2 解決方案 434

第12章 管理企業VPN路由器 437

12.1 路由器MC 1.2.1簡介 437

12.1.1 理解路由器MC概念 438

12.1.2 路由器MC組件 439

12.1.3 路由器MC 1.2.1支持的設備 440

12.1.4 路由器MC通信 440

12.1.5 支持的隧道技術 441

12.2 安裝路由器MC 441

12.2.1 安裝需求 441

12.2.2 客戶端訪問需求 442

12.2.3 安裝過程 443

12.2.4 配置路由器支持SSH 443

12.3 使用路由器MC 443

12.3.1 CiscoWorks登錄 444

12.3.2 CiscoWorks用戶授權角色 444

12.3.3 在CiscoWorks中添加用戶 446

12.3.4 啟動路由器MC 446

12.3.5 使用路由器MC主窗口 447

12.3.6 使用路由器MC界面 447

12.3.7 使用設備標簽 448

12.3.8 使用配置標簽 449

12.3.9 使用部署標簽 450

12.3.10 使用報告標簽 450

12.3.11 使用管理標簽 450

12.4 建立工作流程和活動 451

12.4.1 工作流程任務 451

12.4.2 任務1:建立活動 452

12.4.3 任務2:建立設備組 454

12.4.4 任務3:導入設備 455

12.4.5 任務4:定義VPN設置 459

12.4.6 任務5:定義VPN策略 464

12.4.7 任務6:批准活動 471

12.4.8 任務7:建立和部署作業 471

12.5 配置基本的Cisco IOS防火牆設置 474

12.5.1 分片規則 475

12.5.2 超時值和性能 475

12.5.3 半打開連接限制 476

12.5.4 日志 476

12.5.5 ACL范圍 477

12.6 建立訪問規則 477

12.7 使用建構塊 478

12.7.1 網絡組 478

12.7.2 變換集 479

12.7.3 服務組 479

12.8 網絡地址轉換規則 480

12.8.1 地址池 480

12.8.2 流量過濾 480

12.9 管理配置 481

12.9.1 上傳 481

12.9.2 查看配置 482

12.9.3 路由器MC部署選項 483

12.10 管理 485

12.10.1 部署報告 485

12.10.2 活動報告 486

12.10.3 審計跟蹤報告 486

12.10.4 管理 486

12.11 本章小結 487

12.12 本章復習題 487

12.13 案例研究 487

12.13.1 場景 488

12.13.2 解決方案 488

第13章 案例研究 491

13.1 簡介 491

13.2 需求 491

13.3 解決方案 494

13.3.1 開始路由器配置 494

13.3.2 解決方案的配置步驟 495

13.3.3 結束路由器配置 500

附錄A 各章復習題答案 505

第1章 505

第2章 506

第3章 507

第4章 508

第5章 510

第6章 511

第7章 512

第8章 513

第9章 514

第10章 515

第11章 516

第12章 518

附錄B 網絡安全策略實例 521

B.1 授權和范圍的說明 521

B.1.1 適用對象 521

B.1.2 網絡安全策略的范圍 522

B.1.3 網絡安全策略負責人 522

B.1.4 系統管理員責任 522

B.1.5 網絡安全策略維護流程 523

B.1.6 實施過程 523

B.1.7 用戶培訓 523

B.2 漏洞審計策略 523

B.2.1 可接受的使用 523

B.2.2 頻率 523

B.2.3 審計目標 523

B.2.4 報告 524

B.3 網絡使用策略 524

B.3.1 可接收的網絡使用 524

B.3.2 不可接收的網絡使用 524

B.3.3 服從要求 524

B.4 身份鑒別和認證策略 524

B.4.1 可接受的使用 525

B.4.2 密碼管理 525

B.4.3 認證管理 525

B.5 Internet訪問策略 525

B.5.1 可接受的使用 525

B.5.2 防火牆使用 525

B.5.3 公共服務使用 525

B.6 園區訪問策略 526

B.6.1 可接受的使用 526

B.6.2 信任關系 526

B.6.3 網絡設備安全 526

B.7 遠程訪問策略 526

B.7.1 可以接受的使用 527

B.7.2 移動計算 527

B.7.3 從家中訪問 527

B.7.4 遠距離工作協議 527

B.7.5 分支機構訪問 527

B.7.6 商務合作者(外聯網)訪問 527

B.7.7 加密 527

B.8 事件處理策略 528

B.8.1 入侵檢測需求 528

B.8.2 事件響應過程 528

B.8.3 聯絡點 529

附錄C 配置標准和擴展訪問列表 531

C.1 IP編址和通用訪問列表概念 532

C.1.1 IP地址 532

C.1.2 通配符掩碼 535

C.1.3 一般訪問列表配置任務 536

C.1.4 訪問列表配置原則 536

C.2 配置標准IP訪問列表 537

C.2.1 標准IP訪問列表處理 537

C.2.2 標准IP訪問列表命令 538

C.2.3 標准訪問列表的定位 539

C.2.4 標准IP訪問列表中的一般錯誤 540

C.2.5 標准IP訪問列表舉例 541

C.3 配置擴展IP訪問列表 541

C.3.1 擴展IP訪問列表處理 542

C.3.2 擴展IP訪問列表命令 543

C.3.3 ICMP命令語法 544

C.3.4 TCP語法 546

C.3.5 UDP語法 547

C.3.6 擴展IP訪問列表的定位 548

C.3.7 擴展IP訪問列表舉例1 548

C.3.8 擴展IP訪問列表舉例2 549

C.4 驗證訪問列表配置 549

C.5 命名的IP訪問列表 550

C.6 總結 552

C.7 參考文獻 552

C.7.1 配置IP訪問列表 552

C.7.2 IP協議和編址信息 553

術語表 555

作者: [美]John F.Roland

譯者: 張耀疆

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 人民郵電出版社

書號: 9787115129857

發行時間: 2005年2月1日

地區: 大陸

語言: 簡體中文

簡介:

內容推薦

本書全面系統地介紹了在基於Cisco路由器的網絡環境中,如何實施和管理網絡安全。全書共13章,從內容上可以分成5個部分。第一部分包括第1章到第4章,詳盡地介紹了網絡安全的基本概念和相關Cisco路由器的基本的安全配置;第二部分包括第5章到第7章,介紹了3種Cisco IOS的增強功能——防火牆特征集;第三部分包括第8章到第10章,介紹了怎樣利用Cisco路由器建立和管理VPN;第四部分包括第11章到13章,介紹了兩種Cisco網絡安全的管理工具——安全設備管理器(SDM)和路由器管理中心(MC),以及一個全面地配置Cisco路由器的綜合案例;附錄部分給出了章節復習題答案、網絡安全策略樣例和訪問控制列表參考。

本書是Cisco Press出版的關於CCSP的官方教材,是CCSP應試者的必備書籍。同時本書內容翔實,涉及知識面廣,也適合廣大網絡管理人員和網絡愛好者閱讀與參考,更全面、更有效地保護自己的網絡安全。

白光盤用戶請關注本資源評論,一樓有網盤下載鏈接

內容截圖

目錄:

第1章 網絡安全簡介 1

1.1 目標 2

1.1.1 一個封閉的網絡 2

1.1.2 現代網絡 3

1.1.3 威脅的能力——更危險更容易 4

1.1.4 安全角色的轉變 4

1.1.5 電子商務的挑戰 5

1.1.6 法律和政策的問題 5

1.2 Cisco SAFE Blueprint 6

1.2.1 路由器目標 7

1.2.2 交換機目標 7

1.2.3 主機目標 7

1.2.4 網絡目標 7

1.2.5 應用目標 8

1.2.6 安全的管理和報告 8

1.3 網絡攻擊類型 9

1.3.1 網絡安全威脅 9

1.3.2 網絡攻擊類型 10

1.4 網絡安全策略 22

1.5 Cisco網絡安全產品 23

1.6 Cisco管理軟件 23

1.6.1 Cisco VPN設備管理器 23

1.6.2 Cisco PIX設備管理器 23

1.6.3 Cisco VPN方案中心 24

1.6.4 CiscoWorks VPN/安全管理方案 24

1.7 管理協議和功能 25

1.7.1 Telnet 25

1.7.2 簡單網絡管理協議 25

1.7.3 Syslog 26

1.7.4 簡單文件傳輸協議 26

1.7.5 網絡時間協議 26

1.8 NAT和NAT穿透 27

1.9 本章小結 28

1.10 本章復習題 29

第2章 Cisco路由器安全基礎 31

2.1 Cisco IOS防火牆特性 31

2.1.1 Cisco IOS防火牆價值 32

2.1.2 Cisco IOS防火牆特點 32

2.2 安全的Cisco路由器安裝 33

2.2.1 對安裝進行風險評估 33

2.2.2 Cisco路由器和交換機物理安裝常見威脅 34

2.3 安全的Cisco路由器管理訪問 36

2.3.1 連接路由器控制台端口 36

2.3.2 口令創建規則 37

2.3.3 初始化配置對話 37

2.3.4 配置最小口令長度 38

2.3.5 配置Enable Secret口令 38

2.3.6 配置控制台端口用戶級口令 39

2.3.7 配置一個vty用戶級口令 40

2.3.8 配置一個AUX用戶級口令 41

2.3.9 用service password-encryption命令加密口令 41

2.3.10 增強用戶名口令安全 42

2.3.11 用no service password-recovery保護ROMMON 43

2.3.12 記錄認證失敗率 44

2.3.13 設置路由器鏈路超時 44

2.3.14 設置特權級別 45

2.3.15 配置旗標消息 46

2.3.16 安全的SNMP訪問 47

2.4 Cisco路由器AAA介紹 57

2.4.1 AAA模型:網絡安全結構 57

2.4.2 實施AAA 58

2.4.3 用本地服務實施AAA 59

2.4.4 用外部服務實施AAA 59

2.4.5 TACACS+和RADIUS AAA協議 60

2.4.6 認證方法和易用性 61

2.5 為Cisco邊界路由器配置AAA 65

2.5.1 認證邊界路由器訪問 65

2.5.2 邊界路由器AAA配置過程 66

2.5.3 對特權EXEC和配置模式進行安全訪問 66

2.5.4 用aaa new-model命令啟用AAA 67

2.5.5 aaa authentication命令 67

2.5.6 aaa authorization命令 70

2.5.7 aaa accounting命令 72

2.6 AAA排障 73

2.6.1 debug aaa authentication命令 73

2.6.2 debug aaa authorization命令 74

2.6.3 debug aaa accounting命令 75

2.7 本章小結 76

2.8 Cisco IOS命令回顧 76

2.9 本章復習題 76

2.10 案例研究 76

2.10.1 未來公司 77

2.10.2 安全策略符合性 78

2.10.3 解決方案 79

第3章 Cisco路由器網絡高級AAA安全 83

3.1 Cisco Secure ACS介紹 83

3.1.1 Cisco Secure ACS for Windows 84

3.1.2 Cisco Secure ACS for UNIX(Solaris) 94

3.2 安裝Cisco Secure ACS 3.0 forWindows 2000/NT服務器 95

3.2.1 配置服務器 96

3.2.2 校驗Windows服務器和其他網絡設備間的連接 96

3.2.3 在服務器上安裝Cisco SecureACS for Windows 96

3.2.4 用Web浏覽器配置CiscoSecure ACS for Windows 96

3.2.5 為AAA配置其余設備 97

3.2.6 校驗正確安裝和操作 97

3.3 Cisco Secure ACS for Windows管理和排障 97

3.3.1 認證失敗 99

3.3.2 授權失敗 100

3.3.3 記帳失敗 100

3.3.4 撥入PC問題排障 100

3.3.5 使用Cisco IOS命令排障 101

3.4 TACACS+概述 101

3.4.1 一般特性 101

3.4.2 配置TACACS+ 102

3.4.3 校驗TACACS+ 105

3.5 RADIUS概述 107

3.5.1 客戶端/服務器模型 108

3.5.2 網絡安全 108

3.5.3 靈活的認證機制 108

3.5.4 配置RADIUS 108

3.5.5 RADIUS增強屬性 110

3.6 Kerberos概述 111

3.7 本章小結 112

3.8 Cisco IOS命令回顧 112

3.9 本章復習題 112

3.10 案例研究 113

3.10.1 場景 114

3.10.2 解決方案 114

第4章 Cisco路由器威脅對策 117

4.1 用路由器來保護網絡 117

4.1.1 單個邊界路由器 117

4.1.2 邊界路由器和防火牆 118

4.1.3 集成防火牆的邊界路由器 118

4.1.4 邊界路由器、防火牆和內部路由器 119

4.2 加強路由器服務和接口的安全性 119

4.2.1 關閉BOOTP服務器 120

4.2.2 關閉CDP服務 120

4.2.3 關閉配置自動加載服務 121

4.2.4 限制DNS服務 122

4.2.5 關閉FTP服務器 122

4.2.6 關閉Finger服務 123

4.2.7 關閉無根據ARP 124

4.2.8 關閉HTTP服務 125

4.2.9 關閉IP無類別路由選擇服務 125

4.2.10 關閉IP定向廣播 126

4.2.11 關閉IP鑒別 126

4.2.12 關閉ICMP掩碼應答 127

4.2.13 關閉ICMP重定向 127

4.2.14 關閉IP源路由選擇 128

4.2.15 關閉ICMP不可達消息 128

4.2.16 關閉MOP服務 129

4.2.17 關閉NTP服務 129

4.2.18 關閉PAD服務 130

4.2.19 關閉代理ARP 131

4.2.20 關閉SNMP服務 132

4.2.21 關閉小型服務器 133

4.2.22 啟用TCP Keepalive 134

4.2.23 關閉TFTP服務器 135

4.3 關閉不用的路由器接口 136

4.4 實施Cisco訪問控制列表 137

4.4.1 識別訪問控制列表 137

4.4.2 IP訪問控制列表類型 138

4.4.3 注釋IP ACL條款 143

4.4.4 開發ACL規則 143

4.4.5 ACL定向過濾 143

4.4.6 將ACL應用到接口 144

4.4.7 顯示ACL 144

4.4.8 啟用Turbo ACL 145

4.4.9 增強ACL 146

4.5 用ACL來應對安全威脅 147

4.5.1 流量過濾 148

4.5.2 理論網絡 149

4.6 過濾路由器服務流量 150

4.6.1 Telnet服務 150

4.6.2 SNMP服務 150

4.6.3 路由選擇協議 151

4.7 過濾網絡流量 151

4.7.1 IP地址欺騙對策 152

4.7.2 DoS TCP SYN攻擊對策 153

4.7.3 DoS Smurf攻擊對策 153

4.7.4 過濾ICMP消息 154

4.8 DDoS對策 155

4.8.1 TRIN00 155

4.8.2 Stacheldraht 156

4.8.3 Trinity V3 156

4.8.4 Subseven 156

4.9 路由器配置示例 157

4.10 實施Syslog日志 158

4.10.1 Syslog系統 159

4.10.2 Cisco日志安全級別 159

4.10.3 日志消息格式 160

4.10.4 Syslog路由器命令 161

4.11 為企業網絡設計安全的管理和報告系統 162

4.11.1 SAFE結構通覽 163

4.11.2 信息路徑 164

4.11.3 帶外管理一般指南 165

4.11.4 日志和報告 166

4.11.5 配置SSH服務器 167

4.11.6 安全的SNMP訪問 168

4.12 用AutoSecure加強Cisco路由器安全 172

4.12.1 起點 172

4.12.2 接口選擇 173

4.12.3 安全的Management層面服務 173

4.12.4 創建安全旗標 174

4.12.5 配置口令、AAA、SSH 服務器和域名 175

4.12.6 配置特定接口服務 175

4.12.7 配置Cisco Express Forwarding和入口過濾 176

4.12.8 配置入口過濾和CBAC 176

4.12.9 檢查配置並應用於運行配置中 177

4.12.10 例子:使用AutoSecure之前典型的路由器配置 184

4.12.11 例子:使用AutoSecure之後典型的路由器配置 185

4.13 本章小結 190

4.14 Cisco IOS命令回顧 190

4.15 本章復習題 190

4.16 案例研究 191

4.16.1 場景 192

4.16.2 解決方案 192

第5章 Cisco IOS防火牆基於上下文訪問控制的配置 197

5.1 Cisco IOS防火牆介紹 197

5.1.1 Cisco IOS防火牆特征集 198

5.1.2 理解CBAC 198

5.1.3 理解認證代理 199

5.1.4 理解入侵檢測 199

5.2 用CBAC保護用戶免受攻擊 200

5.2.1 Cisco IOS訪問控制列表 200

5.2.2 CBAC是如何工作的 200

5.2.3 支持的協議 202

5.2.4 告警和審計跟蹤 202

5.3 配置CBAC 203

5.3.1 打開審計跟蹤和告警 203

5.3.2 全局超時值和阈值 203

5.3.3 端口到應用的映射(Port-To-Application Mapping) 206

5.3.4 定義應用協議審查規則 208

5.3.5 路由器接口審查規則和ACL 211

5.3.6 測試和驗證CBAC 215

5.4 本章小結 216

5.5 Cisco IOS命令回顧 217

5.6 本章復習題 217

5.7 案例研究 218

5.7.1 場景 219

5.7.2 解決方案 219

第6章 Cisco IOS防火牆認證代理 223

6.1 介紹Cisco IOS防火牆認證代理 223

6.1.1 定義認證代理 223

6.1.2 支持AAA協議和服務器 224

6.1.3 發起一個會話 224

6.1.4 認證代理過程 225

6.1.5 應用認證代理 227

6.1.6 配置認證代理 227

6.2 配置AAA服務器 228

6.2.1 在Cisco安全訪問控制服務器(CSACS)上配置認證代理服務 228

6.2.2 在Cisco安全訪問控制服務器上建立用戶授權配置文件 229

6.2.3 在建立用戶授權配置文件時使用proxyacl#n屬性 230

6.3 用AAA服務器配置Cisco IOS 防火牆 230

6.3.1 打開AAA 231

6.3.2 指定認證協議 231

6.3.3 指定授權協議 231

6.3.4 定義TACACS+服務器和它的密鑰 231

6.3.5 定義RADIUS服務器和它的密鑰 232

6.3.6 允許到路由器的AAA流量 232

6.3.7 打開路由器的HTTP服務器 233

6.4 配置認證代理 234

6.4.1 設置默認空閒時間 234

6.4.2 定義可選的認證代理標志 234

6.4.3 定義和應用認證代理規則 235

6.4.4 將認證代理規則關聯到ACL 236

6.5 測試和驗證配置 236

6.5.1 show命令 236

6.5.2 debug命令 236

6.5.3 清除認證代理緩存 237

6.6 本章小結 237

6.7 Cisco IOS命令回顧 238

6.8 本章復習題 238

6.9 案例研究 238

6.9.1 場景 239

6.9.2 解決方案 239

第7章 Cisco IOS防火牆入侵檢測系統 243

7.1 Cisco IOS IDS介紹 243

7.1.1 網絡能見度 245

7.1.2 支持的路由器平台 245

7.1.3 實施問題 247

7.1.4 簽名應用 247

7.1.5 響應選項 248

7.2 配置Cisco IOS IDS 248

7.2.1 步驟1——初始化Cisco IOS IDS路由器 249

7.2.2 步驟2——配置保護、關閉和排除簽名 250

7.2.3 步驟3——建立和應用審查規則 251

7.2.4 步驟4——驗證配置 253

7.2.5 步驟5——將Cisco IOS IDS路由器加到CiscoWorks安全監控中心 254

7.3 本章小結 256

7.4 Cisco IOS IDS使用的簽名 256

7.5 Cisco IOS命令回顧 259

7.6 本章復習題 259

7.7 案例研究 260

7.7.1 場景 261

7.7.2 解決方案 261

第8章 用Cisco路由器和預共享密鑰建立IPSec VPN 265

8.1 在Cisco路由器打開安全VPN 265

8.1.1 定義VPN 265

8.1.2 Cisco VPN路由器產品線 267

8.2 什麼是IPSec 268

8.2.1 機密性(加密) 269

8.2.2 數據完整性 273

8.2.3 起源認證 274

8.2.4 反重放保護 277

8.3 IPSec協議框架 278

8.3.1 IPSec協議 278

8.3.2 使用模式:比較隧道模式和傳輸模式 280

8.3.3 在IPSec隧道中的DF位覆蓋功能性 281

8.3.4 IPSec框架 282

8.4 IPSec的5個步驟 282

8.4.1 IPSec步驟1:感興趣的流量 283

8.4.2 IPSec步驟2:IKE階段1 283

8.4.3 IPSec步驟3:IKE階段2 285

8.4.4 IPSec步驟4:數據傳輸 286

8.4.5 IPSec步驟5:隧道終止 287

8.5 IPSec和動態虛擬專用網 287

8.6 使用IKE預共享密鑰配置IPSec 294

8.6.1 任務1配置IPSec加密:為IKE和IPSec准備 294

8.6.2 任務2配置IPSec加密:配置IKE 300

8.6.3 任務 3 配置IPSec加密:配置IPSec 303

8.6.4 任務4配置IPSec加密:測試和驗證IPSec和ISAKMP 311

8.7 手動配置IPSec 315

8.8 使用RSA加密Nonces配置IPSec 316

8.9 和IPSec一起使用NAT 318

8.9.1 IKE階段1和階段2協商 318

8.9.2 NAT穿透包封裝 319

8.9.3 配置IPSec和NAT一起工作 319

8.10 本章小結 320

8.11 Cisco IOS命令回顧 320

8.12 本章復習題 320

8.13 案例研究 321

8.13.1 場景 321

8.13.2 解決方案 322

第9章 用Cisco路由器和CA建立高級IPSec VPN 327

9.1 證書權威 327

9.1.1 Cisco IOS CA支持標准 328

9.1.2 簡單證書登記協議 329

9.1.3 CA服務器和Cisco路由器的協同性 329

9.1.4 用CA登記一台設備 331

9.1.5 多個RSA密鑰對支持 331

9.2 配置CA支持任務 332

9.2.1 配置CA支持之任務1:為IKE和IPSec作准備 332

9.2.2 配置CA支持之任務2:配置CA支持 335

9.2.3 配置CA支持之任務3:為IPSec配置IKE 345

9.2.4 配置CA支持之任務4:配置IPSec 346

9.2.5 配置CA支持之任務5:測試和驗證IPSec 346

9.3 本章小結 347

9.4 Cisco IOS命令回顧 347

9.5 本章復習題 347

9.6 案例研究 347

9.6.1 場景 348

9.6.2 解決方案 349

第10章 用Cisco Easy VPN 配置IOS 遠程接入 353

10.1 介紹Cisco Easy VPN 353

10.1.1 Cisco Easy VPN Server 353

10.1.2 Cisco Easy VPN Remote 354

10.2 Cisco Easy VPN Server概述 354

10.2.1 12.2(8)T和Cisco Easy VPN的新特征 355

10.2.2 支持的IPSec屬性 356

10.2.3 不支持的IPSec屬性 356

10.3 Cisco Easy VPN Remote概述 357

10.3.1 支持的Cisco Easy VPN遠程客戶端 357

10.3.2 Cisco Easy VPN Remote 階段II 360

10.3.3 Cisco VPN Client 3.5概述 363

10.3.4 Cisco Easy VPN功能 365

10.4 配置Cisco Easy VPN Server支持XAUTH 368

10.4.1 任務1:配置XAUTH 369

10.4.2 任務2:建立IP地址池 370

10.4.3 任務3:配置組策略搜尋 370

10.4.4 任務4:為遠程VPN客戶接入建立ISAKMP策略 371

10.4.5 任務5:為MC“推”定義組策略 371

10.4.6 任務6:建立變換集 373

10.4.7 任務7:用RRI建立動態加密映射 373

10.4.8 任務8:將MC應用到動態加密映射 374

10.4.9 任務9:將動態加密映射應用到路由器的外部接口 375

10.4.10 任務10:打開IKE DPD(可選) 375

10.5 為組配置文件配置RADIUS認證 376

10.6 Cisco VPN Client 3.5安裝和配置任務 377

10.6.1 任務1:安裝Cisco VPN Client 3.x 377

10.6.2 任務2:建立新的連接條目 378

10.6.3 任務3(可選):修改Cisco VPN Client選項 378

10.6.4 任務4:配置Cisco VPN Client基本屬性 379

10.6.5 任務5:配置Cisco VPN Client認證屬性 380

10.6.6 任務6:配置Cisco VPN Client連接屬性 381

10.7 和Cisco VPN Client 3.5一起工作 382

10.7.1 程序菜單 382

10.7.2 日志查看器 383

10.7.3 設置MTU大小 383

10.7.4 客戶端連接狀態:基本標簽 384

10.7.5 客戶端連接狀態:統計標簽 385

10.8 即將來臨的Cisco VPN Client更新 386

10.8.1 虛擬適配器 386

10.8.2 對Windows和Mac統一了VPN客戶端 386

10.8.3 刪除警告(包括原因) 387

10.8.4 單一IPSec-SA 387

10.8.5 個人防火牆增強 387

10.8.6 第三方VPN廠商兼容 387

10.8.7 RADIUS SDI XAUTH請求管理 387

10.8.8 ISO標准格式日志文件名 388

10.8.9 GINA增強 388

10.9 本章小結 388

10.10 Cisco IOS命令回顧 388

10.11 本章復習題 388

10.12 案例研究 389

10.12.1 場景 390

10.12.2 解決方案 390

第11章 使用安全設備管理器保護Cisco路由器 395

11.1 理解安全設備管理器 395

11.1.1 SDM特征 396

11.1.2 智能安全配置 396

11.1.3 SDM用戶類型 397

11.1.4 SDM特征的詳細資料 397

11.2 理解SDM軟件 397

11.2.1 支持的Cisco IOS版本和設備 398

11.2.2 獲取SDM 398

11.2.3 在已有的路由器上安裝SDM 398

11.2.4 顯示路由器的閃存空間 399

11.2.5 SDM軟件需求 399

11.2.6 SDM路由器通信 400

11.3 使用SDM啟動向導 400

11.3.1 第一次SDM訪問 401

11.3.2 診斷SDM故障 407

11.4 介紹SDM用戶界面 407

11.4.1 SDM主窗口特征 407

11.4.2 SDM菜單欄 408

11.4.3 SDM工具欄 408

11.4.4 SDM向導模式選項 409

11.5 使用WAN向導配置WAN 410

11.5.1 建立新WAN連接 410

11.5.2 運行串口向導 411

11.5.3 配置封裝和IP地址 411

11.5.4 配置LMI和DLCI 411

11.5.5 配置高級選項 412

11.5.6 完成WAN接口配置 412

11.5.7 查看和編輯已有的WAN連接 412

11.5.8 使用高級模式驗證接口狀態 413

11.6 使用SDM配置防火牆 413

11.6.1 建立基本防火牆 414

11.6.2 建立高級防火牆 415

11.7 使用SDM配置VPN 418

11.7.1 使用預共享密鑰建立站到站的VPN 419

11.7.2 查看或改變VPN設置 420

11.8 使用SDM執行安全審查 420

11.8.1 執行安全審查 420

11.8.2 一步加固 422

11.9 使用出廠復位向導 424

11.10 使用SDM高級模式 424

11.10.1 高級模式——概要 424

11.10.2 高級模式——接口和連接 426

11.10.3 高級模式——規則 427

11.10.4 高級模式——路由選擇 427

11.10.5 高級模式——NAT 428

11.10.6 高級模式——系統屬性 429

11.10.7 高級模式——VPN 431

11.11 理解監控模式 431

11.12 本章小結 432

11.13 Cisco IOS命令回顧 432

11.14 本章復習題 432

11.15 案例研究 433

11.15.1 場景 434

11.15.2 解決方案 434

第12章 管理企業VPN路由器 437

12.1 路由器MC 1.2.1簡介 437

12.1.1 理解路由器MC概念 438

12.1.2 路由器MC組件 439

12.1.3 路由器MC 1.2.1支持的設備 440

12.1.4 路由器MC通信 440

12.1.5 支持的隧道技術 441

12.2 安裝路由器MC 441

12.2.1 安裝需求 441

12.2.2 客戶端訪問需求 442

12.2.3 安裝過程 443

12.2.4 配置路由器支持SSH 443

12.3 使用路由器MC 443

12.3.1 CiscoWorks登錄 444

12.3.2 CiscoWorks用戶授權角色 444

12.3.3 在CiscoWorks中添加用戶 446

12.3.4 啟動路由器MC 446

12.3.5 使用路由器MC主窗口 447

12.3.6 使用路由器MC界面 447

12.3.7 使用設備標簽 448

12.3.8 使用配置標簽 449

12.3.9 使用部署標簽 450

12.3.10 使用報告標簽 450

12.3.11 使用管理標簽 450

12.4 建立工作流程和活動 451

12.4.1 工作流程任務 451

12.4.2 任務1:建立活動 452

12.4.3 任務2:建立設備組 454

12.4.4 任務3:導入設備 455

12.4.5 任務4:定義VPN設置 459

12.4.6 任務5:定義VPN策略 464

12.4.7 任務6:批准活動 471

12.4.8 任務7:建立和部署作業 471

12.5 配置基本的Cisco IOS防火牆設置 474

12.5.1 分片規則 475

12.5.2 超時值和性能 475

12.5.3 半打開連接限制 476

12.5.4 日志 476

12.5.5 ACL范圍 477

12.6 建立訪問規則 477

12.7 使用建構塊 478

12.7.1 網絡組 478

12.7.2 變換集 479

12.7.3 服務組 479

12.8 網絡地址轉換規則 480

12.8.1 地址池 480

12.8.2 流量過濾 480

12.9 管理配置 481

12.9.1 上傳 481

12.9.2 查看配置 482

12.9.3 路由器MC部署選項 483

12.10 管理 485

12.10.1 部署報告 485

12.10.2 活動報告 486

12.10.3 審計跟蹤報告 486

12.10.4 管理 486

12.11 本章小結 487

12.12 本章復習題 487

12.13 案例研究 487

12.13.1 場景 488

12.13.2 解決方案 488

第13章 案例研究 491

13.1 簡介 491

13.2 需求 491

13.3 解決方案 494

13.3.1 開始路由器配置 494

13.3.2 解決方案的配置步驟 495

13.3.3 結束路由器配置 500

附錄A 各章復習題答案 505

第1章 505

第2章 506

第3章 507

第4章 508

第5章 510

第6章 511

第7章 512

第8章 513

第9章 514

第10章 515

第11章 516

第12章 518

附錄B 網絡安全策略實例 521

B.1 授權和范圍的說明 521

B.1.1 適用對象 521

B.1.2 網絡安全策略的范圍 522

B.1.3 網絡安全策略負責人 522

B.1.4 系統管理員責任 522

B.1.5 網絡安全策略維護流程 523

B.1.6 實施過程 523

B.1.7 用戶培訓 523

B.2 漏洞審計策略 523

B.2.1 可接受的使用 523

B.2.2 頻率 523

B.2.3 審計目標 523

B.2.4 報告 524

B.3 網絡使用策略 524

B.3.1 可接收的網絡使用 524

B.3.2 不可接收的網絡使用 524

B.3.3 服從要求 524

B.4 身份鑒別和認證策略 524

B.4.1 可接受的使用 525

B.4.2 密碼管理 525

B.4.3 認證管理 525

B.5 Internet訪問策略 525

B.5.1 可接受的使用 525

B.5.2 防火牆使用 525

B.5.3 公共服務使用 525

B.6 園區訪問策略 526

B.6.1 可接受的使用 526

B.6.2 信任關系 526

B.6.3 網絡設備安全 526

B.7 遠程訪問策略 526

B.7.1 可以接受的使用 527

B.7.2 移動計算 527

B.7.3 從家中訪問 527

B.7.4 遠距離工作協議 527

B.7.5 分支機構訪問 527

B.7.6 商務合作者(外聯網)訪問 527

B.7.7 加密 527

B.8 事件處理策略 528

B.8.1 入侵檢測需求 528

B.8.2 事件響應過程 528

B.8.3 聯絡點 529

附錄C 配置標准和擴展訪問列表 531

C.1 IP編址和通用訪問列表概念 532

C.1.1 IP地址 532

C.1.2 通配符掩碼 535

C.1.3 一般訪問列表配置任務 536

C.1.4 訪問列表配置原則 536

C.2 配置標准IP訪問列表 537

C.2.1 標准IP訪問列表處理 537

C.2.2 標准IP訪問列表命令 538

C.2.3 標准訪問列表的定位 539

C.2.4 標准IP訪問列表中的一般錯誤 540

C.2.5 標准IP訪問列表舉例 541

C.3 配置擴展IP訪問列表 541

C.3.1 擴展IP訪問列表處理 542

C.3.2 擴展IP訪問列表命令 543

C.3.3 ICMP命令語法 544

C.3.4 TCP語法 546

C.3.5 UDP語法 547

C.3.6 擴展IP訪問列表的定位 548

C.3.7 擴展IP訪問列表舉例1 548

C.3.8 擴展IP訪問列表舉例2 549

C.4 驗證訪問列表配置 549

C.5 命名的IP訪問列表 550

C.6 總結 552

C.7 參考文獻 552

C.7.1 配置IP訪問列表 552

C.7.2 IP協議和編址信息 553

術語表 555

相關資源:

- [文學圖書]《文化構建:文學翻譯論集》(巴斯內特)英文文字

- [經濟管理]《金融分析師必讀》(吳光偉)掃描版[PDF]

- [生活圖書]《少林十三抓》掃描版[PDF]

- [人文社科]《十年論戰:1956~1966中蘇關系回憶錄》(吳冷西)掃描版[PDF]

- [生活圖書]《有機磷農藥中毒防治》掃描版[PDF]

- [計算機與網絡]《精通JS腳本之ExtJS框架》掃描版[PDF]

- [其他圖書][拉伸:最好的運動+最方便的健身].杜茂愛[PDF]

- [人文社科]《圖解九型人》高清掃描版[PDF]

- [人文社科]《辯證的想象-法蘭克福學派史》(The Dialectical I

- [生活圖書]《治療腰痛100法》((日)主婦之友社)掃描版[PDF]

- [人文社科]《缤紛的人體奧秘》(張超)掃描版[PDF]

- [游戲周邊]《GT賽車5官方高清宣傳片合集_不定期補充》(Gran Turismo 5_HD Video Clips_Updating)

- [經濟管理]《猶太理財經 猶太人理財的9個原則和72個技巧》

- [電子雜志]《中國國家旅游2015年》更新至8月[PDF] 資料下載

- [其他圖書]《天國花園》(Eventyr Og Historier )(安徒生)文字版[PDF]

- [電視游戲]《詹姆斯邦德007:黃金眼》(James Bond 007:GoldenEye)美版光盤鏡像&壓縮包[光盤鏡像][Wii]

- [文學圖書]《中國歷代監獄大觀》(潘君明)掃描版[PDF]

- [教育綜合]《管理學世界500強企業管理案例》PDF

- [其他圖書]《不能吃的藥》((日)濱六郎)掃描版[PDF]

- [游戲綜合]《一級方程式賽車2010》(F1 2010)完整硬盤版

- 《互聯網時代的軟件革命-SaaS架構設計》掃描版[PDF]

- 《防火牆策略與VPN配置》( Firewall Policies and VPN Configurations )掃描版[PDF]

- 《殺不死的秘密小冊子》掃描版[PDF]

- 《 Photoshop CS5數碼照片專業處理技法》高清中文字版[PDF]

- 《Excel辦公常用表格設計案例精講》高清掃描版[PDF]

- 《OReilly:Web信息架構設計大型網站(第3版)》掃描版[PDF]

- 《FLUENT 流體計算應用教程》高清掃描版[附隨書光盤][PDF]

- 《Ajax實戰——實例詳解》掃描版[PDF]

- 《網絡戰內幕》(Inside Cyber Warfare: Mapping the Cyber Underworld)英文文字版/EPUB/更新第二版[PDF]

- 《SharePoint 2010 Web Parts 實戰》(SharePoint 2010 Web Pa

- 《Web滲透技術及實戰案例解析》掃描版[PDF]

- 《Ruby Cookbook (第1版)》(Ruby Cookbook, 1st edition)英文文字版/更新源代碼[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved