《Web入侵安全測試與對策》掃描版[PDF] 簡介: 中文名 : Web入侵安全測試與對策 作者 : 安德魯 (Andrews M.) 惠特克 (Whittaker J.A.) 譯者 : 汪青青 圖書分類 : 軟件 資源格式 : PDF 版本 : 掃描版 出版社 : 清華大學出版社 書號 : 9787302138747 發行時間 : 2006年10月01日 地區 : 大陸 語言 : 簡體中文 簡介 : 內容簡介:

"《Web入侵安全測試與對策》掃描版[PDF]"介紹

中文名: Web入侵安全測試與對策

作者: 安德魯

(Andrews M.)

惠特克

(Whittaker J.A.)

譯者: 汪青青

圖書分類: 軟件

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302138747

發行時間: 2006年10月01日

地區: 大陸

語言: 簡體中文

簡介:

內容簡介:

《Web入侵安全測試與對策》主要是為了向測試人員介紹一些用於測試Web應用程序的攻擊方式,其中會包含一些惡意輸入的典型例子,比如一些躲避校驗和身份認證的方式,以及某些由配置、語言或結構帶來的問題。但這些介紹都很簡單,同時給出了如何查找和測試這些問題,以及解決這些問題的方法建議。希望《Web入侵安全測試與對策》能夠成為人們在測試基於Web的應用程序方面獲取信息(和靈感)的有力工具。

資源來自網絡,如侵犯了您的權利,請點擊,謝謝!

白盤用戶可在(網盤分流地址):本頁“用戶評論”處1樓找下載鏈接。

內容截圖:

目錄:

第1章 與眾不同的Web 1

1.1 本章內容 1

1.2 簡介 1

1.3 World Wide Web 2

1.4 Web世界的價值 4

1.5 Web和客戶機-服務器 5

1.6 Web應用的一個粗略模型 7

1.6.1 Web服務器 7

1.6.2 Web客戶機 8

1.6.3 網絡 8

1.7 結論 9

第2章 獲取目標的信息 11

2.1 本章內容 11

2.2 簡介 11

2.3 攻擊1:淘金 11

2.3.1 何時使用這種攻擊 12

2.3.2 如何實施這種攻擊 12

2.3.3 如何防范這種攻擊 18

2.4 攻擊2:猜測文件與目錄 18

2.4.1 何時使用這種攻擊 19

2.4.2 如何實施這種攻擊 19

2.4.3 如何防范這種攻擊 22

2.5 攻擊3:其他人留下的漏洞——樣例程序的缺陷 23

2.5.1 何時使用這種攻擊 23

2.5.2 如何實施這種攻擊 23

2.5.3 如何防范這種攻擊 24

第3章 攻擊客戶機 25

3.1 本章內容 25

3.2 簡介 25

3.3 攻擊4:繞過對輸入選項的限制 26

3.3.1 何時使用這種攻擊 27

3.3.2 如何實施這種攻擊 27

3.3.3 如何防范這種攻擊 30

3.4 攻擊5:繞過客戶機端的驗證 31

3.4.1 何時使用這種攻擊 32

3.4.2 如何實施這種攻擊 32

3.4.3 如何防范這種攻擊 34

第4章 基於狀態的攻擊 37

4.1 本章內容 37

4.2 簡介 37

4.3 攻擊6:隱藏域 38

4.3.1 何時使用這種攻擊 38

4.3.2 如何實施這種攻擊 40

4.3.3 如何防范這種攻擊 41

4.4 攻擊7:CGI參數 41

4.4.1 何時使用這種攻擊 42

4.4.2 如何實施這種攻擊 42

4.4.3 如何防范這種攻擊 45

4.5 攻擊8:破壞cookie 45

4.5.1 何時使用這種攻擊 46

4.5.2 如何實施這種攻擊 46

4.5.3 如何防范這種攻擊 48

4.6 攻擊9:URL跳躍 48

4.6.1 何時使用這種攻擊 48

4.6.2 如何實施這種攻擊 49

4.6.3 如何防范這種攻擊 50

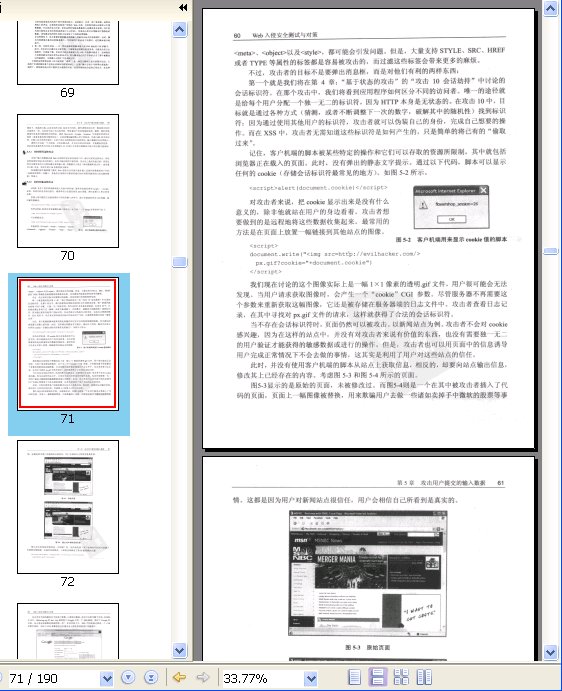

4.7 攻擊10:會話劫持 51

4.7.1 何時使用這種攻擊 52

4.7.2 如何實施這種攻擊 52

4.7.3 如何防范這種攻擊 54

4.8 參考文獻 55

第5章 攻擊用戶提交的輸入數據 57

5.1 本章內容 57

5.2 簡介 57

5.3 攻擊11:跨站點腳本 57

5.3.1 何時使用這種攻擊 59

5.3.2 如何實施這種攻擊 59

5.3.3 如何防范這種攻擊 63

5.4 攻擊12:SQL注入 64

5.4.1 何時使用這種攻擊 65

5.4.2 如何實施這種攻擊 65

5.4.3 如何防范這種攻擊 68

5.5 攻擊13:目錄遍歷 69

5.5.1 何時使用這種攻擊 69

5.5.2 如何實施這種攻擊 69

5.5.3 如何防范這種攻擊 71

第6章 基於語言的攻擊 73

6.1 本章內容 73

6.2 簡介 73

6.3 攻擊14:緩沖區溢出 73

6.3.1 何時使用這種攻擊 74

6.3.2 如何實施這種攻擊 75

6.3.3 如何防范這種攻擊 77

6.4 攻擊15:公理化 78

6.4.1 何時使用這種攻擊 79

6.4.2 如何實施這種攻擊 79

6.4.3 如何防范這種攻擊 81

6.5 攻擊16:NULL字符攻擊 81

6.5.1 何時使用這種攻擊 82

6.5.2 如何實施這種攻擊 83

6.5.3 如何防范這種攻擊 83

第7章 獲取目標的信息 85

7.1 本章內容 85

7.2 簡介 85

7.3 攻擊17:SQL注入II——存儲過程 85

7.3.1 何時使用這種攻擊 86

7.3.2 如何實施這種攻擊 86

7.3.3 如何防范這種攻擊 87

7.4 攻擊18 :命令注入 88

7.4.1 何時使用這種攻擊 89

7.4.2 如何實施這種攻擊 90

7.4.3 如何防范這種攻擊 90

7.5 攻擊19:探測服務器 90

7.5.1 何時使用這種攻擊 91

7.5.2 如何實施這種攻擊 92

7.5.3 如何防范這種攻擊 95

7.6 攻擊20:拒絕服務 96

7.6.1 何時使用這種攻擊 96

7.6.2 如何實施這種攻擊 97

7.6.3 如何防范這種攻擊 97

7.7 參考文獻 97

第8章 認證 99

8.1 本章內容 99

8.2 簡介 99

8.3 攻擊21:偽裝型加密 99

8.3.1 何時使用這種攻擊 100

8.3.2 如何實施這種攻擊 101

8.3.3 如何防范這種攻擊 103

8.4 攻擊22:認證破壞 103

8.4.1 何時使用這種攻擊 105

8.4.2 如何實施這種攻擊 105

8.4.3 如何防范這種攻擊 106

8.5 攻擊23:跨站點跟蹤 107

8.5.1 何時使用這種攻擊 109

8.5.2 如何實施這種攻擊 109

8.5.3 如何防范這種攻擊 110

8.6 攻擊24:暴力破解低強度密鑰 110

8.6.1 何時使用這種攻擊 112

8.6.2 如何實施這種攻擊 113

8.6.3 如何防范這種攻擊 113

8.7 參考文獻 115

第9章 隱私 117

9.1 本章內容 117

9.2 簡介 117

9.3 用戶代理 118

9.4 原文 120

9.5 cookie 121

9.6 Web Bugs 123

9.7 對剪切板的存取 124

9.8 頁面緩存 125

9.9 ActiveX控件 127

9.10 浏覽器輔助對象 127

第10章 Web服務 129

10.1 本章內容 129

10.2 簡介 129

10.3 什麼是Web服務 129

10.4 XML 130

10.5 SOAP 131

10.6 WSDL 132

10.7 UDDI 132

10.8 威脅 133

10.8.1 WSDL掃描攻擊 133

10.8.2 參數篡改 134

10.8.3 XPATH注入攻擊 134

10.8.4 遞歸負載攻擊 135

10.8.5 過載攻擊 136

10.8.6 外部實體攻擊 136

附錄A 軟件產業50年:質量為先 139

A.1 1950—1959年:起源 139

A.2 1960—1969年:遠行 140

A.3 1970—1979年:混亂 141

A.4 1980—1989年:重建 142

A.4.1 CASE工具 142

A.4.2 形式方法 143

A.5 1990—1999年:發展 144

A.6 2000—2009年:工程化? 145

附錄B 電子花店的bug 149

附錄C 工具 155

C.1 TextPad 155

C.2 Nikto 156

C.3 Wikto 159

C.4 Stunnel 164

C.5 BlackWidow 165

C.6 Wget 167

C.7 cURL 169

C.8 Paros 171

C.9 SPIKEProxy 173

C.10 SSLDigger 176

C.11 大腦 177

作者: 安德魯

(Andrews M.)

惠特克

(Whittaker J.A.)

譯者: 汪青青

圖書分類: 軟件

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302138747

發行時間: 2006年10月01日

地區: 大陸

語言: 簡體中文

簡介:

內容簡介:

《Web入侵安全測試與對策》主要是為了向測試人員介紹一些用於測試Web應用程序的攻擊方式,其中會包含一些惡意輸入的典型例子,比如一些躲避校驗和身份認證的方式,以及某些由配置、語言或結構帶來的問題。但這些介紹都很簡單,同時給出了如何查找和測試這些問題,以及解決這些問題的方法建議。希望《Web入侵安全測試與對策》能夠成為人們在測試基於Web的應用程序方面獲取信息(和靈感)的有力工具。

資源來自網絡,如侵犯了您的權利,請點擊,謝謝!

白盤用戶可在(網盤分流地址):本頁“用戶評論”處1樓找下載鏈接。

內容截圖:

目錄:

第1章 與眾不同的Web 1

1.1 本章內容 1

1.2 簡介 1

1.3 World Wide Web 2

1.4 Web世界的價值 4

1.5 Web和客戶機-服務器 5

1.6 Web應用的一個粗略模型 7

1.6.1 Web服務器 7

1.6.2 Web客戶機 8

1.6.3 網絡 8

1.7 結論 9

第2章 獲取目標的信息 11

2.1 本章內容 11

2.2 簡介 11

2.3 攻擊1:淘金 11

2.3.1 何時使用這種攻擊 12

2.3.2 如何實施這種攻擊 12

2.3.3 如何防范這種攻擊 18

2.4 攻擊2:猜測文件與目錄 18

2.4.1 何時使用這種攻擊 19

2.4.2 如何實施這種攻擊 19

2.4.3 如何防范這種攻擊 22

2.5 攻擊3:其他人留下的漏洞——樣例程序的缺陷 23

2.5.1 何時使用這種攻擊 23

2.5.2 如何實施這種攻擊 23

2.5.3 如何防范這種攻擊 24

第3章 攻擊客戶機 25

3.1 本章內容 25

3.2 簡介 25

3.3 攻擊4:繞過對輸入選項的限制 26

3.3.1 何時使用這種攻擊 27

3.3.2 如何實施這種攻擊 27

3.3.3 如何防范這種攻擊 30

3.4 攻擊5:繞過客戶機端的驗證 31

3.4.1 何時使用這種攻擊 32

3.4.2 如何實施這種攻擊 32

3.4.3 如何防范這種攻擊 34

第4章 基於狀態的攻擊 37

4.1 本章內容 37

4.2 簡介 37

4.3 攻擊6:隱藏域 38

4.3.1 何時使用這種攻擊 38

4.3.2 如何實施這種攻擊 40

4.3.3 如何防范這種攻擊 41

4.4 攻擊7:CGI參數 41

4.4.1 何時使用這種攻擊 42

4.4.2 如何實施這種攻擊 42

4.4.3 如何防范這種攻擊 45

4.5 攻擊8:破壞cookie 45

4.5.1 何時使用這種攻擊 46

4.5.2 如何實施這種攻擊 46

4.5.3 如何防范這種攻擊 48

4.6 攻擊9:URL跳躍 48

4.6.1 何時使用這種攻擊 48

4.6.2 如何實施這種攻擊 49

4.6.3 如何防范這種攻擊 50

4.7 攻擊10:會話劫持 51

4.7.1 何時使用這種攻擊 52

4.7.2 如何實施這種攻擊 52

4.7.3 如何防范這種攻擊 54

4.8 參考文獻 55

第5章 攻擊用戶提交的輸入數據 57

5.1 本章內容 57

5.2 簡介 57

5.3 攻擊11:跨站點腳本 57

5.3.1 何時使用這種攻擊 59

5.3.2 如何實施這種攻擊 59

5.3.3 如何防范這種攻擊 63

5.4 攻擊12:SQL注入 64

5.4.1 何時使用這種攻擊 65

5.4.2 如何實施這種攻擊 65

5.4.3 如何防范這種攻擊 68

5.5 攻擊13:目錄遍歷 69

5.5.1 何時使用這種攻擊 69

5.5.2 如何實施這種攻擊 69

5.5.3 如何防范這種攻擊 71

第6章 基於語言的攻擊 73

6.1 本章內容 73

6.2 簡介 73

6.3 攻擊14:緩沖區溢出 73

6.3.1 何時使用這種攻擊 74

6.3.2 如何實施這種攻擊 75

6.3.3 如何防范這種攻擊 77

6.4 攻擊15:公理化 78

6.4.1 何時使用這種攻擊 79

6.4.2 如何實施這種攻擊 79

6.4.3 如何防范這種攻擊 81

6.5 攻擊16:NULL字符攻擊 81

6.5.1 何時使用這種攻擊 82

6.5.2 如何實施這種攻擊 83

6.5.3 如何防范這種攻擊 83

第7章 獲取目標的信息 85

7.1 本章內容 85

7.2 簡介 85

7.3 攻擊17:SQL注入II——存儲過程 85

7.3.1 何時使用這種攻擊 86

7.3.2 如何實施這種攻擊 86

7.3.3 如何防范這種攻擊 87

7.4 攻擊18 :命令注入 88

7.4.1 何時使用這種攻擊 89

7.4.2 如何實施這種攻擊 90

7.4.3 如何防范這種攻擊 90

7.5 攻擊19:探測服務器 90

7.5.1 何時使用這種攻擊 91

7.5.2 如何實施這種攻擊 92

7.5.3 如何防范這種攻擊 95

7.6 攻擊20:拒絕服務 96

7.6.1 何時使用這種攻擊 96

7.6.2 如何實施這種攻擊 97

7.6.3 如何防范這種攻擊 97

7.7 參考文獻 97

第8章 認證 99

8.1 本章內容 99

8.2 簡介 99

8.3 攻擊21:偽裝型加密 99

8.3.1 何時使用這種攻擊 100

8.3.2 如何實施這種攻擊 101

8.3.3 如何防范這種攻擊 103

8.4 攻擊22:認證破壞 103

8.4.1 何時使用這種攻擊 105

8.4.2 如何實施這種攻擊 105

8.4.3 如何防范這種攻擊 106

8.5 攻擊23:跨站點跟蹤 107

8.5.1 何時使用這種攻擊 109

8.5.2 如何實施這種攻擊 109

8.5.3 如何防范這種攻擊 110

8.6 攻擊24:暴力破解低強度密鑰 110

8.6.1 何時使用這種攻擊 112

8.6.2 如何實施這種攻擊 113

8.6.3 如何防范這種攻擊 113

8.7 參考文獻 115

第9章 隱私 117

9.1 本章內容 117

9.2 簡介 117

9.3 用戶代理 118

9.4 原文 120

9.5 cookie 121

9.6 Web Bugs 123

9.7 對剪切板的存取 124

9.8 頁面緩存 125

9.9 ActiveX控件 127

9.10 浏覽器輔助對象 127

第10章 Web服務 129

10.1 本章內容 129

10.2 簡介 129

10.3 什麼是Web服務 129

10.4 XML 130

10.5 SOAP 131

10.6 WSDL 132

10.7 UDDI 132

10.8 威脅 133

10.8.1 WSDL掃描攻擊 133

10.8.2 參數篡改 134

10.8.3 XPATH注入攻擊 134

10.8.4 遞歸負載攻擊 135

10.8.5 過載攻擊 136

10.8.6 外部實體攻擊 136

附錄A 軟件產業50年:質量為先 139

A.1 1950—1959年:起源 139

A.2 1960—1969年:遠行 140

A.3 1970—1979年:混亂 141

A.4 1980—1989年:重建 142

A.4.1 CASE工具 142

A.4.2 形式方法 143

A.5 1990—1999年:發展 144

A.6 2000—2009年:工程化? 145

附錄B 電子花店的bug 149

附錄C 工具 155

C.1 TextPad 155

C.2 Nikto 156

C.3 Wikto 159

C.4 Stunnel 164

C.5 BlackWidow 165

C.6 Wget 167

C.7 cURL 169

C.8 Paros 171

C.9 SPIKEProxy 173

C.10 SSLDigger 176

C.11 大腦 177

相關資源:

- [計算機與網絡]《物聯網:生產力的變革》高清文字版[PDF]

- [教育科技]《量子力學中的角動量》文字版[PDF]

- [人文社科]《幻想三國志三資料片雙飛願簡體中文版》(Fantasia Sango 3 sp)

- [人文社科]《水仙3》(Narcissu 3rd -Die Dritte Welt-)[更新完整漢化補丁][光盤鏡像]

- [其他圖書]《精品圖書(28)漢學書籍四本》

- [生活圖書]《評劇音樂DNA探密》掃描版[PDF]

- [小說圖書]《清末民初小說書系》全十冊[PDF]

- [人文社科]《活著就為改變世界 史蒂夫·喬布斯傳》掃描版

- [生活圖書]《和年輕媽媽聊天兒》掃描版[PDF]

- [生活圖書]《噴香米飯100例》(《百葉美食》系列叢書編委會)影印版[PDF]

- [人文社科]《爸爸的左邊》(To The Left Of The Father)[DVDRip]

- [其他圖書]《美國:墮落的自由神》[pdf]

- [光盤游戲]《前線:雷鳴戰場》(Frontline:Fields Of Thunder)[ISO]

- [電腦基礎]《AE後期制作教程》(Zaxwerks Making It Look Great Volume II/III)[ISO]

- [人文社科]《指紋識別驗證軟件》(Softex OmniPass Client Edition)v7.00.08/含破解文件[壓縮包]

- [應用軟件]《金山詞霸2006》(Powerword2006)原版鏡像[ISO]

- [硬盤游戲]《白宮競選》(The Race for the White House)完整硬盤版[壓縮包]

- [電視游戲]戰國basara3【wii版】

- [光盤游戲]《倉庫番4》(Sokoman 4)[光盤鏡像]

- [人文社科]《被“革命”的教育:“教育革命”始末》掃描

- 《隨身查:Excel函數與公式綜合應用技巧》掃描版[PDF]

- 《創新網絡:區域經濟發展新思維》掃描版[PDF]

- 《TCP/IP網絡編程技術基礎》掃描版[PDF]

- 《電腦主板維修入門》(電腦主板維修入門)(匿名

- 《Silverlight 3 高級編程(C#篇)》(Pro Silverlight 3 in C Sharp)(Matthew MacDonald)文字版[PDF]

- 《C++ 的並發行為》(C++ Concurrency in Action)(Anthony Williams,Williams Anthony)[PDF]

- 《虛擬現實技術與應用》文字版[PDF]

- 《虛擬機- 系統與進程的通用平台》(Virtual Machines: Versatile Platforms for Systems and Processes)(Jim Smith, Ravi Nair)英文版[PDF]

- 《淘品牌-中小賣家突圍之道》掃描版[PDF]

- 《Windows黑客攻防》掃描版[PDF]

- 《淘寶新手店鋪裝修一本通》掃描版[PDF]

- 《AutoCAD電氣繪圖》掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved