電驢下載基地 >> 图书资源 >> 計算機與網絡 >> 《決戰惡意代碼》(Malware: Fighting Malicious Code)((美)斯考迪斯 & (美)茲勒特爾)中譯本,掃描版[PDF]

| 《決戰惡意代碼》(Malware: Fighting Malicious Code)((美)斯考迪斯 & (美)茲勒特爾)中譯本,掃描版[PDF] | |

|---|---|

| 下載分級 | 图书资源 |

| 資源類別 | 計算機與網絡 |

| 發布時間 | 2017/7/10 |

| 大 小 | - |

《決戰惡意代碼》(Malware: Fighting Malicious Code)((美)斯考迪斯 & (美)茲勒特爾)中譯本,掃描版[PDF] 簡介: 中文名 : 決戰惡意代碼 原名 : Malware: Fighting Malicious Code 作者 : (美)斯考迪斯 (美)茲勒特爾 譯者 : 陳貴敏 資源格式 : PDF 版本 : 中譯本,掃描版 出版社 : 電子工業出版社 書號 : 9787121009921 發行時間 : 2005年04月 地區 : 大陸 語言 : 簡體中文 簡介 : 內容簡介

"《決戰惡意代碼》(Malware: Fighting Malicious Code)((美)斯考迪斯 & (美)茲勒特爾)中譯本,掃描版[PDF]"介紹

中文名: 決戰惡意代碼

原名: Malware: Fighting Malicious Code

作者: (美)斯考迪斯

(美)茲勒特爾

譯者: 陳貴敏

資源格式: PDF

版本: 中譯本,掃描版

出版社: 電子工業出版社

書號: 9787121009921

發行時間: 2005年04月

地區: 大陸

語言: 簡體中文

簡介:

內容簡介:

本書旨在用預防、檢測和處理攻擊計算機系統和網絡的惡意代碼所需的工具和技術來武裝你。書中討論了如何預先保證系統安全,以防止這樣的攻擊;如何發現滲透進你的防御系統的惡意代碼;如何分析隨時都有可能遇到的 MALWARE 樣本等。本書突出強調實用性,書中詳細介紹了保證系統不受惡意代碼攻擊所能采取的措施,這些措施已經過時間考驗並且切實可行。按照書中的技巧,你完全可以構建一個頂尖的防御工具包,用來對付隨處發現的惡意代碼。

系統管理員、網絡工作者、家用計算機用戶,特別是安全從業者,都需要利用此書,以此為自己的網絡抵御那些隨時都在變得更加凶狠的攻擊。

作者簡介:

Ed Skoudis ,是有名的信息安全預測專家、克林頓安全辦公室的高級顧問以及網絡安全研究會“ The Hack-Counter Hack Training Course ”的創始人,是多年來一直從事計算機安全工作。 Ed Skoudis 的另外一部暢銷書——“ Counter Hack: A Step-by-Step Guide to Computer Attacks and Effective Defenses ”(中文版譯名為《反擊黑客》),詳細介紹防御各種黑客攻擊的技術與方法。而這本書所講述的 Malware 要比黑客攻擊工具具有更為廣泛的內容。

內容截圖:

目錄:

第1章 介紹

1.1 定義問題

1.2 為什麼惡意代碼如此普遍

1.3 惡意代碼的類型

1.4 惡意代碼的歷史

1.5 為什麼寫這本書

1.6 有哪些期望

1.7 參考文獻

第2章 病毒

2.1 計算機病毒的早期歷史

2.2 感染機制和目標

2.3 病毒的傳播機制

2.4 防御病毒

2.5 malware 的自我保護技術

2.6 結論

2.7 總結

2.8 參考文獻

第3章 蠕蟲

3.1 為什麼使用蠕蟲?

3.2 蠕蟲簡史

3.3 蠕蟲的組成

3.4 蠕蟲傳播的障礙

3.5 即將到來的超級蠕蟲

3.6 大的並非總是好的:非超級蠕蟲

3.7 防御蠕蟲

3.8 結論

3.9 總結

3.10 參考文獻

第4章 惡意移動代碼

4.1 浏覽器腳本

4.2 ActiveX 控件

4.3 Java Applets

4.4 E-mail 客戶程序中的移動代碼

4.5 分布式應用軟件和移動代碼

4.6 防御惡意移動代碼的其他方法

4.7 結論

4.8 總結

4.9 參考文獻

第5章 後門

5.1 不同類型的後門通路

5.2 安裝後門

5.3 自動啟動後門

5.4 通用的網絡連接工具: NetCat

5.5 GUI 越過網絡大量使用虛擬網絡計算

5.6 無端口後門

5.7 結論

5.8 總結

5.9 參考文獻

第6章 特洛伊木馬

6.1 名字中有什麼

6.2 包裝明星

6.3 特洛伊軟件發行站點

6.4 給代碼“下毒”

6.5 “指定”一個浏覽器: Setiri

6.6 將數據隱藏在可執行文件中:隱藏和多態

6.7 結論

6.8 總結

6.9 參考書目

第7章 用戶模式 RootKit

7.1 UNIX 用戶模式 RootKit

7.2 Windows 用戶模式 RootKit

7.3 結論

7.4 總結

7.5 參考文獻

第8章 內核模式 RootKits

8.1 內核是什麼?

8.2 內核控制的影響

8.3 Linux 內核

8.4 Windows 內核

8.5 結論

8.6 總結

8.7 參考文獻

第9章 進一步深入

9.1 設置舞台: malware 的不同層次

9.2 更深層次: BIOS 的可能性和 malware 微代碼

9.3 組合 malware

9.4 結論

9.5 總結

9.6 參考文獻

第10章 情節

10.1 情節 1 :白璧微瑕

10.2 情節 2 :內核偷盜者的入侵

10.3 情節 3 :沉默的蠕蟲

10.4 結論

10.5 總結

第11章 惡意代碼分析

11.1 建立一個惡意代碼分析實驗室

11.2 惡意代碼分析過程

11.3 結論

11.4 總結

11.5 參考文獻

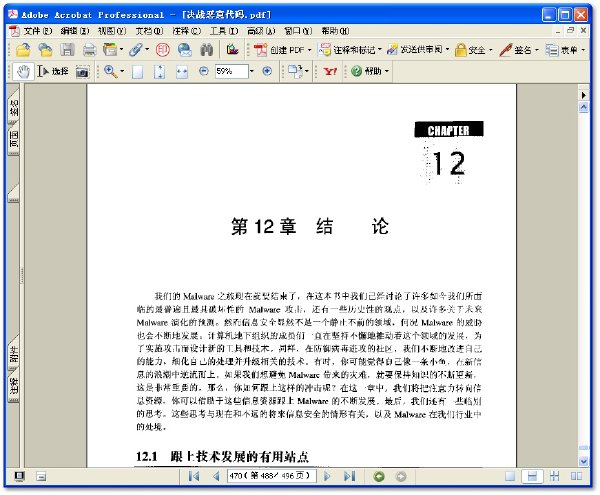

第12章 結論

12.1 跟上技術發展的有用站點

12.2 臨別思考

原名: Malware: Fighting Malicious Code

作者: (美)斯考迪斯

(美)茲勒特爾

譯者: 陳貴敏

資源格式: PDF

版本: 中譯本,掃描版

出版社: 電子工業出版社

書號: 9787121009921

發行時間: 2005年04月

地區: 大陸

語言: 簡體中文

簡介:

內容簡介:

本書旨在用預防、檢測和處理攻擊計算機系統和網絡的惡意代碼所需的工具和技術來武裝你。書中討論了如何預先保證系統安全,以防止這樣的攻擊;如何發現滲透進你的防御系統的惡意代碼;如何分析隨時都有可能遇到的 MALWARE 樣本等。本書突出強調實用性,書中詳細介紹了保證系統不受惡意代碼攻擊所能采取的措施,這些措施已經過時間考驗並且切實可行。按照書中的技巧,你完全可以構建一個頂尖的防御工具包,用來對付隨處發現的惡意代碼。

系統管理員、網絡工作者、家用計算機用戶,特別是安全從業者,都需要利用此書,以此為自己的網絡抵御那些隨時都在變得更加凶狠的攻擊。

作者簡介:

Ed Skoudis ,是有名的信息安全預測專家、克林頓安全辦公室的高級顧問以及網絡安全研究會“ The Hack-Counter Hack Training Course ”的創始人,是多年來一直從事計算機安全工作。 Ed Skoudis 的另外一部暢銷書——“ Counter Hack: A Step-by-Step Guide to Computer Attacks and Effective Defenses ”(中文版譯名為《反擊黑客》),詳細介紹防御各種黑客攻擊的技術與方法。而這本書所講述的 Malware 要比黑客攻擊工具具有更為廣泛的內容。

內容截圖:

目錄:

第1章 介紹

1.1 定義問題

1.2 為什麼惡意代碼如此普遍

1.3 惡意代碼的類型

1.4 惡意代碼的歷史

1.5 為什麼寫這本書

1.6 有哪些期望

1.7 參考文獻

第2章 病毒

2.1 計算機病毒的早期歷史

2.2 感染機制和目標

2.3 病毒的傳播機制

2.4 防御病毒

2.5 malware 的自我保護技術

2.6 結論

2.7 總結

2.8 參考文獻

第3章 蠕蟲

3.1 為什麼使用蠕蟲?

3.2 蠕蟲簡史

3.3 蠕蟲的組成

3.4 蠕蟲傳播的障礙

3.5 即將到來的超級蠕蟲

3.6 大的並非總是好的:非超級蠕蟲

3.7 防御蠕蟲

3.8 結論

3.9 總結

3.10 參考文獻

第4章 惡意移動代碼

4.1 浏覽器腳本

4.2 ActiveX 控件

4.3 Java Applets

4.4 E-mail 客戶程序中的移動代碼

4.5 分布式應用軟件和移動代碼

4.6 防御惡意移動代碼的其他方法

4.7 結論

4.8 總結

4.9 參考文獻

第5章 後門

5.1 不同類型的後門通路

5.2 安裝後門

5.3 自動啟動後門

5.4 通用的網絡連接工具: NetCat

5.5 GUI 越過網絡大量使用虛擬網絡計算

5.6 無端口後門

5.7 結論

5.8 總結

5.9 參考文獻

第6章 特洛伊木馬

6.1 名字中有什麼

6.2 包裝明星

6.3 特洛伊軟件發行站點

6.4 給代碼“下毒”

6.5 “指定”一個浏覽器: Setiri

6.6 將數據隱藏在可執行文件中:隱藏和多態

6.7 結論

6.8 總結

6.9 參考書目

第7章 用戶模式 RootKit

7.1 UNIX 用戶模式 RootKit

7.2 Windows 用戶模式 RootKit

7.3 結論

7.4 總結

7.5 參考文獻

第8章 內核模式 RootKits

8.1 內核是什麼?

8.2 內核控制的影響

8.3 Linux 內核

8.4 Windows 內核

8.5 結論

8.6 總結

8.7 參考文獻

第9章 進一步深入

9.1 設置舞台: malware 的不同層次

9.2 更深層次: BIOS 的可能性和 malware 微代碼

9.3 組合 malware

9.4 結論

9.5 總結

9.6 參考文獻

第10章 情節

10.1 情節 1 :白璧微瑕

10.2 情節 2 :內核偷盜者的入侵

10.3 情節 3 :沉默的蠕蟲

10.4 結論

10.5 總結

第11章 惡意代碼分析

11.1 建立一個惡意代碼分析實驗室

11.2 惡意代碼分析過程

11.3 結論

11.4 總結

11.5 參考文獻

第12章 結論

12.1 跟上技術發展的有用站點

12.2 臨別思考

- 上一頁:《SQL 反模式》(SQL Antipatterns)文字版[PDF]

- 下一頁:《編程匠藝:編寫卓越的代碼》(Code Craft: The Practice of Writing Excellent Code )((美)Pete Goodliffe)中文高清掃描版[PDF]

相關資源:

- [人文社科]《嗜血破曉》(Daybreakers)

- [人文社科]《心理博弈術 日常生活的博弈》掃描版[PDF]

- [小說圖書]《張震驚悚故事集第1季:牙印》文字版[PDF]

- [文學圖書]《傳播:文化與理解》掃描版[PDF]

- [生活圖書]《吳式太極拳競賽套路:教與學》掃描版[PDF]

- [文學圖書]《法律論證理論:作為法律證立理論的理性論辯理

- [人文社科]《新貴公子》(Mrbuke)韓語中字/MY工作室/05(16集全)/DVD-RMVB版 (已撤源)[RMVB]

- [其他圖書]《這本書能讓你戒煙》掃描版[PDF]

- [其他圖書]《獨秀文存》亞東圖書館版[DJVU]

- [文學圖書]《最後的精靈》掃描版[PDF]

- [生活圖書]《實用圖示頭面部按摩療法》掃描版[PDF]

- [小說圖書]《棋之謎》(The Eight)中譯本[PDF]

- [文學圖書]《做人的佛法》掃描版[PDF]

- [硬盤游戲]《亡命徒:藍與灰》(Swashbucklers Blue Vs Grey)完整硬盤版/簡體中文覆蓋包

- [學習課件]《秦俑-帝國的衛士(雅俗中國叢書)》(段清波)百家出版社,掃描版[PDF] 資料下載

- [硬盤游戲]《華麗熒光魚》(GlowFish)歪歪樂個人漢化簡體中文免安裝完整硬盤版v1.0[壓縮包]

- [文學圖書]《古今春聯全集》修訂版[PDF]

- [英語學習資料]原聲大碟 -《小黃人》(Minions)Original Motion Picture Soundtrack[iTunes Plus AAC] 資料下載

- [其他圖書]《輕松學習搖滾吉他》掃描版[PDF]

- [生活百科]《面部輪廓美妝書》(テンプレートで簡単!こっきんメイク)掃描版[PDF] 資料下載

- 《數碼攝影後期密碼 PHOTOSHOP CS6調色秘籍》掃描版[PDF]

- 《Learning WCF (第1版)》(Learning WCF: A Hands-on Guide)英文文字版/更新EPUB版本/更新MOBI版本/更新源代碼[PDF]

- 《C++大學教程(第五版)》(C++ How to Program, 5th

- 《數據重現文件系統原理精解與數據恢復最佳實踐 (附恢復軟件)》影印版[PDF]

- 《3ds Max 2009動畫專業教程:VRay仿真渲染技術全實例詳解》掃描版[PDF]

- 《神來之筆:Photoshop CS2鼠標手繪實例教程》掃描

- 《計算機科學概論》掃描版[PDF]

- 《Linux高級程序設計》(Professional Linux Programming (Programmer to Programmer))掃描版[PDF]

- 《Photoshop通道深度探索》全彩版[PDF]

- 《電腦入門》高清文字版[PDF]

- 《ASP程序開發范例寶典(第2版)》掃描版[PDF]

- 《Silverlight 4 實戰》(Silverlight 4 in Action: Silverlight 4, ViewModel Pattern, and WCF RIA Services)英文文字版/更新源代碼[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved