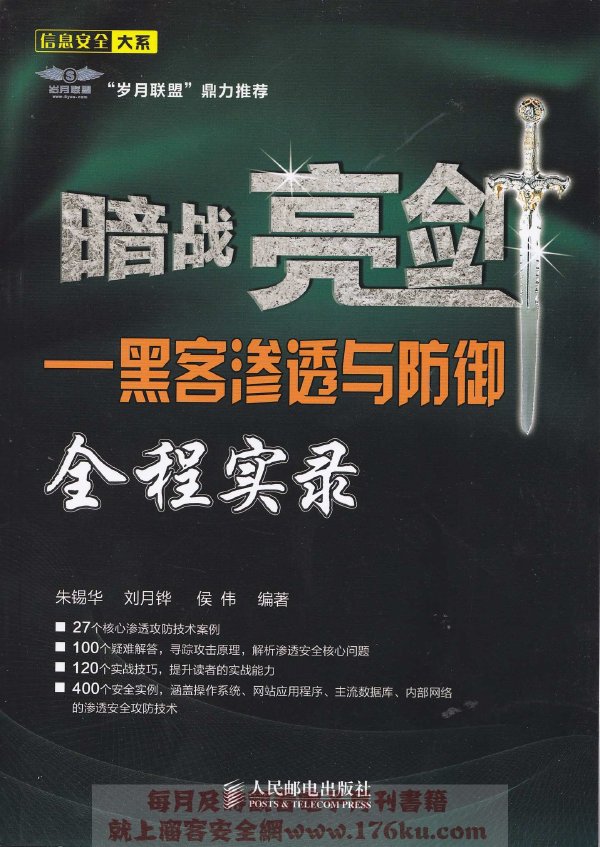

《暗戰亮劍-黑客滲透與防御全程實錄》掃描版[PDF] 簡介: 中文名 : 暗戰亮劍-黑客滲透與防御全程實錄 作者 : 侯偉 朱錫華 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 人民郵電出版社 書號 : 9787115230461 發行時間 : 2010年07月01日 地區 : 大陸 語言 : 簡體中文 簡介 : 我的圖書館 (長期更新各類IT

"《暗戰亮劍-黑客滲透與防御全程實錄》掃描版[PDF]"介紹

中文名: 暗戰亮劍-黑客滲透與防御全程實錄

作者: 侯偉

朱錫華

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 人民郵電出版社

書號: 9787115230461

發行時間: 2010年07月01日

地區: 大陸

語言: 簡體中文

簡介:

我的圖書館(長期更新各類IT類圖書)

內容介紹:

《暗戰亮劍:黑客滲透與防御全程實錄》是一本全面剖析黑客滲透攻防技術的書籍,剖析了黑客對網絡系統進行滲透的技術,幫助讀者了解計算機系統的脆弱環節及安全缺陷,教給讀者有針對性地采取安全措施,堵住黑客入侵的通道,加固系統安全。

《暗戰亮劍:黑客滲透與防御全程實錄》包括黑客攻防入門、高級緩沖區溢出技術、高級Web滲透攻防技術、主流數據庫攻防技術、最新服務器提權滲透攻防技術、專業網絡滲透工具剖析、內網高級滲透攻防等。在了解了黑客滲透技術後,《暗戰亮劍:黑客滲透與防御全程實錄》還提供了專業性、針對性極強的安全防御方案,讓讀者知己知彼地管理自己的服務器及計算機系統免受黑客滲透,打造更加堅固的安全防御遁甲。《暗戰亮劍:黑客滲透與防御全程實錄》可作為網絡安全評估人員、網絡安全開發人員、黑客攻防研究人員、企業和電子商務網絡安全維護人員,以及網絡安全機構認證培訓等機構的輔助學習教材,同時也可作為計算機院校師生的網絡安全教學參考書。

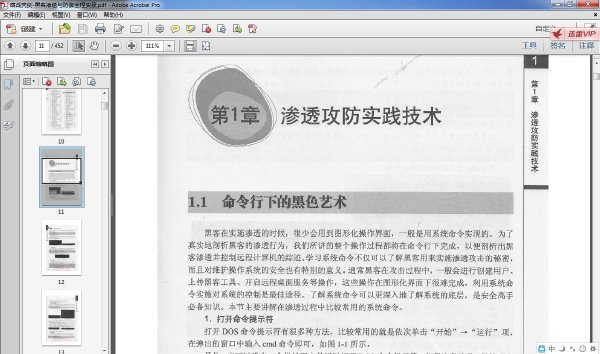

內容截圖:

目錄:

第1章 滲透攻防實踐技術 1

1.1 命令行下的黑色藝術 1

1.2 掃描器下的黑色藝術 8

1.2.1 掃描器基本概述 8

1.2.2 國產黑客掃描利器——X-Scan 9

1.2.3 著名黑客工具——SuperScan 11

1.2.4 SuperScan掃描使用技巧 11

1.2.5 SuperScan實戰利用 11

1.2.6 超速S掃描器使用技巧 13

1.2.7 暴力破解利器——HSCAN 14

1.3 黑客遠程控制技術剖析 15

1.3.1 遠程控制軟件結構 15

1.3.2 高級遠程控制軟件——Pcshare 16

1.3.3 Pcshare客戶端設置 16

1.3.4 Pcshare上線方式 16

1.3.5 Pcshare服務端配置 17

1.3.6 Pcshare更新IP 18

1.3.7 遠程控制軟件——VNC 18

1.3.8 黑客的忠實守護者——隨意門剖析 19

1.4 黑軟上傳技術剖析 21

1.4.1 TFTP上傳 21

1.4.2 FTP上傳 22

1.4.3 VBS腳本上傳 23

1.4.4 超短VBS上傳 24

1.5 黑客常見攻擊手法揭秘 25

1.5.1 端口掃描 25

1.5.2 口令破解 25

1.5.3 緩沖區溢出 27

1.5.4 拒絕服務 27

1.5.5 網絡嗅探 28

1.5.6 SQL注射攻擊 28

1.5.7 會話劫持 29

1.5.8 網頁掛馬攻擊 30

1.5.9 網絡釣魚 30

1.6 社會工程學欺騙剖析 31

1.7 域名劫持 32

1.8 常見系統端口滲透實戰剖析 32

1.8.1 網絡端口概述 32

1.8.2 21端口滲透剖析 33

1.8.3 23端口滲透剖析 35

1.8.4 53端口滲透剖析 35

1.8.5 80端口滲透剖析 36

1.8.6 135端口滲透剖析 38

1.8.7 139/445端口滲透剖析 39

1.8.8 1433端口滲透剖析 40

1.8.9 1521端口滲透剖析 41

1.8.10 3306端口滲透剖析 41

1.8.11 3389端口滲透剖析 42

1.8.12 4899端口滲透剖析 43

1.8.13 5631端口滲透剖析 44

1.8.14 5900端口滲透剖析 44

1.8.15 8080端口滲透剖析 45

1.9 常見加密算法破解技術剖析 46

1.9.1 MD5密碼破解剖析 46

1.9.2 CFS編碼加密破解 48

1.9.3 電子郵件客戶端軟件密碼破解剖析 48

1.9.4 RDP遠程桌面密碼破解剖析 49

1.9.5 FlashFXP密碼破解剖析 49

1.9.6 本地破解VPN客戶端登錄密碼剖析 50

1.9.7 常見JS加、解密 50

1.9.8 雷池新聞系統加、解密 50

1.9.9 RAR壓縮軟件密碼破解剖析 51

1.9.10 常見文字類文檔加密破解 52

1.9.11 其他加密算法的破解 53

1.10 黑客反取證之痕跡擦除剖析 53

1.10.1 操作系統常見日志 53

1.10.2 服務器日志剖析 54

1.10.3 系統防火牆日志 55

1.10.4 系統終端登錄日志 56

1.10.5 其他日志 56

1.10.6 系統日志的擦除 57

1.10.7 數據庫日志擦除 59

1.11 Windows NT系統滲透演練剖析 59

1.11.1 Windows NT系統入侵概述 59

1.11.2 目標掃描 60

1.11.3 滲透方案制定 61

1.11.4 實施方案A 61

1.11.5 實施方案B 63

1.11.6 獲得權限 64

1.12 Windows XP安全加固 64

1.12.1 物理安全很重要 64

1.12.2 勿用盜版系統 64

1.12.3 文件系統安全 65

1.12.4 關閉危險服務 65

1.12.5 賬戶密碼安全 67

1.12.6 系統補丁安全 68

1.12.7 系統自帶防火牆 68

1.12.8 ESET Smart Security與360安全衛士構築安全防線 69

1.13 網絡攻防環境搭建 71

1.13.1 VMware Workstation的安裝 71

1.13.2 創建虛擬機以及安裝操作系統 73

1.14 IIS 6.0與Serv_U 7.3構建穩定服務器 77

1.14.1 IIS6.0概述 77

1.14.2 IIS 6.0安裝過程 77

1.14.3 IIS 6.0配置 79

1.14.4 Serv-U 7.3安裝 82

1.14.5 Serv-U 7.3域配置 84

1.14.6 Serv-U賬戶建立 85

1.14.7 使用FlashFXP管理服務器 86

1.15 Apache+PHP5+MySQL+PHPMyAdmin 環境構建與DZ論壇架設 87

1.15.1 AppServ 2.56安裝與配置 88

1.15.2 DZ論壇架設 90

1.16 Apache_Tomcat+JSP環境構建 94

1.16.1 安裝SDK 94

1.16.2 Apache_Tomcat 6.0安裝與配置 96

1.17 VPN服務器搭建與應用 97

1.17.1 VPN基礎概述 98

1.17.2 VPN服務器配置 98

1.17.3 VPN客戶端應用 101

第2章 緩沖區溢出和漏洞挖掘攻防實戰 103

2.1 緩沖區溢出入門 103

2.1.1 從人類思維到計算機 103

2.1.2 計算機內存分布 104

2.1.3 操作系統函數調用過程 106

2.2 Win32棧溢出 107

2.2.1 Win32棧溢出入門 107

2.2.2 溢出報錯原因分析 108

2.2.3 常見棧溢方式 110

2.3 Win32堆溢出 116

2.3.1 Win32堆基礎知識 116

2.3.2 堆的運行過程 117

2.3.3 堆溢出點的定位 120

2.3.4 堆溢出的SEH利用法 123

2.4 ShellCode編寫技術 125

2.4.1 本地ShellCode編寫技術 125

2.4.2 遠程ShellCode編寫技術 129

2.4.3 通用ShellCode編寫 138

2.5 軟件漏洞挖掘技術 144

2.5.1 軟件漏洞挖掘入門 144

2.5.2 Python簡介 145

2.5.3 Python探測warFTP漏洞 146

2.6 Foxmail 5.0溢出實戰 151

2.6.1 Foxmail 5.0漏洞公布信息 152

2.6.2 精確定位溢出點 152

2.6.3 Foxmail 5.0溢出 158

2.7 最新溢出漏洞獲取及編寫相應exploit 165

2.7.1 公布exploit的網站 165

2.7.2 輕松編寫exploit 167

2.7.3 驗證修改的exploit 171

2.8 緩沖區溢出的防范 171

2.8.1 防火牆防范溢出策略 171

2.8.2 操作系統防護設置 172

2.8.3 編寫安全的代碼 173

第3章 漏洞攻防實戰 175

3.1 Windows Server 2003 IIS6.0安全性解析 175

3.1.1 利用默認網站目錄滲透 175

3.1.2 上傳漏洞的偏門剖析——應用程序擴展 176

3.1.3 錯誤信息與盲注 176

3.1.4 權限設置成攔路虎 176

3.1.5 目錄浏覽洩露網站數據 177

3.1.6 Web服務擴展與提權滲透 177

3.1.7 IIS寫權限滲透網站 178

3.1.8 特殊目錄暗藏殺機 179

3.2 Apache安全性解析 179

3.2.1 權限至高無上 180

3.2.2 文件名解析漏洞 180

3.2.3 站點配置文件洩漏路徑 180

3.3 Apache_Tomcat安全性解析 181

3.3.1 獲取機密信息的絕招剖析 181

3.3.2 弱口令的不安全性 181

3.3.3 Tomcat也洩密 183

3.4 ASP程序常見漏洞剖析 183

3.4.1 上傳漏洞 183

3.4.2 默認數據庫入侵剖析 184

3.4.3 暴庫漏洞 185

3.4.4 SQL Injection(SQL注入) 185

3.4.5 Cookie注射 186

3.4.6 Cookies欺騙 186

3.5 PHP程序常見漏洞剖析 188

3.5.1 php.ini安全性解析 188

3.5.2 遠程文件包含漏洞 189

3.5.3 PHP注射攻擊剖析 190

3.6 NET程序常見漏洞剖析 191

3.6.1 上傳組件 191

3.6.2 SQL Injection(SQL注入) 192

3.6.3 XSS攻擊剖析 193

3.7 XSS跨站高級利用方式剖析 193

3.7.1 XSS截取管理員cookies信息剖析 193

3.7.2 跨站備份WebShell 195

3.7.3 跨站掛馬滲透管理員剖析 198

3.8 Google hacker滲透開路 198

3.8.1 精通Google hacker語法 198

3.8.2 Google hacker批量SQL檢測 199

3.8.3 Google hacker獲取敏感信息剖析 200

3.8.4 Google hacker查找管理後台 202

3.8.5 Google hacker搜索腳本後門剖析 202

3.8.6 Google hacker防御 202

3.8.7 搜索滲透利器Google Hacker 1.2 203

3.8.8 搜索滲透利器GoolagScanner 203

3.8.9 搜索滲透利器SimpleGoogle V1.0 203

3.9 常見Web滲透利器 204

3.10 高級Web滲透測試軟件剖析 204

3.10.1 國產王牌注入工具Pangolin穿山甲 204

3.10.2 黑帽子大會最佳評估工具MatriXay 205

3.10.3 商業滲透工具Vulnerability6 205

3.11 幕後的入侵揭秘 207

3.11.1 ASP一句話木馬 207

3.11.2 PHP一句話木馬 208

3.11.3 新型.NET一句話木馬 210

3.11.4 JSP一句話木馬 212

3.12 網站編輯器帶來的安全問題 214

3.12.1 判斷Web是否使用eWebEditor 214

3.12.2 eWebEditor默認數據庫與路徑猜解剖析 215

3.12.3 eWebEditor新增樣式上傳WebShell 216

3.12.4 利用eWebEditor_.NET版滲透網站剖析 218

3.12.5 利用eWebEDitor_.JSP版滲透網站部析 219

3.12.6 利用Fckeditor擊潰堅固網站攻防剖析 221

3.13 後台權限攻防爭奪戰剖析 225

3.13.1 數據庫備份恢復得到WebShell 225

3.13.2 IIS 6.0路徑解析漏洞得到WebShell剖析 227

3.13.3 數據庫插馬得到WebShell 227

3.13.4 系統配置文件得到WebShell 228

3.13.5 利用模板得到Discuz後台WebShell 228

3.13.6 直接上傳JSP木馬 228

3.14 腳本滲透剖析 228

3.14.1 突破防注入系統繼續注射剖析 228

3.14.2 防注入系統成幫凶 229

3.14.3 搜索型注射剖析 230

3.14.4 上傳SHTML滲透網站剖析 230

第4章 數據庫滲透安全攻防 231

4.1 數據庫基礎知識入門 231

4.1.1 關系型數據庫標准語言——SQL概述 231

4.1.2 數據庫的操作 232

4.1.3 數據庫表的操作 233

4.1.4 數據表的查詢操作 234

4.1.5 數據更新操作 235

4.2 數據庫的安裝 237

4.2.1 Microsoft SQL Server 2000安裝 237

4.2.2 MySQL安裝 240

4.2.3 ORacle10g安裝 245

4.3 Access手工注射攻防技術剖析 249

4.3.1 注射點的判斷剖析 250

4.3.2 實際手工注射 251

4.4 Microsoft Jet DB引擎溢出漏洞剖析攻防 253

4.5 腳本木馬控制Access數據庫 255

4.6 MSSQL賬戶信息與查詢分析器 257

4.6.1 MSSQL賬戶信息 257

4.6.2 查詢分析器的使用 258

4.7 SA賬戶無cmdshell存儲過程滲透剖析 260

4.8 存儲過程添加滲透剖析 261

4.9 反彈注射技術剖析 261

4.9.1 opendatasource函數語法 262

4.9.2 本地環境配置 263

4.9.3 反彈注射之列目錄 263

4.9.4 反彈注射之爆敏感數據 265

4.9.5 反彈注射之回顯系統命令 267

4.10 沙盒模式(SandboxMode)滲透剖析 267

4.11 MySQL數據庫安全知識 269

4.11.1 MySQL的部署 269

4.11.2 Winmysqladmin自動啟動 270

4.11.3 MySQL默認用戶名 270

4.11.4 root密碼修改 270

4.11.5 遠程管理用戶的建立 271

4.11.6 MySQL的發現 271

4.12 MySQL滲透經典函數以及語句剖析 272

4.12.1 MySQL版本識別 272

4.12.2 字段數目和類型的確定 273

4.12.3 Load_file()函數 273

4.12.4 char()函數 274

4.12.5 Substring()函數 274

4.12.6 Replace()函數 274

4.12.7 Load data infile語句 275

4.12.8 concat_ws()函數 275

4.12.9 Select ...into outfile語句 276

4.12.10 時間延遲與漏洞剖析 276

4.12.11 UDF用戶自定義函數 277

4.13 利用MySQL自定義函數執行系統命令剖析 278

4.13.1 脆弱主機的尋找 278

4.13.2 文件上傳及工具應用 278

4.13.3 函數的注冊及使用 282

4.14 MySQL 5滲透之高級注射剖析 283

4.15 MySQL導出文件高級利用剖析 285

4.15.1 原理分析 286

4.15.2 模擬實戰應用 286

4.15.3 MySQL普通賬戶滲透剖析 288

4.16 Linux下MySQL高級滲透剖析 290

4.17 Oracle滲透之基本命令攻防介紹 293

4.18 Oracle滲透之賬戶密碼破解攻防剖析 294

4.19 Oracle滲透之執行操作系統命令剖析 296

4.20 Oracle普通賬戶權限提升 299

4.21 Oracle寫入WebShell剖析 301

4.22 Oracle滲透之Web SQL注射技術攻防剖析 302

4.23 Access數據庫安全加固 305

4.23.1 修改數據庫名 305

4.23.2 修改數據庫連接文件 306

4.23.3 設置IIS再次加固 306

4.23.4 修改後台管理認證碼 307

4.23.5 修改後台管理路徑 307

4.23.6 設置嚴格的權限 307

4.23.7 及時更新補丁文件 307

4.24 SQL Server數據庫安全加固 308

4.24.1 SQL Server降權 308

4.24.2 數據庫賬戶安全管理 309

4.24.3 刪除惡意的存儲過程 310

4.24.4 修改默認TCP/IP端口號 311

4.24.5 使用SSL加密數據 311

4.24.6 用補丁增加數據庫安全 312

4.24.7 制定安全容災備份計劃 312

4.25 MySQL安全加固 312

4.25.1 降低權限運行 312

4.25.2 口令安全 314

4.25.3 修改MySQL監聽端口 314

4.25.4 補丁安全加固 314

4.26 Oracle安全加固 315

4.26.1 系統安全加固 315

4.26.2 Oracle賬戶安全 316

4.26.3 設置監聽器密碼 316

4.26.4 修改1521端口 316

4.26.5 使用SSL網絡加密 317

4.26.6 應用最新安全補丁 317

第5章 搶占權限的制高點 318

5.1 Windows 2003基礎知識 318

5.1.1 Windows 2003內置用戶組 318

5.1.2 Windows 2003 NTFS特性 319

5.1.3 權限設置工具CACLS與權限復制工具ROBOCOPY 322

5.1.4 Windows 2003默認敏感目錄及敏感程序路徑 324

5.2 pcAnywhere提權案例剖析 326

5.3 Serv-U提權案例剖析 328

5.3.1 Serv-U核心文件詳解 329

5.3.2 Serv-U加密原理分析與破解提權 329

5.3.3 使用Serv-U腳本提權剖析 332

5.3.4 使用.NET腳本進行提權剖析 333

5.4 SQL Server提權案例剖析 335

5.4.1 SA角色權限提升 335

5.4.2 DB_owner角色權限提升技術 337

5.4.3 Public角色提權技術 339

5.5 MySQL自定義函數提權案例 341

5.6 Apache_Tomcat提權案例剖析 343

5.7 Apache提權案例攻防剖析 345

5.8 VNC提權案例剖析 348

5.9 無法添加賬戶的攻防案例剖析 350

5.9.1 運用DLLCACHE進行攻防 350

5.9.2 利用WSH腳本宿主添加用戶 352

5.9.3 通過賬戶“克隆”添加賬戶 353

5.9.4 密碼策略對添加用戶的影響 354

5.10 拒絕提權——攔住攻擊者的黑手 355

5.10.1 常規安全加固 355

5.10.2 磁盤權限安全設置 356

5.10.3 系統敏感文件安全設置 357

5.10.4 修改終端端口號 358

5.10.5 啟用TCP/IP篩選 358

5.10.6 IIS6.0安全設置 359

5.10.7 防止木馬襲擊 360

5.10.8 為IIS單獨配置一個賬戶 362

5.10.9 安全使用第三方軟件 363

5.10.10 部署網警110安全防御軟件 363

第6章 精通常見網絡安全工具及技術 369

6.1 精通網絡安全工具NC 369

6.1.1 Netcat簡介與參數介紹 369

6.1.2 端口的監聽與連接 369

6.1.3 端口掃描 370

6.1.4 綁定CMD發送 370

6.1.5 蜜罐欺騙攻防 371

6.1.6 NC滲透網站案例攻防剖析 371

6.2 精通網絡安全工具MT 374

6.2.1 MT簡介與參數介紹 374

6.2.2 列出系統的詳細信息 375

6.2.3 開關閉TCP/IP篩選 375

6.2.4 查殺進程 376

6.2.5 查看程序調用哪些動態連接庫 376

6.2.6 終端的檢測安裝與更改端口號 377

6.2.7 清除日志信息 377

6.2.8 下載功能 377

6.2.9 強制關機與注銷和重新啟動 377

6.2.10 查找本地管理密碼 378

6.3 Windows遠程終端滲透攻防剖析 378

6.3.1 Windows XP雙開技術 378

6.3.2 Windows 2000 Server終端開啟技術 380

6.3.3 Windows Server 2003終端開啟 381

6.4 系統密碼攻防技術剖析 383

6.4.1 Hash基本知識介紹 383

6.4.2 Windows系統Hash密碼值的提取 384

6.4.3 使用SAMInside破解系統密碼 385

6.4.4 使用LC5破解系統密碼 386

6.4.5 彩虹表破解系統密碼攻防 387

6.5 系統密碼截獲攻防 388

6.5.1 NTPass顯奇效 388

6.5.2 Tylogin密碼攻防利器 389

6.6 內網的攻防工具 391

6.6.1 內網端口轉發攻防 391

6.6.2 美國黑帽子大會reDuh應用案例 392

6.7 精通網絡安全工具hijack 395

6.7.1 hijack嗅探環境配置 395

6.7.2 hijack參數詳解 396

6.7.3 網絡環境探測 396

6.7.4 實戰之雙向嗅探 397

6.7.5 實戰之跨網段嗅探 398

6.7.6 實戰之子網網速限制 398

6.7.7 實戰之突破IP限制 398

6.7.8 實戰之http數據包修改攻防 399

6.7.9 實戰之DNS欺騙掛馬攻防剖析 400

6.8 精通網絡安全工具PsTools 401

6.8.1 psexec.exe遠程命令執行 401

6.8.2 Psinfo獲取遠程系統信息 402

6.8.3 pslist遠程進程查看 403

6.8.4 pskill遠程殺進程 403

6.8.5 psloggedon查看用戶正在使用計算機資源的情況 404

6.8.6 psservice控制服務 404

6.8.7 Pspasswd更改賬戶密碼 405

6.9 精通內網安全滲透工具Metasploit Framework 406

6.9.1 安全滲透工具Metasploit Framework 406

6.9.2 Metasploit Framework安裝與更新 406

6.9.3 Metasploit Framework圖形化界面應用 407

6.9.4 Metasploit Framework之命令行環境應用 409

第7章 內網滲透防御攻略 411

7.1 內網拓撲結構介紹 411

7.1.1 拓撲結構 411

7.1.2 典型的內網拓撲結構 412

7.2 內網設備配置與路由滲透測試 413

7.2.1 路由器和交換機 413

7.2.2 內網設備配置案例 414

7.2.3 網絡管理工具SolarWinds滲透網絡設備攻防 416

7.3 內網入口滲透攻防 417

7.3.1 利用XSS跨站漏洞進內網剖析 417

7.3.2 滲透Citrix服務器進內網剖析 418

7.3.3 滲透郵件系統進內網剖析 418

7.3.4 利用VPN進內網剖析 419

7.3.5 無線網絡滲透 420

7.4 內網滲透攻防剖析 421

7.4.1 網絡結構分析 421

7.4.2 內網掃描探虛實 423

7.4.3 內網方案研究與滲透攻擊剖析 423

7.5 內網滲透之ARP sniffer劫持嗅探攻擊剖析 427

7.5.1 ARP的漏洞 427

7.5.2 ARP欺騙的原理 427

7.5.3 馳騁疆場的Cain簡介 427

7.5.4 當前網絡環境判斷 428

7.5.5 WinPcap_4_0驅動包的安裝 428

7.5.6 Cain實際滲透應用剖析 429

7.6 內網滲透之ARP掛馬攻擊剖析 430

7.6.1 欺騙環境配置 430

7.6.2 模擬利用zxarps實施ARP欺騙掛馬 431

7.7 內網安全防御戰之拒絕ARP攻擊 432

7.7.1 准確定位攻擊源 433

7.7.2 安全遁甲ARP防火牆 434

7.7.3 鐵血遁甲AntiARP-DNS防火牆 437

7.8 內網安全解決方案經驗談 438

7.8.1 內網安全建設 438

7.8.2 安全域劃分 439

7.8.3 各安全域安全措施 440

作者: 侯偉

朱錫華

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 人民郵電出版社

書號: 9787115230461

發行時間: 2010年07月01日

地區: 大陸

語言: 簡體中文

簡介:

我的圖書館(長期更新各類IT類圖書)

內容介紹:

《暗戰亮劍:黑客滲透與防御全程實錄》是一本全面剖析黑客滲透攻防技術的書籍,剖析了黑客對網絡系統進行滲透的技術,幫助讀者了解計算機系統的脆弱環節及安全缺陷,教給讀者有針對性地采取安全措施,堵住黑客入侵的通道,加固系統安全。

《暗戰亮劍:黑客滲透與防御全程實錄》包括黑客攻防入門、高級緩沖區溢出技術、高級Web滲透攻防技術、主流數據庫攻防技術、最新服務器提權滲透攻防技術、專業網絡滲透工具剖析、內網高級滲透攻防等。在了解了黑客滲透技術後,《暗戰亮劍:黑客滲透與防御全程實錄》還提供了專業性、針對性極強的安全防御方案,讓讀者知己知彼地管理自己的服務器及計算機系統免受黑客滲透,打造更加堅固的安全防御遁甲。《暗戰亮劍:黑客滲透與防御全程實錄》可作為網絡安全評估人員、網絡安全開發人員、黑客攻防研究人員、企業和電子商務網絡安全維護人員,以及網絡安全機構認證培訓等機構的輔助學習教材,同時也可作為計算機院校師生的網絡安全教學參考書。

內容截圖:

目錄:

第1章 滲透攻防實踐技術 1

1.1 命令行下的黑色藝術 1

1.2 掃描器下的黑色藝術 8

1.2.1 掃描器基本概述 8

1.2.2 國產黑客掃描利器——X-Scan 9

1.2.3 著名黑客工具——SuperScan 11

1.2.4 SuperScan掃描使用技巧 11

1.2.5 SuperScan實戰利用 11

1.2.6 超速S掃描器使用技巧 13

1.2.7 暴力破解利器——HSCAN 14

1.3 黑客遠程控制技術剖析 15

1.3.1 遠程控制軟件結構 15

1.3.2 高級遠程控制軟件——Pcshare 16

1.3.3 Pcshare客戶端設置 16

1.3.4 Pcshare上線方式 16

1.3.5 Pcshare服務端配置 17

1.3.6 Pcshare更新IP 18

1.3.7 遠程控制軟件——VNC 18

1.3.8 黑客的忠實守護者——隨意門剖析 19

1.4 黑軟上傳技術剖析 21

1.4.1 TFTP上傳 21

1.4.2 FTP上傳 22

1.4.3 VBS腳本上傳 23

1.4.4 超短VBS上傳 24

1.5 黑客常見攻擊手法揭秘 25

1.5.1 端口掃描 25

1.5.2 口令破解 25

1.5.3 緩沖區溢出 27

1.5.4 拒絕服務 27

1.5.5 網絡嗅探 28

1.5.6 SQL注射攻擊 28

1.5.7 會話劫持 29

1.5.8 網頁掛馬攻擊 30

1.5.9 網絡釣魚 30

1.6 社會工程學欺騙剖析 31

1.7 域名劫持 32

1.8 常見系統端口滲透實戰剖析 32

1.8.1 網絡端口概述 32

1.8.2 21端口滲透剖析 33

1.8.3 23端口滲透剖析 35

1.8.4 53端口滲透剖析 35

1.8.5 80端口滲透剖析 36

1.8.6 135端口滲透剖析 38

1.8.7 139/445端口滲透剖析 39

1.8.8 1433端口滲透剖析 40

1.8.9 1521端口滲透剖析 41

1.8.10 3306端口滲透剖析 41

1.8.11 3389端口滲透剖析 42

1.8.12 4899端口滲透剖析 43

1.8.13 5631端口滲透剖析 44

1.8.14 5900端口滲透剖析 44

1.8.15 8080端口滲透剖析 45

1.9 常見加密算法破解技術剖析 46

1.9.1 MD5密碼破解剖析 46

1.9.2 CFS編碼加密破解 48

1.9.3 電子郵件客戶端軟件密碼破解剖析 48

1.9.4 RDP遠程桌面密碼破解剖析 49

1.9.5 FlashFXP密碼破解剖析 49

1.9.6 本地破解VPN客戶端登錄密碼剖析 50

1.9.7 常見JS加、解密 50

1.9.8 雷池新聞系統加、解密 50

1.9.9 RAR壓縮軟件密碼破解剖析 51

1.9.10 常見文字類文檔加密破解 52

1.9.11 其他加密算法的破解 53

1.10 黑客反取證之痕跡擦除剖析 53

1.10.1 操作系統常見日志 53

1.10.2 服務器日志剖析 54

1.10.3 系統防火牆日志 55

1.10.4 系統終端登錄日志 56

1.10.5 其他日志 56

1.10.6 系統日志的擦除 57

1.10.7 數據庫日志擦除 59

1.11 Windows NT系統滲透演練剖析 59

1.11.1 Windows NT系統入侵概述 59

1.11.2 目標掃描 60

1.11.3 滲透方案制定 61

1.11.4 實施方案A 61

1.11.5 實施方案B 63

1.11.6 獲得權限 64

1.12 Windows XP安全加固 64

1.12.1 物理安全很重要 64

1.12.2 勿用盜版系統 64

1.12.3 文件系統安全 65

1.12.4 關閉危險服務 65

1.12.5 賬戶密碼安全 67

1.12.6 系統補丁安全 68

1.12.7 系統自帶防火牆 68

1.12.8 ESET Smart Security與360安全衛士構築安全防線 69

1.13 網絡攻防環境搭建 71

1.13.1 VMware Workstation的安裝 71

1.13.2 創建虛擬機以及安裝操作系統 73

1.14 IIS 6.0與Serv_U 7.3構建穩定服務器 77

1.14.1 IIS6.0概述 77

1.14.2 IIS 6.0安裝過程 77

1.14.3 IIS 6.0配置 79

1.14.4 Serv-U 7.3安裝 82

1.14.5 Serv-U 7.3域配置 84

1.14.6 Serv-U賬戶建立 85

1.14.7 使用FlashFXP管理服務器 86

1.15 Apache+PHP5+MySQL+PHPMyAdmin 環境構建與DZ論壇架設 87

1.15.1 AppServ 2.56安裝與配置 88

1.15.2 DZ論壇架設 90

1.16 Apache_Tomcat+JSP環境構建 94

1.16.1 安裝SDK 94

1.16.2 Apache_Tomcat 6.0安裝與配置 96

1.17 VPN服務器搭建與應用 97

1.17.1 VPN基礎概述 98

1.17.2 VPN服務器配置 98

1.17.3 VPN客戶端應用 101

第2章 緩沖區溢出和漏洞挖掘攻防實戰 103

2.1 緩沖區溢出入門 103

2.1.1 從人類思維到計算機 103

2.1.2 計算機內存分布 104

2.1.3 操作系統函數調用過程 106

2.2 Win32棧溢出 107

2.2.1 Win32棧溢出入門 107

2.2.2 溢出報錯原因分析 108

2.2.3 常見棧溢方式 110

2.3 Win32堆溢出 116

2.3.1 Win32堆基礎知識 116

2.3.2 堆的運行過程 117

2.3.3 堆溢出點的定位 120

2.3.4 堆溢出的SEH利用法 123

2.4 ShellCode編寫技術 125

2.4.1 本地ShellCode編寫技術 125

2.4.2 遠程ShellCode編寫技術 129

2.4.3 通用ShellCode編寫 138

2.5 軟件漏洞挖掘技術 144

2.5.1 軟件漏洞挖掘入門 144

2.5.2 Python簡介 145

2.5.3 Python探測warFTP漏洞 146

2.6 Foxmail 5.0溢出實戰 151

2.6.1 Foxmail 5.0漏洞公布信息 152

2.6.2 精確定位溢出點 152

2.6.3 Foxmail 5.0溢出 158

2.7 最新溢出漏洞獲取及編寫相應exploit 165

2.7.1 公布exploit的網站 165

2.7.2 輕松編寫exploit 167

2.7.3 驗證修改的exploit 171

2.8 緩沖區溢出的防范 171

2.8.1 防火牆防范溢出策略 171

2.8.2 操作系統防護設置 172

2.8.3 編寫安全的代碼 173

第3章 漏洞攻防實戰 175

3.1 Windows Server 2003 IIS6.0安全性解析 175

3.1.1 利用默認網站目錄滲透 175

3.1.2 上傳漏洞的偏門剖析——應用程序擴展 176

3.1.3 錯誤信息與盲注 176

3.1.4 權限設置成攔路虎 176

3.1.5 目錄浏覽洩露網站數據 177

3.1.6 Web服務擴展與提權滲透 177

3.1.7 IIS寫權限滲透網站 178

3.1.8 特殊目錄暗藏殺機 179

3.2 Apache安全性解析 179

3.2.1 權限至高無上 180

3.2.2 文件名解析漏洞 180

3.2.3 站點配置文件洩漏路徑 180

3.3 Apache_Tomcat安全性解析 181

3.3.1 獲取機密信息的絕招剖析 181

3.3.2 弱口令的不安全性 181

3.3.3 Tomcat也洩密 183

3.4 ASP程序常見漏洞剖析 183

3.4.1 上傳漏洞 183

3.4.2 默認數據庫入侵剖析 184

3.4.3 暴庫漏洞 185

3.4.4 SQL Injection(SQL注入) 185

3.4.5 Cookie注射 186

3.4.6 Cookies欺騙 186

3.5 PHP程序常見漏洞剖析 188

3.5.1 php.ini安全性解析 188

3.5.2 遠程文件包含漏洞 189

3.5.3 PHP注射攻擊剖析 190

3.6 NET程序常見漏洞剖析 191

3.6.1 上傳組件 191

3.6.2 SQL Injection(SQL注入) 192

3.6.3 XSS攻擊剖析 193

3.7 XSS跨站高級利用方式剖析 193

3.7.1 XSS截取管理員cookies信息剖析 193

3.7.2 跨站備份WebShell 195

3.7.3 跨站掛馬滲透管理員剖析 198

3.8 Google hacker滲透開路 198

3.8.1 精通Google hacker語法 198

3.8.2 Google hacker批量SQL檢測 199

3.8.3 Google hacker獲取敏感信息剖析 200

3.8.4 Google hacker查找管理後台 202

3.8.5 Google hacker搜索腳本後門剖析 202

3.8.6 Google hacker防御 202

3.8.7 搜索滲透利器Google Hacker 1.2 203

3.8.8 搜索滲透利器GoolagScanner 203

3.8.9 搜索滲透利器SimpleGoogle V1.0 203

3.9 常見Web滲透利器 204

3.10 高級Web滲透測試軟件剖析 204

3.10.1 國產王牌注入工具Pangolin穿山甲 204

3.10.2 黑帽子大會最佳評估工具MatriXay 205

3.10.3 商業滲透工具Vulnerability6 205

3.11 幕後的入侵揭秘 207

3.11.1 ASP一句話木馬 207

3.11.2 PHP一句話木馬 208

3.11.3 新型.NET一句話木馬 210

3.11.4 JSP一句話木馬 212

3.12 網站編輯器帶來的安全問題 214

3.12.1 判斷Web是否使用eWebEditor 214

3.12.2 eWebEditor默認數據庫與路徑猜解剖析 215

3.12.3 eWebEditor新增樣式上傳WebShell 216

3.12.4 利用eWebEditor_.NET版滲透網站剖析 218

3.12.5 利用eWebEDitor_.JSP版滲透網站部析 219

3.12.6 利用Fckeditor擊潰堅固網站攻防剖析 221

3.13 後台權限攻防爭奪戰剖析 225

3.13.1 數據庫備份恢復得到WebShell 225

3.13.2 IIS 6.0路徑解析漏洞得到WebShell剖析 227

3.13.3 數據庫插馬得到WebShell 227

3.13.4 系統配置文件得到WebShell 228

3.13.5 利用模板得到Discuz後台WebShell 228

3.13.6 直接上傳JSP木馬 228

3.14 腳本滲透剖析 228

3.14.1 突破防注入系統繼續注射剖析 228

3.14.2 防注入系統成幫凶 229

3.14.3 搜索型注射剖析 230

3.14.4 上傳SHTML滲透網站剖析 230

第4章 數據庫滲透安全攻防 231

4.1 數據庫基礎知識入門 231

4.1.1 關系型數據庫標准語言——SQL概述 231

4.1.2 數據庫的操作 232

4.1.3 數據庫表的操作 233

4.1.4 數據表的查詢操作 234

4.1.5 數據更新操作 235

4.2 數據庫的安裝 237

4.2.1 Microsoft SQL Server 2000安裝 237

4.2.2 MySQL安裝 240

4.2.3 ORacle10g安裝 245

4.3 Access手工注射攻防技術剖析 249

4.3.1 注射點的判斷剖析 250

4.3.2 實際手工注射 251

4.4 Microsoft Jet DB引擎溢出漏洞剖析攻防 253

4.5 腳本木馬控制Access數據庫 255

4.6 MSSQL賬戶信息與查詢分析器 257

4.6.1 MSSQL賬戶信息 257

4.6.2 查詢分析器的使用 258

4.7 SA賬戶無cmdshell存儲過程滲透剖析 260

4.8 存儲過程添加滲透剖析 261

4.9 反彈注射技術剖析 261

4.9.1 opendatasource函數語法 262

4.9.2 本地環境配置 263

4.9.3 反彈注射之列目錄 263

4.9.4 反彈注射之爆敏感數據 265

4.9.5 反彈注射之回顯系統命令 267

4.10 沙盒模式(SandboxMode)滲透剖析 267

4.11 MySQL數據庫安全知識 269

4.11.1 MySQL的部署 269

4.11.2 Winmysqladmin自動啟動 270

4.11.3 MySQL默認用戶名 270

4.11.4 root密碼修改 270

4.11.5 遠程管理用戶的建立 271

4.11.6 MySQL的發現 271

4.12 MySQL滲透經典函數以及語句剖析 272

4.12.1 MySQL版本識別 272

4.12.2 字段數目和類型的確定 273

4.12.3 Load_file()函數 273

4.12.4 char()函數 274

4.12.5 Substring()函數 274

4.12.6 Replace()函數 274

4.12.7 Load data infile語句 275

4.12.8 concat_ws()函數 275

4.12.9 Select ...into outfile語句 276

4.12.10 時間延遲與漏洞剖析 276

4.12.11 UDF用戶自定義函數 277

4.13 利用MySQL自定義函數執行系統命令剖析 278

4.13.1 脆弱主機的尋找 278

4.13.2 文件上傳及工具應用 278

4.13.3 函數的注冊及使用 282

4.14 MySQL 5滲透之高級注射剖析 283

4.15 MySQL導出文件高級利用剖析 285

4.15.1 原理分析 286

4.15.2 模擬實戰應用 286

4.15.3 MySQL普通賬戶滲透剖析 288

4.16 Linux下MySQL高級滲透剖析 290

4.17 Oracle滲透之基本命令攻防介紹 293

4.18 Oracle滲透之賬戶密碼破解攻防剖析 294

4.19 Oracle滲透之執行操作系統命令剖析 296

4.20 Oracle普通賬戶權限提升 299

4.21 Oracle寫入WebShell剖析 301

4.22 Oracle滲透之Web SQL注射技術攻防剖析 302

4.23 Access數據庫安全加固 305

4.23.1 修改數據庫名 305

4.23.2 修改數據庫連接文件 306

4.23.3 設置IIS再次加固 306

4.23.4 修改後台管理認證碼 307

4.23.5 修改後台管理路徑 307

4.23.6 設置嚴格的權限 307

4.23.7 及時更新補丁文件 307

4.24 SQL Server數據庫安全加固 308

4.24.1 SQL Server降權 308

4.24.2 數據庫賬戶安全管理 309

4.24.3 刪除惡意的存儲過程 310

4.24.4 修改默認TCP/IP端口號 311

4.24.5 使用SSL加密數據 311

4.24.6 用補丁增加數據庫安全 312

4.24.7 制定安全容災備份計劃 312

4.25 MySQL安全加固 312

4.25.1 降低權限運行 312

4.25.2 口令安全 314

4.25.3 修改MySQL監聽端口 314

4.25.4 補丁安全加固 314

4.26 Oracle安全加固 315

4.26.1 系統安全加固 315

4.26.2 Oracle賬戶安全 316

4.26.3 設置監聽器密碼 316

4.26.4 修改1521端口 316

4.26.5 使用SSL網絡加密 317

4.26.6 應用最新安全補丁 317

第5章 搶占權限的制高點 318

5.1 Windows 2003基礎知識 318

5.1.1 Windows 2003內置用戶組 318

5.1.2 Windows 2003 NTFS特性 319

5.1.3 權限設置工具CACLS與權限復制工具ROBOCOPY 322

5.1.4 Windows 2003默認敏感目錄及敏感程序路徑 324

5.2 pcAnywhere提權案例剖析 326

5.3 Serv-U提權案例剖析 328

5.3.1 Serv-U核心文件詳解 329

5.3.2 Serv-U加密原理分析與破解提權 329

5.3.3 使用Serv-U腳本提權剖析 332

5.3.4 使用.NET腳本進行提權剖析 333

5.4 SQL Server提權案例剖析 335

5.4.1 SA角色權限提升 335

5.4.2 DB_owner角色權限提升技術 337

5.4.3 Public角色提權技術 339

5.5 MySQL自定義函數提權案例 341

5.6 Apache_Tomcat提權案例剖析 343

5.7 Apache提權案例攻防剖析 345

5.8 VNC提權案例剖析 348

5.9 無法添加賬戶的攻防案例剖析 350

5.9.1 運用DLLCACHE進行攻防 350

5.9.2 利用WSH腳本宿主添加用戶 352

5.9.3 通過賬戶“克隆”添加賬戶 353

5.9.4 密碼策略對添加用戶的影響 354

5.10 拒絕提權——攔住攻擊者的黑手 355

5.10.1 常規安全加固 355

5.10.2 磁盤權限安全設置 356

5.10.3 系統敏感文件安全設置 357

5.10.4 修改終端端口號 358

5.10.5 啟用TCP/IP篩選 358

5.10.6 IIS6.0安全設置 359

5.10.7 防止木馬襲擊 360

5.10.8 為IIS單獨配置一個賬戶 362

5.10.9 安全使用第三方軟件 363

5.10.10 部署網警110安全防御軟件 363

第6章 精通常見網絡安全工具及技術 369

6.1 精通網絡安全工具NC 369

6.1.1 Netcat簡介與參數介紹 369

6.1.2 端口的監聽與連接 369

6.1.3 端口掃描 370

6.1.4 綁定CMD發送 370

6.1.5 蜜罐欺騙攻防 371

6.1.6 NC滲透網站案例攻防剖析 371

6.2 精通網絡安全工具MT 374

6.2.1 MT簡介與參數介紹 374

6.2.2 列出系統的詳細信息 375

6.2.3 開關閉TCP/IP篩選 375

6.2.4 查殺進程 376

6.2.5 查看程序調用哪些動態連接庫 376

6.2.6 終端的檢測安裝與更改端口號 377

6.2.7 清除日志信息 377

6.2.8 下載功能 377

6.2.9 強制關機與注銷和重新啟動 377

6.2.10 查找本地管理密碼 378

6.3 Windows遠程終端滲透攻防剖析 378

6.3.1 Windows XP雙開技術 378

6.3.2 Windows 2000 Server終端開啟技術 380

6.3.3 Windows Server 2003終端開啟 381

6.4 系統密碼攻防技術剖析 383

6.4.1 Hash基本知識介紹 383

6.4.2 Windows系統Hash密碼值的提取 384

6.4.3 使用SAMInside破解系統密碼 385

6.4.4 使用LC5破解系統密碼 386

6.4.5 彩虹表破解系統密碼攻防 387

6.5 系統密碼截獲攻防 388

6.5.1 NTPass顯奇效 388

6.5.2 Tylogin密碼攻防利器 389

6.6 內網的攻防工具 391

6.6.1 內網端口轉發攻防 391

6.6.2 美國黑帽子大會reDuh應用案例 392

6.7 精通網絡安全工具hijack 395

6.7.1 hijack嗅探環境配置 395

6.7.2 hijack參數詳解 396

6.7.3 網絡環境探測 396

6.7.4 實戰之雙向嗅探 397

6.7.5 實戰之跨網段嗅探 398

6.7.6 實戰之子網網速限制 398

6.7.7 實戰之突破IP限制 398

6.7.8 實戰之http數據包修改攻防 399

6.7.9 實戰之DNS欺騙掛馬攻防剖析 400

6.8 精通網絡安全工具PsTools 401

6.8.1 psexec.exe遠程命令執行 401

6.8.2 Psinfo獲取遠程系統信息 402

6.8.3 pslist遠程進程查看 403

6.8.4 pskill遠程殺進程 403

6.8.5 psloggedon查看用戶正在使用計算機資源的情況 404

6.8.6 psservice控制服務 404

6.8.7 Pspasswd更改賬戶密碼 405

6.9 精通內網安全滲透工具Metasploit Framework 406

6.9.1 安全滲透工具Metasploit Framework 406

6.9.2 Metasploit Framework安裝與更新 406

6.9.3 Metasploit Framework圖形化界面應用 407

6.9.4 Metasploit Framework之命令行環境應用 409

第7章 內網滲透防御攻略 411

7.1 內網拓撲結構介紹 411

7.1.1 拓撲結構 411

7.1.2 典型的內網拓撲結構 412

7.2 內網設備配置與路由滲透測試 413

7.2.1 路由器和交換機 413

7.2.2 內網設備配置案例 414

7.2.3 網絡管理工具SolarWinds滲透網絡設備攻防 416

7.3 內網入口滲透攻防 417

7.3.1 利用XSS跨站漏洞進內網剖析 417

7.3.2 滲透Citrix服務器進內網剖析 418

7.3.3 滲透郵件系統進內網剖析 418

7.3.4 利用VPN進內網剖析 419

7.3.5 無線網絡滲透 420

7.4 內網滲透攻防剖析 421

7.4.1 網絡結構分析 421

7.4.2 內網掃描探虛實 423

7.4.3 內網方案研究與滲透攻擊剖析 423

7.5 內網滲透之ARP sniffer劫持嗅探攻擊剖析 427

7.5.1 ARP的漏洞 427

7.5.2 ARP欺騙的原理 427

7.5.3 馳騁疆場的Cain簡介 427

7.5.4 當前網絡環境判斷 428

7.5.5 WinPcap_4_0驅動包的安裝 428

7.5.6 Cain實際滲透應用剖析 429

7.6 內網滲透之ARP掛馬攻擊剖析 430

7.6.1 欺騙環境配置 430

7.6.2 模擬利用zxarps實施ARP欺騙掛馬 431

7.7 內網安全防御戰之拒絕ARP攻擊 432

7.7.1 准確定位攻擊源 433

7.7.2 安全遁甲ARP防火牆 434

7.7.3 鐵血遁甲AntiARP-DNS防火牆 437

7.8 內網安全解決方案經驗談 438

7.8.1 內網安全建設 438

7.8.2 安全域劃分 439

7.8.3 各安全域安全措施 440

相關資源:

- [教育科技]《高等量子力學》(劉希明)掃描版[PDF]

- [其他圖書]《微膠囊技術及其工業應用》(Microencapsulation Methods and Industrial Applications)文字版第二版[PDF]

- [計算機與網絡]《Python灰帽子-黑客與逆向工程師的Python編程之道》(Gray Hat Python:Python Programming for Hackers and Reverse Engineers)掃描版[PDF]

- [其他圖書]《DV 選 購 須 知》[CHM]

- [教育科技]《外企白領速成英語之商務談判高手》掃描版[

- [生活圖書]《皮膚性病驗方精編》掃描版[PDF]

- [人文社科]《婚戀要懂心理學》掃描版[PDF]

- [生活圖書]《明清玉器識真·佩件》(楊捷)掃描版[PDF]

- [生活圖書]《易沖動的人易吃虧》(蕭勝萍)掃描版[PDF]

- [教育科技]《我愛天文觀測》掃描版[PDF]

- 《BD件開發揭密:iPhone&iPad企業應用和游戲開發》掃描版[PDF]

- 《OReilly Pocket Guide: 袖珍參考手冊 合集》(O

- 《SOA實踐-構建基於Java Web服務和BPEL的企業級應用》掃描版[PDF]

- 《網絡社會的崛起》(Wangluo Shehui De Jueqi)[PDF]

- 《JSP動態網站技術入門與提高》(孫曉龍 & 趙莉)掃描版[PDF]

- 《Windows並發編程指南》掃描版[PDF]

- 《大話物聯網》高清文字版[PDF]

- 《CCNP BSCI認證考試指南》掃描版[PDF]

- 《工作流管理技術基礎》文字版[PDF]

- 《深入了解WordPress》(WordPress In Depth)(Bud Smith)插圖版[PDF]

- 《巧學巧用五筆字型(第3版)》掃描版[PDF]

- 《電腦打字》高清文字版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved