電驢下載基地 >> 图书资源 >> 計算機與網絡 >> 《黑客新型攻擊防范:深入剖析犯罪軟件》(Crimeware: Understanding New Attacks and Defenses)掃描版[PDF]

| 《黑客新型攻擊防范:深入剖析犯罪軟件》(Crimeware: Understanding New Attacks and Defenses)掃描版[PDF] | |

|---|---|

| 下載分級 | 图书资源 |

| 資源類別 | 計算機與網絡 |

| 發布時間 | 2017/7/10 |

| 大 小 | - |

《黑客新型攻擊防范:深入剖析犯罪軟件》(Crimeware: Understanding New Attacks and Defenses)掃描版[PDF] 簡介: 中文名 : 黑客新型攻擊防范:深入剖析犯罪軟件 原名 : Crimeware: Understanding New Attacks and Defenses 作者 : Markus Jakobsson Zulfikar Ramzan 譯者 : 石華耀 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 人民郵電出版社 書號 : 9787115210074

"《黑客新型攻擊防范:深入剖析犯罪軟件》(Crimeware: Understanding New Attacks and Defenses)掃描版[PDF]"介紹

中文名: 黑客新型攻擊防范:深入剖析犯罪軟件

原名: Crimeware: Understanding New Attacks and Defenses

作者: Markus Jakobsson

Zulfikar Ramzan

譯者: 石華耀

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 人民郵電出版社

書號: 9787115210074

發行時間: 2009年08月

地區: 大陸

語言: 簡體中文

簡介:

評論處1樓有網盤鏈接

內容介紹:

有一類高科技罪犯分子使用軟件竊取金錢及最高機密信息,他們使用的危險軟件工具被稱為“犯罪軟件”。隨著大批公司和組織加入因特網,我們迫切需要理解和防范這些在線威脅。.

markus jakobsson和zulfikar ramzan領銜的眾多安全領域專家憑借本書對犯罪軟件做了全面的概述,不僅闡述了業界流行的觀點,而且也涉及了目前為止只能在實驗室看到的研究成果。..

本書將幫助安全技術人員、技術經理、學生和研究人員了解並識別各類犯罪軟件,引導讀者掌握基本安全原則、技術措施,從容地應對各類威脅。不管攻擊技術和戰術如何變化多端,你總是能領先罪犯一步,成為不折不扣的網絡安全高手。...

內容截圖:

目錄:

第1章 犯罪軟件概述. 1

1.1 簡介 1

1.1.1 盜竊敏感信息 1

1.1.2 犯罪軟件及其規模 2

1.1.3 犯罪軟件的傳播 2

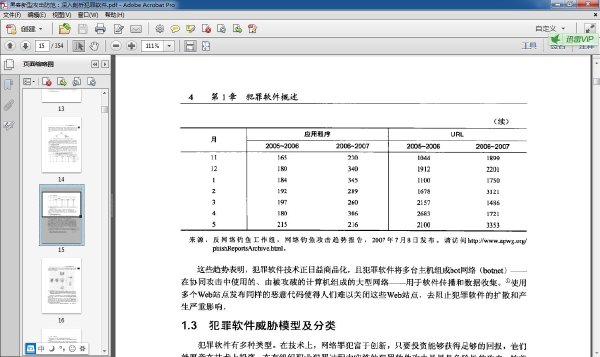

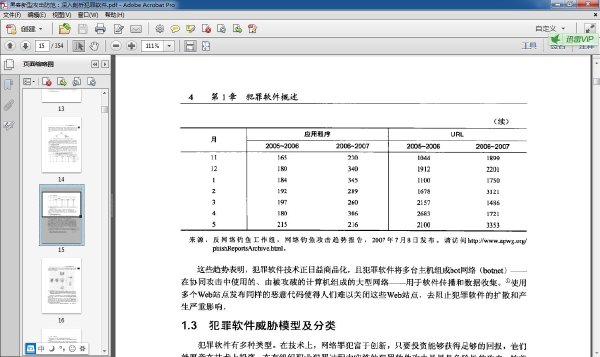

1.2 日漸猖獗的犯罪軟件 3

1.3 犯罪軟件威脅模型及分類 4

1.4 犯罪軟件“大觀園” 6

1.4.1 鍵擊記錄器和屏幕搜刮器 6

1.4.2 電子郵件和即時通信重定向器 8

1.4.3 會話劫持器 9

1.4.4 web木馬 9

1.4.5 交易生成器 10

1.4.6 系統重新配置攻擊 10

1.4.7 數據盜竊 12

1.4.8 中間人攻擊 13

1.4.9 rootkit 14

1.5 犯罪軟件的傳播 14

1.5.1 附件 15

1.5.2 對等網絡 15

.1.5.3 寄生術 16

1.5.4 因特網蠕蟲 16

1.5.5 利用web浏覽器漏洞 17

1.5.6 攻破服務器 18

1.5.7 聯屬網絡營銷 18

1.6 感染點和攻破點、阻塞點以及應對措施 19

1.7 犯罪軟件的安裝 22

1.8 犯罪軟件的用途 23

1.8.1 信息盜竊 24

1.8.2 傳送垃圾郵件 25

1.8.3 拒絕服務攻擊 25

1.8.4 點擊欺詐 26

1.8.5 數據勒索 26

1.8.6 信息合並 26

1.9 其他章節的組織原則 27

第2章 編碼錯誤分類法 28

2.1 三大要素 28

2.1.1 連通性 29

2.1.2 復雜性 29

2.1.3 擴展性 30

2.2 七個有害界 30

2.3 門 35

2.4 需要更多門 39

2.4.1 一個完整的例子 39

2.4.2 了解並深入分析(分類法) 39

第3章 犯罪軟件與對等網絡 42

3.1 對等網絡中的惡意軟件 42

3.1.1 簡介 42

3.1.2 數據收集 44

3.1.3 惡意軟件的蔓延 45

3.1.4 過濾惡意軟件 47

3.1.5 單一標准的過濾器 48

3.1.6 單一標准過濾器在各種網絡中的應用 55

3.1.7 復合過濾器 56

3.1.8 結論 57

3.2 人為傳播的犯罪軟件 58

3.2.1 相關問題 58

3.2.2 感染向量 59

3.2.3 個案研究:簽名applet 59

第4章 小型設備中的犯罪軟件 64

4.1 通過usb驅動器傳播犯罪軟件 64

4.1.1 實例:盜竊windows密碼 65

4.1.2 實例:深入分析 66

4.1.3 dma漏洞 67

4.1.4 評估風險 67

4.1.5 應對措施 68

4.2 無線射頻識別犯罪軟件 69

4.2.1 無線射頻識別 69

4.2.2 rfid的安全問題 71

4.2.3 rfid犯罪軟件的類型 72

4.2.4 應對措施與其他注意事項 75

4.3 移動設備 76

第5章 固件中的犯罪軟件 79

5.1 通過固件更新傳播 79

5.1.1 嵌入式控制系統:無處不在、易於變化 80

5.1.2 家庭無線接入點 82

5.1.3 配置與更新路由器固件 83

5.1.4 標准安全措施 84

5.1.5 脆弱的安全配置成為慣例 86

5.1.6 各種攻擊 88

5.1.7 攻擊向量 93

5.1.8 防御措施 96

5.1.9 結論 99

5.2 wifi惡意軟件流行感染建模 99

5.2.1 基本方法 100

5.2.2 路線圖 101

5.2.3 感染路由器 101

5.2.4 感染網絡 103

5.2.5 感染模型 106

5.2.6 人為流行感染的傳播 110

5.2.7 深入討論 115

第6章 浏覽器中的犯罪軟件 118

6.1 交易生成器:web rootkit 118

6.1.1 構建交易生成器 119

6.1.2 隱密型交易生成器 120

6.1.3 防御措施 120

6.1.4 結論 122

6.2 偷渡式域欺騙 122

6.2.1 偷渡式域欺騙攻擊流程 122

6.2.2 前期的相關研究 123

6.2.3 攻擊細節 124

6.2.4 其他組件 126

6.2.5 防范措施 127

6.2.6 結論 127

6.3 利用javascript進行點擊欺詐 128

6.3.1 術語及定義 128

6.3.2 構成要素 129

6.3.3 制作惡意廣告 130

6.3.4 隱藏攻擊 134

6.3.5 用戶為何訪問相關站點 136

6.3.6 檢測及防止濫用 137

6.3.7 簡要經濟學分析 138

6.3.8 結論 139

第7章 bot網絡 141

7.1 簡介 141

7.1.1 評估bot網絡問題所面臨的挑戰 142

7.1.2 bot網絡規模衡量標准 143

7.2 bot網絡面向網絡的特性 144

7.2.1 bot網絡的通信特點 144

7.2.2 通信協議 148

7.2.3 網絡級適應性 157

7.3 bot的軟件特性 159

7.3.1 bot的一般軟件特性 159

7.3.2 保持適應性的技巧 159

7.3.3 bot網絡的應用 162

7.4 web bot及bot網絡的一般發展趨勢 166

7.4.1 bot網絡2.0:基於浏覽器的bot 166

7.4.2 bot網絡的發展趨勢 170

7.5 防范措施 172

7.6 結論 174

第8章 rootkit 175

8.1 簡介 175

8.2 rootkit的進化過程 176

8.3 用戶模式windows rootkit 178

8.3.1 將rootkit加載到目標進程中 178

8.3.2 修改執行路徑 181

8.4 內核模式rootkit技術 183

8.4.1 中斷描述符表鉤子 184

8.4.2 系統調用鉤子 185

8.4.3 系統服務描述符表鉤子 186

8.4.4 基於線程的ssdt鉤子 187

8.4.5 系統調用代碼補丁 189

8.4.6 分層設備 189

8.4.7 irp補丁 192

8.4.8 內核對象直接操作 194

8.4.9 向調度程序隱藏線程 195

8.4.10 重定向虛擬內存訪問 195

8.4.11 不使用scm加載內核驅動程序 198

8.5 linux rootkit 200

8.5.1 可執行程序替換rootkit 200

8.5.2 可加載內核模塊rootkit 200

8.5.3 運行時間內核補丁rootkit 201

8.5.4 vfs rootkit 202

8.6 bios rootkit 203

8.7 pci rootkit 204

8.8 基於虛擬機的rootkit 205

8.8.1 基於軟件的vmbr 205

8.8.2 硬件輔助的vmbr 206

8.9 rootkit防御 208

8.9.1 阻止rootkit 208

8.9.2 rootkit檢測 209

第9章 虛擬世界與欺詐 211

9.1 簡介 211

9.1.1 欺詐與游戲 211

9.1.2 作弊與游戲 212

9.2 以mmog作為欺詐領域 213

9.2.1 mmog的功能性概述 213

9.2.2 mmog的體系架構概述 215

9.3 電子欺詐 217

9.3.1 網絡釣魚和域欺騙 217

9.3.2 誤導型應用程序 218

9.4 mmog中的欺詐 218

9.4.1 mmog的擴展安全模型 219

9.4.2 mmog安全指導原則 219

9.4.3 防范措施 223

9.5 結論 224

第10章 網絡犯罪與政治 225

10.1 域名濫用 226

10.1.1 背景 227

10.1.2 2008年聯邦選舉中的域名投機 228

10.1.3 域名停放 232

10.1.4 惡意意圖 233

10.2 針對競選的網絡釣魚 236

10.3 惡意代碼與安全風險軟件 239

10.3.1 廣告軟件 240

10.3.2 間諜軟件 240

10.3.3 惡意代碼:鍵擊記錄器與犯罪軟件 241

10.4 拒絕服務攻擊 242

10.5 認知性選舉攻擊 242

10.6 公用選民信息來源:fec數據庫 244

10.7 攔截語音通信 245

10.8 結論 247

第11章 在線廣告欺詐 249

11.1 歷史 249

11.2 收入模式 250

11.2.1 基於印象的模式 250

11.2.2 基於點擊的模式 251

11.2.3 基於行動的模式 252

11.2.4 辛迪加 253

11.2.5 推薦交易 253

11.3 垃圾類型 254

11.3.1 印象垃圾 254

11.3.2 點擊垃圾 255

11.3.3 轉換垃圾 256

11.4 攻擊形式 256

11.4.1 人為點擊 256

11.4.2 機器人點擊 260

11.5 防范措施 262

11.5.1 預防 263

11.5.2 檢測 263

11.5.3 遏制 265

11.6 點擊欺詐審計 266

11.6.1 征兆的機密性 266

11.6.2 數據限制 267

11.6.3 隱私 269

11.7 點擊欺詐經濟學 269

11.8 結論 270

第12章 犯罪軟件商業模式 271

12.1 犯罪軟件分類 271

12.1.1 簡介 271

12.1.2 廣告軟件 273

12.1.3 間諜軟件和木馬 279

12.1.4 bot與bot網絡 288

12.1.5 結論 293

12.2 深入研究廣告軟件 294

12.2.1 在線廣告平台 295

12.2.2 廣告的惡意面 297

第13章 安全培訓 301

13.1 培訓的重要性 301

13.1.1 培訓的作用 301

13.1.2 進行安全培訓為何困難重重 302

13.1.3 一些現有的培訓方法 305

13.1.4 現行方法存在的一些問題 306

13.1.5 培訓目標 308

13.2 個案研究:漫畫式培訓方法 309

13.3 結論 313

第14章 秘密代碼與法律 314

14.1 簡介 314

14.2 秘密代碼的特點 315

14.2.1 秘密下載、安裝或運行 315

14.2.2 欺騙與假冒 315

14.2.3 收集並傳送個人信息 316

14.2.4 干擾計算機運行 316

14.2.5 秘密軟件的頑固性 316

14.2.6 秘密軟件造成的其他破壞 317

14.2.7 利用攔截到的信息 317

14.3 主要的可適用法律 317

14.3.1 《計算機欺詐與濫用法案》 327

14.3.2 《聯邦貿易委員會法案》 328

14.3.3 侵犯動產 330

14.3.4 州反間諜軟件法律 332

14.4 次要的可適用法律 335

14.4.1 《電子通信隱私法案》 335

14.4.2 《禁止垃圾郵件法案》(can-spam法案) 338

14.4.3 知識產權法律 339

14.4.4 身份盜竊與欺詐法律 339

14.4.5 假托法律 341

14.4.6 州盜竊法律 342

14.5 結論 342

第15章 犯罪軟件與可信計算 344

15.1 簡介 344

15.2 攻擊分析 345

15.3 用可信計算打擊犯罪軟件 346

15.3.1 完整性度量與存儲 346

15.3.2 證明 347

15.3.3 保護存儲:綁定與密封 348

15.3.4 安全引導 348

15.3.5 硬件強制的隔離 349

15.3.6 可信計算:萬能解決方案 349

15.4 個案研究 350

15.4.1 確保信用卡交易安全 350

15.4.2 內容保護 352

15.5 結論 354

第16章 技術防御手段 355

16.1 個案研究:間諜軟件深層防御 356

16.1.1 簡介 356

16.1.2 數據包疫苗 359

16.1.3 agis 360

16.1.4 spyshield 361

16.1.5 結論 363

16.2 防范間諜軟件的鑒別機制 363

16.2.1 簡介 363

16.2.2 使用現有的方法防范犯罪軟件 364

16.2.3 基於喜好的生活問題 370

16.2.4 適用的生活問題的特點 372

16.2.5 搜尋適用的生活問題 373

16.2.6 確定出錯率 374

16.2.7 問題及其熵 376

16.2.8 結論 383

16.3 以虛擬機作為一種犯罪軟件防御機制 383

第17章 犯罪軟件的發展趨勢 388

17.1 犯罪軟件、恐怖軟件、故意破壞軟件與勒索軟件 388

17.2 新的應用程序與平台 389

17.2.1 信譽系統、拍賣站點與賭博應用程序 389

17.2.2 電話、汽車與可穿戴計算機 391

17.3 利用社交網絡完成攻擊 391

17.4 傳播方式的改變 392

17.5 第三方應用程序 392

17.6 電子社會的興起:我們更易於受到攻擊嗎 392

17.7 總體發展趨勢 393

參考文獻①... 394

原名: Crimeware: Understanding New Attacks and Defenses

作者: Markus Jakobsson

Zulfikar Ramzan

譯者: 石華耀

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 人民郵電出版社

書號: 9787115210074

發行時間: 2009年08月

地區: 大陸

語言: 簡體中文

簡介:

評論處1樓有網盤鏈接

內容介紹:

有一類高科技罪犯分子使用軟件竊取金錢及最高機密信息,他們使用的危險軟件工具被稱為“犯罪軟件”。隨著大批公司和組織加入因特網,我們迫切需要理解和防范這些在線威脅。.

markus jakobsson和zulfikar ramzan領銜的眾多安全領域專家憑借本書對犯罪軟件做了全面的概述,不僅闡述了業界流行的觀點,而且也涉及了目前為止只能在實驗室看到的研究成果。..

本書將幫助安全技術人員、技術經理、學生和研究人員了解並識別各類犯罪軟件,引導讀者掌握基本安全原則、技術措施,從容地應對各類威脅。不管攻擊技術和戰術如何變化多端,你總是能領先罪犯一步,成為不折不扣的網絡安全高手。...

內容截圖:

目錄:

第1章 犯罪軟件概述. 1

1.1 簡介 1

1.1.1 盜竊敏感信息 1

1.1.2 犯罪軟件及其規模 2

1.1.3 犯罪軟件的傳播 2

1.2 日漸猖獗的犯罪軟件 3

1.3 犯罪軟件威脅模型及分類 4

1.4 犯罪軟件“大觀園” 6

1.4.1 鍵擊記錄器和屏幕搜刮器 6

1.4.2 電子郵件和即時通信重定向器 8

1.4.3 會話劫持器 9

1.4.4 web木馬 9

1.4.5 交易生成器 10

1.4.6 系統重新配置攻擊 10

1.4.7 數據盜竊 12

1.4.8 中間人攻擊 13

1.4.9 rootkit 14

1.5 犯罪軟件的傳播 14

1.5.1 附件 15

1.5.2 對等網絡 15

.1.5.3 寄生術 16

1.5.4 因特網蠕蟲 16

1.5.5 利用web浏覽器漏洞 17

1.5.6 攻破服務器 18

1.5.7 聯屬網絡營銷 18

1.6 感染點和攻破點、阻塞點以及應對措施 19

1.7 犯罪軟件的安裝 22

1.8 犯罪軟件的用途 23

1.8.1 信息盜竊 24

1.8.2 傳送垃圾郵件 25

1.8.3 拒絕服務攻擊 25

1.8.4 點擊欺詐 26

1.8.5 數據勒索 26

1.8.6 信息合並 26

1.9 其他章節的組織原則 27

第2章 編碼錯誤分類法 28

2.1 三大要素 28

2.1.1 連通性 29

2.1.2 復雜性 29

2.1.3 擴展性 30

2.2 七個有害界 30

2.3 門 35

2.4 需要更多門 39

2.4.1 一個完整的例子 39

2.4.2 了解並深入分析(分類法) 39

第3章 犯罪軟件與對等網絡 42

3.1 對等網絡中的惡意軟件 42

3.1.1 簡介 42

3.1.2 數據收集 44

3.1.3 惡意軟件的蔓延 45

3.1.4 過濾惡意軟件 47

3.1.5 單一標准的過濾器 48

3.1.6 單一標准過濾器在各種網絡中的應用 55

3.1.7 復合過濾器 56

3.1.8 結論 57

3.2 人為傳播的犯罪軟件 58

3.2.1 相關問題 58

3.2.2 感染向量 59

3.2.3 個案研究:簽名applet 59

第4章 小型設備中的犯罪軟件 64

4.1 通過usb驅動器傳播犯罪軟件 64

4.1.1 實例:盜竊windows密碼 65

4.1.2 實例:深入分析 66

4.1.3 dma漏洞 67

4.1.4 評估風險 67

4.1.5 應對措施 68

4.2 無線射頻識別犯罪軟件 69

4.2.1 無線射頻識別 69

4.2.2 rfid的安全問題 71

4.2.3 rfid犯罪軟件的類型 72

4.2.4 應對措施與其他注意事項 75

4.3 移動設備 76

第5章 固件中的犯罪軟件 79

5.1 通過固件更新傳播 79

5.1.1 嵌入式控制系統:無處不在、易於變化 80

5.1.2 家庭無線接入點 82

5.1.3 配置與更新路由器固件 83

5.1.4 標准安全措施 84

5.1.5 脆弱的安全配置成為慣例 86

5.1.6 各種攻擊 88

5.1.7 攻擊向量 93

5.1.8 防御措施 96

5.1.9 結論 99

5.2 wifi惡意軟件流行感染建模 99

5.2.1 基本方法 100

5.2.2 路線圖 101

5.2.3 感染路由器 101

5.2.4 感染網絡 103

5.2.5 感染模型 106

5.2.6 人為流行感染的傳播 110

5.2.7 深入討論 115

第6章 浏覽器中的犯罪軟件 118

6.1 交易生成器:web rootkit 118

6.1.1 構建交易生成器 119

6.1.2 隱密型交易生成器 120

6.1.3 防御措施 120

6.1.4 結論 122

6.2 偷渡式域欺騙 122

6.2.1 偷渡式域欺騙攻擊流程 122

6.2.2 前期的相關研究 123

6.2.3 攻擊細節 124

6.2.4 其他組件 126

6.2.5 防范措施 127

6.2.6 結論 127

6.3 利用javascript進行點擊欺詐 128

6.3.1 術語及定義 128

6.3.2 構成要素 129

6.3.3 制作惡意廣告 130

6.3.4 隱藏攻擊 134

6.3.5 用戶為何訪問相關站點 136

6.3.6 檢測及防止濫用 137

6.3.7 簡要經濟學分析 138

6.3.8 結論 139

第7章 bot網絡 141

7.1 簡介 141

7.1.1 評估bot網絡問題所面臨的挑戰 142

7.1.2 bot網絡規模衡量標准 143

7.2 bot網絡面向網絡的特性 144

7.2.1 bot網絡的通信特點 144

7.2.2 通信協議 148

7.2.3 網絡級適應性 157

7.3 bot的軟件特性 159

7.3.1 bot的一般軟件特性 159

7.3.2 保持適應性的技巧 159

7.3.3 bot網絡的應用 162

7.4 web bot及bot網絡的一般發展趨勢 166

7.4.1 bot網絡2.0:基於浏覽器的bot 166

7.4.2 bot網絡的發展趨勢 170

7.5 防范措施 172

7.6 結論 174

第8章 rootkit 175

8.1 簡介 175

8.2 rootkit的進化過程 176

8.3 用戶模式windows rootkit 178

8.3.1 將rootkit加載到目標進程中 178

8.3.2 修改執行路徑 181

8.4 內核模式rootkit技術 183

8.4.1 中斷描述符表鉤子 184

8.4.2 系統調用鉤子 185

8.4.3 系統服務描述符表鉤子 186

8.4.4 基於線程的ssdt鉤子 187

8.4.5 系統調用代碼補丁 189

8.4.6 分層設備 189

8.4.7 irp補丁 192

8.4.8 內核對象直接操作 194

8.4.9 向調度程序隱藏線程 195

8.4.10 重定向虛擬內存訪問 195

8.4.11 不使用scm加載內核驅動程序 198

8.5 linux rootkit 200

8.5.1 可執行程序替換rootkit 200

8.5.2 可加載內核模塊rootkit 200

8.5.3 運行時間內核補丁rootkit 201

8.5.4 vfs rootkit 202

8.6 bios rootkit 203

8.7 pci rootkit 204

8.8 基於虛擬機的rootkit 205

8.8.1 基於軟件的vmbr 205

8.8.2 硬件輔助的vmbr 206

8.9 rootkit防御 208

8.9.1 阻止rootkit 208

8.9.2 rootkit檢測 209

第9章 虛擬世界與欺詐 211

9.1 簡介 211

9.1.1 欺詐與游戲 211

9.1.2 作弊與游戲 212

9.2 以mmog作為欺詐領域 213

9.2.1 mmog的功能性概述 213

9.2.2 mmog的體系架構概述 215

9.3 電子欺詐 217

9.3.1 網絡釣魚和域欺騙 217

9.3.2 誤導型應用程序 218

9.4 mmog中的欺詐 218

9.4.1 mmog的擴展安全模型 219

9.4.2 mmog安全指導原則 219

9.4.3 防范措施 223

9.5 結論 224

第10章 網絡犯罪與政治 225

10.1 域名濫用 226

10.1.1 背景 227

10.1.2 2008年聯邦選舉中的域名投機 228

10.1.3 域名停放 232

10.1.4 惡意意圖 233

10.2 針對競選的網絡釣魚 236

10.3 惡意代碼與安全風險軟件 239

10.3.1 廣告軟件 240

10.3.2 間諜軟件 240

10.3.3 惡意代碼:鍵擊記錄器與犯罪軟件 241

10.4 拒絕服務攻擊 242

10.5 認知性選舉攻擊 242

10.6 公用選民信息來源:fec數據庫 244

10.7 攔截語音通信 245

10.8 結論 247

第11章 在線廣告欺詐 249

11.1 歷史 249

11.2 收入模式 250

11.2.1 基於印象的模式 250

11.2.2 基於點擊的模式 251

11.2.3 基於行動的模式 252

11.2.4 辛迪加 253

11.2.5 推薦交易 253

11.3 垃圾類型 254

11.3.1 印象垃圾 254

11.3.2 點擊垃圾 255

11.3.3 轉換垃圾 256

11.4 攻擊形式 256

11.4.1 人為點擊 256

11.4.2 機器人點擊 260

11.5 防范措施 262

11.5.1 預防 263

11.5.2 檢測 263

11.5.3 遏制 265

11.6 點擊欺詐審計 266

11.6.1 征兆的機密性 266

11.6.2 數據限制 267

11.6.3 隱私 269

11.7 點擊欺詐經濟學 269

11.8 結論 270

第12章 犯罪軟件商業模式 271

12.1 犯罪軟件分類 271

12.1.1 簡介 271

12.1.2 廣告軟件 273

12.1.3 間諜軟件和木馬 279

12.1.4 bot與bot網絡 288

12.1.5 結論 293

12.2 深入研究廣告軟件 294

12.2.1 在線廣告平台 295

12.2.2 廣告的惡意面 297

第13章 安全培訓 301

13.1 培訓的重要性 301

13.1.1 培訓的作用 301

13.1.2 進行安全培訓為何困難重重 302

13.1.3 一些現有的培訓方法 305

13.1.4 現行方法存在的一些問題 306

13.1.5 培訓目標 308

13.2 個案研究:漫畫式培訓方法 309

13.3 結論 313

第14章 秘密代碼與法律 314

14.1 簡介 314

14.2 秘密代碼的特點 315

14.2.1 秘密下載、安裝或運行 315

14.2.2 欺騙與假冒 315

14.2.3 收集並傳送個人信息 316

14.2.4 干擾計算機運行 316

14.2.5 秘密軟件的頑固性 316

14.2.6 秘密軟件造成的其他破壞 317

14.2.7 利用攔截到的信息 317

14.3 主要的可適用法律 317

14.3.1 《計算機欺詐與濫用法案》 327

14.3.2 《聯邦貿易委員會法案》 328

14.3.3 侵犯動產 330

14.3.4 州反間諜軟件法律 332

14.4 次要的可適用法律 335

14.4.1 《電子通信隱私法案》 335

14.4.2 《禁止垃圾郵件法案》(can-spam法案) 338

14.4.3 知識產權法律 339

14.4.4 身份盜竊與欺詐法律 339

14.4.5 假托法律 341

14.4.6 州盜竊法律 342

14.5 結論 342

第15章 犯罪軟件與可信計算 344

15.1 簡介 344

15.2 攻擊分析 345

15.3 用可信計算打擊犯罪軟件 346

15.3.1 完整性度量與存儲 346

15.3.2 證明 347

15.3.3 保護存儲:綁定與密封 348

15.3.4 安全引導 348

15.3.5 硬件強制的隔離 349

15.3.6 可信計算:萬能解決方案 349

15.4 個案研究 350

15.4.1 確保信用卡交易安全 350

15.4.2 內容保護 352

15.5 結論 354

第16章 技術防御手段 355

16.1 個案研究:間諜軟件深層防御 356

16.1.1 簡介 356

16.1.2 數據包疫苗 359

16.1.3 agis 360

16.1.4 spyshield 361

16.1.5 結論 363

16.2 防范間諜軟件的鑒別機制 363

16.2.1 簡介 363

16.2.2 使用現有的方法防范犯罪軟件 364

16.2.3 基於喜好的生活問題 370

16.2.4 適用的生活問題的特點 372

16.2.5 搜尋適用的生活問題 373

16.2.6 確定出錯率 374

16.2.7 問題及其熵 376

16.2.8 結論 383

16.3 以虛擬機作為一種犯罪軟件防御機制 383

第17章 犯罪軟件的發展趨勢 388

17.1 犯罪軟件、恐怖軟件、故意破壞軟件與勒索軟件 388

17.2 新的應用程序與平台 389

17.2.1 信譽系統、拍賣站點與賭博應用程序 389

17.2.2 電話、汽車與可穿戴計算機 391

17.3 利用社交網絡完成攻擊 391

17.4 傳播方式的改變 392

17.5 第三方應用程序 392

17.6 電子社會的興起:我們更易於受到攻擊嗎 392

17.7 總體發展趨勢 393

參考文獻①... 394

相關資源:

- [其他圖書]《內家拳功法揭秘》掃描版[PDF]

- [人文社科]《最新KMPlayer正式多國語言版(2007.1.5)》(KMPlayer)2.9.3.1210

- [少兒圖書]《星星點亮你眼睛(高段)》掃描版[PDF]

- [其他圖書]《5語言(英語、法語、德語、西班牙語、意大利語)圖片詞典》(5 LANGUAGE VISUAL DICTIONARY)[PDF]

- [其他圖書]《太極拳普及套路全書》掃描版[PDF]

- [其他圖書]《JavaScript高級程序設計》(Professional JavaScript for Web Developers)中文版高清掃描版&英文版&英文第二版[PDF]

- [其他圖書]《少林武藝精華:擒拿絕技》掃描版[PDF]

- [教育科技]《新概念英語全四冊詞匯詳解 (新概念英語(新版

- [其他圖書]《中外十大搏擊》掃描版[PDF]

- [其他圖書]《二十幾歲比別人幸運,就靠這9個好習慣》掃描版[PDF]

- [其他資源綜合]《ClASSY(クラッシィ/通勤) 中文和日本時尚雜志職場通勤系列 / 研習社》(Classy)更新至2015年02月號

- [硬盤游戲]《寶石迷陣3》(Bejeweled 3)簡體中文版/更新最新特色版[安裝包]

- [電腦基礎]《用多媒體學Visual FoxPro 9兩教學盤2合1》(Visual FoxPro 9 two Disks in one)[ISO]

- [人文社科]《走進紫禁城》(王鏡輪)影印版[PDF]

- [人文社科]《接吻吧,不爲媒體》(Potselui ne dlya pressy)[RMVB]

- [經濟管理]《看盤快速入門IV:看盤實戰綜合訓練(上卷)》(老郭)掃描版[PDF]

- [應用軟件]《傳熱模擬》(ASPENTECH HTFS)V2006[ISO]

- [應用軟件]《科技數學計算》(Wolfram Research Mathematica V6.0.3)Windows/MacOSX/Linux[Bin],應用軟件、資源下載

- [英語學習資料]《初高中英語語法》視頻教程[RMVB]

- [生活圖書]《父母必須為子女樹立的50個榜樣》掃描版[PDF]

- 《菜鳥也能防黑客之非技術攻擊》(No Tech Hacking: A Guide to Social Engineering, Dumpster Diving, and Shoulder Surfing )掃描版[PDF]

- 《安全雜志《Uninformed》》[PDF]

- 《ASP·NET程序員成長攻略》掃描版[PDF]

- 《3ds Max 2009&VRay室內效果圖渲染專家解析》掃描版[PDF]

- 《Facebook Cookbook 第1版》(Facebook Cookbook: Building A

- 《數據庫系統基礎:初級篇(第5版)》(Fundamentals of Database Systems (5th Edition))掃描版[PDF]

- 《Scala編程》(Programming Scala: Scalability = Functional Programming + Objects)英文文字版/更新源代碼[PDF]

- 《攝影師的視界:邁克爾•弗裡曼攝影構圖與設計》掃描版[PDF]

- 《玫瑰家族Photoshop CS2數碼照片處理教室(》掃描版[PDF]

- 《MATAB神經網絡30個案例分析》掃描版[PDF]

- 《Flash 8ActionScript寶典》(Flash 8 ActionScript Bible)掃描

- 《Ubuntu官方圖書(第五版)2010》(The Official Ubuntu Book (5th Edition) 2010)影印版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved