電驢下載基地 >> 图书资源 >> 計算機與網絡 >> 《黑客大曝光:VoIP安全機密與解決方案》(Hacking Exposed VoIP:Voice over IP Security and Solutions)掃描版[PDF]

| 《黑客大曝光:VoIP安全機密與解決方案》(Hacking Exposed VoIP:Voice over IP Security and Solutions)掃描版[PDF] | |

|---|---|

| 下載分級 | 图书资源 |

| 資源類別 | 計算機與網絡 |

| 發布時間 | 2017/7/10 |

| 大 小 | - |

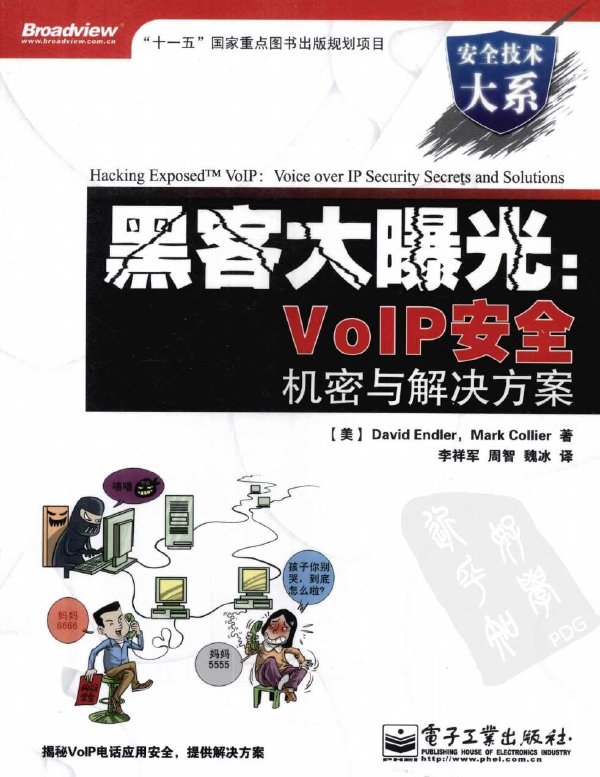

《黑客大曝光:VoIP安全機密與解決方案》(Hacking Exposed VoIP:Voice over IP Security and Solutions)掃描版[PDF] 簡介: 中文名 : 黑客大曝光:VoIP安全機密與解決方案 原名 : Hacking Exposed VoIP:Voice over IP Security and Solutions 作者 : David Endler Mark Collier 譯者 : 李祥軍 周智 魏冰 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 電子工業出版社 書號 : 9787

"《黑客大曝光:VoIP安全機密與解決方案》(Hacking Exposed VoIP:Voice over IP Security and Solutions)掃描版[PDF]"介紹

中文名: 黑客大曝光:VoIP安全機密與解決方案

原名: Hacking Exposed VoIP:Voice over IP Security and Solutions

作者: David Endler

Mark Collier

譯者: 李祥軍

周智

魏冰

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 電子工業出版社

書號: 9787121117503

發行時間: 2010年10月01日

地區: 大陸

語言: 簡體中文

簡介:

網盤下載

我的圖書館(長期更新各類IT類圖書)

內容介紹:

冒用他人的電話號碼打電話、竊聽他人的通話內容、在他人通話時加入一些背景噪聲、在他人通話時惡意強行掛斷……所有這些都是很多“黑客”的夢想,然而,在以前的通信網絡中,基於一些技術原因,這些都難以實現。隨著VoIP技術的應用和普及,黑客們終於等到了機會,在VoIP時代,特別是端到端的VoIP應用時代,在一些安全防護不嚴的網絡中,黑客們的這些夢想就可以成真了。

針對企業VoIP網絡安全攻擊與防護,本書絕對是一本安全管理員、安全研究人員等必讀的實戰型的教材。同時,本書也是了解運營商通信網絡(如IMS網絡)及安全問題的不可多得的入門級教材。

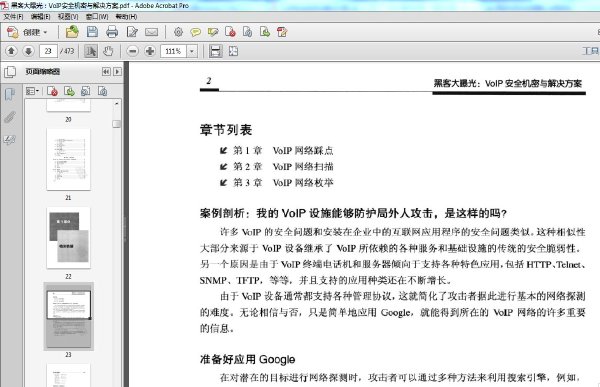

內容截圖:

目錄:

第1部分 收集情報

第1章 VoIP網絡踩點 6

1.1 為什麼要先踩點 6

1.2 VoIP踩點方法 8

1.2.1 確立攻擊范圍 9

1.3 小結 23

1.4 參考文獻 23

第2章 VoIP網絡掃描 24

2.1 SIP測試網絡 25

2.2 主機/設備發現 25

2.3 端口掃描和服務發現 36

2.4 主機/設備識別 40

2.5 小結 45

2.6 參考文獻 45

第3章 VoIP網絡枚舉 46

3.1 SIP 101 46

3.1.1 SIP URIs 47

3.1.2 SIP體系中的元素 47

3.1.3 SIP請求 48

3.1.4 SIP響應 48

3.1.5 典型的呼叫流程 50

3.1.6 進一步閱讀 53

3.2 RTP 101 53

3.3 應用NetCat獲取旗標 55

3.4 SIP用戶/分機枚舉 61

3.5 其他VoIP支撐服務的枚舉 81

3.6 小結 99

3.7 參考文獻 100

第2部分 VoIP網絡攻擊

第4章 VoIP網絡設施的DoS攻擊 104

4.1 VoIP呼叫質量測量 105

4.1.1 網絡延遲 105

4.1.2 抖動 106

4.1.3 丟包 106

4.1.4 VoIP呼叫質量工具 106

4.2 什麼是DoS和DDoS攻擊 111

4.3 泛洪攻擊 112

4.3.1 泛洪攻擊對策 116

4.4 網絡可用性攻擊 118

4.4.1 網絡可用性攻擊對策 120

4.5 針對流行PBX和電話的DoS和可用性測試 121

4.6 針對支撐設施的攻擊 122

4.6.1 底層OS或固件漏洞 127

4.7 小結 128

4.8 參考文獻 128

第5章 VoIP網絡偵聽 129

5.1 VoIP隱私性:風險在哪 129

5.1.1 TFTP配置文件嗅探 130

5.1.2 號碼采集 130

5.1.3 呼叫模式跟蹤 130

5.1.4 通話監聽和分析 130

5.2 首先,接入到網絡中 130

5.2.1 簡單的有線HUB和Wi-Fi嗅探 131

5.2.2 攻陷網絡節點 132

5.2.3 利用MAC地址泛洪攻擊使交換機失效開放 134

5.2.4 ARP投毒(中間人攻擊) 137

5.3 獲得網絡,開始嗅探 137

5.4 小結 144

5.5 參考文獻 145

第6章 VoIP干擾及篡改 146

6.1 通過VoIP信令操縱進行監聽 147

6.2 傳統網絡劫持(中間人攻擊) 147

6.3 ARP投毒 148

6.3.1 ARP投毒對策 159

6.4 應用層偵聽技術 162

6.4.1 如何插入假冒應用程序 162

6.4.2 SIP假冒應用程序 163

6.4.3 攻擊發生的影響和概率 174

6.5 小結 174

6.6 參考文獻 175

第3部分 針對VoIP特定平台的攻擊

第7章 Cisco Unified CallManager 180

7.1 Cisco VoIP(AVVID)組件簡介 181

7.1.1 IP PBX和代理服務器 181

7.1.2 硬終端 182

7.1.3 軟終端 184

7.1.4 Cisco電話及CallManager之間基於SCCP的通信(Skinny) 184

7.1.5 語音郵件 191

7.1.6 交換機和路由器 191

7.2 Cisco語音安全網絡解決方案參考 191

7.3 簡單的部署場景 192

7.4 簡單網絡踩點 193

7.4.1 嗅探 194

7.4.2 掃描和枚舉 198

7.5 攻擊網絡 208

7.6 小結 220

7.7 參考文獻 220

第8章 Avaya Communication Manager 221

8.1 基本Communication Manager組件簡介 222

8.1.1 IP PBX/媒體服務器 223

8.1.2 媒體網關 224

8.1.3 硬終端/Avaya通信設備 225

8.1.4 Avaya電話和Communication Manager之間的通信 226

8.1.5 管理系統 226

8.1.6 交換和路由 228

8.2 簡單的部署場景 229

8.3 簡單網絡踩點 231

8.3.1 掃描和枚舉 232

8.4 入侵網絡 255

8.5 IP PBX遠程接入 269

8.6 默認系統密碼 270

8.7 其他IP電話攻擊 276

8.8 小結 278

8.9 參考文獻 278

第9章 Asterisk 281

9.1 基本Asterisk組成簡介 281

9.1.1 IP PBX硬件 282

9.1.2 媒體網關 282

9.1.3 硬終端/通信設備 283

9.1.4 IP電話和Asterisk之間的通信 283

9.1.5 管理系統 283

9.1.6 交換和路由 283

9.2 簡單的部署場景 283

9.3 簡單網絡踩點 284

9.3.1 掃描和枚舉 285

9.4 入侵網絡 295

9.5 默認系統密碼 299

9.6 其他IP電話攻擊 302

9.7 各種潛在的安全脆弱性 302

9.8 小結 306

9.9 參考文獻 306

第10章 新興的軟終端技術 307

10.1 軟終端安全 308

10.2 Skype 309

10.2.1 體系結構 310

10.2.2 網絡和帶寬需求 310

10.3 安全問題 311

10.3.1 在企業中阻塞和進行Skype限速 311

10.4 Gizmo Project 312

10.4.1 體系結構 312

10.4.2 網絡和帶寬需求 313

10.4.3 安全問題 314

10.5 IM客戶端+VoIP=許多軟終端 314

10.6 小結 317

10.7 參考文獻 317

第4部分 VoIP會話和應用攻擊

第11章 VoIP Fuzzing攻擊 322

11.1 什麼是Fuzzing 323

11.2 為什麼用Fuzzing 323

11.2.1 VoIP廠商:開發人員與內部QA 324

11.2.2 企業內部安全小組 324

11.2.3 安全研究人員 324

11.3 漏洞101 325

11.3.1 緩沖區溢出問題 325

11.3.2 格式化字符串漏洞 326

11.3.3 整數溢出 327

11.3.4 死循環和邏輯錯誤 327

11.3.5 其他漏洞 327

11.4 商業VoIP Fuzzing工具 335

11.5 Fuzzing結果怎麼處理 336

11.5.1 廠商或開發人員 336

11.5.2 企業內部安全測試人員 337

11.5.3 安全研究人員或愛好者 337

11.6 小結 337

11.7 參考文獻 338

第12章 基於泛洪攻擊的服務中斷 340

12.1 攻擊SIP代理服務器 343

12.1.1 影響和發生的概率 358

12.1.2 對策 358

12.2 攻擊SIP電話 361

12.2.1 影響和發生的概率 370

12.2.2 對策 371

12.3 其他的泛洪攻擊工具 374

12.4 小結 374

12.5 參考文獻 374

第13章 信令和媒體信息操縱 375

13.1 注冊移除 375

13.1.1 應用erase_registrations工具進行注冊移除 376

13.1.2 影響及發生的概率 377

13.1.3 對策 378

13.2 注冊添加 380

13.2.1 應用工具add_registration進行注冊添加 381

13.2.2 影響及發生的概率 382

13.3 注冊劫持 383

13.3.1 影響和發生的概率 398

13.4 重定向攻擊 398

13.4.1 影響和發生的概率 401

13.5 應用teardown工具發送Bye請求來拆除會話 402

13.5.1 影響和發生的概率 406

13.5.2 應對措施 406

13.6 SIP電話重啟攻擊 408

13.6.1 影響及發生的概率 409

13.7 假冒主叫身份 410

13.7.1 應對措施 411

13.8 RTP插入/混淆 412

13.8.1 影響和發生的概率 419

13.8.2 對策 419

13.9 其他信令和媒體操控工具 420

13.10 小結 421

13.11 參考文獻 421

第5部分 社交攻擊

第14章 SPIT(SPAM over Internet Telephony,垃圾網絡電話) 426

14.1 SPIT會比垃圾郵件更糟糕嗎 428

14.2 SPIT何時會成為焦點問題 430

14.3 影響和發生的概率 438

14.4 對策 438

14.5 小結 440

14.6 參考文獻 441

第15章 語音釣魚 442

15.1 傳統的基於郵件的釣魚攻擊剖析 443

15.1.1 釣魚攻擊者 443

15.1.2 陷阱 444

15.2 語音釣魚來了 444

15.3 語音釣魚對策 449

15.4 小結 450

15.5 參考文獻 451

原名: Hacking Exposed VoIP:Voice over IP Security and Solutions

作者: David Endler

Mark Collier

譯者: 李祥軍

周智

魏冰

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 電子工業出版社

書號: 9787121117503

發行時間: 2010年10月01日

地區: 大陸

語言: 簡體中文

簡介:

網盤下載

我的圖書館(長期更新各類IT類圖書)

內容介紹:

冒用他人的電話號碼打電話、竊聽他人的通話內容、在他人通話時加入一些背景噪聲、在他人通話時惡意強行掛斷……所有這些都是很多“黑客”的夢想,然而,在以前的通信網絡中,基於一些技術原因,這些都難以實現。隨著VoIP技術的應用和普及,黑客們終於等到了機會,在VoIP時代,特別是端到端的VoIP應用時代,在一些安全防護不嚴的網絡中,黑客們的這些夢想就可以成真了。

針對企業VoIP網絡安全攻擊與防護,本書絕對是一本安全管理員、安全研究人員等必讀的實戰型的教材。同時,本書也是了解運營商通信網絡(如IMS網絡)及安全問題的不可多得的入門級教材。

內容截圖:

目錄:

第1部分 收集情報

第1章 VoIP網絡踩點 6

1.1 為什麼要先踩點 6

1.2 VoIP踩點方法 8

1.2.1 確立攻擊范圍 9

1.3 小結 23

1.4 參考文獻 23

第2章 VoIP網絡掃描 24

2.1 SIP測試網絡 25

2.2 主機/設備發現 25

2.3 端口掃描和服務發現 36

2.4 主機/設備識別 40

2.5 小結 45

2.6 參考文獻 45

第3章 VoIP網絡枚舉 46

3.1 SIP 101 46

3.1.1 SIP URIs 47

3.1.2 SIP體系中的元素 47

3.1.3 SIP請求 48

3.1.4 SIP響應 48

3.1.5 典型的呼叫流程 50

3.1.6 進一步閱讀 53

3.2 RTP 101 53

3.3 應用NetCat獲取旗標 55

3.4 SIP用戶/分機枚舉 61

3.5 其他VoIP支撐服務的枚舉 81

3.6 小結 99

3.7 參考文獻 100

第2部分 VoIP網絡攻擊

第4章 VoIP網絡設施的DoS攻擊 104

4.1 VoIP呼叫質量測量 105

4.1.1 網絡延遲 105

4.1.2 抖動 106

4.1.3 丟包 106

4.1.4 VoIP呼叫質量工具 106

4.2 什麼是DoS和DDoS攻擊 111

4.3 泛洪攻擊 112

4.3.1 泛洪攻擊對策 116

4.4 網絡可用性攻擊 118

4.4.1 網絡可用性攻擊對策 120

4.5 針對流行PBX和電話的DoS和可用性測試 121

4.6 針對支撐設施的攻擊 122

4.6.1 底層OS或固件漏洞 127

4.7 小結 128

4.8 參考文獻 128

第5章 VoIP網絡偵聽 129

5.1 VoIP隱私性:風險在哪 129

5.1.1 TFTP配置文件嗅探 130

5.1.2 號碼采集 130

5.1.3 呼叫模式跟蹤 130

5.1.4 通話監聽和分析 130

5.2 首先,接入到網絡中 130

5.2.1 簡單的有線HUB和Wi-Fi嗅探 131

5.2.2 攻陷網絡節點 132

5.2.3 利用MAC地址泛洪攻擊使交換機失效開放 134

5.2.4 ARP投毒(中間人攻擊) 137

5.3 獲得網絡,開始嗅探 137

5.4 小結 144

5.5 參考文獻 145

第6章 VoIP干擾及篡改 146

6.1 通過VoIP信令操縱進行監聽 147

6.2 傳統網絡劫持(中間人攻擊) 147

6.3 ARP投毒 148

6.3.1 ARP投毒對策 159

6.4 應用層偵聽技術 162

6.4.1 如何插入假冒應用程序 162

6.4.2 SIP假冒應用程序 163

6.4.3 攻擊發生的影響和概率 174

6.5 小結 174

6.6 參考文獻 175

第3部分 針對VoIP特定平台的攻擊

第7章 Cisco Unified CallManager 180

7.1 Cisco VoIP(AVVID)組件簡介 181

7.1.1 IP PBX和代理服務器 181

7.1.2 硬終端 182

7.1.3 軟終端 184

7.1.4 Cisco電話及CallManager之間基於SCCP的通信(Skinny) 184

7.1.5 語音郵件 191

7.1.6 交換機和路由器 191

7.2 Cisco語音安全網絡解決方案參考 191

7.3 簡單的部署場景 192

7.4 簡單網絡踩點 193

7.4.1 嗅探 194

7.4.2 掃描和枚舉 198

7.5 攻擊網絡 208

7.6 小結 220

7.7 參考文獻 220

第8章 Avaya Communication Manager 221

8.1 基本Communication Manager組件簡介 222

8.1.1 IP PBX/媒體服務器 223

8.1.2 媒體網關 224

8.1.3 硬終端/Avaya通信設備 225

8.1.4 Avaya電話和Communication Manager之間的通信 226

8.1.5 管理系統 226

8.1.6 交換和路由 228

8.2 簡單的部署場景 229

8.3 簡單網絡踩點 231

8.3.1 掃描和枚舉 232

8.4 入侵網絡 255

8.5 IP PBX遠程接入 269

8.6 默認系統密碼 270

8.7 其他IP電話攻擊 276

8.8 小結 278

8.9 參考文獻 278

第9章 Asterisk 281

9.1 基本Asterisk組成簡介 281

9.1.1 IP PBX硬件 282

9.1.2 媒體網關 282

9.1.3 硬終端/通信設備 283

9.1.4 IP電話和Asterisk之間的通信 283

9.1.5 管理系統 283

9.1.6 交換和路由 283

9.2 簡單的部署場景 283

9.3 簡單網絡踩點 284

9.3.1 掃描和枚舉 285

9.4 入侵網絡 295

9.5 默認系統密碼 299

9.6 其他IP電話攻擊 302

9.7 各種潛在的安全脆弱性 302

9.8 小結 306

9.9 參考文獻 306

第10章 新興的軟終端技術 307

10.1 軟終端安全 308

10.2 Skype 309

10.2.1 體系結構 310

10.2.2 網絡和帶寬需求 310

10.3 安全問題 311

10.3.1 在企業中阻塞和進行Skype限速 311

10.4 Gizmo Project 312

10.4.1 體系結構 312

10.4.2 網絡和帶寬需求 313

10.4.3 安全問題 314

10.5 IM客戶端+VoIP=許多軟終端 314

10.6 小結 317

10.7 參考文獻 317

第4部分 VoIP會話和應用攻擊

第11章 VoIP Fuzzing攻擊 322

11.1 什麼是Fuzzing 323

11.2 為什麼用Fuzzing 323

11.2.1 VoIP廠商:開發人員與內部QA 324

11.2.2 企業內部安全小組 324

11.2.3 安全研究人員 324

11.3 漏洞101 325

11.3.1 緩沖區溢出問題 325

11.3.2 格式化字符串漏洞 326

11.3.3 整數溢出 327

11.3.4 死循環和邏輯錯誤 327

11.3.5 其他漏洞 327

11.4 商業VoIP Fuzzing工具 335

11.5 Fuzzing結果怎麼處理 336

11.5.1 廠商或開發人員 336

11.5.2 企業內部安全測試人員 337

11.5.3 安全研究人員或愛好者 337

11.6 小結 337

11.7 參考文獻 338

第12章 基於泛洪攻擊的服務中斷 340

12.1 攻擊SIP代理服務器 343

12.1.1 影響和發生的概率 358

12.1.2 對策 358

12.2 攻擊SIP電話 361

12.2.1 影響和發生的概率 370

12.2.2 對策 371

12.3 其他的泛洪攻擊工具 374

12.4 小結 374

12.5 參考文獻 374

第13章 信令和媒體信息操縱 375

13.1 注冊移除 375

13.1.1 應用erase_registrations工具進行注冊移除 376

13.1.2 影響及發生的概率 377

13.1.3 對策 378

13.2 注冊添加 380

13.2.1 應用工具add_registration進行注冊添加 381

13.2.2 影響及發生的概率 382

13.3 注冊劫持 383

13.3.1 影響和發生的概率 398

13.4 重定向攻擊 398

13.4.1 影響和發生的概率 401

13.5 應用teardown工具發送Bye請求來拆除會話 402

13.5.1 影響和發生的概率 406

13.5.2 應對措施 406

13.6 SIP電話重啟攻擊 408

13.6.1 影響及發生的概率 409

13.7 假冒主叫身份 410

13.7.1 應對措施 411

13.8 RTP插入/混淆 412

13.8.1 影響和發生的概率 419

13.8.2 對策 419

13.9 其他信令和媒體操控工具 420

13.10 小結 421

13.11 參考文獻 421

第5部分 社交攻擊

第14章 SPIT(SPAM over Internet Telephony,垃圾網絡電話) 426

14.1 SPIT會比垃圾郵件更糟糕嗎 428

14.2 SPIT何時會成為焦點問題 430

14.3 影響和發生的概率 438

14.4 對策 438

14.5 小結 440

14.6 參考文獻 441

第15章 語音釣魚 442

15.1 傳統的基於郵件的釣魚攻擊剖析 443

15.1.1 釣魚攻擊者 443

15.1.2 陷阱 444

15.2 語音釣魚來了 444

15.3 語音釣魚對策 449

15.4 小結 450

15.5 參考文獻 451

相關資源:

- [生活圖書]《精品故事吧 愛之絮語》掃描版[PDF]

- [少兒圖書]《一杯黃金》(Buttercup Gold and Other Stories)((美)艾倫·羅畢那·菲爾德)英文文字版[PDF]

- [小說圖書]《戲曲小說叢考(上下冊)》(葉德均)掃描版[PDF]

- [生活圖書]《牌技大揭秘 麻將撲克千術大匯》全彩版[PDF]

- [生活圖書]《太極拳秘譜》掃描版[PDF]

- [生活圖書]《做自己的頸椎醫生》(王強虎)文字版[PDF]

- [生活圖書]《你為什麼不成功:失敗者的13大毛病》文字版[PDF]

- [教育科技]《英語脫口秀精粹》(何高大 等)英漢對照版[PDF

- [文學圖書]《神妙的周易智慧》(王新春)掃描版[PDF]

- [其他圖書]《航母來了 從珍珠港到東京港》掃描版[PDF]

- [生活百科]《女性智慧書:活出最好的自己》掃描版[PDF] 資料下載

- [文學圖書]《清代的法律、社會與文化:民法的表達與實踐》

- [計算機與網絡]《你必須知道的261個Java語言問題》掃描版[PDF]

- [多媒體類]《相框工具》(ACDSee.Picture.Frame.Manager)v1.0.77.Incl.Keymaker-CORE[壓縮包]

- [安全相關軟件]全球43款免費殺毒軟件匯總[軟件]

- [其他圖書]《穴位擒拿術》掃描版[PDF]

- [游戲綜合]《塵埃:決戰》(DiRT Showdown)[BlackBox]

- [硬盤游戲]《無主之地:內德博士的僵屍島》(Borderlands: The Zombie Island of Dr. Ned)綠色版DLC[壓縮包]

- [編程開發]《粒子特效插件》(CEBAS thinkingParticles for 3DSMax 2010-2012)R4.0 SP3/Win32+Win64/含破解[壓縮包]

- [文學圖書]《霜冷長河》(余秋雨)掃描版[PDF]

- 《jQuery實戰》(jQuery實戰)掃描版[PDF]

- 《數據挖掘》(Data Mining- Concepts And Techniques)第三版[EPUB]

- 《Pro/ENGINEER中文野火版4.0模具設計師:分模特訓篇

- 《專業主頁設計技術: 50佳站點賞析》(Homepage Us

- 《即學即用:Excel 2010財務與會計實務實戰應用寶典》掃描版[PDF]

- 《圖靈交互設計叢書·視不可當:信息圖與可視化傳播》掃描版[PDF]

- 經典程序

- 《PHOTOSHOP CS5中文版從入門到精通》掃描版[PDF]

- 《從零開始學Visual C++》掃描版[PDF]

- 《傻瓜硬件和軟件系列》(Hardware and software for D

- 《ASP.NET程序開發范例寶典(C#)(第2版)》掃描版[PDF]

- 《從零開始學CPLD和Verilog HDL編程技術》掃描版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved