《反黑風暴-網站入侵與腳本技術快速防殺》掃描版[PDF] 簡介: 中文名 : 反黑風暴-網站入侵與腳本技術快速防殺 作者 : 武新華 孫世寧等 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 電子工業出版社 書號 : 9787121125744 發行時間 : 2011年01月01日 地區 : 大陸 語言 : 簡體中文 簡介 : 內容介紹: 《反黑風暴

"《反黑風暴-網站入侵與腳本技術快速防殺》掃描版[PDF]"介紹

中文名: 反黑風暴-網站入侵與腳本技術快速防殺

作者: 武新華

孫世寧等

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 電子工業出版社

書號: 9787121125744

發行時間: 2011年01月01日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《反黑風暴·網站入侵與腳本技術快速防殺》由淺入深、圖文並茂地再現了網站入侵與腳本技術快速防殺的全過程,內容涵蓋:Windows系統編程基礎、黑客程序的配置和數據包嗅探、Web腳本攻擊與防御、基於Web的DDoS攻擊與防御、流行的黑客編程技術、XSS跨站腳本攻擊技術與防范、Cookie欺騙與防御技術剖析、數據庫入侵與防范技術、SQL注入攻擊與防范、網絡上傳漏洞的攻擊與防范、系統後門編程技術、編程攻擊與防御實例等應用技巧,並通過一些綜合應用案例,向讀者講解了黑客與反黑客工具多種應用的全面技術。

《反黑風暴·網站入侵與腳本技術快速防殺》內容豐富全面,圖文並茂,深入淺出,面向廣大網絡愛好者,同時可作為一本速查手冊,也適用於網絡安全從業人員及網絡管理者。

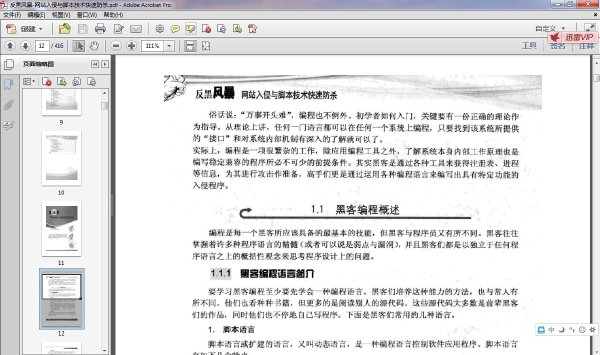

內容截圖:

反黑風暴-網站入侵與腳本技術快速防殺.pdf

我的圖書館(長期更新各類IT類圖書)

目錄:

第1章 Windows系統編程基礎 1

1.1 黑客編程概述 2

1.1.1 黑客編程語言簡介 2

1.1.2 黑客與編程 3

1.1.3 Visual C編程基礎 4

1.2 Windows系統編程概述 7

1.2.1 網絡通信編程簡介 7

1.2.2 文件操作編程簡介 14

1.2.3 注冊表編程簡介 18

1.2.4 進程和線程編程簡介 22

1.2.5 動態鏈接庫編程簡介 29

1.3 專家課堂(常見問題與解答) 34

第2章 黑客程序的配置和數據包嗅探 35

2.1 文件生成技術 36

2.1.1 資源法生成文件 36

2.1.2 附加文件法生成文件 40

2.2 黑客程序的配置 44

2.2.1 數據替換法 45

2.2.2 附加信息法 51

2.3 數據包嗅探 53

2.3.1 原始套接字基礎 53

2.3.2 利用ICMP原始套接字實現ping程序 54

2.3.3 基於原始套接字的嗅探技術 59

2.3.4 利用Packet32實現ARP攻擊 65

2.4 專家課堂(常見問題與解答) 76

第3章 Web腳本攻擊與防御 77

3.1 Web攻擊技術基礎 78

3.1.1 常見Web腳本攻擊方式 78

3.1.2 Web數據庫概述 79

3.1.3 SQL數據庫概述 81

3.1.4 常用Web腳本簡介 82

3.1.5 腳本程序與數據庫接口 83

3.2 網站腳本入侵與防范 83

3.2.1 Web腳本攻擊概述 84

3.2.2 腳本漏洞的根源與防范 85

3.3 專家課堂(常見問題與解答) 85

第4章 基於Web的DDos攻擊 與防御 87

4.1 DDoS檢測與防御 88

4.1.1 DDoS的攻擊簡介 88

4.1.2 DDoS的攻擊原理 91

4.1.3 著名的DDoS攻擊工具介紹 92

4.1.4 DDoS的防御方式 95

4.2 針對Web端口的DDoS攻防 97

4.2.1 基於Web端口的DDoS步驟分析 97

4.2.2 針對Web端口的DDoS攻擊案例模擬 98

4.2.3 基於Web端口的DDoS的防范策略 105

4.3 基於腳本頁面的DDoS攻防 107

4.3.1 基本腳本頁面的DDoS攻擊實例模擬 108

4.3.2 Fr.Qaker的代碼層CC防御思路 108

4.3.3 單一而有效的CC類攻擊防御思路 110

4.3.4 基於腳本頁面DDoS的實用防御體系案例 111

4.4 專家課堂(常見問題與解答) 116

第5章 流行的黑客編程技術 117

5.1 HOOK API的實現 118

5.1.1 HOOK API的原理 118

5.1.2 實現簡單的HOOK API 127

5.2 實現盜號程序的HTTP發信 133

5.2.1 HTTP請求數據包的構造 133

5.2.2 實現HTTP發送用戶信息 136

5.3 專家課堂(常見問題與解答) 138

第6章 XSS跨站腳本攻擊技術與防范 139

6.1 XSS產生根源和觸發條件 140

6.1.1 XSS的分類與危害 140

6.1.2 常見XSS代碼分析 143

6.2 一個典型的跨站漏洞攻擊實例 146

6.2.1 簡單留言本的跨站漏洞 146

6.2.2 跨站漏洞的利用 150

6.3 從Q-Zone看跨站攻擊技術的演變 154

6.3.1 不安全的客戶端過濾 154

6.3.2 自定義模塊跨站攻擊 155

6.3.3 Flash跳轉的跨站攻擊 156

6.3.4 Flash溢出跨站攻擊 158

6.4 郵箱跨站攻擊 160

6.4.1 郵箱跨站的危害 160

6.4.2 國內主流郵箱跨站漏洞 164

6.5 XSS攻擊案例模擬 164

6.5.1 盜用用戶權限攻擊案例模擬 164

6.5.2 XSS掛馬攻擊案例模擬 173

6.5.3 XSS提權攻擊案例模擬 178

6.5.4 XSS釣魚攻擊分析 184

6.6 跨站腳本攻擊的防范 188

6.7 專家課堂(常見問題與解答) 190

第7章 Cookie欺騙與防御技術剖析 191

7.1 透析Cookie 192

7.1.1 Cookie定義、用途以反對者 192

7.1.2 探秘系統中的Cookies 194

7.2 Cookie欺騙攻擊實例 197

7.2.1 Cookie信息的安全隱患 197

7.2.2 Cookie欺騙原理與技術實現步驟 198

7.2.3 利用IECookie View獲得目標計算機的Cookies信息 202

7.2.4 利用Cookies欺騙漏洞掌握網站 203

7.3 深入探討Cookie欺騙漏洞 206

7.3.1 數據庫與Cookie的關系 206

7.3.2 Cookies注入的成因 209

7.3.3 Cookie注入典型代碼分析 209

7.3.4 Cookie注入典型步驟 211

7.3.5 Cookie欺騙與上傳攻擊 211

7.3.6 ClassID值的欺騙入侵 216

7.3.7 簡單用戶名的欺騙 217

7.4 Cookies欺騙的防范措施 218

7.4.1 手工Cookie注入案例與中轉工具使用 219

7.4.2 Cookie欺騙防范的代碼實現 220

7.4.3 Cookie注入防范 223

7.5 專家課堂(常見問題與解答) 226

第8章 數據庫入侵與防范技術 227

8.1 常見數據庫漏洞簡介 228

8.1.1 數據庫下載漏洞 228

8.1.2 暴庫漏洞 229

8.2 數據庫連接的基礎知識 229

8.2.1 ASP與ADO模塊 229

8.2.2 ADO對象存取數據庫 230

8.2.3 數據庫連接代碼 231

8.3 默認數據庫下載漏洞的攻擊 232

8.3.1 論壇網站的基本搭建流程 232

8.3.2 數據庫下載漏洞的攻擊流程 232

8.3.3 下載網站的數據庫 235

8.3.4 數據庫下載漏洞的防范 236

8.4 利用Google搜索網站漏洞 237

8.4.1 利用Google搜索網站信息 238

8.4.2 Google暴庫漏洞的分析與防范 239

8.5 暴庫漏洞攻擊實例 240

8.5.1 conn.asp暴庫法 241

8.5.2 %5c暴庫法 241

8.5.3 Oblog博客系統暴庫 244

8.5.4 挖掘雞搜索暴庫 245

8.5.5 防御暴庫攻擊 247

8.6 GBook365暴庫入侵的啟示 248

8.6.1 惹禍的conn.inc 248

8.6.2 修改後綴的後果 248

8.6.3 黑手後門就是數據庫 249

8.7 專家課堂(常見問題與解答) 252

第9章 SQL注入攻擊與防范 253

9.1 SQL注入攻擊前的准備 254

9.1.1 網站平台決定攻擊方式 254

9.1.2 簡單IIS測試環境的搭建 254

9.1.3 攻擊前的准備 259

9.1.4 尋找攻擊入口 261

9.1.5 判斷SQL注入點類型 268

9.1.6 判斷目標數據庫類型 269

9.1.7 SQL注入攻擊實例 270

9.2 'or'='or'經典漏洞攻擊 272

9.2.1 'or'='or'攻擊突破登錄驗證 273

9.2.2 未過濾的request.form造成的注入 274

9.3 缺失單引號與空格的引入 276

9.3.1 轉換編碼,繞過程序過濾 276

9.3.2 /**/替換空格的注入攻擊 279

9.3.3 具體的防范措施 287

9.4 Update注入攻擊 287

9.4.1 表單提交與Update 287

9.4.2 差異備份獲得Webshell 291

9.5 \0與單引號的過濾注入攻擊 292

9.6 SQL注入攻擊的防范 294

9.7 專家課堂(常見問題與解答) 296

第10章 網絡上傳漏洞的攻擊與防范 297

10.1 多余映射與上傳攻擊 298

10.1.1 文件上傳漏洞的基本原理 298

10.1.2 asp.dll映射的攻擊 299

10.1.3 stm與shtm的映射攻擊 304

10.2 點與Windows命名機制的漏洞 307

10.2.1 Windows命名機制與程序漏洞 307

10.2.2 變換文件名產生的漏洞 309

10.3 二次循環產生的漏洞 313

10.3.1 MyPower上傳攻擊測試 313

10.3.2 本地提交上傳流程 317

10.3.3 二次上傳產生的邏輯錯誤 319

10.3.4 “沁竹音樂網”上傳漏洞攻擊 320

10.3.5 “桃源多功能留言版”上傳漏洞攻擊 323

10.4 腳本入侵探子WSockExpert與上傳攻擊 324

10.4.1 WScokExpert監聽截獲網絡數據 324

10.4.2 WSockExpert與NC結合攻破天意商務網 326

10.5 phpcms文件上傳漏洞 331

10.6 不受控制的上傳攻擊 333

10.7 專家課堂(常見問題與解答) 336

第11章 系統後門編程技術 337

11.1 後門概述 338

11.2 編寫簡單的後門程序 338

11.2.1 編程實現遠程終端的開啟 339

11.2.2 編程實現文件查找功能 342

11.2.3 編程實現重啟、關機、注銷 348

11.2.4 編程實現HTTP下載文件 352

11.2.5 編程實現cmdshell和各功能的切換 354

11.3 實現自啟動功能的編程技術 356

11.3.1 注冊表自啟動的實現 356

11.3.2 ActiveX自啟動的實現 359

11.3.3 svchost.exe自動加載啟動的實現 361

11.4 遠程線程技術 363

11.4.1 初步的遠程線程注入技術 363

11.4.2 編寫遠程線程注入後門 369

11.4.3 遠程線程技術的發展 370

11.5 端口復用後門 372

11.5.1 後門思路 372

11.5.2 具體編程實現 373

11.6 專家課堂(常見問題與解答) 378

第12章 編程攻擊與防御實例 379

12.1 剖析惡意腳本的巧妙運用 380

12.1.1 剖析SQL注入攻擊 380

12.1.2 全面提升ASP木馬權限 382

12.1.3 利用惡意代碼獲得用戶的Cookie 383

12.1.4 利用惡意腳本實現Cookie注入攻擊 384

12.1.5 輕松拿下WEBSHELL 385

12.2 通過程序創建木馬攻防實戰 387

12.2.1 VB木馬編寫與防范 387

12.2.2 基於ICMP的VC木馬編寫 393

12.2.3 基於Delphi的木馬編寫 395

12.2.4 電子眼——計算機掃描技術的編程 399

12.3 隱藏防復制程序的運行 402

12.4 專家課堂(常見問題與解答) 404

參考文獻 406

作者: 武新華

孫世寧等

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 電子工業出版社

書號: 9787121125744

發行時間: 2011年01月01日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《反黑風暴·網站入侵與腳本技術快速防殺》由淺入深、圖文並茂地再現了網站入侵與腳本技術快速防殺的全過程,內容涵蓋:Windows系統編程基礎、黑客程序的配置和數據包嗅探、Web腳本攻擊與防御、基於Web的DDoS攻擊與防御、流行的黑客編程技術、XSS跨站腳本攻擊技術與防范、Cookie欺騙與防御技術剖析、數據庫入侵與防范技術、SQL注入攻擊與防范、網絡上傳漏洞的攻擊與防范、系統後門編程技術、編程攻擊與防御實例等應用技巧,並通過一些綜合應用案例,向讀者講解了黑客與反黑客工具多種應用的全面技術。

《反黑風暴·網站入侵與腳本技術快速防殺》內容豐富全面,圖文並茂,深入淺出,面向廣大網絡愛好者,同時可作為一本速查手冊,也適用於網絡安全從業人員及網絡管理者。

內容截圖:

反黑風暴-網站入侵與腳本技術快速防殺.pdf

我的圖書館(長期更新各類IT類圖書)

目錄:

第1章 Windows系統編程基礎 1

1.1 黑客編程概述 2

1.1.1 黑客編程語言簡介 2

1.1.2 黑客與編程 3

1.1.3 Visual C編程基礎 4

1.2 Windows系統編程概述 7

1.2.1 網絡通信編程簡介 7

1.2.2 文件操作編程簡介 14

1.2.3 注冊表編程簡介 18

1.2.4 進程和線程編程簡介 22

1.2.5 動態鏈接庫編程簡介 29

1.3 專家課堂(常見問題與解答) 34

第2章 黑客程序的配置和數據包嗅探 35

2.1 文件生成技術 36

2.1.1 資源法生成文件 36

2.1.2 附加文件法生成文件 40

2.2 黑客程序的配置 44

2.2.1 數據替換法 45

2.2.2 附加信息法 51

2.3 數據包嗅探 53

2.3.1 原始套接字基礎 53

2.3.2 利用ICMP原始套接字實現ping程序 54

2.3.3 基於原始套接字的嗅探技術 59

2.3.4 利用Packet32實現ARP攻擊 65

2.4 專家課堂(常見問題與解答) 76

第3章 Web腳本攻擊與防御 77

3.1 Web攻擊技術基礎 78

3.1.1 常見Web腳本攻擊方式 78

3.1.2 Web數據庫概述 79

3.1.3 SQL數據庫概述 81

3.1.4 常用Web腳本簡介 82

3.1.5 腳本程序與數據庫接口 83

3.2 網站腳本入侵與防范 83

3.2.1 Web腳本攻擊概述 84

3.2.2 腳本漏洞的根源與防范 85

3.3 專家課堂(常見問題與解答) 85

第4章 基於Web的DDos攻擊 與防御 87

4.1 DDoS檢測與防御 88

4.1.1 DDoS的攻擊簡介 88

4.1.2 DDoS的攻擊原理 91

4.1.3 著名的DDoS攻擊工具介紹 92

4.1.4 DDoS的防御方式 95

4.2 針對Web端口的DDoS攻防 97

4.2.1 基於Web端口的DDoS步驟分析 97

4.2.2 針對Web端口的DDoS攻擊案例模擬 98

4.2.3 基於Web端口的DDoS的防范策略 105

4.3 基於腳本頁面的DDoS攻防 107

4.3.1 基本腳本頁面的DDoS攻擊實例模擬 108

4.3.2 Fr.Qaker的代碼層CC防御思路 108

4.3.3 單一而有效的CC類攻擊防御思路 110

4.3.4 基於腳本頁面DDoS的實用防御體系案例 111

4.4 專家課堂(常見問題與解答) 116

第5章 流行的黑客編程技術 117

5.1 HOOK API的實現 118

5.1.1 HOOK API的原理 118

5.1.2 實現簡單的HOOK API 127

5.2 實現盜號程序的HTTP發信 133

5.2.1 HTTP請求數據包的構造 133

5.2.2 實現HTTP發送用戶信息 136

5.3 專家課堂(常見問題與解答) 138

第6章 XSS跨站腳本攻擊技術與防范 139

6.1 XSS產生根源和觸發條件 140

6.1.1 XSS的分類與危害 140

6.1.2 常見XSS代碼分析 143

6.2 一個典型的跨站漏洞攻擊實例 146

6.2.1 簡單留言本的跨站漏洞 146

6.2.2 跨站漏洞的利用 150

6.3 從Q-Zone看跨站攻擊技術的演變 154

6.3.1 不安全的客戶端過濾 154

6.3.2 自定義模塊跨站攻擊 155

6.3.3 Flash跳轉的跨站攻擊 156

6.3.4 Flash溢出跨站攻擊 158

6.4 郵箱跨站攻擊 160

6.4.1 郵箱跨站的危害 160

6.4.2 國內主流郵箱跨站漏洞 164

6.5 XSS攻擊案例模擬 164

6.5.1 盜用用戶權限攻擊案例模擬 164

6.5.2 XSS掛馬攻擊案例模擬 173

6.5.3 XSS提權攻擊案例模擬 178

6.5.4 XSS釣魚攻擊分析 184

6.6 跨站腳本攻擊的防范 188

6.7 專家課堂(常見問題與解答) 190

第7章 Cookie欺騙與防御技術剖析 191

7.1 透析Cookie 192

7.1.1 Cookie定義、用途以反對者 192

7.1.2 探秘系統中的Cookies 194

7.2 Cookie欺騙攻擊實例 197

7.2.1 Cookie信息的安全隱患 197

7.2.2 Cookie欺騙原理與技術實現步驟 198

7.2.3 利用IECookie View獲得目標計算機的Cookies信息 202

7.2.4 利用Cookies欺騙漏洞掌握網站 203

7.3 深入探討Cookie欺騙漏洞 206

7.3.1 數據庫與Cookie的關系 206

7.3.2 Cookies注入的成因 209

7.3.3 Cookie注入典型代碼分析 209

7.3.4 Cookie注入典型步驟 211

7.3.5 Cookie欺騙與上傳攻擊 211

7.3.6 ClassID值的欺騙入侵 216

7.3.7 簡單用戶名的欺騙 217

7.4 Cookies欺騙的防范措施 218

7.4.1 手工Cookie注入案例與中轉工具使用 219

7.4.2 Cookie欺騙防范的代碼實現 220

7.4.3 Cookie注入防范 223

7.5 專家課堂(常見問題與解答) 226

第8章 數據庫入侵與防范技術 227

8.1 常見數據庫漏洞簡介 228

8.1.1 數據庫下載漏洞 228

8.1.2 暴庫漏洞 229

8.2 數據庫連接的基礎知識 229

8.2.1 ASP與ADO模塊 229

8.2.2 ADO對象存取數據庫 230

8.2.3 數據庫連接代碼 231

8.3 默認數據庫下載漏洞的攻擊 232

8.3.1 論壇網站的基本搭建流程 232

8.3.2 數據庫下載漏洞的攻擊流程 232

8.3.3 下載網站的數據庫 235

8.3.4 數據庫下載漏洞的防范 236

8.4 利用Google搜索網站漏洞 237

8.4.1 利用Google搜索網站信息 238

8.4.2 Google暴庫漏洞的分析與防范 239

8.5 暴庫漏洞攻擊實例 240

8.5.1 conn.asp暴庫法 241

8.5.2 %5c暴庫法 241

8.5.3 Oblog博客系統暴庫 244

8.5.4 挖掘雞搜索暴庫 245

8.5.5 防御暴庫攻擊 247

8.6 GBook365暴庫入侵的啟示 248

8.6.1 惹禍的conn.inc 248

8.6.2 修改後綴的後果 248

8.6.3 黑手後門就是數據庫 249

8.7 專家課堂(常見問題與解答) 252

第9章 SQL注入攻擊與防范 253

9.1 SQL注入攻擊前的准備 254

9.1.1 網站平台決定攻擊方式 254

9.1.2 簡單IIS測試環境的搭建 254

9.1.3 攻擊前的准備 259

9.1.4 尋找攻擊入口 261

9.1.5 判斷SQL注入點類型 268

9.1.6 判斷目標數據庫類型 269

9.1.7 SQL注入攻擊實例 270

9.2 'or'='or'經典漏洞攻擊 272

9.2.1 'or'='or'攻擊突破登錄驗證 273

9.2.2 未過濾的request.form造成的注入 274

9.3 缺失單引號與空格的引入 276

9.3.1 轉換編碼,繞過程序過濾 276

9.3.2 /**/替換空格的注入攻擊 279

9.3.3 具體的防范措施 287

9.4 Update注入攻擊 287

9.4.1 表單提交與Update 287

9.4.2 差異備份獲得Webshell 291

9.5 \0與單引號的過濾注入攻擊 292

9.6 SQL注入攻擊的防范 294

9.7 專家課堂(常見問題與解答) 296

第10章 網絡上傳漏洞的攻擊與防范 297

10.1 多余映射與上傳攻擊 298

10.1.1 文件上傳漏洞的基本原理 298

10.1.2 asp.dll映射的攻擊 299

10.1.3 stm與shtm的映射攻擊 304

10.2 點與Windows命名機制的漏洞 307

10.2.1 Windows命名機制與程序漏洞 307

10.2.2 變換文件名產生的漏洞 309

10.3 二次循環產生的漏洞 313

10.3.1 MyPower上傳攻擊測試 313

10.3.2 本地提交上傳流程 317

10.3.3 二次上傳產生的邏輯錯誤 319

10.3.4 “沁竹音樂網”上傳漏洞攻擊 320

10.3.5 “桃源多功能留言版”上傳漏洞攻擊 323

10.4 腳本入侵探子WSockExpert與上傳攻擊 324

10.4.1 WScokExpert監聽截獲網絡數據 324

10.4.2 WSockExpert與NC結合攻破天意商務網 326

10.5 phpcms文件上傳漏洞 331

10.6 不受控制的上傳攻擊 333

10.7 專家課堂(常見問題與解答) 336

第11章 系統後門編程技術 337

11.1 後門概述 338

11.2 編寫簡單的後門程序 338

11.2.1 編程實現遠程終端的開啟 339

11.2.2 編程實現文件查找功能 342

11.2.3 編程實現重啟、關機、注銷 348

11.2.4 編程實現HTTP下載文件 352

11.2.5 編程實現cmdshell和各功能的切換 354

11.3 實現自啟動功能的編程技術 356

11.3.1 注冊表自啟動的實現 356

11.3.2 ActiveX自啟動的實現 359

11.3.3 svchost.exe自動加載啟動的實現 361

11.4 遠程線程技術 363

11.4.1 初步的遠程線程注入技術 363

11.4.2 編寫遠程線程注入後門 369

11.4.3 遠程線程技術的發展 370

11.5 端口復用後門 372

11.5.1 後門思路 372

11.5.2 具體編程實現 373

11.6 專家課堂(常見問題與解答) 378

第12章 編程攻擊與防御實例 379

12.1 剖析惡意腳本的巧妙運用 380

12.1.1 剖析SQL注入攻擊 380

12.1.2 全面提升ASP木馬權限 382

12.1.3 利用惡意代碼獲得用戶的Cookie 383

12.1.4 利用惡意腳本實現Cookie注入攻擊 384

12.1.5 輕松拿下WEBSHELL 385

12.2 通過程序創建木馬攻防實戰 387

12.2.1 VB木馬編寫與防范 387

12.2.2 基於ICMP的VC木馬編寫 393

12.2.3 基於Delphi的木馬編寫 395

12.2.4 電子眼——計算機掃描技術的編程 399

12.3 隱藏防復制程序的運行 402

12.4 專家課堂(常見問題與解答) 404

參考文獻 406

相關資源:

- [人文社科]《新社會主義》((加拿大)艾倫·伍德)掃描版[PDF]

- [教育科技]《胸腔鏡肺葉肺段切除術圖解》(Atlas of Endoscopi

- [生活圖書]《20種熱情火鍋》掃描版[PDF]

- [生活圖書]《帝納波利點位交易法》((美)帝納波利)掃描版/第一版[PDF]

- [人文社科]《人文社會科學哲學》(歐陽康)掃描版[PDF]

- [教育科技]《德福考前必備—口語(附光盤)》[PDF]

- [經濟管理]《轉危為安:沖出困境的金點》(王政挺)掃描版[PDF]

- [小說圖書]《無比美妙的痛苦》(The fault in our stars)掃描版[PDF]

- [文學圖書]《政治的浪漫派》(Ploitische Romantik)(施米特)掃描版[PDF]

- [人文社科]Wiener Philharmoniker 維也納愛樂樂團 -《維也納新年音樂會 1993》(New Years Concert 1993)[APE]

- [英語學習資料]Katy B -《Little Red》[Deluxe Edition] [iTunes Plus AAC] 音樂下載

- [計算機與網絡]《從設計到印刷Photoshop CS5平面設計師必讀》掃描版[PDF]

- [系統工具]《系統分析評比工具》(SiSoftware Sandra All Edition)v2012.01.18.21 Multilingual<持續更新>[壓縮包]

- [操作系統]《Mandriva2007各版本(陸續發放)》free mini powerpack kde gnome[ISO]

- [硬盤游戲]《星之火焰Ⅱ》(Star Blaze 2)硬盤版[安裝包]

- [教育綜合]《多得美工學院公開課 Photoshop cs6 基礎操作 淘寶店鋪裝修 淘寶美工速成視頻教程 設計初級技巧 每周不定時不定量更新 淘寶美工速成A段班更新完畢》公開課更新至01課[MP4]

- [硬盤游戲]《殺出重圍3:人類革命 - 消失的線索》(Deus Ex: Human Revolution–The Missing Link)獨立運行完整硬盤版/ 更新3DM蒹葭漢化組簡體中文漢化補丁v1.0[壓縮包]

- [其他圖書]《攻堅:十七大後中國政治體制改革研究報告》新疆生產建設兵團出版社[PDF]

- [電腦基礎]《祁連山 Photoshop CS3專家講堂系列教程》(Photoshop CS3)[ISO]

- [生活圖書]《廚師長教你做:酒店宴會熱賣菜》掃描版[PDF

- 《創意+:Photoshop CS4中文版圖像處理技術精粹》掃描版[PDF]

- 《計算機系統組成與體系結構》(Computer Systems Organization & Architecture)掃描版[PDF]

- 《Camel 實戰》(Camel in Action)英文文字版/更新源代碼[PDF]

- 《演講之禅:一位技術演講家的自白》(Confessions of a Public Speaker)英文文字版/EPUB/更新中文掃描版[PDF]

- 《大師講堂-ASP.NET 3.5開發范例精講精析》文字版[PDF]

- 《金牌網管師(初級)中小型企業網絡組建、配置與管理全國網管師職業評定》掃描版[PDF]

- 《Pro/Engineer 5.0 钣金設計從入門到精通.》高清掃描本[PDF]

- 《GSM數字蜂窩移動通信》掃描版[PDF]

- 《Windows 7 設備驅動程序開發》(Windows 7 Device Driver)英文版[PDF]

- 《開發者的Web設計》(Web Design for Developers: A Programmers Guide to Design Tools and Techniques)英文文字版/更新源代碼[PDF]

- 《游戲編程精粹2》(Game Programming Gems 2)掃描版[PDF]

- 《TCP/IP詳解 卷3:TCP事務協議、HTTP、NNTP和UNIX域協議》文字版[PDF]

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved