電驢下載基地 >> 图书资源 >> 計算機與網絡 >> 《黑客大曝光-網絡安全機密與解決方案(第6版)》(Hacking Exposed:Network Security Secrets&Solutions )掃描版[PDF]

| 《黑客大曝光-網絡安全機密與解決方案(第6版)》(Hacking Exposed:Network Security Secrets&Solutions )掃描版[PDF] | |

|---|---|

| 下載分級 | 图书资源 |

| 資源類別 | 計算機與網絡 |

| 發布時間 | 2017/7/10 |

| 大 小 | - |

《黑客大曝光-網絡安全機密與解決方案(第6版)》(Hacking Exposed:Network Security Secrets&Solutions )掃描版[PDF] 簡介: 中文名 : 黑客大曝光-網絡安全機密與解決方案(第6版) 原名 : Hacking Exposed:Network Security Secrets&Solutions 作者 : Stuart McClure Joel Scambray George Kurtz 譯者 : 鄭林 鐘向群 圖書分類 : 網絡 資源格式 : PDF 版本 : 掃描版 出版社 : 清華大學出版社

電驢資源下載/磁力鏈接資源下載:

全選

"《黑客大曝光-網絡安全機密與解決方案(第6版)》(Hacking Exposed:Network Security Secrets&Solutions )掃描版[PDF]"介紹

中文名: 黑客大曝光-網絡安全機密與解決方案(第6版)

原名: Hacking Exposed:Network Security Secrets&Solutions

作者: Stuart McClure

Joel Scambray

George Kurtz

譯者: 鄭林

鐘向群

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302218227

發行時間: 2010年01月01日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《黑客大曝光:網絡安全機密與解決方案(第6版)》是全球銷量第一的計算機信息安全圖書,被信息安全界奉為聖經。作者獨創“黑客大曝光方法學”,從攻防兩方面系統闡述了最常見的黑客入侵手段及對應的防御策略。《黑客大曝光:網絡安全機密與解決方案(第6版)》在前5版的基礎上對內容進行全面擴充和更新。開篇仍以“踩點”→“掃描”→“查點”三部曲,拉開黑客入侵的序幕。之後從“系統”、“基礎設施”、“應用程序和數據”三個方面對黑客攻擊慣用手段進行剖析:“系統攻擊”篇針對Windows、UNIX系統攻擊給出精辟分析;“基礎設施攻擊”篇展示4類基礎設施的攻擊手段和防范策略——遠程連接和VoIP攻擊、網絡設備攻擊、無線攻擊和硬件攻擊;“應用程序和數據攻擊”篇則引入全新概念——應用程序代碼攻擊,詳細解釋源代碼洩露、Web應用程序攻擊、攻擊因特網用戶等最新黑客技術手段。

《黑客大曝光:網絡安全機密與解決方案(第6版)》面向各行各業、政府機關、大專院校關注信息安全的從業人員,是信息系統安全專業人士的權威指南,也可作為信息安全相關專業的教材教輔用書。

內容截圖:

黑客大曝光-網絡安全機密與解決方案(第6版).pdf

我的圖書館(長期更新各類IT類圖書)

目錄:

第一部分 收集情報

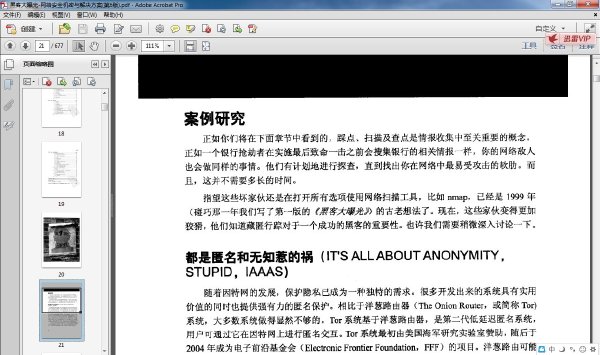

案例研究

都是匿名和無知惹的禍(ITS ALLABOUTANONYMITY,STUPID,IAAAS)

利用Tor折磨好人

第1章 踩點

1.1 什麼是踩點

為什麼說踩點是必須的

1.2 因特網踩點

1.2.1 步驟1:確定踩點活動的范圍

1.2.2 步驟2:獲得必要的授權

12.3 步驟3:可以從公開渠道獲得的信息

1.2.4 步驟4:WHOIS和DNS查點

1.2.5 步驟5:DNS查詢

1.2.6 步驟6:網絡偵察

1.3 小結

第2章 掃描

2.1 確定目標系統是否真實存在

2.2 確定目標系統上哪些服務正在運行或監聽

2.2.1 掃描類型

2.2.2 確定運行的TCP和UDP服務

2.2.3 基於Windows的端口掃描工具

2.2.4 端口掃描工具匯總表

2.3 探查操作系統

2.3.1 主動式協議棧指紋分析技術

2.3.2 被動式協議棧指紋分析技術

2.4 小結

第3章 查點

3.1 旗標抓取基礎

3.2 對常用網絡服務進行查點

3.3 小結

第2部分 系統攻擊

案仔研究:DNS HIGH JONX-PWNONG THE INTERNET

第4章 攻擊Windows

4.1 概述

本章沒有討論的問題

4.2 取得合法身份前的攻擊手段

4.2.1 認證欺騙攻擊

4.2.2 遠程非授權漏洞利用

4.3 取得合法身份後的攻擊手段

4.3.1 權限提升

4.3.2 獲取並破解口令字

4.3.3 遠程控制和後門

4.3.4 端口重定向

4.3.5 掩蓋入侵痕跡

4.3.6 通用防御措施:攻擊者已經可以“合法地”登錄到你的系統時該怎麼辦

4.4 Windows安全功能

4.4.1 Windows防火牆

4.4.2 自動更新

4.4.3 安全中心

4.4.4 安全策略與組策略

4.4.5 Bitlocker和EncryptingFileSystem(EFS.加密文件系統)

4.4.6 Windows資源保護(WRP)

4.4.7 完整性級別(IntegrityLevel)、UAC和LoRIE

4.4.8 內存保護:DEP

4.4.9 服務安全加固

4.4.10 基於編譯器的功能加強

4.4.11 反思:Windows的安全負擔

4.5 小結

第5章 攻擊Unix

5.1 獲取root權限

5.1.1 簡短回顧

5.1.2 弱點映射

5.1.3 遠程訪問與本地訪問

5.2 遠程訪問

5.2.1 數據驅動攻擊

5.2.2 我想有個shell

5.2.3 常見的遠程攻擊

5.3 本地訪問

5.4 獲取root特權之後

5.4.1 什麼是嗅探程序

5.4.2 嗅探程序工作原理

5.4.3 流行的嗅探程序

5.4.4 rootkit恢復

5.5 小結

第3部分 基礎設施攻擊

案例研究:無線傳輸加密(WEP)

第6章 遠程連接和VolP攻擊

6.1 准備撥號攻擊

6.2 轟炸撥打

6.2.1 硬件

6.2.2 法律問題

6.2.3 外圍成本

6.2.4 軟件

6.3 蠻力腳——自己動手

關於蠻力腳本攻擊的最後說明

6.4 PBX攻擊

6.5 Voicemai|攻擊

6.6 VPN攻擊

IPSecVPN概述

6.7 VoIP(VoiceoverIP)攻擊

最常見的VolP攻擊手段

6.8 小結

第7章 網絡設備攻擊

7.1 尋找攻擊目標

探查

7.2 自治系統查詢(AS查詢)

7.2.1 普通的traceroute命令輸出

7.2.2 帶ASN信息的traeeroute命令輸出

7.2.3 showipbgp命令

7.3 公共新聞組

7.4 對網絡服務進行探測

7.5 網絡的安全漏洞

7.5.1 OSI模型的第1層

7.5.2 OSI模型的第2層

7.5.3 OSI模型的第3層

7.5.4 配置失誤

7.5.5 針對各種路由協議的攻擊手段

1.5.6 利用網絡管理協議發動的攻擊

7.6 小結

第8章 無線攻擊

8.1 無線踩點

……

第9章 硬件攻擊 494

第4部分 應用程序和數據攻擊

第10章 攻擊應用代碼 516

第11章 Web攻擊 543

第12章 攻擊因特網用戶 586

第5部分 附錄

附錄A 端口 645

附錄B 最有威脅的14個安全漏洞 652

附錄C 拒絕服務(DOS)與分布式拒絕服務(DDOS)攻擊 654

原名: Hacking Exposed:Network Security Secrets&Solutions

作者: Stuart McClure

Joel Scambray

George Kurtz

譯者: 鄭林

鐘向群

圖書分類: 網絡

資源格式: PDF

版本: 掃描版

出版社: 清華大學出版社

書號: 9787302218227

發行時間: 2010年01月01日

地區: 大陸

語言: 簡體中文

簡介:

內容介紹:

《黑客大曝光:網絡安全機密與解決方案(第6版)》是全球銷量第一的計算機信息安全圖書,被信息安全界奉為聖經。作者獨創“黑客大曝光方法學”,從攻防兩方面系統闡述了最常見的黑客入侵手段及對應的防御策略。《黑客大曝光:網絡安全機密與解決方案(第6版)》在前5版的基礎上對內容進行全面擴充和更新。開篇仍以“踩點”→“掃描”→“查點”三部曲,拉開黑客入侵的序幕。之後從“系統”、“基礎設施”、“應用程序和數據”三個方面對黑客攻擊慣用手段進行剖析:“系統攻擊”篇針對Windows、UNIX系統攻擊給出精辟分析;“基礎設施攻擊”篇展示4類基礎設施的攻擊手段和防范策略——遠程連接和VoIP攻擊、網絡設備攻擊、無線攻擊和硬件攻擊;“應用程序和數據攻擊”篇則引入全新概念——應用程序代碼攻擊,詳細解釋源代碼洩露、Web應用程序攻擊、攻擊因特網用戶等最新黑客技術手段。

《黑客大曝光:網絡安全機密與解決方案(第6版)》面向各行各業、政府機關、大專院校關注信息安全的從業人員,是信息系統安全專業人士的權威指南,也可作為信息安全相關專業的教材教輔用書。

內容截圖:

黑客大曝光-網絡安全機密與解決方案(第6版).pdf

我的圖書館(長期更新各類IT類圖書)

目錄:

第一部分 收集情報

案例研究

都是匿名和無知惹的禍(ITS ALLABOUTANONYMITY,STUPID,IAAAS)

利用Tor折磨好人

第1章 踩點

1.1 什麼是踩點

為什麼說踩點是必須的

1.2 因特網踩點

1.2.1 步驟1:確定踩點活動的范圍

1.2.2 步驟2:獲得必要的授權

12.3 步驟3:可以從公開渠道獲得的信息

1.2.4 步驟4:WHOIS和DNS查點

1.2.5 步驟5:DNS查詢

1.2.6 步驟6:網絡偵察

1.3 小結

第2章 掃描

2.1 確定目標系統是否真實存在

2.2 確定目標系統上哪些服務正在運行或監聽

2.2.1 掃描類型

2.2.2 確定運行的TCP和UDP服務

2.2.3 基於Windows的端口掃描工具

2.2.4 端口掃描工具匯總表

2.3 探查操作系統

2.3.1 主動式協議棧指紋分析技術

2.3.2 被動式協議棧指紋分析技術

2.4 小結

第3章 查點

3.1 旗標抓取基礎

3.2 對常用網絡服務進行查點

3.3 小結

第2部分 系統攻擊

案仔研究:DNS HIGH JONX-PWNONG THE INTERNET

第4章 攻擊Windows

4.1 概述

本章沒有討論的問題

4.2 取得合法身份前的攻擊手段

4.2.1 認證欺騙攻擊

4.2.2 遠程非授權漏洞利用

4.3 取得合法身份後的攻擊手段

4.3.1 權限提升

4.3.2 獲取並破解口令字

4.3.3 遠程控制和後門

4.3.4 端口重定向

4.3.5 掩蓋入侵痕跡

4.3.6 通用防御措施:攻擊者已經可以“合法地”登錄到你的系統時該怎麼辦

4.4 Windows安全功能

4.4.1 Windows防火牆

4.4.2 自動更新

4.4.3 安全中心

4.4.4 安全策略與組策略

4.4.5 Bitlocker和EncryptingFileSystem(EFS.加密文件系統)

4.4.6 Windows資源保護(WRP)

4.4.7 完整性級別(IntegrityLevel)、UAC和LoRIE

4.4.8 內存保護:DEP

4.4.9 服務安全加固

4.4.10 基於編譯器的功能加強

4.4.11 反思:Windows的安全負擔

4.5 小結

第5章 攻擊Unix

5.1 獲取root權限

5.1.1 簡短回顧

5.1.2 弱點映射

5.1.3 遠程訪問與本地訪問

5.2 遠程訪問

5.2.1 數據驅動攻擊

5.2.2 我想有個shell

5.2.3 常見的遠程攻擊

5.3 本地訪問

5.4 獲取root特權之後

5.4.1 什麼是嗅探程序

5.4.2 嗅探程序工作原理

5.4.3 流行的嗅探程序

5.4.4 rootkit恢復

5.5 小結

第3部分 基礎設施攻擊

案例研究:無線傳輸加密(WEP)

第6章 遠程連接和VolP攻擊

6.1 准備撥號攻擊

6.2 轟炸撥打

6.2.1 硬件

6.2.2 法律問題

6.2.3 外圍成本

6.2.4 軟件

6.3 蠻力腳——自己動手

關於蠻力腳本攻擊的最後說明

6.4 PBX攻擊

6.5 Voicemai|攻擊

6.6 VPN攻擊

IPSecVPN概述

6.7 VoIP(VoiceoverIP)攻擊

最常見的VolP攻擊手段

6.8 小結

第7章 網絡設備攻擊

7.1 尋找攻擊目標

探查

7.2 自治系統查詢(AS查詢)

7.2.1 普通的traceroute命令輸出

7.2.2 帶ASN信息的traeeroute命令輸出

7.2.3 showipbgp命令

7.3 公共新聞組

7.4 對網絡服務進行探測

7.5 網絡的安全漏洞

7.5.1 OSI模型的第1層

7.5.2 OSI模型的第2層

7.5.3 OSI模型的第3層

7.5.4 配置失誤

7.5.5 針對各種路由協議的攻擊手段

1.5.6 利用網絡管理協議發動的攻擊

7.6 小結

第8章 無線攻擊

8.1 無線踩點

……

第9章 硬件攻擊 494

第4部分 應用程序和數據攻擊

第10章 攻擊應用代碼 516

第11章 Web攻擊 543

第12章 攻擊因特網用戶 586

第5部分 附錄

附錄A 端口 645

附錄B 最有威脅的14個安全漏洞 652

附錄C 拒絕服務(DOS)與分布式拒絕服務(DDOS)攻擊 654

- 上一頁:《黑客大曝光:惡意軟件和Rootkit安全》(Hacking Exposed:Malware & Rootkits Secrets & Solutions)掃描版[PDF]

- 下一頁:《反黑風暴-黑客與反黑工具使用詳解》掃描版[PDF]

相關資源:

- [文學圖書]《中國文學發展史(全三冊)》(轉戰中國知識大學賬號)掃描版[PDF]

- [文學圖書]《適性任情的審美人生:隱逸文化與休閒》掃描版[PDF]

- [人文社科]《古畫鑒藏》(李澤奉,劉如仲)文字版[PDF]

- [人文社科]《羅布泊探秘:西域探險考察大系》((瑞典)斯文

- [其他圖書]《基本ESL語法--中高級》(MCGRAW-HILL’S ESSENTIAL Gr

- [計算機與網絡]《Pro/ENGINEER野火版3.0從入門到精通》掃描版[PDF

- [經濟管理]《股經 走出幻覺 走向成熟》掃描版[PDF]

- [人文社科]《探索者:人類尋求理解其世界的歷史》((美)丹尼爾·J·布爾斯廷)掃描版[PDF]

- [教育科技]《體質人類學》文字版[PDF]

- [其他圖書]《形意拳器械技擊功法第三集》掃描版[PDF]

- [文學圖書]《甘肅少數民族民俗文化概覽》(馬自祥)掃描版[PDF]

- [學習教程]《寧皓網:Bootstrap 網頁設計用戶界面架構》(Bootstrap : User Interface Framework)完整版[光盤鏡像][光盤鏡像]

- [光盤游戲]《三翼飛機大混戰2》(Triplane Turmoil II)破解版[Bin]

- [行業軟件]《FPGA產品設計》(Actel Libero IDE Platinum v8.5 SP1)WIN/LINUX[光盤鏡像],行業軟件、資源下載

- [人文社科]蔡禮旭老師細講《弟子規》2005字幕版 [全38集 視頻+音頻 4G ]

- [系統工具]《系統優化組合軟件》(WinTools.net Ultimate)終極版v10.04.1/含注冊機[壓縮包]

- [行業軟件]《四大逆向工程軟件之一》(RapidForm)v2006[Bin],行業軟件、資源下載

- [生活圖書]《圖解中醫診斷入門》掃描版[PDF]

- [藝術體育]《男子瑜伽 入門 中級 高級 又名:普拉提瑜伽》(Yogilates)

- [硬盤游戲]《奇想齒輪》(Cogs)完整硬盤版[壓縮包]

- 《ARM Cortex-A8嵌入式系統開發與實踐》掃描版[PDF]

- 《電腦外設聖經》掃描版[PDF]

- 《英文正式版,開始Windows 8的應用程序開發,XAML版(2012年)》(Apress Beginning Windows 8 Application Development, XAML Edition (2012))影印版[PDF]

- 《數據可視化手冊》(Handbook of Data Visualization)(Chun-houh Chen)[PDF]

- 《分布式操作系統》(Distributed Operating System)掃描版[PDF]

- 《為什麼中國沒出Facebook》掃描版[PDF]

- 《新實驗攝影教程·攝影思維》[PDF]掃描版

- 《大話PPT 幻燈片制作真經》彩圖版[PDF]

- 《OReilly計算機圖書2012年8月合集》(OReilly Books Collection)英文文字版/EPUB[PDF]

- 《Hacking Vim》(Hacking Vim)(Kim Schulz)文字版[PDF]

- 《Photoshop CS4 炫招 [英文版]》(Photoshop CS4 Down & Dirty Tricks)完美版[PDF]

- 《MongoDB 權威指南》(MongoDB: The Definitive Guide)英文

免責聲明:本網站內容收集於互聯網,本站不承擔任何由於內容的合法性及健康性所引起的爭議和法律責任。如果侵犯了你的權益,請通知我們,我們會及時刪除相關內容,謝謝合作! 聯系信箱:[email protected]

Copyright © 電驢下載基地 All Rights Reserved